靶机地址:https://www.vulnhub.com/entry/fristileaks-13,133/

这台靶机有点特殊奥

选NAT 然后配置MAC地址

08:00:27:A5:A6:76

开机界面 就是个这

然后 就可以开始了

然后 就可以开始了

确定此次CTF目标计算机IP地址:192.168.115.129

确定此次CTF目标计算机IP地址:192.168.115.129

只开了80端口

那就访问呗

也没啥有用的信息

爆破一下目录

总共就只发现了三个目录

分别访问一下呗

访问一下 这三个目录 都是一样的内容

下载 下来 Strings 解析了一下 没啥有用的信息

去看第二个目录

看了看 依然没啥有用的信息

继续

收集到使用的版本和一些信息…

先放着

然后 退回去 重新看

这里和靶机名 有点关系

尝试访问目录

有一个登录界面

在源代码中发现一些信息

这个应该是用户名:eezeepz

这个base64编码 进行解码康康

keKkeKKeKKeKkEkkEk…

得到 用户名和密码

用户名:eezeepz

密码:keKkeKKeKKeKkEkkEk

进行登录 呗

发现上传点

它这里有三种 限制 png,jpg,gif

这就很简单了

思路

1.msfvenom 生成一个马儿

2.给马儿套个外壳

3.msf开启监听

4.进行上传

5:拿到低权限的shell

1:

2:

3:

4:

5:

5:

进行提权

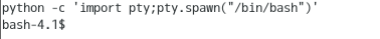

python 进入tty

这个 真就要 打烂了 好家伙

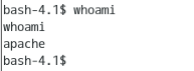

发现 有三个用户

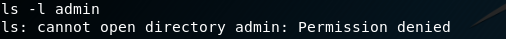

admin用户没权限

查看eezeepz用户 发现notes.txt文件夹

打开 notes.txt文件

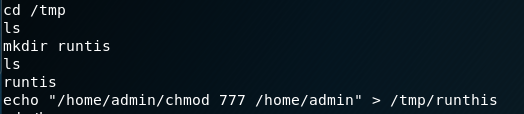

要回到/tmp目录并创建runthis文件

要回到/tmp目录并创建runthis文件

赋予权限

就可以访问/home/admin下面的内容了

那么归结起来 就很简单了

每分钟生效一次

等一分钟

两个py 文件 两个txt文件

一次查看

两个base64加密的字符串

两个base64加密的字符串

一个加密的脚本

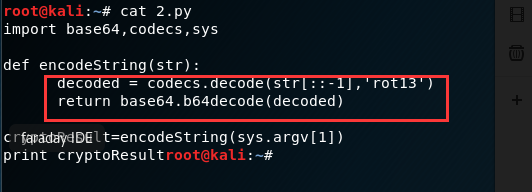

那么 就很简单了 将脚本反向逆转一下就可以了

主要是这两行 代码

进行解密

thisisalsopw123

LetThereBeFristi!

应该是用户的密码

切换用户进行尝试

fristigod

LetThereBeFristi!

登录成功

去这个目录下康康

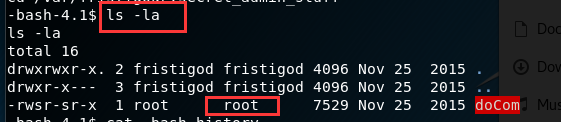

发现doCom以root权限运行的

执行命令

成功拿到root权限

ok 这台靶机就到这里