靶机地址:https://www.vulnhub.com/entry/imf-1,162/

目标:得到root权限&找到六个flag.txt

开机界面就是个这

确定靶机地址:192.168.86.172

发现80端口 运行着Apache 直接上页面康康

这个选项

右键源代码发现flag1

右键源代码发现flag1

flag1{YWxsdGhlZmlsZXM=}

发现这是一个base64的加密 进行解码 allthefiles

还有一个base64加密的标签 解码康康

这里有一个坑 他们三个 是连在一起的 只有一个

ZmxhZzJ7YVcxbVlXUnRhVzVwYzNSeVlYUnZjZz09fQ==

坑死我了 我吐了

flag2{aW1mYWRtaW5pc3RyYXRvcg==}

flag2 进行解码 imfadministrator

flag1和flag2 的解码 都像一个目录 访问试试

查看源代码中有提示

提示密码写在php文件中 猜测可以使用数组

继续返回 刚才的页面 康康

这里有三个用户:rmichaels、akeith、estone

存在信息泄露

所以 用户名 就已知了:rmichaels

上burp进行爆破密码 尝试使用数组绕过

user=rmichaels&pass[]=1

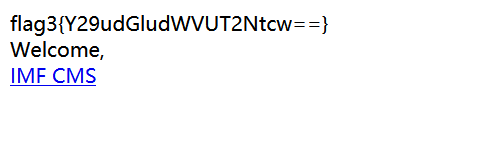

绕过成功 拿到flag3 继续base64解码 continueTOcms

进入 继续找可用的信息

发现这里存在sql注入

发现这里存在sql注入

进行抓包

修改这里 然后进保存

使用sqlmap工具进行注入

根据注入的结果获得图片的路径

http://192.168.86.172/imfadministrator/images/whiteboard.jpg

进行访问

发现验证码 扫扫康康

扫码得到flag4{dXBsb2Fkcjk0Mi5waHA=} 解密:uploadr942.php

尝试访问

http://192.168.86.172/imfadministrator/uploadr942.php

发现 耶 尽然可以

经过反复尝试发现只能提交图片类(jpg,png,gif)文件,并且有WAF和文件头过滤,传不了php shell

先上传一个正常的 抓包 放到重放器 进行测试

文件头过滤

绿色的字体 是上传上去的文件名

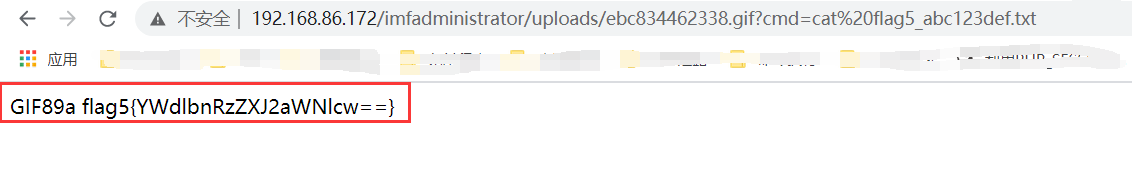

执行cmd的命令 进行查看

http://192.168.86.172/imfadministrator/uploads/ebc834462338.gif

发下flag5

flag5{YWdlbnRzZXJ2aWNlcw==} 解码:agentservices

提示为代理服务

那就 找呗

这边使用weey 直接开始淦

weevely http://192.168.86.172/imfadministrator/uploads/ebc834462338.gif jesse

不懂得 可以看这里

最后这个 flag 我不太懂 先放一下