靶机地址:https://www.vulnhub.com/entry/pwnos-20-pre-release,34/

这个靶机有点特殊

靶机默认设置:

IP: 10.10.10.100

Netmask: 255.255.255.0

Gateway: 10.10.10.15

所以攻击机需要在10.10.10.0/24网段

所以新添加一个网段 将攻击机(KALI)和靶机

网络适配器都选到这个模式

靶机IP是固定的:10.10.10.100

开放了 22 和 80端口

上网页康康

在前台界面获得一个邮箱

上nikto 扫扫

这是一个登录界面 抓取数据包 康康

这是一个登录界面 抓取数据包 康康

将这个包保存到1.txt文件 拿sqlmap扫描试试

python2 sqlmap.py -r C:\Users\12550\Desktop\1.txt

发现email参数存在注入

看一下可不可以上msf拿到反弹shell,直接使用sqlmap写入靶机

msf生成反弹shell的php->112.php

python2 sqlmap.py -r 1.txt --batch --file-write C:\Users\12550\Desktop\shell.php --file-dest C:\Users\12550\Desktop\shell1.php

上dirb 扫扫康康呗

扫到了/blog页面

访问康康呗

查看页面的源代码 发现该网站运行在Simple PHP Blog和0.4.0版上

简单的PHP博客也称为sphpblog,在Metasploit框架中搜索了sphpblog

简单的PHP博客也称为sphpblog,在Metasploit框架中搜索了sphpblog

直接利用试试

此漏洞未能直接拿shell,但是创建了登录的凭证(登录凭证都是随机的)

账号:cnxAmD

密码:VGjhv9

进行登录 登录成功

发现上传点 进行尝试

发现

发现php是可以上传的

上传木马拿shell

用这个木马

进行一些修改就可以用了

ip改为kali本机的ip

端口就是我们应该要监听的端口

在刚才对/blog目录进行爆破 知道,有/images目录 这就是上传之后的目录

可以看到我们上传成功了

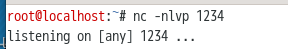

开启监听

开启监听

进行访问

拿到低权限的shell

python进入 pty

python进入 pty

python -c 'import pty;pty.spawn("/bin/bash")'

这个真的是要打烂了 …

进行一些翻找

找到了root的账号密码

root

root@ISIntS

进行ssh登录 拿到root权限

ok 拿到root权限了 这台靶机 就到这里