VulnHub靶机-DerpNStink

VulnHub靶机-DerpNStink

下载地址:https://www.vulnhub.com/entry/derpnstink-1,221/

下载靶机后在VMware Workstation下打开,网卡配置为桥接

任务:提权并获取四个flag

攻击机:kali linux 192.168.8.151

靶机:192.168.8.177

一、信息收集

nmap确定攻击目标

命令:nmap -sP 192.168.8.0/24

nmap扫描靶机开放的端口

命令:nmap -sV -p- 192.168.8.177

访问http://192.168.8.177

访问http://192.168.8.177

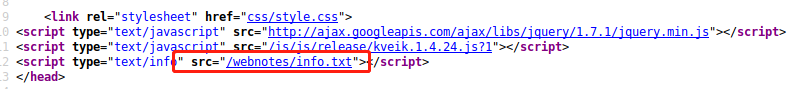

查看源代码,发现info.txt,底部藏着flag1。访问info.txt,提示我们要绑定本地dns

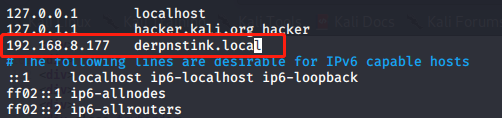

修改etc/hosts绑定本地dns

修改etc/hosts绑定本地dns

目录爆破

访问博客http://derpnstink.local/weblog/,在底部发现该博客的CMS是WordPress

访问WordPress的后台登录界面http://derpnstink.local/weblog/wp-admin,使用默认用户名admin和密码admin登录,成功登录但权限不高,似乎admin不是真正的管理员。同时发现WordPress的版本是4.6.20

访问WordPress的后台登录界面http://derpnstink.local/weblog/wp-admin,使用默认用户名admin和密码admin登录,成功登录但权限不高,似乎admin不是真正的管理员。同时发现WordPress的版本是4.6.20

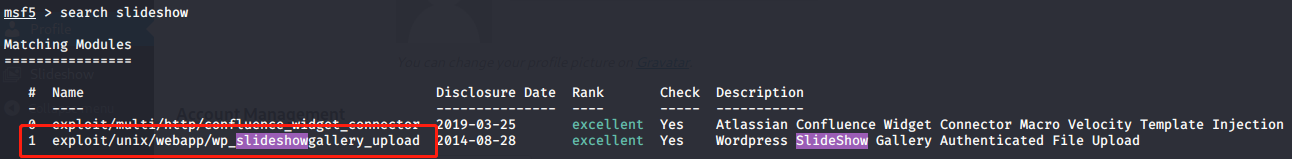

使用wpscan扫描Wordpress,扫描发现可以利用slideshow-gallery插件漏洞

使用wpscan扫描Wordpress,扫描发现可以利用slideshow-gallery插件漏洞

命令:wpscan --url http://derpnstink.local/weblog/

二、提权

使用metersploit查找slideshow-gallery插件漏洞,并利用该漏洞获取shell

使用python进入伪协议,并查看WordPress的配置文件来获取数据库的用户名和密码

使用python进入伪协议,并查看WordPress的配置文件来获取数据库的用户名和密码

登录phpmyadmin,在wordpress数据库下的wp-users表中可以看到还有一个博客用户unclestinky

登录phpmyadmin,在wordpress数据库下的wp-users表中可以看到还有一个博客用户unclestinky

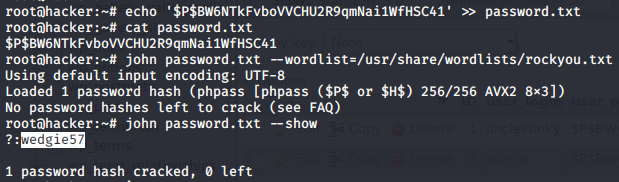

把unclstinky的密码的哈希值保存在文本里,利用john命令,使用字典rockyou进行口令爆破,最终获得密码为wedgie57

把unclstinky的密码的哈希值保存在文本里,利用john命令,使用字典rockyou进行口令爆破,最终获得密码为wedgie57

登录unclestinky的博客,发现flag2

在靶机中进入home目录,发现两个用户,其中一个是stinky,由于之前nmap扫描出21和22端口,猜测stinky可能使用相同密码登录ftp或ssh。尝试使用密码wedgie57登录ftp服务器,成功登录并找到stinky用户的ssh密钥

在靶机中进入home目录,发现两个用户,其中一个是stinky,由于之前nmap扫描出21和22端口,猜测stinky可能使用相同密码登录ftp或ssh。尝试使用密码wedgie57登录ftp服务器,成功登录并找到stinky用户的ssh密钥

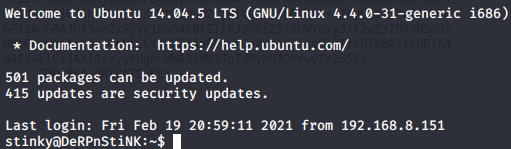

利用密钥登录ssh

利用密钥登录ssh

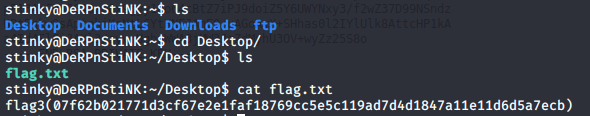

找到flag3

在Document目录下找到pcap文件,使用wireshark打开该文件,过滤http协议,最终找到mrderp的密码

登录mrderp的ssh,在Desktop目录下找到一个日志文件,打开发现是聊天记录,根据聊天记录得知我们需要访问https://pastebin.com/RzK9WfGw

登录mrderp的ssh,在Desktop目录下找到一个日志文件,打开发现是聊天记录,根据聊天记录得知我们需要访问https://pastebin.com/RzK9WfGw

访问的网页提示我们可以在任意出现mrderp用户名的主机,使用任意用户执行/home/mrderp/binaries/derpy*,这里我们可以使用二进制提权

访问的网页提示我们可以在任意出现mrderp用户名的主机,使用任意用户执行/home/mrderp/binaries/derpy*,这里我们可以使用二进制提权

因为找不到binaries目录,于是创建该同名目录并创建二进制文件derpy.sh,derpy.sh里写入如下命令后保存退出,sudo执行该文件后即可获得root权限

进入root目录,找到flag4

至此,四个flag都已找到。