VulnHub靶机-SkyTower

下载地址:https://www.vulnhub.com/entry/skytower-1,96/

下载靶机后在VirtualBox下打开,网卡配置为桥接

任务:提权并获取flag

环境:

攻击机和靶机均在192.168.8.0段

攻击机:kali linux 192.168.8.108

文章目录

一、信息搜集

要想渗透靶机,首先得知道靶机的IP是什么,我们先用nmap探测存活主机。

命令:nmap -sP 192.168.8.0/24

知道了靶机的IP是192.168.8.109后,继续用nmap扫描靶机开放的端口。

命令:nmap -A -p- 192.168.8.109

探测出靶机开放了22、80、3128端口,其中22端口被过滤了,且3128端口是一个代理端口,猜测需要开启代理才能访问靶机的22端口。

先访问80端口。

看到登录框,第一反应是sql注入,bp抓包放repeater里点发送。

login failed,意料之中,在第一个admin后边加个单引号。

sql报错中提示多了个单引号,在admin’后边再加一个注释符#

提示登录失败,也就是说这个位置是注入点,尝试万能payload破解密码

提示登录失败,也就是说这个位置是注入点,尝试万能payload破解密码

11#及后面的语句报错,继续尝试用order by爆破字段数。

11#及后面的语句报错,继续尝试用order by爆破字段数。

der以及后面语句报错,再结合上一个报错,猜测or被过滤了。使用||代替or继续尝试万能payload。

der以及后面语句报错,再结合上一个报错,猜测or被过滤了。使用||代替or继续尝试万能payload。

成功登进网页。并显示账号john的密码是hereisjohn。

成功登进网页。并显示账号john的密码是hereisjohn。

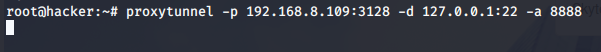

由于之前所说的,猜测需要代理靶机的3128端口才能访问其22端口,这里使用proxytunnel设置代理服务器隧道,代理后指定访问的ip为127.0.0.1,端口为22,监听端口为8888。

由于之前所说的,猜测需要代理靶机的3128端口才能访问其22端口,这里使用proxytunnel设置代理服务器隧道,代理后指定访问的ip为127.0.0.1,端口为22,监听端口为8888。

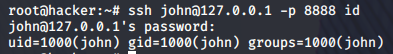

接着访问靶机的22端口。

可以看到已经登录成功,但是马上连接就被关闭了,并且提示Funds have been withdrawn。既然已经登录,那就直接执行命令试试。

可以看到已经登录成功,但是马上连接就被关闭了,并且提示Funds have been withdrawn。既然已经登录,那就直接执行命令试试。

查看目录。

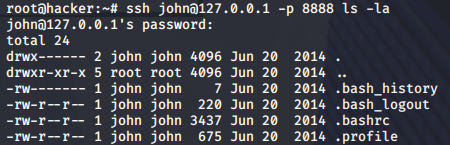

查看.bashrc。

可以看到ssh被关闭是因为.bashrc的配置,将这个文件删除后登录ssh。

可以看到成功登录进去了。sudo -l 查看能不能sudo提权

发现不行,进入/var/www下看到login.php。

还记得在login.php这页面上进行过sql注入吗,php文件里会包含着数据库的用户名和密码,进去login.php查看。

可以看见root用户的密码也是root,且数据库是SkyTech,进入mysql查看。

可以看见root用户的密码也是root,且数据库是SkyTech,进入mysql查看。

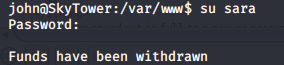

三个用户的密码都被我们知晓了,先进第二个用户查看。

三个用户的密码都被我们知晓了,先进第二个用户查看。

又是这句话,重复之前步骤用ssh进入sara。

查看sudo -l

查看sudo -l

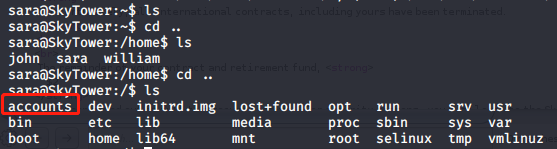

可以看到,sara用户允许使用sudo命令cat或ls /accounts目录下的任何文件。

可以看到,sara用户允许使用sudo命令cat或ls /accounts目录下的任何文件。

二、提权

这里找到accounts目录,使用sudo ls命令查看里面的内容。

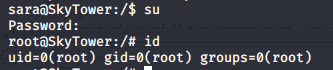

最后用sudo cat命令查看到flag.txt文件,并获取root的密码theskytower。

提权成功,至此已完成该靶机。