一、信息搜集

nmap扫描靶机端口信息

发现开放了22(filtered ssh)和80端口

访问22端口,被过滤掉了

访问80端口,简单查看了一下网站,发现有搜索功能

漏洞攻击

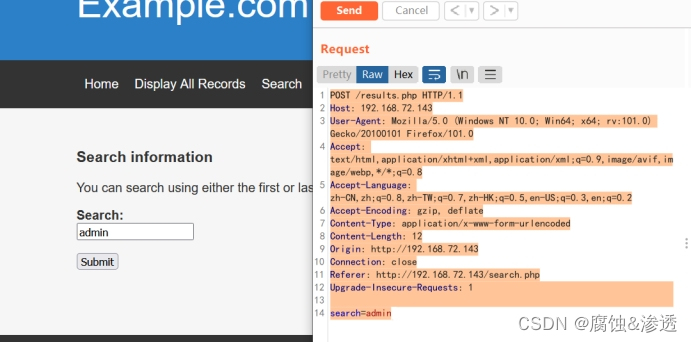

1.尝试sql注入:搜索功能和数据库有交互,抓包

抓包内容保存到admin.txt文件内,用sqlmap工具爆破数据库

爆破出admin账户sqlmap顺便就解码了transorbital1。用密码登录系统:

2.目录遍历:

目录文件不存在,也就是可以访问目录文件,尝试本地文件包含漏洞:

发现存在文件包含漏洞,使用端口敲门服务(知道它的自定义端口后,依次对其进行敲门,然后就可以开启ssh服务从而进行连接了。它的默认配置文件为:/etc/knockd.conf)知道它的这个配置文件的内容就可以得到它自定义的端口号,用LFI把这个文件爆出来

得到自定义的端口号

3,敲门服务

使用nmap去挨个敲门:

nmap -p 7469 192.168.72.143

nmap -p 8475 192.168.72.143

nmap -p 9842 192.168.72.143

查看ssh的22端口可以利用了

需要登录凭证,使用之前users数据库username,password制作两个文件。

4,ssh爆破

发现有三个用户可以登录

![]()

登录,发现janitor用户下有密码文件

加入passwd.txt密码本中,再次爆破

出现新的用户,登录

三、提权

先看看这个用户能用sudo执行哪些命令:

这个用户可以sudo使用root权限在运行一个test程序,且不需要密码,然后我们先进去这个保存文件测试的位置看一下这是个什么程序:

发现是个python脚本,既然拥有root权限,那我们就可以构造一个拥有root权限的用户,并且在/etc/passwd文件中储存,再使用这个用户登录后,就可以获取到root权限。

使用openssl工具先创建一个本地的加密用户。用户:admin 密码:qizu

-1 :使用md5加密算法

-salt :自动插入一个随机数作为文件内容加密

![]()

![]()

写入账户,并切换到此新建用户。

结束。